Hacker Methoden - Prof. Dr. Heinz-Michael Winkels

Hacker Methoden - Prof. Dr. Heinz-Michael Winkels

Hacker Methoden - Prof. Dr. Heinz-Michael Winkels

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

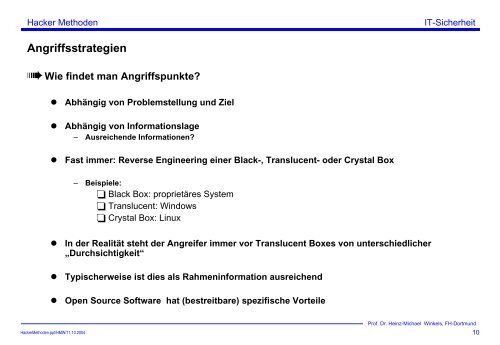

<strong>Hacker</strong> <strong>Methoden</strong><br />

IT-Sicherheit<br />

Angriffsstrategien<br />

Wie findet man Angriffspunkte?<br />

• Abhängig von Problemstellung und Ziel<br />

• Abhängig von Informationslage<br />

– Ausreichende Informationen?<br />

• Fast immer: Reverse Engineering einer Black-, Translucent- oder Crystal Box<br />

– Beispiele:<br />

Black Box: proprietäres System<br />

Translucent: Windows<br />

Crystal Box: Linux<br />

• In der Realität steht der Angreifer immer vor Translucent Boxes von unterschiedlicher<br />

„Durchsichtigkeit“<br />

• Typischerweise ist dies als Rahmeninformation ausreichend<br />

• Open Source Software hat (bestreitbare) spezifische Vorteile<br />

<strong>Hacker</strong><strong>Methoden</strong>.ppt/HMW/11.10.2004<br />

<strong>Prof</strong>. <strong>Dr</strong>. <strong>Heinz</strong>-<strong>Michael</strong> <strong>Winkels</strong>, FH-Dortmund<br />

10