Mathematische Grundlagen der Kryptographie

Mathematische Grundlagen der Kryptographie

Mathematische Grundlagen der Kryptographie

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

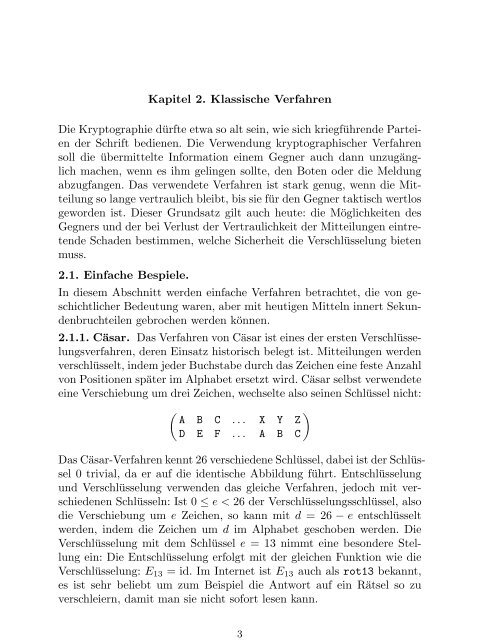

3Kapitel 2. Klassische VerfahrenDie <strong>Kryptographie</strong> dürfte etwa so alt sein, wie sich kriegführende Parteien<strong>der</strong> Schrift bedienen. Die Verwendung kryptographischer Verfahrensoll die übermittelte Information einem Gegner auch dann unzugänglichmachen, wenn es ihm gelingen sollte, den Boten o<strong>der</strong> die Meldungabzugfangen. Das verwendete Verfahren ist stark genug, wenn die Mitteilungso lange vertraulich bleibt, bis sie für den Gegner taktisch wertlosgeworden ist. Dieser Grundsatz gilt auch heute: die Möglichkeiten desGegners und <strong>der</strong> bei Verlust <strong>der</strong> Vertraulichkeit <strong>der</strong> Mitteilungen eintretendeSchaden bestimmen, welche Sicherheit die Verschlüsselung bietenmuss.2.1. Einfache Bespiele.In diesem Abschnitt werden einfache Verfahren betrachtet, die von geschichtlicherBedeutung waren, aber mit heutigen Mitteln innert Sekundenbruchteilengebrochen werden können.2.1.1. Cäsar. Das Verfahren von Cäsar ist eines <strong>der</strong> ersten Verschlüsselungsverfahren,<strong>der</strong>en Einsatz historisch belegt ist. Mitteilungen werdenverschlüsselt, indem je<strong>der</strong> Buchstabe durch das Zeichen eine feste Anzahlvon Positionen später im Alphabet ersetzt wird. Cäsar selbst verwendeteeine Verschiebung um drei Zeichen, wechselte also seinen Schlüssel nicht:(A B C . . . X Y)ZD E F . . . A B CDas Cäsar-Verfahren kennt 26 verschiedene Schlüssel, dabei ist <strong>der</strong> Schlüssel0 trivial, da er auf die identische Abbildung führt. Entschlüsselungund Verschlüsselung verwenden das gleiche Verfahren, jedoch mit verschiedenenSchlüsseln: Ist 0 ≤ e < 26 <strong>der</strong> Verschlüsselungsschlüssel, alsodie Verschiebung um e Zeichen, so kann mit d = 26 − e entschlüsseltwerden, indem die Zeichen um d im Alphabet geschoben werden. DieVerschlüsselung mit dem Schlüssel e = 13 nimmt eine beson<strong>der</strong>e Stellungein: Die Entschlüsselung erfolgt mit <strong>der</strong> gleichen Funktion wie dieVerschlüsselung: E 13 = id. Im Internet ist E 13 auch als rot13 bekannt,es ist sehr beliebt um zum Beispiel die Antwort auf ein Rätsel so zuverschleiern, damit man sie nicht sofort lesen kann.