ICT Wirtschaft Ausgabe Dezember 2020

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

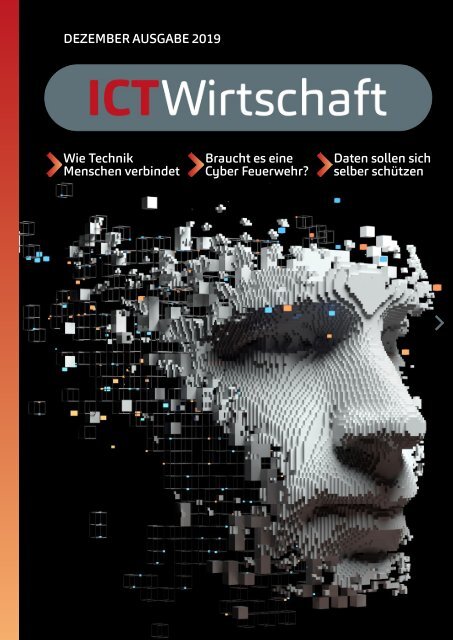

DEZEMBER AUSGABE 2019<br />

Wie Technik<br />

Menschen verbindet<br />

Braucht es eine<br />

Cyber Feuerwehr?<br />

Daten sollen sich<br />

selber schützen

VORWORT<br />

LIEBE LESERINNEN<br />

UND LESER<br />

Daten weg.<br />

Desktop sperren rettet<br />

Unternehmen.<br />

Das alte Jahr ist fast zu Ende und das neue Jahr kommt bald und jeder stellt sich die Frage<br />

was die Zukunft bringt. Nun wir haben zwar keine Kristallkugel in die wir schauen können<br />

und sehen was uns im Jahr <strong>2020</strong> erwartet. Wir werden Ihnen aber in dieser <strong>Ausgabe</strong> zeigen<br />

wie weit die Technologie heute ist und wohin der Weg führt, z.b. zum Thema IT Sicherheit, KI<br />

Technologie und was in der Forschung läuft.<br />

An der ETH wird geforscht und geforscht, einfach unglaublich was heute schon möglich ist,<br />

davon haben wir vor ein paar Jahren nur geträumt. Oder beim Thema IT Security da gibt es<br />

auch immer wieder neue Möglichkeiten und es stellt sich unter anderem die Fragen ob es<br />

eine Cyber Feuerwehr braucht. Was bringt die Zukunft? Ist KI Technologie in der Cyber Security<br />

eine Option? Was mache ich, wenn im Januar <strong>2020</strong> Windows 7 nicht mehr supportet wird.<br />

Wir stellen uns viele verschiedene Fragen und wo finden wir die richtigen Antworten? Man<br />

kann ins Internet gehen und dort auf die Suche gehen oder man hat eine alternative Quelle<br />

wie z.b. unsere Fachmagazine. Wir sind zwar nicht so flexibel wie das Internet aber wir versuchen<br />

den Finger in die wunden Punkte zu legen und somit auch die Kernthemen spannend<br />

zu präsentieren. Nun hoffe ich dass Sie viel Spass beim Lesen haben.<br />

lic.iur. Michael von Runkel<br />

Chefredakteur<br />

gdata.ch/awareness-training<br />

1

INHALT<br />

HIGHLIGHT<br />

WIE TECHNIK MENSCHEN ZUSAMMENBRINGT 4 - 5<br />

WIE TECHNIK MENSCHEN<br />

ZUSAMMENBRINGT<br />

Um die Inklusion von Menschen mit<br />

Behinderung zu fördern braucht es den<br />

Dialog mit Betroffenen. Über Technik zu<br />

sprechen hilft, das Eis zu brechen, sagt<br />

Robert Riener.<br />

SCHULTERSCHLUSS ZUR LANCIERUNG EINES ZENTRUMS 6 - 7<br />

FÜR KÜNSTLICHE INTELLIGENZ UND ROBOTIK IN ZÜRICH<br />

KÜNSTLICHE INTELIGENZ 8 - 10<br />

DIGITALISIERUNG: DIE SCHWEIZ NUTZT POTENZIAL NICHT 12 - 13<br />

KONZERNVERANTWORTUNG: GRÖSSTE DEUTSCHE UNTERNEHMEN 14 - 15<br />

BEI MENSCHENRECHTEN HINTER ERWARTUNGEN ZURÜCK<br />

UNTERNEHMENSPORTRÄT<br />

WATCHGUARD TECHNOLOGIES: PORTRAIT 16 - 17<br />

KARAKUN: SOFTWARE IST NICHT GLEICH SOFTWARE 18 - 20<br />

CYBER SECURITY<br />

BRAUCHT ES EINE<br />

CYBER FEUERWEHR?<br />

Swiss Business Protection AG<br />

Interview mit Chris Eckert (CEO)<br />

und Wolfgang Sidler (STV. CEO)<br />

VERSCHLÜSSELUNGSTROJANER WEITERHINAUF DEM VORMARSCH 22<br />

BRAUCHT ES EINE CYBER FEUERWEHR? 24 - 27<br />

SWISS BUSINESS PROTECTION AG<br />

MIT WATCHGUARD PASSPORT SICHER UNTERWEGS 28 - 29<br />

ISMS: MEHRWERT ODER GELDVERSCHWENDUNG? 30 - 31<br />

WENN MSPS ZUM INSTRUMENT DER CYBERKRIMINELLEN WERDEN 32 - 33<br />

MOBILES NETZ IM ALTENHEIM 34 - 35<br />

PHISHING UND TROJANER: ES KANN AUCH KLEINERE UNTERNEHMEN TREFFEN 36 - 37<br />

WAS BEDEUTET<br />

KÜNSTLICHE INTELLIGENZ<br />

FÜR CYBERSECURITY?<br />

Künstlicher Intelligenz gehört die Zukunft.<br />

Dies zeigt sich schon am aktuellen<br />

«Stellungskampf» der großen Markt-player:<br />

Vor kurzem hat Apple mit John Giannandrea<br />

einen führenden KI-Fachmann von Google<br />

abgeworben.<br />

DAS ENDE DES WINDOWS 7 SUPPORTS KANN DANK UNIFIED 38 - 39<br />

ENDPOINT MANAGEMENT ELEGANT GEMEISTERT WERDEN.<br />

WAS BEDEUTET KÜNSTLICHE INTELLIGENZ FÜR CYBERSECURITY? 40 - 41<br />

DREI PROGNOSEN<br />

DATEN SOLLEN SICH IN ZUKUNFT SELBER SCHÜTZEN 42 - 43<br />

MITARBEITER ZUR ERSTEN VERTEIDIGUNG GEGEN CYBERATTACKEN MACHEN 44 - 46<br />

DATACENTER<br />

RED HAT CODEREADY WORKSPACES 48 - 49<br />

DIE BERNER SMART IT FEIERT ZWANZIGJÄHRIGES BESTEHEN 50 - 51<br />

SCHNEIDER ELECTRIC VERSTÄRKT SEIN ENGAGEMENT FÜR KLIMANEUTRALITÄT 52 - 53<br />

2 3

<strong>ICT</strong><strong>Wirtschaft</strong><br />

WIE TECHNIK MENSCHEN<br />

ZUSAMMENBRINGT<br />

UM DIE INKLUSION VON MENSCHEN MIT BEHINDERUNG ZU FÖRDERN,<br />

BRAUCHT ES DEN DIALOG MIT BETROFFENEN. ÜBER TECHNIK ZU SPRECHEN<br />

HILFT, DAS EIS ZU BRECHEN, SAGT ROBERT RIENER.<br />

PROF. ROBERT RIENER<br />

Kinder verhalten sich oft unbeschwert, sind ehrlich und<br />

begeisterungsfähig. Dies zeigt sich beispielsweise, wenn<br />

sie Menschen mit einem Hörgerät, einer Armprothese<br />

oder einer Person im Rollstuhl begegnen. Häufig reagieren<br />

Kinder neugierig oder überrascht, sie interessieren<br />

sich für die getragene Technik und das körperliche Defizit<br />

und sprechen die Personen ganz unverblümt an.<br />

Für die Betroffenen kann diese uneingeschränkte Offenheit mitunter<br />

zwar verletzend sein, in vielen Fällen empfinden Menschen mit Behinderung<br />

das ernstgemeinte Interesse von Kindern jedoch als positiv,<br />

wie mir Betroffene berichtet haben. Schliesslich zeugt es von einer<br />

Bereitschaft, vermeintlich vorhandene Barrieren zwischen Menschen<br />

ohne und solchen mit Beeinträchtigungen zu überwinden.<br />

Dies nutzen wir im Schulprojekt Cybathlon @school [https://cybathlon.ethz.ch/de/road-to-<strong>2020</strong>/cybathlon-at-school.html].<br />

Gemeinsam<br />

mit unseren Partnern entwickelten wir verschiedene Unterrichtsmodule,<br />

in denen je eine Person mit Behinderung gemeinsam mit<br />

einem ETH-Coach Schulklassen besucht und die Schülerinnen und<br />

Schüler erleben lässt, mit welchen Herausforderungen Menschen mit<br />

Behinderungen im Alltag konfrontiert sind. Anhand von konkreten<br />

Beispielen lernen die Kinder und Jugendlichen, wie Technik zum Vorteil<br />

von Menschen mit Behinderungen eingesetzt werden kann. Und<br />

im Austausch mit dem Betroffenen sollen sich die jungen Menschen<br />

überlegen, wie Hindernisse beseitigt oder wie Hilfsmittel gestaltet<br />

werden können, damit Menschen mit Behinderungen besser, das<br />

heisst selbständig und selbstbestimmt, am gesellschaftlichen Leben<br />

teilhaben können.<br />

In Modulen für den Sport- und den Biologieunterricht konnten bereits<br />

mehrere hundert Kinder und Jugendliche das Gehen mit Beinprothesen<br />

oder das Bewältigen eines Parcours mit Rollstuhl erleben<br />

und mehr über Funktion und Beeinträchtigungen des menschlichen<br />

HIGHLIGHT<br />

Bewegungsapparates lernen. Weitere Module in den Fächern Mathematik,<br />

Medien und Informatik, Textiles und Technisches Gestalten sowie<br />

«Religionen, Kulturen und Ethik» sind in Ausarbeitung.<br />

Ganz an der Gesellschaft teilhaben<br />

Technik, Robotik, Medizin und Zukunftsthemen ziehen die Kinder an.<br />

Wird dieses Wissen mit Behinderung in Zusammenhang gebracht,<br />

oder gar von Menschen mit Beeinträchtigung selber vermittelt, dann<br />

schafft man nachhaltig ein Bewusstsein für die Bedürfnisse dieser<br />

Menschen. Man ermöglicht den Dialog, kann direkt über die Behinderung<br />

sprechen, aber auch indirekt zeigen, dass ein Mensch mit<br />

Behinderung ganz «normal» ist, oder sogar andere spektakuläre Fähigkeiten<br />

oder Kenntnisse besitzt, die überraschen und Begeisterung<br />

erzeugen können. Berührungsängste werden so abgebaut. Dies hilft,<br />

Verständnis zu schaffen für Menschen mit Beeinträchtigung, damit<br />

diese ganz an unserer vielfältigen Gesellschaft teilhaben können.<br />

Dieser Beitrag ist zuerst im Zukunftsblog der ETH Zürich erschienen.<br />

Es sind vor allem Kinder unter zehn Jahren, die so offen reagieren. Je<br />

älter Kinder und Jugendliche werden, desto mehr verliert sich diese<br />

Eigenheit, und umso verschlossener werden sie. Im Erwachsenenalter<br />

überwiegt dann oft eine Berührungsangst. Insbesondere auf<br />

Personen, die in ihrem Leben noch nie direkt mit Menschen mit Beeinträchtigungen<br />

zu tun hatten, können diese befremdend wirken.<br />

Man meidet oder ignoriert sie mehr oder weniger unbewusst, was<br />

auf eine Benachteiligung hinausläuft.<br />

Daher sollte es unser Ziel sein, vor allem im Kindesalter, in der Schule<br />

(aber auch später), Zeit und Raum für Begegnungen zu schaffen und<br />

Menschen mit und ohne Beeinträchtigung zusammenzubringen.<br />

Dies hilft, Vertrauen aufzubauen und ein Bewusstsein dafür zu schaffen,<br />

dass unsere Gesellschaft vielfältig ist und aus ganz unterschiedlichen<br />

Menschen besteht. So wie nicht alle Menschen gut Fussball<br />

spielen können oder gut in Mathematik sind, sollte es auch kein Problem<br />

sein, wenn jemand nur einen Arm hat oder im Rollstuhl sitzt.<br />

Die Tatsache, dass wir Menschen uns unterscheiden, sollten wir als<br />

normal betrachten.<br />

Zu Besuch in Schulklassen<br />

Doch wie können wir diese Thematik in die Schulen transportieren,<br />

Kinder begeistern ohne sie zu langweilen oder sie gar zu etwas zu<br />

zwingen, gegenüber dem sie zunächst Scheu zeigen oder das ihnen<br />

nicht gefällt? Technik und Robotik könnten hier eine Schlüsselrolle<br />

spielen, wenn sie als Mittel eingesetzt werden, um über körperliche<br />

Beeinträchtigungen zu sprechen.<br />

4

<strong>ICT</strong><strong>Wirtschaft</strong><br />

HIGHLIGHT<br />

SCHULTERSCHLUSS ZUR<br />

LANCIERUNG EINES ZENTRUMS<br />

FÜR KÜNSTLICHE INTELLIGENZ<br />

UND ROBOTIK IN ZÜRICH<br />

AKTEURE UND AKTEURINNEN AUS WISSENSCHAFT UND WIRTSCHAFT<br />

WOLLEN MIT GEBÜNDELTEN KRÄFTEN DIE POSITION VON ZÜRICH UND<br />

DER GANZEN SCHWEIZ ALS FORSCHUNGS- UND WIRTSCHAFTSSTANDORTS<br />

IM BEREICH KÜNSTLICHE INTELLIGENZ (KI) STÄRKEN.<br />

Am Donnerstag, 24. Oktober 2019, hat der «KI Moonshot<br />

Roundtable» den Startschuss für den Aufbau eines vernetzten<br />

Talent- und Forschungs-Hubs im Bereich der KI<br />

gegeben. Die Volkswirtschaftsdirektion des Kantons Zürich<br />

leistete zusammen mit der Mindfire Stiftung einen<br />

wesentlichen Beitrag zum Zustandekommen der Initiative.<br />

Der erste «KI Moonshot Roundtable» zum Thema Künstliche Intelligenz<br />

im symbolträchtigen Hotel Belvoirpark in Zürich, dem ehemaligen<br />

Wohnsitz des Pioniers Alfred Escher, stand im Zeichen eines<br />

einmaligen Schulterschlusses zwischen Wissenschaft, <strong>Wirtschaft</strong><br />

und Politik. Es nahmen neben Regierungspräsidentin und Volkswirtschaftsdirektorin<br />

Carmen Walker Späh sowie Pascal Kaufmann, Präsident<br />

der Mindfire Stiftung, auch Vertreterinnen und Vertreter der<br />

ETH, ZHAW, Universität Zürich, Universität Lugano sowie weiterer<br />

Forschungsinstitutionen teil. Ebenfalls waren renommierte Expertinnen<br />

und Experten aus dem Ausland, Vertreterinnen und Vertreter<br />

der Industrie (z.B. Swiss Re, ABB und NNAISENSE), Investorinnen und<br />

Investoren, Privatpersonen sowie Vertreterinnen und Vertreter der<br />

Schweizer Start-Up Szene anwesend.<br />

Die Teilnehmenden aus unterschiedlichen Fachgebieten teilen die<br />

Vision, dass die Schweiz und insbesondere der <strong>Wirtschaft</strong>s- und Forschungsstandort<br />

Zürich eine Führungsrolle in der Entwicklung und<br />

Förderung von Künstlicher Intelligenz übernehmen soll. Regierungspräsidentin<br />

Carmen Walker Späh begrüsst dieses Anliegen. Ihre Direktion<br />

und die Standortförderung im Amt für <strong>Wirtschaft</strong> und Arbeit<br />

unterstützten die Organisation des Roundtables und stellten der Initiative<br />

ihr Netzwerk und Know-How zur Verfügung.<br />

KI zum Wohle des Menschen nutzen<br />

Am Roundtable haben sich die Teilnehmenden einstimmig zum «Belvoir<br />

Manifest für KI» bekannt, welches den Bau eines «Robot-Scientists»<br />

in der nächsten Dekade vorsieht. Dieser soll in der Lage sein,<br />

Konzepte zu erlernen, Wissen aus Vorlesungen aufzunehmen, mit<br />

Menschen zu interagieren und durch Kreativität und Neugierde<br />

Wissenschaftlerinnen und Wissenschaftler, insbesondere in der medizinischen<br />

Forschung, zu unterstützen. Damit soll die Forschung<br />

grundlegend beschleunigt und Künstliche Intelligenz zum Wohle<br />

des Menschen genutzt werden. Die Teilnehmenden des Roundtables<br />

einigten sich darauf, dazu den Aufbau eines vernetzten KI Talent- und<br />

Forschungs-Hubs zu unterstützen und darauf, dass die konkreten<br />

Pläne bereits zu Beginn <strong>2020</strong> umgesetzt werden sollen. Weitere «KI<br />

Roundtables» sind in Planung.<br />

Die Initiative zielt darauf ab, Kräfte und Know-How mittels eines konkreten<br />

und ambitionierten Projekts zu bündeln. So soll schweizweit<br />

und international ein Experten-Netzwerk aufgebaut werden. Zu diesem<br />

Zweck soll mittelfristig ein «trans-disziplinäres KI Lab» mit Volkswirtschaftsdirektion<br />

Räumlichkeiten in Zürich entstehen, welches von einer unabhängigen<br />

Stiftung betrieben und von Hochschulen, Firmen und Institutionen<br />

mit Know-How und Ressourcen unterstützt wird. Koordiniert<br />

wird das Vorhaben von der Mindfire Stiftung. Die Stiftung hat das erklärte<br />

Ziel, Künstliche Intelligenz für die Förderung und Beschleunigung<br />

von Forschung, insbesondere im Medizinal- und Wissenschaftsbereich,<br />

einzusetzen.<br />

KANTON ZÜRICH<br />

Volkswirtschaftsdirektion<br />

Pascal Kaufmann<br />

Präsident der Mindfire Stiftung<br />

Tel. 044 516 84 65<br />

6 7

<strong>ICT</strong><strong>Wirtschaft</strong><br />

KÜNSTLICHE INTELIGENZ<br />

DIE ENTWICKLUNG UND BEHERRSCHUNG DER ANWENDUNGSFORMEN<br />

VON KÜNSTLICHER INTELLIGENZ (KI) IST EINE SCHLÜSSELFRAGE<br />

FÜR DEUTSCHLAND.<br />

Die Einsatzmöglichkeiten, Chancen und Risiken von<br />

Anwendungen der KI werden zurzeit breit diskutiert:<br />

Sprachassistenzsysteme und Chatbots sind schon jetzt<br />

für viele Menschen fester Bestandteil des Alltags. KI-Systeme<br />

unterstützen Ärztinnen und Ärzte bei der Krebsdiagnose<br />

und lernende Software unterstützt Unternehmen<br />

in Einkauf, Vertrieb, Planung und Kontrolle innerhalb der<br />

Industrie 4.0. Insgesamt steht die Entwicklung aber noch<br />

am Anfang.<br />

KI-Strategie der Bundesregierung<br />

Am 15. November 2018 hat die Bundesregierung ihre Strategie<br />

Künstliche Intelligenz verabschiedet. Die Strategie wurde gemeinsam<br />

durch BMWi, BMBF und BMAS erarbeitet. Mit ihr will die Bundesregierung<br />

den exzellenten Forschungsstandort Deutschland sichern,<br />

die Wettbewerbsfähigkeit der deutschen <strong>Wirtschaft</strong> ausbauen und<br />

die vielfältigen Anwendungsmöglichkeiten von KI in allen Bereichen<br />

der Gesellschaft fördern. Der Nutzen für Mensch und Umwelt soll<br />

dabei in den Mittelpunkt gestellt und der intensive Austausch zum<br />

Thema KI mit allen gesellschaftlichen Gruppen gestärkt werden.<br />

Um die ehrgeizigen Ziele zu erreichen, hat die Bundesregierung beschlossen,<br />

2019 eine halbe Milliarde Euro zusätzlich in Maßnahmen<br />

zur KI-Förderung zu investieren. Im Fokus stehen die Bereiche Forschung,<br />

Transfer, gesellschaftlicher Dialog, Technikfolgenabschätzung,<br />

Qualifikation und Datenverfügbarkeit. Damit intensiviert die<br />

Bundesregierung die Umsetzung der Strategie Künstliche Intelligenz<br />

und legt einen besonderen Schwerpunkt auf den Transfer von der<br />

Forschung in die Praxis sowie den gesellschaftlichen Dialog. Mehr zur<br />

KI-Strategie erfahren unter www.ki-strategie-deutschland.de.<br />

Potenziale der KI für die deutsche <strong>Wirtschaft</strong><br />

Eine im Auftrag des BMWi erstellte Studie zeigt eine Steigerung der<br />

Bruttowertschöpfung allein im produzierenden Gewerbe von rund<br />

32 Milliarden Euro für die nächsten fünf Jahre; das entspricht einem<br />

Drittel des gesamten für diesen Bereich prognostizierten Wachstums.<br />

Viele andere Studien kommen zu ähnlich hohen Potenzialen für viele<br />

Branchen.<br />

Deutschland ist im Bereich der Forschung zu Künstlicher Intelligenz,<br />

insbesondere bei Themen wie Lernende Systeme und Maschinellem<br />

HIGHLIGHT<br />

Lernen, auf einem weltweit führenden Niveau. Handlungsbedarf besteht<br />

unter anderem beim Technologietransfer, beim Rechtsrahmen<br />

und der digitalen Infrastruktur. Für moderne Methoden der KI und<br />

lernende Systeme sind außerdem die Verfügbarkeit und Güte von<br />

Daten zentrale Voraussetzung und bestimmende Faktoren für die<br />

Qualität der Ergebnisse. Der Zugang zu Daten ist aber vielfach beschränkt.<br />

Deshalb muss die Menge an nutzbaren, qualitativ hochwertigen<br />

Daten deutlich erhöht werden, ohne dabei Persönlichkeitsrechte,<br />

das Recht auf informationelle Selbstbestimmung oder andere<br />

Grundrechte zu verletzen.<br />

Um die Potenziale Künstlicher Intelligenz bestmöglich zu nutzen,<br />

ist es entscheidend, den digitalen Wandel innovationsfreundlich zu<br />

gestalten und den Technologiestandort Deutschland durch verstärkte<br />

Wissenstransfers und gezielte Förderung weiter zu stärken. Das<br />

BMWi fördert bereits zahlreiche Programme, um Systeme um intelligente<br />

Eigenschaften zu erweitern, wie die Technologieprogramme<br />

«Smart Data», «AUTONOMIK» oder «PAiCE – Digitale Technologien für<br />

die <strong>Wirtschaft</strong>» mit einem Gesamtvolumen von 140 Millionen Euro.<br />

Bundeswirtschaftsminister Peter Altmaier setzt sich für europäische<br />

Kooperation im Bereich KI ein, beispielsweise mit Frankreich.<br />

Intelligente Netze: Virtuelle und physische Welt vernetzen<br />

Basierend auf der fortschreitenden Verschmelzung von virtueller und<br />

physischer Welt sowohl im privaten als auch im beruflichen Bereich<br />

werden Kommunikationsnetze immer bedeutsamer insbesondere<br />

in den Sektoren Bildung, Energie, Gesundheit, Verkehr und Verwaltung.<br />

Telekommunikation und Informationstechnik gelten deshalb<br />

als Teil der sogenannten Kritischen Infrastruktur, die den ökonomischen<br />

Erfolg, die öffentliche Sicherheit sowie die soziale Kontinuität<br />

in Deutschland sicherstellen. Aus der intelligenten Verknüpfung und<br />

Steuerung gesellschaftlicher Basisinfrastrukturen könnte ein wirtschaftliches<br />

Potenzial von über 55 Milliarden Euro pro Jahr entspringen<br />

– das entspricht rund zwei Prozent des Bruttoinlandsprodukts in<br />

Deutschland.<br />

Auch für besonders anspruchsvolle Kommunikationslösungen beispielsweise<br />

in der Industrie müssen moderne Kommunikationsnetze<br />

über intelligente Funktionalitäten und adäquate Schnittstellen<br />

zu produktionsbezogenen Systemen verfügen, um eine autonome,<br />

sichere und zuverlässige Vernetzung einzelner Geräte und Komponenten<br />

bereitzustellen. Um die Potenziale und Chancen intelligenter<br />

Netze bestmöglich zu nutzen, ist es deshalb entscheidend, die Intelligente<br />

Vernetzung sektorübergreifend voranzutreiben.<br />

9

FOUR<br />

<strong>ICT</strong><strong>Wirtschaft</strong><br />

AMAG<br />

bei der<br />

Nr.<br />

1.<br />

ISP und Corporate<br />

Networks<br />

Telekom-Rating 2019<br />

Initiative Stadt.Land.Digital: Maßnahmen und Ziele<br />

Die Initiative Intelligente Vernetzung fördert die systematische Vernetzung<br />

unter den verschiedenen Akteuren. Mit der Open-Innovation-Plattform<br />

hat das Bundeswirtschaftsministerium eine Anlaufstelle<br />

für Experten, professionelle Nutzer sowie Endanwender geschaffen,<br />

über die sie sich über Ideen und Projekte austauschen können. Mit<br />

vielfältigen Aktivitäten trägt die Open-Innovation-Plattform zu einem<br />

besseren Verständnis Intelligenter Vernetzung bei und sorgt so<br />

für neue Impulse.<br />

Seit Mai 2017 legt die Open-Innovation-Plattform den Fokus auf den<br />

Schwerpunkt Künstliche Intelligenz und Intelligente Vernetzung. Gemeinsam<br />

mit der Community sollen die Chancen, Potenziale und Herausforderungen<br />

der künstlichen Intelligenz als Teil der intelligenten<br />

Vernetzung Deutschlands genauer untersucht werden. Denn um die<br />

Entwicklung und Anwendung der künstlichen Intelligenz in Deutschland<br />

aktiv zu gestalten, ist es entscheidend, sich einen Gesamtüberblick<br />

darüber zu verschaffen, welche konkrete Rolle künstliche Intelligenz<br />

in den fünf Sektoren Bildung, Energie, Gesundheit, Verkehr und<br />

Verwaltung aktuell bereits spielt. Das BMWi plant deshalb eine Studie<br />

zu den Potenzialen der Künstlichen Intelligenz im Licht der neuen<br />

technischen Möglichkeiten, um die künstliche Intelligenz auch bei<br />

den Förderprogrammen der FuE und der Innovationsförderung stärker<br />

berücksichtigen zu können.<br />

Quelle: bmwi.de<br />

Warum AMAG sich für die Datenautobahn von Cyberlink<br />

entschieden hat, lesen Sie auf www.cyberlink.ch<br />

10

<strong>ICT</strong><strong>Wirtschaft</strong><br />

HIGHLIGHT<br />

DIGITALISIERUNG:<br />

DIE SCHWEIZ NUTZT<br />

POTENZIAL NICHT<br />

Die USA haben weltweit die besten Rahmenbedingungen<br />

für eine erfolgreiche Digitalisierung<br />

Die Schweiz verliert im Vergleich zum Vorjahr drei Plätze<br />

und ist neu auf Rang sieben platziert<br />

China erstmals in Top Ten – ehrgeizige Digitalstrategie<br />

zeigt Wirkung<br />

Aber: Rahmenbedingungen und Umsetzung klaffen<br />

teilweise auseinander<br />

Viele Unternehmen haben Nachholbedarf und<br />

lassen Potenzial bisher ungenutzt<br />

Die Schweiz befindet sich nach wie vor unter den Top 10<br />

Nationen hinsichtlich Voraussetzungen einer erfolgreichen<br />

Digitalisierung, kann aber aktuell nicht mit dem<br />

Tempo der globalen Verbesserungen im Bereich Konnektivität<br />

mithalten. Sie verzeichnet aber auch Einbussen im<br />

Bereich der Infrastrukturqualität und nutzt überdies das<br />

Digitalisierungspotenzial zu wenig. Zu diesem Schluss<br />

kommt die aktuelle Studie «Enabling Digitalization Index<br />

2019» (EDI).des weltweit führenden Kreditversicherers<br />

Euler Hermes. Die Schweiz verliert im Vergleich zum Vorjahr<br />

drei Plätze und befindet sich neu auf Rang sieben.<br />

Die weltweit besten Voraussetzungen für eine erfolgreiche<br />

Digitalisierung bieten weiterhin die USA. In den Top<br />

10 befinden sich mit Deutschland (2), Dänemark (3), den<br />

Niederlanden (4), Grossbritannien (5) und Schweden (10)<br />

weitere europäische Staaten. Aber auch China (9) hat es<br />

erstmals unter die besten zehn geschafft (2018: Rang 17).<br />

Digitalisierung: Unternehmen lassen noch zu viel Potenzial<br />

ungenutzt<br />

Um zu analysieren, wer bei der Umsetzung die Nase vorne und wer<br />

noch Nachholbedarf hat, hat Euler Hermes die Ergebnisse aus dem<br />

EDI mit sieben bestehenden Indikatoren für die tatsächliche Umsetzung<br />

der Digitalisierung verglichen. In zahlreichen Ländern haben<br />

die Experten erhebliche Diskrepanzen entdeckt. Das zeigt, dass die<br />

Digitalisierung bei vielen Unternehmen nicht immer offene Türen<br />

einrennt. Viele Unternehmen lassen noch viel Potenzial ungenutzt –<br />

insbesondere in der Schweiz, in Österreich, Deutschland, Frankreich,<br />

Spanien oder Südkorea. Wenn diese Länder nicht ins Hintertreffen<br />

geraten wollen, sollten die Unternehmen deutlich Gas geben bei der<br />

Digitalisierung – denn die Konkurrenz aus den USA, dem Rest von<br />

Europa oder auch zunehmend aus China, schläft nicht.<br />

«Wir verfügen in der Schweiz zwar über das nötige Knowhow im Bereich<br />

Digitalisierung, hinken aber in den Bereichen Regulierung, Konnektivität<br />

und Infrastruktur der Spitze hinterher – das macht sich bei<br />

Schweizer Unternehmen vor allem in den Bereichen Cloud Computing<br />

und Robotik bemerkbar; hier haben sie den grössten Nachholbedarf<br />

und schöpfen das vorhandene Potenzial nicht aus», sagt Stefan<br />

Ruf, CEO von Euler Hermes Schweiz.<br />

Um zu verhindern, dass die Schweiz noch weiter zurückfällt, muss<br />

zeitnah gehandelt werden. «Sonst ist mit einem Anstieg an digitalen<br />

Zombies unter den Schweizer Unternehmen zu rechnen – und das<br />

wiederum erhöht das Insolvenzrisiko», so Ludovic Subran, Chefökonom<br />

der Euler Hermes Gruppe und stellvertretender Chefökonom<br />

der Allianz.<br />

Konkurrenz schläft nicht: Skandinavische Länder schneiden<br />

trotz geringer Grösse stark ab<br />

«Sechs der zehn Weltbesten sind westeuropäische Staaten. Dabei<br />

fällt auf, dass die skandinavischen Länder – insbesondere gemessen<br />

an der relativ geringen Grösse der Länder – besonders stark<br />

abschneiden», sagt Subran. «Sie kompensieren die fehlende Grösse<br />

mit Top-Resultaten bei Wissen, Regulierung und Infrastruktur. Davon<br />

können sich viele Länder eine Scheibe abschneiden. Dänemark hat<br />

dabei den grössten Sprung hingelegt und es von Rang zwölf direkt<br />

aufs Podium geschafft, mit nur noch knappen Abstand zu den Bestplatzierten.»<br />

China: Riesensprung nach vorne und zum ersten Mal<br />

unter den Top Ten<br />

China hat seine Rahmenbedingungen im letzten Jahr erheblich verbessert<br />

und hat sich mit Rang neun erstmals in die Top Ten des EDI<br />

katapultiert. Zwar sind die Bedingungen in Singapur oder auch Japan<br />

nach wie vor noch besser – allerdings ist der Abstand rapide geschmolzen.<br />

«China hat das klare Ziel, digitaler Weltmeister zu werden. Dafür tun<br />

sie viel», sagt Subran; «Knackpunkt für den kräftigen Sprung nach<br />

vorne ist die deutliche Verbesserung beim Regulierungsindex in China.<br />

Es ist inzwischen sehr viel leichter und vor allem auch kürzer, ein<br />

Unternehmen zu gründen. Langwierige Prozesse wurden drastisch<br />

verschlankt: Mit durchschnittlich neun Tagen für eine Neugründung<br />

liegt China nun gleichauf mit den OECD-Ländern mit hohen Einkommen.»<br />

Die vollständige Euler Hermes Studie «Enabling Digitalization Index<br />

2019» (ENG, PDF) finden Sie hier: https://www.eulerhermes.com/<br />

content/dam/onemarketing/euh/eulerhermes_com/erd/publications/<br />

pdf/20190911TheViewEDI2019final.pdf<br />

Die Top Ten des Index sowie Informationen zur Methodik finden Sie<br />

auf Seite 3 dieser Mitteilung.<br />

MEDIENKONTAKTE:<br />

Euler Hermes Schweiz<br />

Sylvie Ruppli<br />

Communications Euler Hermes Schweiz<br />

Tel. +33 1 84 11 51 14<br />

sylvie.ruppli@eulerhermes.com<br />

Euler Hermes Group Media Relations<br />

Jean-Baptiste Mounier<br />

Tel. +41 44 283 65 14<br />

jean-baptiste.mounier@eulerhermes.com<br />

12 13

<strong>ICT</strong><strong>Wirtschaft</strong><br />

HIGHLIGHT<br />

KONZERNVERANTWORTUNG:<br />

GRÖSSTE DEUTSCHE<br />

UNTERNEHMEN BLEIBEN<br />

BEI MENSCHENRECHTEN HINTER<br />

ERWARTUNGEN ZURÜCK<br />

Von den zwanzig umsatzstärksten deutschen Unternehmen<br />

erfüllt keines alle grundlegenden Erwartungen an<br />

den Umgang mit Menschenrechten, zeigt eine Studie der<br />

ZHAW und des BHRRC. Siemens belegt mit 60 Prozent<br />

der möglichen Punkte den ersten Platz, die Deutsche<br />

Bank den letzten.<br />

Keines der grössten deutschen Unternehmen erfüllt alle grundlegenden<br />

Anforderungen an unternehmerisches Verhalten, wie sie in<br />

den 2011 vom UN-Menschenrechtsrat verabschiedeten UN-Leitprinzipien<br />

für <strong>Wirtschaft</strong> und Menschenrechte (UNGPs) festgelegt sind.<br />

Stattdessen erhält jedes der untersuchten Unternehmen in mindestens<br />

einer der zwölf Kernanforderungen null Punkte. Dies zeigt die<br />

Studie «Achtung der Menschenrechte» der ZHAW School of Management<br />

and Law und des Business and Human Rights Resource Centers<br />

(BHRRC), welche die zwanzig nach weltweitem Umsatz grössten<br />

deutschen Unternehmen mit dem «Corporate Human Rights Benchmark»-Ansatz<br />

bewertet (siehe letzter Abschnitt). Ausgewertet wurden<br />

im Frühjahr 2019 öffentlich zugängliche Informationen, welche<br />

die Unternehmen selber veröffentlicht haben: Websites der Unternehmen,<br />

ihre formelle finanzielle und nicht-finanzielle Berichterstattung<br />

und andere öffentliche Dokumente.<br />

VW, DHL & Co. können Sorgfaltsprüfung nicht durchgängig<br />

nachweisen<br />

Acht von zehn Unternehmen erzielen weniger als 40 Prozent der maximal<br />

erreichbaren 24 Punkte. Zu den Unternehmen mit insgesamt<br />

niedrigsten Punktzahlen (zwischen 20 und 30 Prozent) gehören die<br />

bekannten Namen Deutsche Post DHL, Deutsche Bahn und Deutsche<br />

Bank. Volkswagen erreicht 42 Prozent, welches der Durchschnittspunktzahl<br />

entspricht. Siemens ist mit 60 Prozent (14,5 von 24 Punkten)<br />

das am besten bewertete Unternehmen.<br />

«90 Prozent der Unternehmen konnten nicht aufzeigen, dass sie<br />

menschenrechtliche Risiken adäquat im Sinne der UN-Leitprinzipien<br />

handhaben», sagt ZHAW-Forscher Herbert Winistörfer, Hauptautor<br />

der Studie. Lediglich zwei Unternehmen, Daimler and Siemens, erzielten<br />

Punkte in jeder der vier Kernanforderungen im Bereich der<br />

menschenrechtlichen Sorgfaltspflicht. «Die Sorgfaltsprüfung war der<br />

am niedrigsten bewertete Bereich insgesamt, da die meisten Unternehmen<br />

nicht nachweisen konnten, dass sie die UNGP-Anforderungen<br />

zur Bewertung folgenschwerer Menschenrechtsrisiken erfüllen»,<br />

so Winistörfer. Weiter zeigt die Studie, dass viele Unternehmen die<br />

Rechte der Arbeitnehmenden als Teil ihrer meist hochkomplexen Lieferketten,<br />

das Engagement gegenüber betroffenen Interessengruppen<br />

wie zum Beispiel lokalen Gemeinschaften und den Zugang zu<br />

rechtlichen Hilfsmitteln (Rechtsbehelfen) in ihrer Menschenrechtspolitik<br />

nicht explizit abdecken und nicht nachweisen, dass ihre Beschwerdemechanismen<br />

wirksam sind. Beispielsweise stellen nur<br />

zehn Unternehmen ansatzweise sicher, dass auch Mitarbeitende von<br />

Lieferanten Anliegen und Beschwerden vorbringen können. «Statt<br />

potenzielle Schäden für die Betroffenen stehen bei der Risikobewertung<br />

die potenziellen Schäden fürs Unternehmen wie Reputationsverluste<br />

im Fokus», so das Fazit des ZHAW-Forschers.<br />

Achtung der Menschenrechte per Gesetz<br />

Die deutsche Bundesregierung hat sich für <strong>2020</strong> zum Ziel gesetzt,<br />

dass mindestens 50 Prozent der deutschen Unternehmen mit mehr<br />

als 500 Mitarbeitern einen effektiven Menschenrechtsschutz eingeführt<br />

haben sollen. Wenn diese freiwillige Umsetzung nicht gelingt,<br />

sollen – gemäss dem aktuellen Koalitionsvertrag der Bundesregierung<br />

– die Unternehmen gesetzlich zur Umsetzung einer menschenrechtlichen<br />

Sorgfaltspflicht verpflichtet und auf eine EU-weite Regulierung<br />

gedrängt werden. Die betroffene breitere Gruppe von<br />

Unternehmen dürfte es schwer haben, diese grundlegenden Anforderungen<br />

an unternehmerisches Verhalten zu erfüllen, wie die Ergebnisse<br />

der ZHAW-Studie vermuten lassen.<br />

«In welche Richtung eine mögliche Regulierung in Deutschland gehen<br />

wird, lässt sich zur Zeit nur schwer abschätzen. Diskutiert werden<br />

sowohl eine Pflicht zu mehr Transparenz, verpflichtende Vorgaben<br />

für eine menschenrechtliche Sorgfaltsprüfung mit behördlicher<br />

Kontrolle oder eine erweiterte Haftung der Unternehmen analog zur<br />

Schweizer Konzernverantwortungsinitiative», erklärt Winistörfer.<br />

Angewandte Methodik gemäss Corporate Human Rights<br />

Benchmark<br />

Die Studie bewertet Unternehmen aufgrund von zwölf Kernindikatoren<br />

des Corporate Human Rights Benchmark (CHRB), welche<br />

branchenübergreifend einsetzbar sind und die Anforderungen der<br />

UN-Leitprinzipien für <strong>Wirtschaft</strong> und Menschenrechte (UNGPs) an<br />

Unternehmen abbilden. Sie umfassen die drei Bereiche Governance<br />

und politische Verpflichtungen, Einbettung von Respekt und Sorgfaltspflicht<br />

im Bereich der Menschenrechte sowie Mechanismen für<br />

Rechtsbehelfe und Beschwerden. Für jeden der zwölf Kernindikatoren<br />

wurden die Unternehmen mit null bis zwei Punkte bewertet. Ein<br />

Punkt wurde vergeben, wenn die grundlegende Anforderungen erfüllt<br />

wurden, zwei Punkte wenn sie übertroffen wurden.<br />

KONTAKT<br />

Herbert Winistörfer<br />

Autor und Mitherausgeber der Studie<br />

ZHAW School of Management and Law<br />

Tel. +41 58 934 76 75<br />

herbert.winistoerfer@zhaw.ch<br />

ZHAW Corporate Communications<br />

Tel. +41 58 934 75 75<br />

medien@zhaw.ch<br />

14 15

<strong>ICT</strong><strong>Wirtschaft</strong><br />

UNTERNEHMENSPORTRÄT<br />

Das Produktportfolio reicht von hochentwickelten UTM (Unified<br />

Threat Management)-Plattformen über Multifaktor-Authentifizierung<br />

bis hin zu Technologien für umfassenden WLAN-Schutz. Mehr als<br />

80.000 Unternehmen weltweit vertrauen auf die ausgeklügelten Sicherheitsmechanismen<br />

und profitieren von der einfachen Handhabung<br />

der WatchGuard-Lösungen. Kernzielgruppe sind nach wie vor<br />

kleine bis mittlere Unternehmen sowie dezentral aufgestellte Organisationen<br />

aus jeder Branche – vom Einzelhandel über den Bildungssektor,<br />

das Gesundheitswesen, Gastronomie und Hotellerie bis hin<br />

zum produzierenden Gewerbe. Der Vertrieb erfolgt über ein Netzwerk<br />

von mehr als 10.000 Partnern in 120 Ländern.<br />

Mehrschichtige Gefahrenabwehr<br />

Basis des anhaltenden Erfolgs von WatchGuard ist die zielgerichtete<br />

Verbindung aus leistungsstarker Hardware und den besten im<br />

Markt verfügbaren Sicherheitsdiensten und -lösungen. Das eigens<br />

entwickelte Betriebssystem Fireware stellt sicher, dass alle nach Bedarf<br />

kombinierbaren Scanmodule perfekt zusammenspielen – bei<br />

maximaler Gesamtperformance. Durch die modulare Architektur<br />

garantiert WatchGuard neben hohem Datendurchsatz vor allem Skalierbarkeit<br />

und Flexibilität im Rahmen einer sich verändernden Bedrohungslandschaft.<br />

Die webbasierte Management-Konsole ermöglicht<br />

zudem das einfache Steuern aller Sicherheitsfunktionen mittels<br />

einer zentralen Oberfläche von jedem beliebigen Ort aus.<br />

Benutzerfreundliche Visualisierung<br />

Damit IT-Abteilungen vor dem Hintergrund der mannigfaltigen<br />

Herausforderungen nicht die Kontrolle verlieren, setzt WatchGuard<br />

bei all seinen Lösungen auf leistungsstarke und gleichzeitig nutzerfreundliche<br />

Analyse- und Visualisierungsmöglichkeiten. Auf diese<br />

Weise ergeben sich passgenaue Einblicke in die Datenaustauschprozesse<br />

im Netzwerk. Individuelle Fragen zu wichtigen Sicherheitsthemen<br />

und -trends sind im Handumdrehen beantwortet. Administratoren<br />

gewinnen ein solides Fundament zur Definition zielgerichteter<br />

Security-Policies, die im Zuge des modernen Echtzeit-Reportings<br />

auch schnell an neue Bedrohungsszenarien angepasst werden können.<br />

Gleichzeitig lassen sich Performance-Engpässe aufspüren und<br />

sofortige Gegenmassnahmen ergreifen.<br />

WATCHGUARD<br />

TECHNOLOGIES<br />

Seit über 20 Jahren tritt WatchGuard mit dem Ziel an,<br />

mittelständischen Unternehmen mit effizienter IT-Sicherheitstechnologie<br />

auf Enterprise-Niveau den Rücken zu<br />

stärken. Seitdem gehört das Unternehmen mit Sitz in<br />

Seattle (USA) zu den führenden Anbietern im Bereich<br />

Netzwerksicherheit.<br />

Sicheres WLAN<br />

Die gesamte Sicherheitsfunktionalität kann mithilfe der Access Points<br />

von WatchGuard jederzeit auf WLAN-Umgebungen übertragen<br />

werden. Darüber hinaus bietet die neue WatchGuard Wi-Fi Cloud<br />

zusätzlichen Mehrwert. Neben einem umfassenden WIPS (Wireless<br />

Intrusion Prevention System) profitieren Anwender von detaillierten<br />

Analysen im Hinblick auf WLAN-Vorkommnisse.<br />

IT-Security für unterwegs<br />

Mit WatchGuard Passport wird seit Kurzem auch das Thema Endgerätesicherheit<br />

gezielt adressiert. Das Rundum-sorglos-Paket bündelt<br />

spezifische Security-Funktionalitäten rund um Multifaktor-Authentifizierung<br />

(MFA) und die leistungsstarke Abwehr von Phishing-Angriffen<br />

auf DNS-Ebene mit Content Filtern und Security Awareness-Trainings.<br />

Auf diese Weise können Unternehmen sowohl die Mobilität<br />

ihrer Mitarbeitenden als auch deren Schutz vor potenziellen Gefahren<br />

verlässlich gewährleisten (siehe dazu Seite 28 «WatchGuard<br />

Passport».<br />

Im Rahmen der kontinuierlichen Weiterentwicklung und Verknüpfung<br />

der angebotenen Sicherheitstechnologie sorgt WatchGuard<br />

dafür, dass Unternehmen stets mit neuen Angriffstrends Schritt halten<br />

können – bei gleichzeitig minimalem Aufwand.<br />

WATCHGUARD TECHNOLOGIES<br />

Tel. +49 700 9222 9333<br />

switzerlandsales@watchguard.com<br />

www.watchguard.ch<br />

16 17

UNTERNEHMENSPORTRÄT<br />

KARAKUN: SOFTWARE<br />

IST NICHT GLEICH SOFTWARE<br />

Das Gründungsjahr: 2018<br />

Die vollständigen Namen der Gründer:<br />

Die Karakun AG wurde zum 01. April 2018 von 36 Personen als<br />

Aktiengesellschaft gegründet. Alle Gründungsmitglieder sind<br />

gleichzeitig Teilhaber und Angestellte des Unternehmens.<br />

Die Berufsbezeichnung der Gründer:<br />

Der Grossteil der Gründungsmitglieder kommt aus der Informatik<br />

oder dem UX Design.<br />

Einige wenige Gründer bekleiden administrative und Backoffice<br />

Funktionen.<br />

Die Nennung des oder der Geschäftsführer:<br />

Dr. Elisabeth Maier (CEO),<br />

weitere Geschäftsleitungsmitglieder sind:<br />

Dr. Dirk Krampe (CFO)<br />

Dr. Hans-Dirk Walter<br />

Stephan Huber (COO)<br />

Die Anzahl der Mitarbeiter:<br />

Aktuell beschäftigen wir 48 Mitarbeiter<br />

der überwiegende Teil der Mitarbeiter arbeitet<br />

am Hauptsitz in Basel<br />

Den Sitz der Firma und die weiteren Standorte:<br />

Karakun AG<br />

Elisabethenanlage 25<br />

4051 Basel<br />

Switzerland<br />

Karakun Software Pvt Ltd<br />

Regus Business Center<br />

2nd Fl., Duru House<br />

Juhu Tara Road<br />

Juhu, Mumbai 400049, India<br />

ab Anfang <strong>2020</strong>:<br />

Standort in Dortmund, Deutschland<br />

Wichtige Meilensteine des Unternehmens:<br />

2018<br />

Gründung von Karakun und Eröffnung des Karakun-Büros im<br />

Leonhardsgraben 36 in Basel (01.04.2018)<br />

Launch von 2 Webseiten für Management / Entscheider<br />

(karakun.com) sowie Entwickler / Open Source Community<br />

(dev.karakun.com) (01.04.2018)<br />

Das VOLTA-Team schliesst sich Karakun an und entwickelt nun<br />

VOLTA, die Branchenlösung für die Elektroinstallationsbranche,<br />

unter neuem Dach (01.12.2018)<br />

der c't Artikel «Wird Java jetzt kostenpflichtig?» der Karakun<br />

Mitarbeiter Hendrik Ebbers und Timo Brandstätter erreicht<br />

die Spitzenposition der zehn beliebtesten Heise-Developer-<br />

Artikel in 2018 (siehe https://www.heise.de/developer/meldung/<br />

Die-zehn-beliebtesten-Beitraege-auf-heise-Developer-im-Jahr-<br />

2018-4263838.html)<br />

Jahresabschluss Ende 2018 mit erreichtem Break Even<br />

2019<br />

Ausstellungsstand auf der Javaland in Brühl, Deutschland<br />

(März 2019)<br />

Gründung von Karakun India Software Pvt Ltd (15.04.2019)<br />

Umzug in ein grösseres Büro in der Elisabethenanlage 25 in<br />

unmittelbarer Nähe des Bahnofs SBB in Basel (01.07.19)<br />

Wahl von René Stierli (Gründungspartner von Itopia, Zürich) und<br />

Luc Haldimann (CEO von unblu, Basel) in den Verwaltungsrat der<br />

Karakun AG (Mai 2019)<br />

VOLTA wird als eine der ersten Branchenlösungen nach<br />

den Standards IfA18 und EIT.swiss der schweizerischen Elektrobranche<br />

zertifiziert (Juli 2019)<br />

Launch der Version 1 des Open Source Produkts OpenWebStart<br />

als Ersatz für die in Java 11 entfallene Java Web Start Funktionalität<br />

(November 2019)<br />

Bedeutende Kooperationen mit Unternehmen,<br />

Forschungseinrichtungen und Fachorganisationen:<br />

DSwiss<br />

BaselOne (Mitglied im Verein BaselOne, Organisation der<br />

gleichnamigen Entwicklerkonferenz in Basel, www.baselone.ch)<br />

Swiss<strong>ICT</strong> (www.swissict.ch)<br />

Swiss Made Software (https://www.swissmadesoftware.org)<br />

Eclipse Foundation Solution Member (https://www.eclipse.org/)<br />

openMDM (https://www.openmdm.org)<br />

ASAM (https://www.asam.net, ASAM is a standardization<br />

organization where experts from OEMs, Tier-1s, tool vendors,<br />

engineering service providers, and research institutes meet to<br />

commonly standardize development and test systems for the<br />

automotive industry.)<br />

Fachhochschule Nordwestschweiz (FHNW)<br />

Fachhochschule Südschweiz (SUPSI)<br />

18 19

<strong>ICT</strong><strong>Wirtschaft</strong><br />

13. / 14. FEBRUAR <strong>2020</strong><br />

BASEL ST. JAKOBSHALLE<br />

Wichtige Kunden der Firma:<br />

Typische Lösungsprojekte bei Karakun werden hauptsächlich<br />

in der Finanz- und Versicherungsbranche, im Automobilumfeld<br />

(Messdatenverwaltung), im Gebiet Life Sciences sowie in der<br />

Logistikbranche umgesetzt.<br />

Karakun engagiert sich dabei zunehmend bei den Themen<br />

Big Data sowie Internet of Things (IoT) und hilft Unternehmen,<br />

ihre Lösungen Cloud-fähig zu machen.<br />

Produkteseitig ist Volta, die cloudbasierte Branchensoftware für die<br />

Schweizer Elektroindustrie, seit <strong>Dezember</strong> 2018 ein Teil von Karakun.<br />

Ein weiteres Produkt der Entwicklungsschmiede bietet Unterstützung<br />

bei der effizienten Implementierung von massgeschneiderten<br />

Suchlösungen. Hier punktet Karakun mit Experten aus -<br />

den Bereichen Sprachverarbeitung und Künstliche Intelligenz.<br />

Eine nachvollziehbare Philosophie des Unternehmens:<br />

Wir entwickeln Individualsoftware für anspruchsvolle Aufgabenstellungen,<br />

für die keine Standardlösungen existieren. In enger partnerschaftlicher<br />

Zusammenarbeit lösen wir nicht nur komplexe Probleme,<br />

sondern stehen unseren Kunden auch jederzeit beratend zur<br />

Seite, um Anforderungen, Spezifikationen und Lösungsansätze von<br />

allen Seiten zu beleuchten.<br />

Dabei setzen wir wenn möglich auf Open Source Produkte. In einigen<br />

Bereichen verwenden aber auch spezialisierte Plattformen, die es uns<br />

erlauben, die Entwicklungseffizienz erheblich zu steigern. In unserer<br />

DNA ist fest verankert, immer die bestmögliche Lösung für das Problem<br />

unserer Kunden zu finden.<br />

Unternehmen profitieren bei einer Zusammenarbeit mit Karakun von<br />

einem überdurchschnittlichen Grad an Seniorität und Know-How.<br />

Dieses Wissen verdanken wir einer Vielzahl erfolgreicher Lösungsprojekte<br />

sowie aktiver Arbeit innerhalb der Entwickler-Community.<br />

Hierbei ist Karakun nicht nur Nutzer, sondern in einigen ausgewählten<br />

Bereichen treibende Kraft technologischer Weiterentwicklungen.<br />

Einige der Mitarbeitenden sind gefragte Sprecher bei internationalen<br />

Softwarekonferenzen und tragen zudem aktiv zu einer Vielzahl von<br />

Open Source Projekten bei. Genauso wie an Konferenzen teilen wir<br />

unser Wissen mit unseren Kunden und Partnern.<br />

Ein wichtiger Baustein des Unternehmenserfolgs sind die Mitarbeitenden.<br />

Diese erhalten neben einem angemessenen Salär ein hervorragendes<br />

Arbeitsumfeld mit viel Platz zur Entfaltung. Dank Jahresarbeitszeit<br />

und der Möglichkeit zur Arbeit im Homeoffice können<br />

Karakunies ihre Arbeitszeit weitgehend frei gestalten und bestmöglich<br />

nutzen. Jeder Mitarbeitende verfügt über ein eigenes Hardware-Budget<br />

zur Anschaffung von Arbeitsmitteln. Ein grosszügiges<br />

persönliches Weiterbildungsbudget kann für den Besuch von Kursen<br />

oder Konferenzen eingesetzt werden.<br />

In regelmässigen Abständen veranstalten wir Code Camps und Hackathons,<br />

bei denen neue Methoden und Technologien im Team<br />

ausprobiert werden können. Ein mehrtägiger, jährlich stattfindender<br />

Improvement Workshop für alle Mitarbeitenden rundet das umfangreiche<br />

Fortbildungsangebot ab.<br />

Eventuelle Auszeichnungen und Nominierungen<br />

In den Rängen von Karakun befinden sich fünf der ca. 300<br />

weltweit anerkannten Java Champions<br />

Karakun Kollegen wurden in die Programmkommittees<br />

verschiedener renommierter Konferenzen berufen:<br />

Javaland 2018 und 2019<br />

BaselOne 2018<br />

ALOE BLACC<br />

REBECCA FERGUSON<br />

Die Karakun-Geschäftsleitung (v.l.n.r): Hans-Dirk Walter, Dirk Krampe, Elisabeth Maier und Stephan Huber<br />

OLYMPIASIEGER: Alina Zagitova · Tatiana Volosozhar & Maxim Trankov<br />

WELTMEISTER: Javier Fernandez<br />

EUROPAMEISTER: Vanessa James & Morgan Ciprès<br />

BLIGG · BASTIAN BAKER<br />

MARCO RIMA<br />

TICKETS: ARTONICE.COM<br />

20

<strong>ICT</strong><strong>Wirtschaft</strong><br />

VERSCHLÜSSELUNGS-<br />

TROJANER WEITERHIN<br />

AUF DEM VORMARSCH<br />

PURE LEIDENSCHAFT<br />

Der 29. Halbjahresbericht der Melde- und Analysestelle<br />

Informationssicherung (MELANI) befasst sich mit den<br />

wichtigsten Cybervorfällen der ersten Jahreshälfte 2019<br />

in der Schweiz wie auch international. Im aktuellen Bericht<br />

werden als Schwerpunktthema die Cyberangriffe<br />

mit strojanern beleuchtet, welche im ersten Halbjahr<br />

2019 weltweit grossen Schaden angerichtet haben.<br />

Verschlüsselungstrojaner, sogenannte Ransomeware, gehören aktuell<br />

zu den gefährlichsten Cyberbedrohungen für Unternehmen,<br />

Organisationen und Verwaltungen. Ein erfolgreicher Angriff erfordert<br />

nicht nur den Einsatz von Zeit, Personal sowie Geld für die Bereinigung<br />

der Systeme und zur Wiederherstellung verlorener Daten.<br />

Er kann auch den Ruf eines Unternehmens schädigen oder einen<br />

temporären Produktivitätsverlust bedeuten. Um ein umfassendes<br />

Bild eines solchen Verschlüsselungsangriffs zu bieten, schildert die<br />

Stadt Bern, wie sie mit einem Ransomware-Vorfall umgegangen ist.<br />

Zudem erläutert die Kantonspolizei Zürich die Problematik aus Ermittlersicht.<br />

Weiter gibt MELANI Empfehlungen ab, wie man sich vor<br />

solchen Angriffen schützen kann.<br />

Unterstützung für kleine und mittlere Elektrizitätsversorgungsunternehmen<br />

bei der Cybersicherheit<br />

Im Fokus von Cyberangriffen stehen auch industrielle Kontrollsysteme<br />

wie etwa bei der Stromversorgung. Wie es um die Cybersicherheit<br />

von kleinen und mittleren Elektrizitätsversorgern (EVU) in der<br />

Schweiz steht, hat der Fachverband Electrosuisse in einer im Frühjahr<br />

2019 veröffentlichen Studie aufgezeigt. Gemäss dieser findet die<br />

Cybersicherheit bei allen Unternehmen Beachtung. Bei der Gewährleistung<br />

der Informationssicherheit sind speziell bei kleineren Unternehmen<br />

verstärkte Massnahmen nötig. Um die Informatiksicherheit<br />

auszubauen, wurde eine Kooperation für Cybersecurity für die Stadtwerke<br />

ins Leben gerufen. Dank diesem Netzwerk können alle Kooperationspartner<br />

von den Erfahrungen der anderen profitieren und<br />

gemeinsam das Niveau der Informationssicherheit ständig anheben.<br />

Erpressung mittels Fake-Sextortion nach wie vor aktuell<br />

Im ersten Halbjahr 2019 gab es vermehrt Fake-Sextortion-E-Mails, in<br />

welchen die Angreifer die Opfer erpressen und behaupten, den Computer<br />

des Empfängers gehackt zu haben und über Bildmaterial zu<br />

verfügen, das sie beim Konsum pornografischer Inhalte im Internet<br />

zeige. Leider bezahlen immer noch viele Personen das verlangte Lösegeld.<br />

Deshalb hat MELANI in Zusammenarbeit mit verschiedenen<br />

Partnern im Frühjahr 2019 die Website www.stop-sextortion.ch ins Leben<br />

gerufen, um die Bevölkerung für dieses Thema zu sensibilisieren.<br />

Auf dieser Seite finden betroffene Personen Ratschläge.<br />

Informatiksteuerungsorgan des Bundes ISB<br />

Schwarztorstrasse 59, 3003 Bern<br />

Tel. +41 31 322 45 38<br />

Fax +41 31 322 45 66<br />

info@isb.admin.ch<br />

www.isb.admin.ch<br />

ALFA ROMEO GIULIA QUADRIFOGLIO<br />

Auto Margarethen AG<br />

Margarethenstrasse 79, 4053 Basel, Tel. 061 227 55 55, www.automargarethen.ch<br />

22

CYBER SECURITY<br />

BRAUCHT ES EINE CYBER<br />

FEUERWEHR? SWISS BUSINESS<br />

PROTECTION AG<br />

INTERVIEW MIT CHRIS ECKERT (CEO) UND WOLFGANG SIDLER (STV. CEO)<br />

INTERVIEW VON CHRISTOPH BORER<br />

1Swiss Business Protection AG wurde im vergangenen Juli<br />

gegründet. Was ist das Kernziel, das Sie erreichen wollen?<br />

Die <strong>Wirtschaft</strong> in der Schweiz, namentlich unsere Unternehmen,<br />

Institutionen sowie auch Private sollen unbürokratisch und wirksam<br />

gegen die aktuellen und künftigen Gefahren im Bereich <strong>Wirtschaft</strong>skriminalität,<br />

Cyber Crime und Industriespionage geschützt werden.<br />

Mit acht Expertinnen und Experten sowie ihren Firmen – alle seit Jahren<br />

in den verschiedensten Bereichen der Integralen Sicherheit tätig<br />

– werden Geschädigte, Hilfesuchende und Betroffene unterstützt.<br />

Im Ernstfall begleiten wir sie mit allen erforderlichen Massnahmen,<br />

bis der Normalfall wieder eintritt oder die Krise überwunden ist. Gesamtheitlich,<br />

zeitnah, vertraulich und aus einer Hand. Konzeptionell,<br />

strategisch und operativ. Sieben Tage die Woche. Im Notfall auch am<br />

Wochenende und in der Nacht. Ende Oktober 2019 wurde das Kompetenzzentrum<br />

<strong>Wirtschaft</strong>sschutz Schweiz (Swiss Business Protection<br />

AG; www.swissbp.ch) offiziell eröffnet.<br />

2Das Thema Cybercrime und Cyber-Security ist in der<br />

heutigen Zeit ein Thema, das immer mehr im Focus der<br />

Unternehmen steht weil das Thema immer mehr ein<br />

Geschäft wird. Wie sehen Sie die Entwicklung?<br />

Die Gefährdungslage für unsere <strong>Wirtschaft</strong> ist bereits heute auf einem<br />

hohen Niveau. Die Zahl der Cyberattacken auf Industrie- und<br />

Dienstleistungs-Unternehmen wird wohl auch künftig weiter steigen.<br />

Parallel dazu wird die Qualität der Angriffe ebenfalls neue Dimensionen<br />

erreichen. Immer mehr Daten, Informationen und sensible<br />

Dokumente werden künftig in digitaler Form örtlich und zeitlich unabhängig<br />

voneinander abrufbar sein. Schneller verfügbar, effizienter<br />

einsetzbar und einfacher bedienbar heissen die Ansprüche des heutigen<br />

Anwenders. Diese Entwicklung ist aus.Sicht der Usability toll,<br />

ergibt aber seitens der Integralen Sicherheit immer mehr offene Einfallstore<br />

und grössere Angriffsvektoren für Attacken, digitale sowie<br />

konventionelle.<br />

Derzeit werden zum Beispiel Trojaner meistens als Spam- und Phishing-E-Mail<br />

verschickt, welche Dateien und Programme durchsuchen<br />

und schliesslich weitere Malware nachlädt, welche die Kontozugangsdaten<br />

abfischen. Danach kommen die Verschlüsselungs-Trojaner<br />

ins Spiel: Sie verschlüsseln wichtige Dateien und fordern die<br />

Geschädigten auf, Lösegeld z.B. in Bitcoins zu bezahlen.<br />

In dieser ganzen Phase sind wir alle, also der normale Anwender, im<br />

Spiel. Mindestens vor jedem Cyberangriff wird durch die Täter Social<br />

Engineering betrieben. Die grösste Schwachstelle ist leider der «Risikofaktor<br />

Mensch» also der Benutzer am Computer, welcher z.B. das<br />

Phishing-E-Mail öffnet. Wir Menschen treffen zum überwiegenden<br />

Teil emotionale Entscheidungen (Gutmütigkeit, Hilfsbereitschaft,<br />

Angst, Mitleid, Vertrauen). Das macht uns verletzlich und angreifbar.<br />

Hacker, Kriminelle etc. nützen dies schamlos aus. Beim vorgenannten<br />

Beispiel wird der Anwender mittels Manipulation oder Ablenkung<br />

dazu bewegt, den Anhang im E-Mail zu öffnen.<br />

Und die nahe Zukunft zeigt keine Abkehr: Die Anbindung von Produktionssystemen<br />

ans Internet (IoT) und der Einsatz von Cloud-Diensten<br />

verspricht im Zuge der Digitalisierung und der Industrie 4.0 mehr Effizienz<br />

und Produktivität in den Unternehmen. Jedoch bieten zusätzliche<br />

digitale Komponenten und Cloud-Services eine deutlich höhere<br />

Anzahl von Schwachstellen und Angriffsmöglichkeiten für Hacker<br />

und kriminelle Organisationen.<br />

3Was mir auch auffällt, dass die Aufklärungsquote von<br />

Cyberangriffen in vielen Ländern sehr tief ist. Kann man<br />

sagen, dass die Justiz dieser Thematik einfach nicht<br />

gewachsen ist?<br />

Diese Frage kann seriös nicht mit einem Einzeiler beantwortet werden.<br />

Grundsätzlich wird nach einem Vorfall nur ein Bruchteil der<br />

Angriffe den Strafverfolgungsbehörden gemeldet, also eine Strafanzeige<br />

erstattet. Dies hat verschiedene Gründe: Der betroffene<br />

Unternehmer beispielsweise möchte in erster Linie möglichst schnell<br />

die negative Einwirkung stoppen, den Schaden begrenzen, die Produktion<br />

möglichst schnell wieder hochfahren und tunlichst einen<br />

Reputationsschaden vermeiden. Die Strafverfolgung eines identifizierten<br />

Täters ist für ihn nur ein nachgelagertes Ziel. Bei den Strafverfolgungsbehörden<br />

ist es genau umgekehrt. Polizei und Staatsanwaltschaften<br />

haben den gesetzlichen Auftrag, Straftaten zu verfolgen,<br />

Täter zu ermitteln, gerichtsverwertbare Beweise zu erheben, um die<br />

identifizierte Täterschaft später durch ein Gericht bestrafen zu lassen.<br />

Ob dann eine betroffene Firma im schlimmsten Fall z.B. keine<br />

finanziellen Reserven mehr hat, um mit eigener Kraft wieder hoch<br />

zu kommen, ist nicht Sache und Verpflichtung des Staates. Dazu<br />

kommt, dass Cyber-Kriminelle und kriminellen Organisationen meist<br />

abgeschottet im Ausland oder mobil sind, von dort aus punktgenau<br />

agieren und kaum strafrechtlich verfolgt werden können. Dazu<br />

wäre eine sehr grosse Anzahl von Ermittlern, IT-Spezialisten, Elektronikern,<br />

Forensikern, Hackern und spezialisierten Staatsanwälten erforderlich,<br />

was wiederum massive Kosten verursachen und ein völlig<br />

neues, unbürokratisches Vorgehen und pragmatische Gesetzgebung<br />

voraussetzen würde. Die teils sehr langsame grenzüberschreitendet<br />

Zusammenarbeit sowie eine Strafverfolgung, welche auf länderspezifischen,<br />

unterschiedlichen gesetzlichen Bestimmungen basiert<br />

ist aber die Realität. Dies rasch zu optimieren und zu verbessern, ist<br />

unseres Erachtens ein Wunschtraum. Die <strong>Wirtschaft</strong> muss also selbst<br />

für ihren Schutz sorgen. Warten auf eine übergeordnete Lösung ist<br />

nicht zielführend.<br />

4Das Thema Cyber-Angriffe ist kein neues Phänomen<br />

sondern das Problem gibt es schon ein paar Jahrzehnte –<br />

ich kann mich noch an einen bösartigen Virus erinnern,<br />

MYDoom, im Jahr 2001. Das zeigt mir, dass das Thema eigentlich<br />

jahrelang nicht beachtet wurde?<br />

Ihre Einschätzung ist richtig. Schon in den 80er Jahren gab es zuhauf<br />

Erpressungs-Faxmeldungen z.B. aus Nigeria mit dem Ziel, sich auf unsere<br />

Kosten zu bereichern. «Sie haben gewonnen!» oder «Lukrativer<br />

Nebenverdienst!» – hinter solchen Angeboten steckten und stecken<br />

oft Betrüger und Abzocker. Oder denken Sie an den alt bewährten<br />

Enkel-Trick. Der wird heute noch erfolgreich angewandt. Sie sehen,<br />

die Täter sind kreativ, passen sich schnell den Gegebenheiten an und<br />

setzen einfach sowie günstig verfügbare Technik und Elektronik erfolgreich<br />

ein. Auch hier zeigt sich, dass der «Mensch» ziemlich einfach<br />

angreifbar ist.<br />

Uns Menschen hier geht es gut. Wir sehen meist nur das Positive und<br />

blenden dadurch gewisse Gefahren oder Risiken aus. Zudem machen<br />

wir uns erst ernsthafte Gedanken, wenn man selbst oder direkt negativ<br />

betroffen ist. Es muss also zuerst schmerzen, bis wir reagieren.<br />

Die Materie ist teils zu abstrakt, physisch nicht fassbar und schon gar<br />

nicht sichtbar. Also weshalb soll ich mich gegen etwas schützen, was<br />

ich nicht kenne und noch nicht eingetreten ist?<br />

Unser Ziel ist es, die Menschen bzw. die Unternehmen in dieser Hinsicht<br />

aufzuklären und zu sensibilisieren. Das heisst, präventive organisatorische<br />

und technische Massnahmen zu treffen um einen möglichen<br />

Angriff erfolgreich zu überstehen oder es gar nicht so weit<br />

kommen zu lassen. Kommt es zu einem Angriff, unterstützen wir die<br />

Unternehmen von Anfang an bis zum Schluss, um die richtigen Entscheidungen<br />

zu treffen, den Schaden zu minimieren und baldmöglichst<br />

den Normalbetrieb wieder zu ermöglichen.<br />

5Viele Unternehmen haben der Problematik bis heute<br />

auch keine Beachtung geschenkt. Kann man sagen, dass<br />

das Risiko einer Cyber-Attacke von vielen Unternehmern<br />

ignoriert worden ist?<br />

Wir sollten den Fokus nicht nur auf Cyber-Attacken legen. Die erweiterte<br />

Betrachtungsweise schliesst z.B. auch Industriespionage, Sabotage<br />

und <strong>Wirtschaft</strong>skriminalität mit ein. Dies sind ebenso grosse<br />

Bedrohungsfelder, die meist nicht losgelöst voneinander einwirken.<br />

Das macht die Erkennung und Identifikation eines Vorfalls oder Schadens<br />

nicht einfacher.<br />

Wir hören noch oft von Verantwortlichen «davon sind wir nicht betroffen»<br />

oder «das passiert uns nicht, denn wir sind ja kein Rüstungskonzern».<br />

«Sicherheit kostet nur» ist eine weitere Argumentation. Das<br />

heisst, die Unternehmen «fühlen» sich sicher, wissen es aber letztlich<br />

nicht wirklich. Das ist eine gefühlte Sicherheit, man könnte eine solche<br />

Haltung in der heutigen Zeit auch als Ignoranz bezeichnen.<br />

Das Ziel einer Unternehmensführung sollte unseres Erachtens sein,<br />

u.a. die eigenen Mitarbeitenden zu schützen, eine reibungslose Produktion<br />

zu gewährleisten und die Verfügbarkeit von Information<br />

sowie Innovation zu sichern, um die Prosperität des Unternehmens<br />

auch in Zukunft zu gewährleisten. Der Schutz der zentralen Unternehmenswerte<br />

eines jeden Unternehmens ist das prioritäre Interesse.<br />

Die Einbettung einer integralen Sicherheit in die Geschäftsstrategie<br />

tut Not.<br />

Wir können jedem Unternehmen nur empfehlen mindestens eine<br />

Risiko-Analyse, speziell auf das eigene Unternehmen ausgerichtet,<br />

durchzuführen.<br />

6Heutzutage kann man bei Hackern Tools kaufen, die<br />

man für Cyber-Attacken einsetzen kann und falls man<br />

mit dem Tool nicht zurecht kommt steht einem sogar<br />

ein Help-Chat zur Verfügung. Das sagt mir, es geht wie immer<br />

nur ums Geld. Braucht es eine Cyber-Polizei?<br />

In der Tat gibt es solche Dienstleistungen, z.B. «Hacking-as-a-Service».<br />

Vollständige Angriffspakete inkl. 24Std. Hotline können Sie im Darknet<br />

kaufen. Da die Kriminellen inzwischen erkannt haben, dass sie<br />

selbst das Know-how nicht mehr haben müssen um beispielsweis<br />

mit Phishing-Attacken sehr viel Geld zu verdienen, wurde dies zu<br />

einem sehr erfolgreichen Business-Modell.<br />

24 25

<strong>ICT</strong><strong>Wirtschaft</strong><br />

CYBER SECURITY<br />

Der Ruf nach einer Cyber-Polizei ist verständlich. Aus schon erwähnten<br />

Gründen sind wir bezüglich effektiver Wirkung auf internationaler<br />

Ebene skeptisch. Mit unseren demokratisch austarierten Gesetzen,<br />

den unterschiedlichen Interessen der einzelnen Länder und dem Ruf<br />

nach differenziertem Einsatz der Steuergelder können wir im Bereich<br />

der Bekämpfung wohl einzelne Organisationen identifizieren, nur ein<br />

paar Täter dingfest bzw. inaktiv machen. In der Schweiz gibt es Spezialisten<br />

in den Polizeikorps, die sich der Verbrechensbekämpfung<br />

im Cyber-Bereich annehmen. Ein gezielter Ausbau wäre aus unserer<br />

Sicht zweifelsfrei nötig. Letztlich kann aber die <strong>Wirtschaft</strong> nicht tatenlos<br />

zusehen und auf Besserung hoffen. Die Zeit rennt uns buchstäblich<br />

davon.<br />

7Ein wichtiger Punkt zum Schutz vor Cyber-Attacken ist<br />

die Aufklärung und Schulung von Mitarbeitenden?<br />

Das ist genau der Ansatz. Die Mitarbeitenden sollten regelmässig<br />

zum Thema der Integralen Sicherheit sensibilisiert werden. Es<br />

nützt nichts, nur einmal mit einem internen E-Mail über Cyber-Risiken<br />

zu informieren. Awareness und Sensibilisierung ist ein permanenter<br />

Prozess. Es gibt viele praxisorientierte Sensibilisierungs-Massnahmen.<br />

Ein gutes Awareness-Konzept mit entsprechenden Massnahmen<br />

ist ein sehr wichtiger Beitrag für die Sicherheit Ihres Unternehmens.<br />

Sicherheit ist zur Chefsache geworden. Die obersten Chefs<br />

tragen die Verantwortung. Und letztlich haftet der Verwaltungsrat.<br />

9Wie läuft es ab wenn ich Swiss Business Protection AG<br />

kontaktiere?<br />

Ein schadenreicher Vorfall, ein negatives Ereignis macht Sie<br />

betroffen. Oder Sie haben Bedarf für präventive Beratung im Bereich<br />

der integralen Sicherheit. Ein Anruf genügt. Ein Experte der Swiss<br />

Business Protection AG nimmt Ihr Anliegen entgegen, fragt nach und<br />

führt eine erste Einschätzung durch.<br />

Im Krisenfall unterstützt Sie unser Experten-Team über unsere Notfall-Nummer<br />

täglich von 06:00 bis 24:00 und bietet Ihnen Lösungen,<br />

um das Ereignis optimal zu meistern und künftige Angriffe effizient<br />

abzuwehren. Wünschen Sie eine Beratung in Form der Prävention<br />

erreichen Sie uns zu den üblichen Bürozeiten. Wir begleiten Sie mit<br />

grösster Diskretion bei der Ereignisbewältigung, wie auch bei der<br />

Prävention. Von Anfang bis zum Ende und alles aus einer Hand.<br />

Lösungen kann ich erwarten?<br />

Jede Lösung hängt von der Art des Ereignisses ab. Es sind<br />

10Welche<br />

organisatorische und technische Massnahmen je nach<br />

Fall und Angriff. Präventiv können wir Ihnen das ganze Spektrum der<br />

Integralen Sicherheit anbieten. Hier gibt es sehr viele Massnahmen<br />

um Ihr Unternehmen zu schützen. Sei es das Durchführen von Audits<br />

oder Penetration-Tests, das Erstellen von Konzepten, Richtlinien und<br />

Weisungen, das Erarbeiten von zugeschnittenen Awareness-Schulungen,<br />

Durchführen von Risiko-Analysen und Zertifizierungen bis<br />

hin zur Entwicklung von Sicherheitsstrategien.<br />

Kann man sagen Sie sind die Cyber-Feuerwehr der Schweiz?<br />

Die Analogie kommt hin, aber nicht nur im Bereich von Cyber-Attacken.<br />

Die Feuerwehr ruft man erst, wenn das Ereignis bereits stattgefunden<br />

hat und wir mit unseren Lösungen versuchen den Schaden<br />

so schnell wie möglich einzudämmen. Wir verfügen nicht über<br />

Löschwasser, dafür aber über viel Erfahrung, aktuelles Wissen und<br />

umfangreiche Kompetenzen.<br />

12.und letzte Frage. Wie sehen Sie das aktuelle<br />

Interesse der Schweizer Unternehmer am Thema<br />

Cyber-Security?<br />

Bei Gesprächen auf dem C-Level ist das Thema leider noch nicht ganz<br />

angekommen. Das wird vermutlich noch einige Zeit andauern. Eine<br />

aktuelle Umfrage hat dies leider wieder bestätigt: 64% der Geschäftsleitungen<br />

sind immer noch der Ansicht, dass die Verantwortung für<br />

Cyber-Sicherheit bei der IT liegt. Dies ist ein grosser Trugschluss. Verantwortlich<br />

für das was getan und verursacht wird oder passiert, ist<br />

immer die Geschäftsleitung. Wie schon erwähnt, Sicherheit ist Chefsache!<br />

8Swiss Business Protection AG wirbt mit dem Slogan<br />

«Wir schützen Ihr Unternehmen». Wie muss ich mir das<br />

vorstellen?<br />

Wir schützen Unternehmen mit dem integralen Sicherheitsansatz:<br />

Prävention (proaktive Dienstleistungen):<br />

Selbstverständlich ist der beste Schutz des Unternehmens gewährleistet,<br />

wenn negative Einwirkungen oder Angriffe verhindert werden<br />

können. Im besten Fall werden mit wiederkehrenden, präventiven<br />

Massnahmen Risikobeurteilungen durchgeführt, Sicherheitsstrategien<br />

entwickelt, Awareness- und Sensibilisierungskampagnen implementiert<br />

sowie mit wiederkehrendem Controlling (z.B. Audits) überprüft<br />

und aufgrund der aktuellen Erkenntnisse angepasst.<br />

Basierend auf den drei Säulen eines jeden Unternehmens (Infrastruktur,<br />

Mensch & Organisation sowie Information) gilt es – je nach Ausgangslage<br />

und Ausrichtung des jeweiligen Unternehmens – Überlegungen<br />

zu Aspekten wie Standortsicherheit, Risikofaktor Mensch,<br />

Rekrutierung, Mobilitätssicherheit, Notfall- und Krisenmanagement,<br />

Forensik, Know-how-Schutz sowie Cyber Security bzw. generellem<br />

Informations- und Datenschutz anzustellen und gezielte Abwehrund<br />

Gegenmassnahmen umzusetzen.<br />

Ereignisbewältigung (reaktive Dienstleistungen):<br />

Die rasche und zielgerichtete Ereignisbewältigung gewinnt ständig<br />

an Wichtigkeit. Immer wieder wird der Ruf nach einer Anlaufstelle laut,<br />

welche kontaktiert werden kann, wenn der Schaden nach einem Vorfall<br />

eingetreten ist oder die Krise kein Ende nehmen will. Der Ansatz<br />

dieser Anlaufstelle sollte sein, bei einem Vorfall möglichst schnell, angemessen<br />

und wirkungsvoll zu reagieren und das geschädigte Unternehmen<br />

oder den Betroffenen zu begleiten. Gleichzeitig wird der<br />

Wunsch nach schweizerischen oder zumindest regionalen Anbietern<br />

geäussert, die sich durch ihre operative Erfahrung, interdisziplinären<br />

Kompetenzen, gesamtheitliche Betrachtung und ihre verhältnismässig<br />

skalierbare Agilität auszeichnen müssten.<br />

26 27

<strong>ICT</strong><strong>Wirtschaft</strong><br />

CYBER SECURITY<br />

EFFEKTIVER IT-SCHUTZ ENDET NICHT<br />

AN DER UNTERNEHMENSPFORTE<br />

MIT WATCHGUARD PASSPORT<br />

SICHER UNTERWEGS<br />

Zunehmend mehr Mitarbeitende arbeiten regelmässig<br />

von zu Hause oder haben ihr Notebook auf Reisen dabei.<br />

Damit stellt sich auch immer häufiger die Frage der Endgerätesicherheit.<br />

Mithilfe einer intelligenten Lösung auf<br />

Basis von Multifaktor-Authentifizierung sowie effektivem<br />

Schutz vor Malware und Phishing lässt sich das Risiko auf<br />

ein Minimum reduzieren.<br />

Mobilität spielt in der heutigen Arbeitswelt eine entscheidende Rolle:<br />

Laut aktueller Studie von CITE Research unter US-amerikanischen<br />

IT-Administratoren und Managern erlauben über 90 Prozent der befragten<br />

Unternehmen ihren Angestellten das Arbeiten ausserhalb<br />

des Büros. Dieses Angebot wird auch bereitwillig angenommen und<br />

so überrascht es nicht, dass Mitarbeitende im Schnitt zwei Tage pro<br />

Woche ihren Aufgaben von zuhause aus nachkommen. 80 Prozent<br />

der Studienteilnehmer glauben zudem, dass der Anteil des mobilen<br />

Arbeitens künftig weiter zunimmt.<br />

Trügerisches Sicherheitsempfinden<br />

Der Schutz der Endgeräte erfordert in dem Zusammenhang enorme<br />

Aufmerksamkeit. 90 Prozent der Befragten gaben im Rahmen der<br />

Studie an, Endpoint-Security-Lösungen im Einsatz zu haben. 85 Prozent<br />

waren sich sicher, die Aktivitäten von Mitarbeitenden ausserhalb<br />

des Netzwerks überwachen zu können. Trotzdem bestätigten fast zwei<br />

Drittel der Teilnehmer, dass ein mobiler Mitarbeitender ihres Unternehmens<br />

schon einmal Opfer eines Cyberangriffs geworden ist – kein<br />

Wunder vor dem Hintergrund der aktuellen Bedrohungslage: Allein<br />

im ersten Quartal 2019 konnte WatchGuard über 60 Prozent mehr Angriffe<br />

durch Malware feststellen. Nach Schätzungen der Online Trust<br />

Alliance liegt der durch Cyberattacken verursachte Gesamtschaden<br />

mittlerweile bei 45 Milliarden Dollar weltweit – ernüchternde Zahlen<br />

für IT-Administratoren, die bisher überwiegend überzeugt von ihren<br />

Schutzmassnahmen sind.<br />

Wirksamer Schutz, einfach umgesetzt<br />

WatchGuard ist dem Ruf des Markts nach mehr Endgerätesicherheit<br />

gefolgt und hat mit WatchGuard Passport ein Rundum-sorglos-Paket<br />

geschnürt, mit dem Unternehmen sowohl die Mobilität ihrer Mitarbeitenden<br />

als auch deren Schutz vor potenziellen Gefahren verlässlich<br />

gewährleisten können. Damit spielt es keine Rolle mehr, wo auf<br />

der Welt sich der einzelne Mitarbeitende gerade befindet. Der besondere<br />

Mehrwert: Alle im Rahmen von Passport zusammenspielenden<br />

Sicherheitsdienste sind cloudbasiert und überzeugen mit einfacher<br />

Implementierung sowie Administration. Die einzelnen Bausteine im<br />

Detail:<br />

Multifaktor-Authentifizierung<br />

Da es Angreifer immer öfter auf den Diebstahl von Anmeldeinformationen<br />

abgesehen haben, mit denen sie dann nahezu unbemerkt<br />

in Netzwerke eindringen können, ist Multifaktor-Authentifizierung<br />

wichtiger denn je. Mit AuthPoint von WatchGuard kann diese Anforderung<br />

sogar ohne teure Hardwarekomponenten umgesetzt werden.<br />

Die Lösung basiert auf einer Smartphone-App, über die sich Benutzer<br />

via Push-Meldung, QR-Code oder Einmalpasswort (OTP) auf Basis<br />

der einzigartigen, klar zuordenbaren Gerätedaten identifizieren und<br />

authentifizieren können.<br />

DNS-Filter am Endpunkt<br />

DNSWatchGO sorgt für zusätzliche Sicherheit auf DNS-Ebene. Dank<br />

leistungsstarker Content Filter werden ungewollte Verbindungsversuche<br />

mit fragwürdigen Zielen verhindert. Phishing-Angriffe lassen<br />

sich so aber nicht nur ad-hoc abwenden. Durch die automatische<br />

Anzeige von Sicherheitshinweisen werden Endbenutzer unmittelbar<br />

nach einem solchen Versuch zudem gezielt sensibilisiert.<br />

Diese bereits bestehenden Funktionalitäten sollen in Kürze noch um<br />

einen modernen EDR-Sicherheitsservice (Endpoint Detection & Response)<br />

zum Schutz vor Malware ergänzt werden. Und das ist erst der<br />

Anfang: Nach und nach wird WatchGuard das Passport-Paket weiter<br />

ausbauen und auf diese Weise gerade kleinen und mittleren Unternehmen<br />

umfassende Endgerätesicherheit auf Enterprise-Niveau<br />

bieten.<br />

WatchGuard Passport<br />

ermöglicht umfassende<br />

Endgerätesicherheit<br />

bei gleichzeitig einfacher<br />

Administration<br />

Quelle: WatchGuard<br />

Technologies<br />

28 29

<strong>ICT</strong><strong>Wirtschaft</strong><br />

CYBER SECURITY<br />

Die Anforderungen an die Informationssicherheit steigen<br />

stetig. Täglich ist von neuen Schwachstellen zu lesen,<br />

Angriffe auf Firmen und Privatpersonen nehmen zu und<br />

die gesetzlichen und regulativen Anforderungen sind<br />

immer aufwändiger zu erfüllen. ISO 27001 stellt die Anforderungen<br />

an ein Informationssicherheitsframework,<br />

welches den Umgang mit diesen Themen für das eigene<br />

Unternehmen vereinfacht.<br />

Informationssicherheit wird zu einem immer wichtigeren Thema für<br />

jedes Unternehmen. Jede Firma möchte die eigenen und von Dritten<br />

übergebenen Daten sicher aufbewahren und schützen. Um für Kundinnen<br />

und Kunden, Lieferanten und Partner auch einen Nachweis zu<br />

haben, sollte ein ISMS (InformationsSicherheitsManagementSystem)<br />

aufgebaut werden. ISO 27001 bildet ein Framework, mit welchem<br />

das ISMS aufgebaut, unterhalten und stetig weiterentwickelt werden<br />

kann. Hat das System einen guten Stand erreicht, kann es durch eine<br />

akkreditierte Stelle zertifiziert und ein Nachweis ausgestellt werden.<br />

Die ISO 27000-Reihe besteht aus verschiedenen (Sub-) Standards.<br />

Laufend kommen weitere dazu, vor allem im Bereich der sektionsspezifischen<br />

Standards in bestimmten Bereichen wie Telekommunikation,<br />

Finanzen, Gesundheitswesen und Energieversorgung. Die Basis<br />

bilden aber immer die beiden Normen ISO 27001 und ISO 27002.<br />

Andreas Wisler, Dipl. Ing. FH, Inhaber<br />

ISMS:<br />

MEHRWERT ODER<br />

GELDVERSCHWENDUNG?<br />

Inhalt<br />

ISO 27001 beschreibt den Aufbau des Frameworks. Die Kapitel umfassen<br />

den Kontext der Organisation (Aufbau, Prozesse, involvierte<br />

Stellen, Geltungsbereich und das Managementsystem), Anforderungen<br />

an die Führung (Verantwortung und Zuständigkeiten, Leitlinie),<br />

der Planung (Risiko-Analyse, Umsetzungspläne), die Unterstützung<br />

(Ressourcen, Kompetenzen, Schulungen, Kommunikation), den Einsatz<br />

(Planung, Durchführung und Behandlung von Risiken), die Auswertung<br />

(Überwachung, Messung, Analyse und Auswertung) sowie<br />

die stetigen Verbesserungen.<br />

Im Anhang werden konkrete Massnahmen gefordert. Total handelt<br />

es sich um 114 so genannte Controls, aufgeteilt in 14 Kapitel. Dabei<br />

werden Themen wie die Organisation, Sicherheit des Personals,<br />

Management von Werten, Zugriffskontrolle, physische Sicherheit,<br />

Betriebssicherheit, Unterhalt und Wartung, Beziehungen mit Lieferanten,<br />

Management von Sicherheitsvorfällen sowie Business Continuity<br />