Intranator Administrator Handbuch - Intra2net AG

Intranator Administrator Handbuch - Intra2net AG

Intranator Administrator Handbuch - Intra2net AG

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

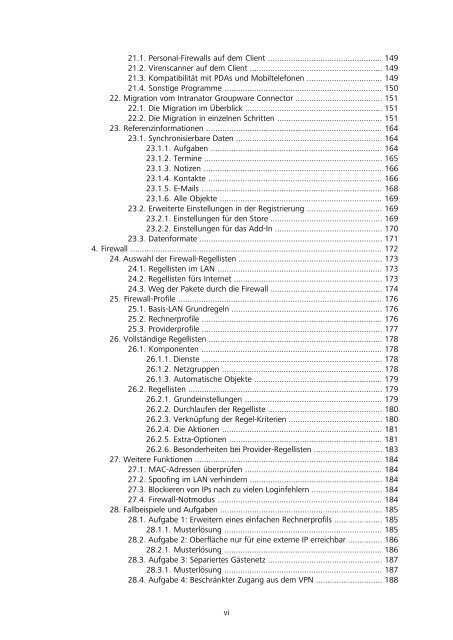

21.1. Personal-Firewalls auf dem Client .................................................. 149<br />

21.2. Virenscanner auf dem Client .......................................................... 149<br />

21.3. Kompatibilität mit PDAs und Mobiltelefonen ................................. 149<br />

21.4. Sonstige Programme ..................................................................... 150<br />

22. Migration vom <strong>Intranator</strong> Groupware Connector ...................................... 151<br />

22.1. Die Migration im Überblick ............................................................ 151<br />

22.2. Die Migration in einzelnen Schritten .............................................. 151<br />

23. Referenzinformationen ............................................................................. 164<br />

23.1. Synchronisierbare Daten ................................................................ 164<br />

23.1.1. Aufgaben ........................................................................... 164<br />

23.1.2. Termine .............................................................................. 165<br />

23.1.3. Notizen .............................................................................. 166<br />

23.1.4. Kontakte ............................................................................ 166<br />

23.1.5. E-Mails ............................................................................... 168<br />

23.1.6. Alle Objekte ....................................................................... 169<br />

23.2. Erweiterte Einstellungen in der Registrierung ................................. 169<br />

23.2.1. Einstellungen für den Store ................................................. 169<br />

23.2.2. Einstellungen für das Add-In ............................................... 170<br />

23.3. Datenformate ................................................................................ 171<br />

4. Firewall .............................................................................................................. 172<br />

24. Auswahl der Firewall-Regellisten ............................................................... 173<br />

24.1. Regellisten im LAN ........................................................................ 173<br />

24.2. Regellisten fürs Internet ................................................................. 173<br />

24.3. Weg der Pakete durch die Firewall ................................................. 174<br />

25. Firewall-Profile ......................................................................................... 176<br />

25.1. Basis-LAN Grundregeln .................................................................. 176<br />

25.2. Rechnerprofile ............................................................................... 176<br />

25.3. Providerprofile ............................................................................... 177<br />

26. Vollständige Regellisten ............................................................................ 178<br />

26.1. Komponenten ............................................................................... 178<br />

26.1.1. Dienste ............................................................................... 178<br />

26.1.2. Netzgruppen ...................................................................... 178<br />

26.1.3. Automatische Objekte ........................................................ 179<br />

26.2. Regellisten ..................................................................................... 179<br />

26.2.1. Grundeinstellungen ............................................................ 179<br />

26.2.2. Durchlaufen der Regelliste .................................................. 180<br />

26.2.3. Verknüpfung der Regel-Kriterien ......................................... 180<br />

26.2.4. Die Aktionen ...................................................................... 181<br />

26.2.5. Extra-Optionen ................................................................... 181<br />

26.2.6. Besonderheiten bei Provider-Regellisten .............................. 183<br />

27. Weitere Funktionen .................................................................................. 184<br />

27.1. MAC-Adressen überprüfen ............................................................ 184<br />

27.2. Spoofing im LAN verhindern .......................................................... 184<br />

27.3. Blockieren von IPs nach zu vielen Loginfehlern ............................... 184<br />

27.4. Firewall-Notmodus ........................................................................ 184<br />

28. Fallbeispiele und Aufgaben ....................................................................... 185<br />

28.1. Aufgabe 1: Erweitern eines einfachen Rechnerprofils ..................... 185<br />

28.1.1. Musterlösung ..................................................................... 185<br />

28.2. Aufgabe 2: Oberfläche nur für eine externe IP erreichbar ............... 186<br />

28.2.1. Musterlösung ..................................................................... 186<br />

28.3. Aufgabe 3: Separiertes Gästenetz .................................................. 187<br />

28.3.1. Musterlösung ..................................................................... 187<br />

28.4. Aufgabe 4: Beschränkter Zugang aus dem VPN ............................. 188<br />

vi