Número 82: Trucos SSH - Linux Magazine

Número 82: Trucos SSH - Linux Magazine

Número 82: Trucos SSH - Linux Magazine

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

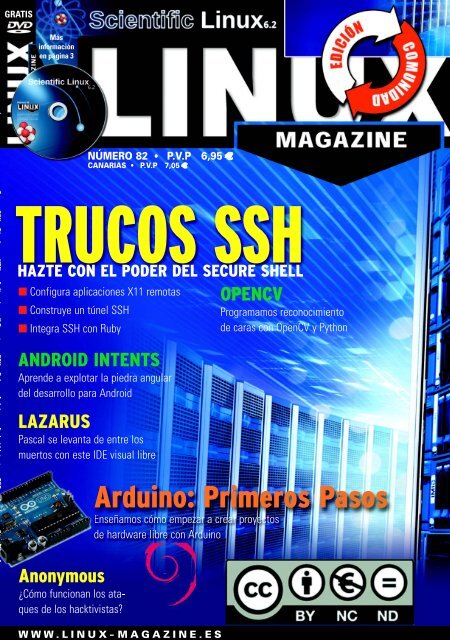

GRATIS<br />

Más<br />

información<br />

en página 3<br />

NÚMERO <strong>82</strong> P.V.P 6,95 €<br />

CANARIAS P.V.P 7,05 €<br />

TRUCOS <strong>SSH</strong><br />

HAZTE CON EL PODER DEL SECURE SHELL<br />

■ Configura aplicaciones X11 remotas<br />

■ Construye un túnel <strong>SSH</strong><br />

■ Integra <strong>SSH</strong> con Ruby<br />

ANDROID INTENTS<br />

Aprende a explotar la piedra angular<br />

del desarrollo para Android<br />

LAZARUS<br />

Pascal se levanta de entre los<br />

muertos con este IDE visual libre<br />

Anonymous<br />

¿Cómo funcionan los ataques<br />

de los hacktivistas?<br />

Enseñamos cómo empezar a crear proyectos<br />

de hardware libre con Arduino<br />

WWW.LINUX- MAGAZINE.ES<br />

OPENCV<br />

Programamos reconocimiento<br />

de caras con OpenCV y Python<br />

Arduino: Primeros Pasos

¿DVD DEFECTUOSO?<br />

Si crees que tu DVD está en mal estado, escríbenos a<br />

dvd@linux-magazine.es para diagnosticarlo o para que<br />

te enviemos uno nuevo.<br />

SCIENTIFIC 6.2<br />

Este mes os traemos en nuestro DVD una distro que jamás habíamos incluido<br />

antes, pero que está consolidándose tanto por su excelente pedigrí, como por la<br />

solvencia de sus creadores.<br />

Scientific <strong>Linux</strong> [1] es la distro creada conjuntamente por el laboratorio Fermi [2] de<br />

Estados Unidos, y CERN [3] de Europa, ambos centros luminarios en el campo de la<br />

física teórica y pioneros en avances científicos y tecnológicos.<br />

A la hora de escoger un sistema operativo que sirviese a ambas instituciones, tanto<br />

para estaciones de trabajo, como servidores, grids y clusters, y que además permitiese<br />

la transferencia tecnológica entre las dos organizaciones, optaron por GNU/ <strong>Linux</strong>, y<br />

Scientific es el resultado. Diseñado para la máxima compatibilidad y alta computación,<br />

Scientific es un clon de Red Hat Enterprise <strong>Linux</strong>, en este caso de RHEL 6.2.<br />

Como tal, prima la estabilidad, integración e interoperabildad por encima de la novedad.<br />

No hay que esperar las últimas versiones de las más novedosas aplicaciones en<br />

Scientific, ese no es su propósito. Más bien lo que se busca es una distro sólida y fiable<br />

en extremo, apropiada para su uso en empresas e instituciones, ya sea en su rol de servidor,<br />

como escritorio orientado a la productividad. ■<br />

WWW.LINUX- MAGAZINE.ES<br />

Arranque<br />

<strong>Número</strong> <strong>82</strong><br />

DVD<br />

Este DVD contiene Scientific <strong>Linux</strong>, un<br />

sistema operativo completo y con aplicaciones<br />

listas para ser utilizadas.<br />

Scientific viene en versión Live, por lo<br />

que puede ser arrancada y probada sin<br />

instalar nada en el disco duro.<br />

Para empezar a usar tu <strong>Linux</strong>, inserta el<br />

DVD en el reproductor y rearranca el<br />

ordenador. Si no aparece el menú del<br />

DVD, tienes que ajustar la BIOS para<br />

arrancar desde el disco. Para hacerlo,<br />

normalmente has de pulsar una tecla<br />

durante las primeras fases del arranque<br />

del ordenador (habitualmente F2 o<br />

Supr), buscar el menú que permite<br />

cambiar la secuencia de arranque de<br />

dispositivos y colocar el lector de DVDs<br />

en el primer lugar de la secuencia. Posteriormente<br />

se guardan los cambios y<br />

se sale de la herramienta de<br />

configuración para que se reinicie el<br />

arranque. Como cada BIOS es diferente,<br />

recomendamos consultar la<br />

documentación del fabricante para<br />

realizar esta operación.<br />

Para instalar Scientific de manera permanente<br />

en tu disco duro, busca la<br />

aplicación de instalación en la carpeta<br />

Desktop.<br />

RECURSOS<br />

[1] Scientific <strong>Linux</strong>: http:// www.<br />

scientificlinux. org/<br />

[2] Fermilab: http:// www. fnal. gov/<br />

[3] CERN: http:// www. cern. ch/<br />

3

EDITORIAL<br />

ESTÁS LEYENDO LM<br />

Me disculpará el lector que me salga<br />

un poco de tema este mes y no<br />

dedique esta columna a hablar<br />

sobre si la escala G es preferible a la H, o del<br />

último diorama que estoy construyendo,<br />

cosa que, como comprador de Línea Magna,<br />

es lo que usted espera.<br />

La razón: tengo ordenador nuevo. Bueno,<br />

es de segunda mano, pero con un poco de<br />

limpiamuebles y paños de alcohol, quedará<br />

como una patena. Y es un verdadero ordenador:<br />

con monitor, teclado y todo. Es de la<br />

subasta del ayuntamiento de Munich que<br />

tanto está dando que hablar. Un amigo<br />

muniqués ha adquirido varias unidades y<br />

los está vendiendo por correo (lo intentó en<br />

el MosBay, pero su cuenta fue cancelada fulminantemente).<br />

El mío, un IIOrion Pentacore<br />

del 2007, me lo deja por el precio de<br />

envío (gracias Oliver). Es un chollo, porque,<br />

aunque el teclado está en alemán y tengo<br />

que pagar la inevitable tasa MOStrans para<br />

cambiar las licencias del software a mi nombre,<br />

al ser aplicaciones que no se actualizan<br />

desde el 2006, me sale sólo por 800 euros.<br />

Lo malo es que tampoco tienen soporte y, si<br />

habéis tenido algún cacharro de estos en el<br />

pasado, ya sabéis lo que significa que un<br />

sólo componente se corrompa, aunque sea<br />

el “Buscaminas”: Hay que tirarlo todo a la<br />

basura.<br />

Pero, si a alguien le interesa, habrá más de<br />

donde ha venido éste. Con la crisis y el coste<br />

de las licencias, los bávaros no pueden mantener<br />

un parque tan grande y han anunciado<br />

que venden un 40% de los equipos. Además,<br />

cuando implanten el nuevo MosOS 12, van a<br />

descubrir que un buen número de máquinas<br />

no va a poder con él y tendrán que volver a<br />

subastar para sufragar en parte la compra de<br />

hardware sí soportado. Naturalmente, con el<br />

ritmo de devaluación actual del hardware,<br />

que está en torno de un 50% cada tres<br />

meses, podrán sustituir como mucho una<br />

décima parte de lo que subasten. Eso encogerá<br />

su parque aún más. En total, calculo<br />

que el número de equipos de la administración<br />

de Munich se quedará en un 25% de lo<br />

que era hace dos años, y no en un 60%,<br />

como habían previsto. Eso significa que<br />

muchos funcionarios tendrán que volver a la<br />

máquina de escribir y a compartir tiempo de<br />

ordenador con sus compañeros.<br />

Según Oliver, ya tienen a los sysadmins,<br />

que también han visto cómo han recortado<br />

sus servidores, calculando las combinacio-<br />

nes para optimizar el tinglado. Pero ya pueden<br />

hacer cábalas, ya, que la hemorragia de<br />

fondos directamente achacable a la dependencia<br />

tecnológica va a seguir, con miles de<br />

horas/ hombre anuales de productividad perdidos.<br />

Súmese el coste de volver al papel (el<br />

espacio para almacenar archivos, la papelería<br />

con membretes, y la logística de trasladar<br />

toda esa celulosa de un sitio a otro no sale<br />

gratis) y, se mire como se mire, es una mala<br />

decisión.<br />

Claro que no hay muchas más opciones y<br />

ninguna es buena. Se pueden subir los<br />

impuestos, como se ha hecho en algunas<br />

comunidades españolas, pero eso siempre es<br />

impopular y, con el paro que hay, se cae en<br />

un círculo vicioso, donde lo que se recauda<br />

por un lado, se ha de soltar por el otro en<br />

concepto de subsidios, con lo que tampoco le<br />

llegará a las juntas y generalitats para las<br />

licencias… y al final tendrán que reducir su<br />

parque informático igual.<br />

Te pones a pensarlo y es que incluso en la<br />

administración más corrupta, al menos el<br />

dinero de las cuchipandas, prostitutas y palacetes<br />

se queda en el país, al menos en parte<br />

alimenta a una economía local, aunque sea<br />

una economía subterránea y negra. Mucho<br />

se fuga a Andorra, Gibraltar y Leichenstein,<br />

sí. Pero ¿y esto? La estafa de la informática de<br />

estos últimos 20 años es una fuga de capital<br />

legal y consentida en toda regla.<br />

No ayuda en absoluto que, tal y como está<br />

montado el tinglado, no haya ninguna industria<br />

TI nacional que merezca la pena mencionar.<br />

Ni puede haberla, claro. A lo más que se<br />

puede aspirar es a ser filial, partner o distribuidor<br />

de MOScorp. Hasta las títulos académicos<br />

los expide el MOSchool hoy en día.<br />

No sé exactamente a cuánto asciende<br />

exactamente lo que aporta la industria TI al<br />

PIB nacional, y no lo sé entre otras cosas porque<br />

he agotado mi suscripción a MOSCarta y<br />

me quedan demasiadas pocas horas de<br />

MOSn este mes para consultar los Gophers<br />

de las instituciones relevantes.<br />

Tampoco creo que encontrara lo que<br />

busco: el MOStorage no permite ni siquiera a<br />

la Administración publicar datos almacenados<br />

con sus tecnologías, incluso si han sido<br />

recabados a cargo de nuestros impuestos. Es<br />

más, aún en el caso improbable de que<br />

encontrara la información, es poco probable<br />

que el software que viene con el ordenador<br />

de Oliver me sirviera para descifrarla, no al<br />

menos sin comprar una licencia MOSCPAL<br />

4 <strong>Número</strong> <strong>82</strong> WWW.LINUX- MAGAZINE.ES<br />

para el visualizador de documentos preinstalado.<br />

Con lo cual parece que, al final, le cueste lo<br />

que les cueste a los muniqueses, saldrán<br />

mejor parados con su vuelta obligatoria al<br />

papel. Al menos ellos podrán consultar sus<br />

propios documentos, aunque suponga tener<br />

que desplazarse a algún centro oficial para<br />

leerlos de un libro de registro.<br />

Ahí va una confesión, querido lector: Hace<br />

años, antes de desarrollar mi afición por los<br />

trenes, allá por los 80, yo era un fan de la<br />

informática. Es más, pertenecía a un club y<br />

escribíamos nuestros propios programas<br />

para nuestros propios Spectrums, Commodores<br />

y Apples (¡Sí! Apple, la misma<br />

empresa que ha hecho su fortuna como la<br />

mayor depositaria de propiedad intelectual e<br />

industrial del planeta, años ha, fabricaba<br />

ordenadores).<br />

Poco a poco los equipos domésticos se<br />

hicieron más ligeros, más veloces, con mayor<br />

resolución y más memoria. Eso hubiera sido<br />

bueno si simultáneamente se hubieran<br />

expandido las funcionalidades. Pero eso no<br />

es lo que ocurrió, sino más bien todo lo contrario:<br />

se eliminó la funcionalidad de introducir<br />

instrucciones; en vez de un teclado, los<br />

nuevos modelos venían con joysticks; se<br />

suprimieron los lenguajes de programación<br />

poniendo como excusa que suponían una<br />

amenaza para el usuario (y que podían invalidar<br />

la garantía) y se evolucionó hacia la<br />

situación actual, en la cual los únicos programas<br />

que se pueden ejecutar son los que se<br />

compran en EPROMs no grabables.<br />

Ha sido gradual, pero la potencia de los<br />

ordenadores se ha incrementado de manera<br />

indirectamente proporcional a su utilidad.<br />

Hoy en día, ya sabemos en qué ha quedado<br />

eso: la informática doméstica es un vehículo<br />

para la idiotización, mientras que la corporativa<br />

es un vehículo para la extorsión.<br />

Sinceramente, creo que más hubiera<br />

valido que la revolución informática MOS<br />

nunca se hubiera producido.<br />

Y ahora hablemos de trenecitos eléctricos…<br />

■<br />

Paul C. Brown<br />

Director

COVER CONTENIDOS STORY <strong>Linux</strong> Schlagwort <strong>Magazine</strong> sollte nº <strong>82</strong> hier stehen<br />

PORTADA<br />

10 Conexiones Protegidas<br />

La mayoría de los administradores<br />

saben que <strong>SSH</strong> es una herramienta<br />

útil para establecer conexiones cifradas<br />

con ordenadores remotos. Pero<br />

<strong>SSH</strong> aún puede hacer mucho más,<br />

incluyendo trsnferir ficheros, el reenvíar<br />

puertos e incluso permitir la instalación<br />

de una VPN genuina.<br />

21 El Túnel del Tiempo<br />

Una conexión a prueba de sniffers es<br />

una buena idea si accedemos a nuestros<br />

datos privados mientras estamos<br />

de viaje. Sshuttle y PuTTY nos ayudan<br />

a crear una conexión segura con unos<br />

pasos mínimos.<br />

24 Observador Silencioso<br />

El seguimiento de una red repleta de<br />

discos puede ser algo complicado,<br />

pero Ruby y <strong>SSH</strong> pueden facilitar las<br />

cosas.<br />

LINUX MAGAZINE<br />

03 DVD <strong>Linux</strong> <strong>Magazine</strong><br />

04 Editorial<br />

08 Noticias<br />

81 Eventos<br />

81 Información de Contacto<br />

<strong>82</strong> Próximo <strong>Número</strong><br />

PRÁCTICO<br />

28 Probando… 1… 2… 3…<br />

Arkose le permite confinar software<br />

potencialmente peligroso en un<br />

entorno de pruebas sandbox virtual,<br />

que proteja su sistema de errores y<br />

pérdida de datos.<br />

DESARROLLO<br />

30 La Pizarra de Pascal<br />

Lazarus es un IDE para Free Pascal<br />

que permite a los desarrolladores<br />

crear interfaces gráficas multiplataforma<br />

con un par de clics y un poco<br />

de código.<br />

34 A Toda Velocidad<br />

Mostramos los fundamentos de los<br />

intents, uno de los aspectos clave en el<br />

desarrollo para Android.<br />

39 ¡Vaya Cara!<br />

OpenCV, la librería de funciones para<br />

la programación de visión por ordenador<br />

en tiempo real, nos permite reconocer<br />

caras, conducir coches y mucho<br />

más.<br />

6 <strong>Número</strong> <strong>82</strong> WWW.LINUX- MAGAZINE.ES<br />

DESARROLLO<br />

44 Truco y Trato<br />

Si eres un usuario habitual de shell<br />

que navega, hace búsquedas de texto<br />

o instala módulos de CPAN, definitivamente<br />

apreciarás los scripts de ayuda<br />

y los módulos que ahorran teclear.<br />

ADMINISTRACIÓN<br />

47 ¿Más Vatios?<br />

Si te has visto obligado a tener que<br />

repartir revistas de <strong>Linux</strong> para pagar<br />

tu última factura de la luz, te ayudamos<br />

a descubrir por qué – suponiendo<br />

que tengas un contador de la luz de<br />

última generación.<br />

48 Mods<br />

Aprende a protegerte de los ataques<br />

de modificación de código fuente.<br />

50 Batalla al Spam<br />

Los desarrolladores de Postfix querían<br />

tener un mecanismo para descartar<br />

los correos indeseados en el momento<br />

de recibirlos, de modo que han añadido<br />

Postscreen a la versión 2.8 de su<br />

servidor. Este módulo filtra y clasifica<br />

los correos sin mirar los contenidos.

LINUX USER<br />

55 Bajo el Rádar<br />

Gracias a su elegante diseño, Tor<br />

ofrece máxima seguridad a los usuarios<br />

que quieren ocultar su identidad.<br />

60 Contacto Físico<br />

La tarjeta Arduino es ideal para experimentar<br />

con ordenadores físicos.<br />

Mostramos como ejemplo cómo crear<br />

un simple temporizador.<br />

64 Trabajo Frugal<br />

En lugar de consumir energía, TLP<br />

nos permite desconectar los componentes<br />

del portátil que no necesitamos,<br />

incrementando la duración de la<br />

carga y la vida de la batería.<br />

68 Corregido<br />

Describimos tres útiles correctores<br />

ortográficos disponibles desde la línea<br />

de comandos que nos ayudan a verificar<br />

todo tipo de ficheros de texto.<br />

COMUNIDAD<br />

71 Konsultorio<br />

Klaus Knopper, el creador de Knoppix,<br />

vuelve otro mes más para responder a<br />

las dudas de los usuarios. Este mes:<br />

Ayuda con el Disco Duro, Claridad de<br />

QEMU, ¿Errores en Gráficos?, Algo Se<br />

Ha Roto, Compatibilidad JavaScript/<br />

Navegador.<br />

74 <strong>Linux</strong> Legal<br />

José María Lancho, abogado y presidente<br />

de Hispa<strong>Linux</strong>, contesta a las<br />

dudas legales de los lectores. Este<br />

mes: ¿Es el Software Libre una mentira?<br />

75 Sin Nombre<br />

El grupo hacktivista Anonymous ha<br />

acaparado muchos titulares en los<br />

últimos años. Analizamos quiénes<br />

son, qué les mueve, a quiénes atacan<br />

y cómo se comunican.<br />

80 Está en Camino<br />

Maddog se pelea con una mentalidad<br />

firmemente anclada en el modelo del<br />

software privativo.<br />

WWW.LINUX- MAGAZINE.ES<br />

<strong>Número</strong> <strong>82</strong><br />

7

Configurar conexiones de tunel <strong>SSH</strong> con Sshuttle y PuTTY<br />

El Túnel<br />

del Tiempo<br />

El acceso remoto a través de un<br />

enrutado inseguro como el de<br />

Internet presenta muchos riesgos:<br />

el sniffing de conexiones WLAN desde<br />

un punto de acceso público, por ejemplo,<br />

no es especialmente complicado<br />

para un intruso experimentado. Existen<br />

numerosas soluciones y productos disponibles<br />

en el mercado que nos permiten<br />

acceder con seguridad a nuestro propio<br />

servidor desde el exterior. La complejidad<br />

de estas herramientas varía con el<br />

tipo de uso y los requisitos de seguridad.<br />

Varias de estas soluciones existen únicamente<br />

para dar soporte a diversos<br />

modelos de túneles. La alternativa más<br />

obvia para un túnel es una VPN. Desde<br />

el punto de vista funcional, cualquier<br />

tecnología VPN tiene la tarea de hacer<br />

un túnel a través del inseguro entorno de<br />

Internet.<br />

El clásico túnel VPN difiere de otros<br />

tipos de túneles sobre redes TCP/ IP, ya<br />

que transporta todos los paquetes de red<br />

de forma independiente a los protocolos<br />

WWW.LINUX- MAGAZINE.ES<br />

Túneles <strong>SSH</strong> PORTADA<br />

Una conexión a prueba de sniffers es una buena idea si accedemos a<br />

nuestros datos privados viajando. Sshuttle y PuTTY nos ayudan a<br />

crear una conexión segura con unos pasos de pre-configuración míni-<br />

mos. POR THOMAS DRILLING<br />

de nivel superior. Pero un problema con<br />

la VPN es que no se puede configurar<br />

sobre la marcha: hay que planificarla y<br />

configurarla desde el principio. La herramienta<br />

Sshuttle [1] es útil para la creación<br />

de una VPN rápida. Se basa en una<br />

conexión <strong>SSH</strong> en combinación con un<br />

proxy socks transparente, dándonos de<br />

esta manera una opción para configurar<br />

una conexión segura con herramientas<br />

incorporadas. Sshuttle difiere de un<br />

túnel <strong>SSH</strong> basado en TUN/ TAP (véase el<br />

cuadro titulado “Túnel TUN/ TAP”),<br />

Túnel TUN/ TAP<br />

Heiko Bennewitz - 123RF.com<br />

reduciendo al mínimo la necesidad de<br />

una configuración previa.<br />

La VPN del Pobre<br />

En contraste con la VPN clásica, un túnel<br />

<strong>SSH</strong> es bastante fácil de instalar y configurar.<br />

A diferencia de una VPN, un túnel<br />

<strong>SSH</strong> requiere un túnel separado para cada<br />

protocolo. Por otro lado, puede funcionar<br />

sin necesidad de un software complejo o<br />

especializado en el servidor o el cliente.<br />

Sshuttle, que fue creado por el estudiante<br />

canadiense Avery Pennarun [2],<br />

La versión 4.3 o posterior de Open<strong>SSH</strong> proporciona la opción -w que permite a los<br />

usuarios configurar una VPN. Desde entonces, los usuarios son capaces de configurar<br />

túneles de Capa 2 o Capa 3 con adaptadores de red virtuales (interfaces TUN/ TAP).<br />

Sin embargo, el enfoque de TUN/ TAP no es útil para el escenario descrito en este artículo<br />

debido a que se requiere algo de preparación en el servidor y el cliente en forma de<br />

cargar los módulos del kernel para los dispositivos TUN/ TAP. Además, es necesario<br />

configurar el demonio <strong>SSH</strong> en el servidor, permitiendo la opción PermitTunnel yes.<br />

Los comandos del Listado 1 muestran cómo configurar los adaptadores de red virtuales<br />

correspondientes del servidor y cliente. Después de hacer esto, el cliente tiene la opción<br />

de utilizar <strong>SSH</strong> para un túnel VPN:<br />

$ ssh -l usuario-p puerto-sshd-w0:0 host_objetivo<br />

<strong>Número</strong> <strong>82</strong><br />

21

PORTADA Túneles <strong>SSH</strong><br />

Figura 1: Sshuttle es muy útil, ya que se basa enteramente en herramientas habituales de un<br />

ordenador con <strong>Linux</strong>.<br />

es una herramienta de línea de comandos,<br />

escrita en Python, que ofrece a los<br />

usuarios la capacidad de operar una VPN<br />

basada en <strong>SSH</strong> entre ordenadores <strong>Linux</strong>,<br />

BSD y MacOS X. Para utilizar Sshuttle es<br />

necesario tener acceso <strong>SSH</strong> a la máquina<br />

remota y tener configurado Python en su<br />

lugar correspondiente en los dos extremos<br />

de la conexión.<br />

Sshuttle implementa un servidor proxy<br />

transparente que no requiere ninguna<br />

configuración, y al contrario que con el<br />

simple reenvío de puertos descrito anteriormente,<br />

en realidad nos permite pasar<br />

a través de peticiones DNS. Sshuttle es<br />

relativamente nuevo, y es probable que<br />

no lo encontremos en los repositorios de<br />

<strong>Linux</strong> más importantes. Las fuentes del<br />

programa, con licencia GPLv2, están disponibles<br />

en Github en forma de archivo<br />

tar o zip.<br />

Descomprimimos el programa en un<br />

directorio. Sólo necesitamos tener acceso<br />

de root en el cliente, ser root no es obligatorio<br />

para el servidor. El servidor o<br />

equipo remoto tiene que ejecutar el<br />

demonio <strong>SSH</strong>. Para implementar el software,<br />

iniciamos sesión en el cliente<br />

como root, cambiamos al directorio que<br />

contiene los archivos de programa des-<br />

Listing 1: Un Túnel TUN/ TAP<br />

01 # Client<br />

02 ifconfig tun0 10.0.2.1 netmask 255.255.255.252<br />

03 # Server<br />

04 # IP address on target computer<br />

05 ifconfig tun0 10.0.2.2 netmask 255.255.255.252<br />

06 route add -host target_host dev eth0<br />

comprimidos, y establecemos una conexión<br />

con el host remoto tecleando el<br />

siguiente comando:<br />

$ sshuttle -r U<br />

usuario@nombrehost0.0.0.0/0 -vv<br />

A continuación, introducimos la contraseña<br />

para la cuenta de usuario en el host<br />

remoto o servidor, y esperamos a que el<br />

programa establezca la conexión (véase<br />

la Figura 1).<br />

Si no configuramos ninguna restricción<br />

para la red (por ejemplo 0.0.0.0/0<br />

aquí, que se puede abreviar como 0/ 0),<br />

Sshuttle será de gran utilidad como un<br />

proxy para el tráfico TCP, por ejemplo, si<br />

el cliente se encuentra en un entorno no<br />

confiable, como un punto de acceso<br />

público.<br />

Es fácil comprobar si el túnel está<br />

activo. Simplemente navegamos hasta<br />

un sitio web como http:// www.<br />

stilllistener. addr. com/ checkpoint1/ test1.<br />

Si el túnel está funcionando, deberíamos<br />

ver la dirección IP del servidor remoto o<br />

el host, de lo contrario, veremos la dirección<br />

del router local (véase la Figura 2).<br />

Se recomienda precaución si vamos a<br />

utilizar Sshuttle desde el interior de la<br />

red de nuestra<br />

empresa: dado<br />

que el programa<br />

no necesita<br />

permisos<br />

de root en el<br />

servidor o host<br />

remoto, abre un<br />

22 <strong>Número</strong> <strong>82</strong> WWW.LINUX- MAGAZINE.ES<br />

agujero en la infraestructura de seguridad<br />

y también podría estar violando la<br />

política de empresa. Además, Sshuttle es<br />

bastante nuevo y aún no ha pasado<br />

pruebas exhaustivas.<br />

PuTTY como Alternativa<br />

Si sólo tenemos acceso a un ordenador<br />

con Windows, podemos probar el cliente<br />

<strong>SSH</strong> PuTTY [3], que hace que sea muy<br />

fácil configurar un túnel <strong>SSH</strong> (véase la<br />

Figura 3). En el lado del cliente, el programa<br />

actúa como un proxy Socks. Esto<br />

significa que necesitamos redireccionar<br />

los servicios sobre los que queremos<br />

hacer un túnel, como HTTP en un navegador<br />

web, a los proxies. Como usuario,<br />

sólo tendremos que introducir el nombre<br />

del servidor al que abriremos la conexión<br />

<strong>SSH</strong> en la pestaña Sesión de PuTTY,<br />

y luego guardar el perfil cuando hayamos<br />

terminado.<br />

El cuadro de diálogo para la<br />

configuración del túnel <strong>SSH</strong> se encuentra<br />

en el árbol jerárquico a la izquierda<br />

debajo de Conexión | <strong>SSH</strong> | Túneles<br />

(véase la Figura 4). Introducimos cualquier<br />

puerto libre en el cuadro de texto<br />

Puerto fuente. Entonces podremos acceder<br />

al proxy en este puerto, el 12222 en<br />

este ejemplo.<br />

A continuación, habilitamos bien la<br />

opción Auto o Dinámica y pulsamos<br />

sobre Abrir. El servidor <strong>SSH</strong> nos pide<br />

que confirmemos la firma en el primer<br />

contacto, y en una nueva ventana de terminal<br />

nos pide el nombre de usuario y la<br />

contraseña correspondiente. Si deseamos<br />

establecer una conexión similar trabajando<br />

desde un cliente <strong>Linux</strong>, podemos<br />

utilizar el siguiente comando:<br />

$ ssh -N -D12222 U<br />

usuario@servidor<br />

-N evita lanzar un programa en el servidor,<br />

y -D nos permite especificar el<br />

puerto SOCKS local.<br />

Cuando utilizamos PuTTY, es una<br />

buena idea añadir la opción -f para<br />

enviar la solicitud a segundo plano. Si<br />

todos los parámetros son correctos,<br />

PuTTY abrirá la conexión <strong>SSH</strong>, y podremos<br />

añadir el cliente PuTTY como un<br />

proxy en alguna otra aplicación.<br />

En Firefox 8, en el cuadro de preferencias,<br />

elegimos Avanzadas y pulsamos<br />

en la pestaña Redes. En la sección<br />

Conexión, pulsamos el botón

Túneles <strong>SSH</strong> PORTADA<br />

Figura 2: Probamos el túnel con la página de prueba stilllistener. addr. com. Si el túnel no está funcionando, deberíamos ver la dirección de nues-<br />

tro router (izquierda). Si funciona, veremos la dirección del servidor remoto o el host (derecha).<br />

Configuración. Para empezar, habilitamos<br />

Configuración manual del proxy e<br />

introducimos un valor de localhost<br />

para el host SOCKS. A continuación,<br />

introducimos el número de puerto que<br />

hemos seleccionado en la<br />

configuración de PuTTY para el<br />

Puerto, y adicionalmente nos aseguramos<br />

de que la opción SOCKS v5 está<br />

activada.<br />

Si todo esto funciona, deberíamos ser<br />

capaces de utilizar las aplicaciones web<br />

a través del túnel. Para probar la<br />

configuración sólo tenemos que navegar<br />

Figura 3: El cliente de <strong>SSH</strong> PuTTY permite a<br />

los usuarios establecer conexiones <strong>SSH</strong><br />

desde un host de Windows.<br />

hasta una página web como http://<br />

whatismyipaddress. com. Si la página<br />

web muestra la dirección IP del ordenador<br />

remoto en lugar de la dirección del<br />

host local, todo funciona según lo previsto.<br />

La diferencia entre esta instalación y<br />

una verdadera conexión VPN es que,<br />

aunque el tráfico de datos desde las aplicaciones<br />

que utilizamos se ejecutan a<br />

través del túnel establecido en la<br />

configuración del proxy, las peticiones<br />

de DNS no lo hacen, lo que significa que<br />

el túnel <strong>SSH</strong> es no apto para navegación<br />

anónima.<br />

Si desea hacer un túnel con otros programas<br />

o servicios, además de HTTP a<br />

través de <strong>SSH</strong>, los usuarios de <strong>Linux</strong><br />

deben tener en cuenta que algunos programas<br />

no son compatibles con servidores<br />

proxy SOCKS. Si este es el caso,<br />

podemos cambiar al wrapper de Tsocks,<br />

que proporciona acceso a la librería<br />

alternativa tsocks [4].<br />

Conclusiones<br />

Si queremos evitar el esfuerzo de crear<br />

un software complejo para el acceso ocasional<br />

por VPN, Sshuttle es una opción<br />

perfecta. El programa no requiere el<br />

reenvío de puertos y, si fuera necesario,<br />

WWW.LINUX- MAGAZINE.ES<br />

Figura 4: PuTTY ofrece un cuadro separado<br />

para configurar el túnel <strong>SSH</strong>.<br />

tunelará los protocolos que utilicemos de<br />

forma segura a través de Internet.<br />

Adicionalmente, Sshuttle incluso nos<br />

ayudará si el demonio <strong>SSH</strong> en el lado<br />

servidor no ha habilitado la función<br />

interna de túnel. ■<br />

RECURSOS<br />

[1] Sshuttle: https:// github. com/<br />

apenwarr/ sshuttle<br />

[2] Apenwarr: http:// apenwarr. ca<br />

[3] PuTTY: http:// www. chiark. greenend.<br />

org. uk/ ~sgtatham/ putty/<br />

[4] Librería Tsocks:<br />

http:// tsocks. sourceforge. net/<br />

<strong>Número</strong> <strong>82</strong><br />

23

Adonde vayas...<br />

Lee <strong>Linux</strong> <strong>Magazine</strong> desde cualquier sitio con nuestra subscripción digital.<br />

Accede a todos los números en PDF entrando en nuestro sitio.<br />

Encuentra lo que buscas con un sencillo formulario de búsqueda.<br />

Mantén tu propia biblioteca de artículos y léelos desde cualquier dispositivo.<br />

... <strong>Linux</strong> <strong>Magazine</strong><br />

va contigo.<br />

http://www.linux-magazine.es/digital

Viktor Cap, 123RFf.com<br />

DESARROLLO Lazarus<br />

Entorno de desarrollo Lazarus para Free Pascal<br />

La Pizarra de Pascal<br />

Lazarus es un IDE para Free Pascal que permite a los desarrolladores crear interfaces gráficas multiplata-<br />

forma con un par de clics y un poco de código. POR TIM SCHURMANN<br />

Añadir una interfaz de usuario<br />

ordenada para nuestros propios<br />

programas escritos en Object Pascal<br />

es una tarea aburrida y rutinaria que<br />

lleva mucho tiempo. Para simplificar las<br />

tareas repetitivas que derivan de los resultados<br />

de innumerables clases, Borland<br />

desarrolló Delphi a mediados de los 90. En<br />

el entorno de desarrollo Delphi, los programadores<br />

pueden usar el ratón para<br />

armar una interfaz en poco tiempo. Por<br />

desgracia, Delphi es caro y sólo está disponible<br />

para Windows.<br />

El entorno de desarrollo totalmente<br />

libre, Lazarus [1], ofrece una alternativa<br />

que está a la altura de su equivalente<br />

comercial. Depende del popular compilador<br />

Free Pascal, tiene un enorme abanico<br />

de funciones, está incluido en la mayoría<br />

de las distribuciones y es compatible con<br />

el venerable Delphi en muchas áreas. Además<br />

funciona también en Windows y Mac<br />

OS X<br />

Tablero de Dibujo<br />

Cuando se arranca por primera vez, Lazarus<br />

bombardea al desarrollador con un<br />

montón de ventanas, pero los programadores<br />

de Delphi rápidamente se sentirán<br />

como en casa (Figura 1). Para empezar,<br />

seleccionamos el componente gráfico que<br />

necesitamos de la paleta situada en la<br />

parte superior de la pantalla y la llevamos<br />

al diálogo Formulario – esta es la manera<br />

en la que Lazarus se refiere a los diálogos<br />

y a las ventanas en el programa resultante.<br />

Una vez depositado el elemento, podemos<br />

usar las asas para redimensionarlo<br />

(igual que con una herramienta de dibujo)<br />

y ponerlo en la posición correcta. El ajuste<br />

30 <strong>Número</strong> <strong>82</strong> WWW.LINUX- MAGAZINE.ES<br />

más fino y la modificación de las propiedades,<br />

tales como las etiquetas de botones,<br />

pertenecen al dominio del inspector<br />

de objetos.<br />

En una ventana de edición, Lazarus<br />

genera automáticamente el código de<br />

fondo que será necesario para añadir a la<br />

lógica del programa. El inspector de objetos<br />

nos ayudará a hacerlo. No solamente<br />

Figura 1: Lazarus da la bienvenida a los desarrolladores con numerosas ventanas. El Formula-<br />

rio vacío en el centro es la ventana principal de la aplicación resultante.

lista todos los posibles eventos que comprende<br />

la interfaz gráfica seleccionada,<br />

sino que también nos permitirá seleccionarlos<br />

para asignar los métodos existentes<br />

o crear uno vacío.<br />

Obligaciones y Arte<br />

Lazarus ofrece el típico conjunto de características<br />

de cualquier entorno de<br />

desarrollo. El gestor de proyecto nos<br />

ayuda a controlar todos los aspectos complejos,<br />

y una ventana del inspector de proyecto<br />

nos mantiene al tanto de todos los<br />

archivos y paquetes relacionados. Para<br />

compilar una aplicación, normalmente<br />

sólo necesitaremos pulsar el botón verde<br />

de ejecución. Si fuera necesario, podemos<br />

asignar configuraciones individuales de<br />

compilación para cada proyecto.<br />

Los errores se listan en una ventana<br />

aparte, y pulsando una alerta vamos directamente<br />

a la zona del código relacionada<br />

(Figura 2). El depurador integrado nos<br />

ayuda a investigar cuelgues y paradas del<br />

programa en los puntos de ruptura que<br />

hemos definido previamente en la ventana<br />

del editor, o también podemos ejecutar<br />

paso a paso el programa para ver el valor<br />

de las variables.<br />

El editor ofrece la funcionalidades que<br />

podríamos esperar de un IDE profesional,<br />

incluyendo el resaltado de sintaxis y el<br />

plegado de código. El completado de<br />

código sugiere métodos posibles y nom-<br />

bres de clases, y ayuda a rellenar parámetros<br />

e incluso añade los obligatorios end<br />

después de begin (Figura 3).<br />

Un atajo de teclado nos permite añadir<br />

comentarios en las líneas seleccionadas<br />

o aplicarles sangrado. Podemos almacenar<br />

bloques de código que usamos frecuentemente<br />

en plantillas. Para usar el<br />

código, pulsamos un atajo de teclado<br />

seguido de Ctrl+J para decirle a Lazarus<br />

que reemplace toda la plantilla. El<br />

entorno de desarrollo incluye plantillas<br />

de código para las constructos más usua-<br />

Figura 2: El depurador integrado permite a los desarrolladores investigar errores en el código,<br />

tales como esta falta ortográfica.<br />

Figura 3: El editor hace sugerencias mientras tecleamos.<br />

WWW.LINUX- MAGAZINE.ES<br />

Lazarus DESARROLLO<br />

les, tales como bucles for, o bloques<br />

begin/end.<br />

Para declarar una clase, lo único que<br />

necesitamos hacer es establecer los métodos<br />

y propiedades y pulsar un atajo de<br />

teclado para crear automáticamente un<br />

método básico vacío, junto con los<br />

correspon dientes métodos get y set. Quick<br />

Syntax Check descubre errores tipográficos<br />

antes de la compilación, y otros asistentes<br />

nos señalan bloques de código abiertos o<br />

IFDEF/ENDIF.<br />

Perro Guía<br />

Lazarus tiene una buena selección de<br />

herramientas para ayudar a los desarrolladores<br />

a navegar por el código. Por ejemplo,<br />

podemos buscar de una manera flexible<br />

y reemplazar el código con el uso de<br />

expresiones regulares. Además de esta<br />

búsqueda de texto completo, tenemos un<br />

navegador de código que sólo busca<br />

paquetes y nombre de unidades, así como<br />

designadores para un término específico.<br />

La ventana CodeExplorer nos ayuda a<br />

hacer un seguimiento de los programas<br />

más largos. Crea un esquema de todos los<br />

tipos, variables, interfaces, implementaciones<br />

y unidades que usamos, y salta a la<br />

correspondiente posición en el código con<br />

un simple clic. Code Observer, incluido en<br />

CodeExplorer, indica estilos de programación<br />

deficientes, tales como indentación<br />

incorrecta o procedimientos excesivamente<br />

largos o vacíos. Otras ventanas nos<br />

muestran las dependencias entre las unidades<br />

y los formularios que hemos creado<br />

hasta ese momento. Un editor FPDoc<br />

<strong>Número</strong> <strong>82</strong><br />

31

DESARROLLO Lazarus<br />

separado nos ayuda a documentar el<br />

código en línea con FPDoc estándar.<br />

Lazarus también permite la refactorización<br />

renombrando designadores en el proyecto,<br />

extrayendo el código seleccionado<br />

en un nuevo procedimiento o invirtiendo<br />

las asignaciones (convirtiendo A := B; en<br />

B := A;). Además, el editor registra automáticamente<br />

los métodos abstractos que<br />

aún no hemos aplicado y crea un método<br />

vacío. Lo único que falta es un enlace a un<br />

sistema de control de versiones.<br />

Clásico Moderno<br />

Si ponemos un botón en un formulario en<br />

Lazarus, el entorno de desarrollo genera<br />

automáticamente un objeto del tipo TButton<br />

por detrás. La clase correspondiente<br />

aparece por cortesía de la biblioteca Lazarus<br />

Component Library, también conocida<br />

por sus siglas LCL. Esta es una biblioteca<br />

de clase normal que podemos usar independientemente<br />

de Lazarus con unidades<br />

y clases que crean la interfaz para nuestro<br />

programa Object Pascal.<br />

LCL no dibuja elementos individuales<br />

de la interfaz gráfica en la pantalla, sino<br />

Libre Comercio<br />

Lazarus enlaza estáticamente LCL a la<br />

aplicación Object Pascal. A pesar de<br />

ello, para permitir el desarrollo de<br />

programas comerciales, la biblioteca<br />

de clases está disponible bajo una<br />

licencia LGPL modificada. Desafortunadamente<br />

esto no es cierto para<br />

todas las unidades que contiene.<br />

Antes de usar un componente en una<br />

aplicación comercial, es una buena<br />

idea comprobar la licencia embebida<br />

en el código fuente del propio componente.<br />

Por cierto, Lazarus no tiene<br />

una licencia GPL.<br />

Figura 4: LCL funciona como una interfaz entre el programa<br />

Object Pascal y las bibliotecas de la interfaz de usuario para los<br />

sistemas operativos soportados.<br />

que para ello se basa en una biblioteca<br />

heredada del sistema. Los desarrolladores<br />

tienen que elegir qué biblioteca usar al<br />

compilar. Los usuarios de <strong>Linux</strong> pueden<br />

seleccionar entre Qt, Gtk+ o Gtk2 y<br />

soporte para el conjunto de herramientas<br />

Free Pascal GUI [2]. fpGUI actualmente<br />

está en desarrollo.<br />

LCL está disponible para otros sistemas<br />

operativos. Soporta las funciones del sistema<br />

necesarias directamente en Windows<br />

y Windows CE, y podemos elegir<br />

entre Cocoa y Carbon en Mac OS X. La<br />

Figura 4 muestra la estructura de LCL y<br />

cómo se relaciona con los componentes<br />

individuales.<br />

Transferencia de<br />

Conocimiento<br />

Gracias a LCL, podemos escribir de forma<br />

sencilla aplicaciones<br />

multiplataforma que<br />

solamente necesitaremos<br />

recompilar en el<br />

sistema operativo objetivo<br />

(escribir una vez,<br />

compilar en cualquier<br />

parte). Lazarus es en sí<br />

la prueba de lo bien que<br />

funciona en la práctica:<br />

el entorno de desarrollo<br />

se programó enteramente<br />

usando LCL, y<br />

nosotros podemos<br />

reconstruirlo rápidamente<br />

al vuelo, para<br />

32 <strong>Número</strong> <strong>82</strong> WWW.LINUX- MAGAZINE.ES<br />

Figura 5: Lazarus incluye numerosos ejemplos de programas, tales como este gestor de direc-<br />

ciones que actúa como un ejemplo de programación de base de datos. Los iconos en el área<br />

blanca de la ventana principal son los objetos conectores de la base de datos.<br />

usarlo con una biblioteca de interfaz gráfica<br />

diferente, seleccionando un elemento<br />

del menú.<br />

Los desarrolladores tienen que tener en<br />

cuenta dos pequeños problemas. Por un<br />

lado, un par de interfaces (p.ej, Qt) están<br />

aún oficialmente en beta, si bien son muy<br />

estables, y los desarrolladores las usan<br />

habitualmente en trabajos de producción.<br />

Por otro lado, LCL intenta seguir las directrices<br />

de la interfaz gráfica de usuario del<br />

sistema operativo de destino. Esto puede<br />

llevar a que los componentes actúen de<br />

manera distinta en las diferentes plataformas.<br />

Por ejemplo, Windows no nos permitirá<br />

escalar algunos diálogos con el ratón,<br />

sin embargo podemos hacerlo en X11.<br />

Además, los sistemas operativos manejan<br />

los atajos de teclado de manera diferente.<br />

La wiki de Lazarus [3] incluye algunas<br />

páginas con consejos sobre la programación<br />

multiplataforma para ayudar a los<br />

desarrolladores.<br />

LCL puede hacer más que dibujar ventanas<br />

de colores en la pantalla. Contiene,<br />

por ejemplo, clases para acceder de<br />

manera sencilla y rápida a bases de datos,<br />

incluyendo PostgreSQL, dBase, y MySQL.<br />

En Lazarus, podemos poner los componentes<br />

del conector de la base de datos en<br />

un formulario, como si de cualquier otro<br />

elemento de la interfaz gráfica se tratara.<br />

Los elementos aparecerán como iconos y<br />

en la aplicación final realizarán sus tareas<br />

de manera discreta, en segundo plano<br />

(Figura 5).

Basado en Algol 60, Niklaus Wirth de -<br />

sarrolló el lenguaje de programación<br />

estructurado Pascal a principios de los<br />

70, fundamentalmente con un objetivo<br />

educativo. Debido al bajo precio del<br />

entorno de desarrollo Turbo Pascal de<br />

Borland, Pascal se hizo muy popular en<br />

los 80. Impulsado por el éxito, Borland<br />

extendió el alcance funcional del<br />

paquete y el propio lenguaje. Al final de<br />

los 80, añadió conceptos orientados a<br />

objetos, lo que dio origen al denominado<br />

Object Pascal.<br />

A mediados de los 90, Borland introdujo<br />

un entorno de desarrollo completamente<br />

nuevo con el nombre de Delphi,<br />

el cual permite a los programadores<br />

desarrollar interfaces de manera sencilla<br />

y rápida para programas Object Pascal<br />

en un “tablero de dibujo”. La interfaz<br />

gráfica subyacente era Visual Component<br />

Library, o VCL. Se diseñó completamente<br />

para Windows como el mismo<br />

Delphi. Borland intentó introducirse en<br />

el mercado <strong>Linux</strong> en 2001 con Kylix.<br />

Dos Oráculos<br />

Visual Component Library (VCL) de Delphi<br />

es el modelo seguido por LCL. TButton<br />

es un recuerdo intencionado para los<br />

desa rrolladores que han trabajado con<br />

Delphi. A pesar de ello, LCL no es totalmente<br />

compatible con VCL. Algunas<br />

veces esto se debe a la independencia de<br />

la plataforma, y por tanto es intencionado,<br />

mientras que otras veces, los componentes<br />

simplemente faltan.<br />

Esto es particularmente cierto para las<br />

clases de las aplicaciones multimedia<br />

(p.ej., TAnimate), componentes específicos<br />

de Windows (p.ej., TMediaPlayer), y<br />

accesos de red (p.ej., ADO). Por tanto, es<br />

imposible pasar los programas Delphi y<br />

Kylix a Lazarus sin modificaciones. A<br />

pesar de que Lazarus nos proporciona una<br />

cierta cantidad de asistentes para ayudarnos<br />

con la conversión, el proceso normalmente<br />

implicará ajustes manuales por<br />

parte del desarrollador. La wiki de Lazarus<br />

proporciona una lista de diferencias y<br />

algunas páginas con consejos y guías para<br />

eventuales conversiones.<br />

Conclusiones<br />

Una vez que nos hayamos familiarizado<br />

con un entorno que a primera vista<br />

pudiera parecer desordenado, Lazarus nos<br />

ayuda a crear, por ejemplo, una calculadora<br />

multiplataforma en un par de minu-<br />

Un Viaje en el Tiempo<br />

Realmente era una interfaz Delphi emulada<br />

en Wine capaz de crear de manera<br />

nativa programas gráficos <strong>Linux</strong> en<br />

combinación con la biblioteca de interfaz<br />

gráfica de usuario CLX (Component<br />

Library for Cross-Platform Development),<br />

muy parecida a VCL. Hoy en día,<br />

Delphi lo desarrolla y comercializa<br />

Embarcadero Technologies. Kylix ha<br />

sido abandonado debido a su escaso<br />

éxito.<br />

Insatisfecho con el enfoque de Borland,<br />

el estudiante Paul Klämpfl empezó a trabajar<br />

en un compilador libre en los 90.<br />

La compatibilidad con Turbo Pascal y<br />

Delphi y su sencilla portabilidad hicieron<br />

rápidamente de Free Pascal uno de<br />

los compiladores libres más populares<br />

de Pascal. Lo que faltaba era un entorno<br />

de desarrollo visual estilo Delphi. El proyecto<br />

Megido intentó remediar esta<br />

situación, pero fracasó en 1999.<br />

Lazarus emergió de entre tantos proyectos<br />

muertos, de ahí su nombre<br />

bíblico.<br />

tos. En el mismo tiempo, un usuario con<br />

otro entorno de desarrollo más anticuado<br />

sólo llegaría a crear un par de clases para<br />

los botones. La wiki [3] es muy completa<br />

y ayuda a los desarrolladores a dar sus primeros<br />

pasos en el aprendizaje de Lazarus.<br />

Incluso los recién llegados encontrarán<br />

muy útiles los tutoriales.<br />

Convertir desde Delphi es un proceso<br />

relativamente sencillo, aunque siempre<br />

habrá algo que tengamos que hacer a<br />

mano. La recompensa es una aplicación<br />

Object Pascal que se puede compilar para<br />

los principales sistemas operativos.<br />

A pesar de los más de 10 años de<br />

desarrollo, se sigue trabajando en Lazarus<br />

y en la LCL. Mientras que otros programas<br />

han recorrido distintos cambios de versión,<br />

en este momento el entorno de desarrollo<br />

cuenta con un cero a la izquierda – cuando<br />

escribo este artículo, la versión actual es la<br />

0.9.30. Sin embargo, esto no debe desanimarnos:<br />

Lazarus es muy estable y, en combinación<br />

con Free Pascal, un serio competidor<br />

del asentado Delphi. ■<br />

RECURSOS<br />

[1] Lazarus:<br />

http:// www. lazarus. freepascal. org/<br />

[2] fpGUI: http:// fpgui. sourceforge. net/<br />

[3] Wiki de Lazarus:<br />

http:// wiki. lazarus. freepascal. org/<br />

WWW.LINUX- MAGAZINE.ES<br />

Lazarus DESARROLLO<br />

<strong>Número</strong> <strong>82</strong><br />

33

Más del 30% de descuento respecto al precio de portada: Consigue 12 números por 54’90 Euros y todos los DVDs ¡Gratis!<br />

A diferencia de otras publicaciones, <strong>Linux</strong> <strong>Magazine</strong> no llenará tu buzón de recordatorios para que renueves tu subscripción. Ésta se renovará<br />

automáticamente cada año. Recibirás una confirmación aproximadamente 30 días antes del final de tu periodo de subscripción, pero no se<br />

requiere que hagas nada para seguir suscrito.<br />

¡No te pierdas <strong>Linux</strong> <strong>Magazine</strong> nunca más! La subscripción te asegura que recibas los conocimientos <strong>Linux</strong> de más alta calidad en tu domicilio<br />

cada mes.<br />

Si por cualquier motivo decides dejar de leer <strong>Linux</strong> <strong>Magazine</strong>, puedes cancelar tu subscripción en cualquier momento. Te abonaremos el precio<br />

de todos los números que no hayas recibido. Sin preguntas, sin fechas de cancelación, sin problemas.<br />

<strong>Linux</strong> <strong>Magazine</strong> es algo más que una revista de <strong>Linux</strong>. Patrocinamos grupos, congresos, proyectos y eventos relacionados con el Software Libre.<br />

Suscribiéndote a <strong>Linux</strong> <strong>Magazine</strong> garantizas que podamos seguir apoyando al Software Libre allá donde haga falta.

LINUX USER Línea de Comandos: Ortografía<br />

Corrección ortográfica desde la línea de comandos<br />

Corregido<br />

Vamos a describir tres útiles co -<br />

rrectores ortográficos disponibles<br />

desde la línea de comandos que<br />

nos ayudan a verificar todo tipo<br />

de ficheros de texto.<br />

POR BRUCE BYFIELD<br />

La mayoría de usuarios asocia la<br />

corrección ortográfica con las suites<br />

ofimáticas – el arquetipo de las<br />

aplicaciones de escritorio. Sin embargo,<br />

la línea de comandos ha ofrecido corrección<br />

ortográfica durante décadas. De<br />

hecho, aplicaciones como Ispell [1],<br />

GNU Aspell [2] y Hunspell [3] están tan<br />

bien desarrolladas que proporcionan<br />

corrección ortográfica para herramientas<br />

avanzadas como Emacs, Bluefish y<br />

Gedit.<br />

El principal inconveniente al usar<br />

estos tres correctores ortográficos directamente<br />

desde la línea de comandos es<br />

que solamente funcionan con texto<br />

68 <strong>Número</strong> <strong>82</strong> WWW.LINUX- MAGAZINE.ES<br />

plano, y no con formatos como el Open<br />

Document Format utilizado por LibreOffice.<br />

Sin embargo, aún son útiles para la<br />

mayoría de los lenguajes de marcado<br />

como HTML o XML, así como TeX o<br />

groff. Y pueden ser especialmente útiles<br />

cuando necesitamos corregir ortográficamente<br />

diversos ficheros, o un comando<br />

autónomo o en un script shell. Y, cuando<br />

los usamos, también conseguiremos<br />

comprender mejor lo que sucede a bajo<br />

nivel cuando realizamos correcciones<br />

ortográficas usando herramientas de<br />

escritorio.<br />

Ispell<br />

Siendo uno de los correctores ortográficos<br />

más antiguos, la ascendencia de<br />

Ispell llega hasta un programa escrito en<br />

ensamblador que data de 1971. Desde<br />

entonces, se ha portado a C y a otros<br />

muchos lenguajes, convirtiéndose en el<br />

modelo a imitar por otros correctores<br />

ortográficos y, a menudo, también todo<br />

lo contrario. Originalmente Ispell era un<br />

corrector exclusivamente ortográfico de<br />

lengua Inglesa. Sin embargo, aunque<br />

aún se instala por defecto en diccionarios<br />

Americanos e Ingleses, soporta<br />

docenas de lenguajes [4]. No obstante,<br />

sus diccionarios son casi por completo<br />

para lenguajes occidentales, y no soporta<br />

directamente la codificación de carácter<br />

común UTF-8 [5]. Aún así, continúa<br />

siendo una herramienta rápida fácil de<br />

usar, especialmente si sólo tratamos con<br />

variantes de idiomas europeos.<br />

La estructura del comando básico para<br />

Ispell es ispell FICHERO. Esta estructura<br />

abre una interfaz de texto que muestra<br />

resaltada la palabra incorrecta en la línea<br />

en la que aparece para dar su contexto y<br />

las alternativas sugeridas (Figura 1).<br />

NOTA: Para que esto funcione en castellano,<br />

debe establecerse la variable de<br />

entorno LANG como es_ES con la codificación<br />

de caracters UTF-8<br />

export LANG=es_ES.UTF-8<br />

En la parte inferior de la pantalla existe<br />

una lista de los posibles comandos, algunos<br />

de los cuales no son obvios a primera<br />

vista. Para usar una de las sugerencias<br />

de la lista podemos introducir su<br />

número. Y, para dejar todos los ejemplos<br />

de una consulta sin modificar, podemos<br />

introducir a (para aceptar). También<br />

podemos introducir I (insertar) para aña-

dir la palabra con mayúsculas en el<br />

fichero de nuestro diccionario Ispell privado,<br />

o u (de uncap o “minusculizar”)<br />

para añadir la palabra con minúsculas a<br />

nuestro diccionario privado. Además,<br />

aunque el comando no se encuentra listado,<br />

pulsando la barra espaciadora<br />

acepta la palabra sólo para el ejemplo<br />

actual. También podemos salir del<br />

fichero actual con x y cambiar al<br />

siguiente o abandonar Ispell con q.<br />

Existen distintas opciones que nos permiten<br />

afinar esta estructura básica. De<br />

entrada, podemos especificar el formato<br />

de fichero: para TeX o LaTeX usamos -t,<br />

para ficheros ngroff o groff, -n; para<br />

HTML, SGML o XML, -h. De este modo,<br />

las etiquetas de marcado se ignoran.<br />

Para preservar una copia del texto original,<br />

podemos usar -b para hacer una<br />

copia de seguridad o -f FICHERO para<br />

escribir el fichero corregido ortográficamente<br />

a otro fichero, en vez de sobreescribir<br />

el original.<br />

Existen otras opciones que especifican<br />

cómo ha de funcionar Ispell. Por ejemplo,<br />

con -B haremos que trate palabras<br />

seguidas sin espacios como errores ortográficos,<br />

o introduciendo -C le diremos<br />

que los ignore si todos sus componentes<br />

están en el diccionario. De manera similar,<br />

con -m podemos establecer que Ispell<br />

también genere siempre sugerencias que<br />

constan de una raíz y un afijo (por ejemplo,<br />

“arboleda”, además de “árbol”) o<br />

solamente cuando no existen sugerencias<br />

disponibles (-P). Entre otras opciones<br />

útiles se encuentra -w, que podemos<br />

usar para hacer que Ispell tenga en consideración<br />

caracteres no alfabéticos<br />

como # o &, y -W NÚMERO, que establece<br />

la longitud de las palabras que<br />

ignora.<br />

Además de estas opciones, también<br />

trae una colección de scripts – como<br />

buildash y munchlist – para crear y<br />

administrar diccionarios. Sin embargo,<br />

estos scripts están fuera del alcance de<br />

este artículo.<br />

GNU Aspell<br />

Aspell, el corrector ortográfico oficial<br />

para aplicaciones perteneciente al Proyecto<br />

GNU, es un sustituto actualizado<br />

de Ispell. Sus principales ventajas sobre<br />

Ispell son el soporte de UTF-8, la capacidad<br />

para usar más de un diccionario a la<br />

vez, y un mayor número de sugerencias<br />

para correcciones (Figura 2). Sin<br />

Línea de Comandos: Ortografía LINUX USER<br />

Figura 1: Ispell ofrece una interfaz de texto simple mientras realizamos la corrección ortográ-<br />

fica.<br />

embargo, Aspell también soporta otras<br />

mejoras de las que carece Ispell.<br />

La estructura de su línea de comandos<br />

es más compleja que la de Ispell, siendo<br />

aspell comando fichero. Sin embargo,<br />

para el usuario típico, la mayoría de los<br />

comandos posibles son irrelevantes. Utilizando<br />

aspell config podremos ver la<br />

configuración actual de Aspell, pero en<br />

general usaremos aspell check fichero.<br />

Este comando abre una interfaz<br />

basada en texto más parecida a la de<br />

Ispell. La diferencia más importante es<br />

que Aspell ofrece un contexto más<br />

amplio, lo cual hace que sea más fácil la<br />

toma de decisiones. También incorpora<br />

las posibles respuestas en un único<br />

menú, con sugerencias en la parte superior<br />

y con opciones con nombres más<br />

claros que en Ispell (al menos, una vez<br />

que entendamos que “Agregar” se refiere<br />

WWW.LINUX- MAGAZINE.ES<br />

a añadir la palabra a nuestro diccionario<br />

personal y “Agregar minúsculas” a añadir<br />

la palabra sin capitalizar a nuestro<br />

diccionario).<br />

Estas mejoras son sólo el comienzo.<br />

Con la opción --extra-dicts=FICHEROS,<br />

podemos hacer correcciones ortográficas<br />

con tantos ficheros como elijamos. También<br />

podemos especificar la localización<br />

del diccionario principal con --master<br />

FICHERO, o de un diccionario personal<br />

con --personal FICHERO.<br />

Además, Aspell hace gala de un<br />

amplio conjunto de opciones que atañen<br />

al comportamiento del corrector ortográfico.<br />

Con --ignore=NÚMERO podemos<br />

establecer el tamaño de las palabras que<br />

Aspell ignora. También podemos utilizar<br />

la opción --ignore-case o --don’tignore-case,<br />

y configurar la velocidad a la<br />

cual opera con -sug-mode=MODO,<br />

Figura 2: La interfaz de Aspell es una versión mejorada de la de Ispell, con más contexto y en<br />

general opciones de menú más claras.<br />

<strong>Número</strong> <strong>82</strong><br />

69

LINUX USER Línea de Comandos: Ortografía<br />

siendo MODO, ultra, fast, normal o<br />

bad-spellers.<br />

Otras opciones, tales como --add-htmlskip=LISTA<br />

nos permiten especificar las<br />

etiquetas HTML que debe ignorar Aspell.<br />

Existen opciones similares para SGML<br />

(--add-sgml-skip=LISTA) y TeX<br />

(--add-tex-command=LISTA).<br />

Si deseamos incluso afinar más, podemos<br />

modificar cómo se tratan las palabras<br />

que están juntas sin espacios. Es<br />

posible tener configurados conjuntos de<br />

palabras como válidos con --run-together,<br />

o podemos hacer que siempre se<br />

consulten con --don’t-run-together.<br />

Usando --run-together-limit=NÚMERO,<br />

incluso podemos especificar el número<br />

de palabras juntas. Y, claro, también<br />

podemos establecer la longitud mínima<br />

de palabras juntas con - -run-togethermin=NÚMERO.<br />

Si nos vemos usando las mismas<br />

opciones una y otra vez, podemos colocarlas<br />

en un fichero de configuración:<br />

bien en /etc/ aspell.conf para opciones<br />

globales, o en .aspell.conf en nuestro<br />

directorio personal (existen instrucciones<br />

detalladas en línea en [6]). La<br />

enorme variedad de opciones de Aspell<br />

explica por qué es el sustituto actual de<br />

Ispell.<br />

Hunspell<br />

Hunspell, originalmente diseñado para el<br />

húngaro, es una derivada de MySpell<br />

[7], que fue el corrector ortográfico en<br />

OpenOffice.org hasta la versión 2.02.<br />

Incluso más que Aspell, está modelado<br />

muy estrechamente sobre Ispell, por lo<br />

que comparte muchos de sus switches<br />

(Figura 3). De hecho, podemos usar la<br />

opción -vv para ver en qué versión de<br />

Ispell se basa.<br />

Hunspell tiene dos puntos a su favor.<br />

Primero, es más sofisticado en la creación<br />

de componentes morfológicos<br />

desde las raíces básicas que cualquiera<br />

de sus alternativos. En segundo lugar,<br />

como OpenOffice.org y LibreOffice siempre<br />

han soportado múltiples idiomas,<br />

Hunspell tiene una importante colección<br />

de diccionarios tanto para lenguajes no<br />

occidentales como para variantes regionales<br />

de lenguajes populares. A pesar de<br />

que Hunspell carece de las opciones<br />

ampliadas de Aspell, lo anterior explica<br />

por qué es utilizado hoy en aplicaciones<br />

tales como LibreOffcie, Chrome y Firefox.<br />

Figura 3: La interfaz de Hunspell está basada muy estrechamente en la de Ispell.<br />

La estructura de la línea de comandos<br />

de Hunspell es simple: hunspell<br />

FICHERO. Esto abre una interfaz diferente<br />

de la de Ispell únicamente en la<br />

disposición de sus elementos. De hecho,<br />

muchos de sus elementos de menú son<br />

idénticos a los de Ispell. Comparado con<br />

Aspell, Hunspell posee pocas opciones.<br />

Aunque Hunspell no suele ser consciente<br />

de HTML, puede comrpobar URLs<br />

con --check-url. Además, cualquiera de<br />

los diccionarios listados en /user/ share/<br />

myspell/ dicts puede especificarse<br />

usando -d seguido por el conjunto de<br />

códigos locales de cuatro caracteres,<br />

tales como en_US para Inglés Americano<br />

y de_DE para Alemán estándar o es_ES<br />

para castellano de España. También<br />

podemos especificar un diccionario personal<br />

con -p FICHERO.<br />

Cómo Elegir un Corrector<br />

Ortográfico<br />

Tras comparar estos correctores ortográficos,<br />

podemos hacer algunas afirmaciones<br />

acerca de ellos. Ispell, por ejemplo,<br />

es un poco anticuado, y Aspell está<br />

repleto de opciones, mientras que los<br />

diccionarios Hunspell parecen más flexibles<br />

en mi limitada experiencia. Sin<br />

embargo, el hecho de que podamos<br />

encontrar distintos vínculos para todos<br />

ellos en la mayoría de los lenguajes de<br />

programación sugiere que ninguno de<br />

ellos tiene una ventaja aplastante sobre<br />

los otros dos. Todo lo que podemos decir<br />

es que Ispell es menos usado actualmente<br />

que los otros, pero que sigue<br />

teniendo defensores.<br />

Por lo demás, el corrector ortográfico<br />

que elijas dependerá de tus necesidades.<br />

Para algunos, las opciones de Aspell pueden<br />

ser las funcionalidades principales.<br />

70 <strong>Número</strong> <strong>82</strong> WWW.LINUX- MAGAZINE.ES<br />

Para otros, esas mismas opciones pueden<br />

ser excesivas. De la misma manera,<br />

aunque Hunspell proporcione el mayor<br />

conjunto de sugerencias de correcciones,<br />

carece de la flexibilidad de Aspell.<br />

Lo ideal es probar los tres y ver qué<br />

resultados se ajustan más a nuestras exigencias.<br />

Afortunadamente, como comparten<br />

orígenes comunes, una vez que<br />

hemos aprendido uno de ellos, los<br />

demás también los aprenderemos sin<br />

dificultad. A menos que necesitemos<br />

mejor soporte para lenguajes no occidentales,<br />

es probable que cualquiera de<br />

estos tres correctores valga.<br />

Los correctores ortográficos de la<br />

línea de comandos puede que no sean<br />

muy conocidos entre los usuarios del<br />

escritorio, pero son la prueba de que<br />

existe un conjunto de aplicaciones<br />

maduras sobre las que se ha estado trabajando<br />

durante muchos años de<br />

manera casi oculta para suministrar eficientes<br />

funcionalidades a todo tipo de<br />

programas, gráficos o no. ■<br />

RECURSOS<br />

[1] Ispell:<br />

http:// en. wikipedia. org/ wiki/ Ispell<br />

[2] GNU Aspell: http:// en. wikipedia. org/<br />

wiki/ GNU_Aspell<br />

[3] Hunspell:<br />

http:// es. wikipedia. org/ wiki/ Hunspell<br />

[4] Diccionarios Ispell: http:// lasr. cs. ucla.<br />

edu/ geoff/ ispell-dictionaries. html<br />

[5] Codificación de carácter UTF-8: http://<br />

es. wikipedia. org/ wiki/ UTF-8<br />

[6] Personalizando HTML:<br />

http:// aspell. net/ 050-doc/ man-html/<br />

4_Customizing. html<br />

[7] MySpell:<br />

http:// es. wikipedia. org/ wiki/ MySpell

MarkSpowart, 123RFf.com<br />

Los hacktivistas que acaparan los titulares<br />

Sin Nombre<br />

WWW.LINUX-MAGAZINE.ES<br />

Anonymous COMUNIDAD<br />

El grupo hacktivista Anonymous ha acaparado muchos titulares en los últimos años. Analizamos quiénes<br />

son, qué les mueve, a quiénes atacan y cómo se comunican.<br />

POR SEBASTIÉN GOASGUEN, JOHN HOYT Y RYAN COOKE<br />

Mientras escribimos este artículo,<br />

operación Megaupload está en<br />

pleno apogeo (ver Figura 1). El<br />

grupo hacktivista Anonymous reivindica<br />

el ataque coordinado sobre los sitios web<br />

del departamento de Justicia de los Estados<br />

Unidos, la Motion Pictures Association<br />

of America, el Recording Industry of<br />

America y Universal Music. Para ello,<br />

utilizan su arma preferida, el Low-Orbit<br />

Ion Cannon (LOIC) [1], con la cual generan<br />

ataques de denegación de servicio<br />

distribuidos (DDoS) [2] sobre los citados<br />

sitios (ver el cuadro “LOIC”). Según las<br />

conversaciones en el IRC y Twitter, estos<br />

ataques se llevan a cabo como represalia<br />

por el cierre del popular sitio Megaupload<br />

por parte de la autoridades estadounidenses<br />

y neozelandesas, cierre propiciado<br />

por infracción de copyright y<br />

blanqueo de dinero (Figura 2). Uno de<br />

los máximos responsables de Mega -<br />

Upload, Kim Dotcom, fue arrestado y se<br />

le ha denegado la libertad bajo fianza.<br />

También se llevó a cabo un apagón de<br />

Internet y unos 75.000 sitios, incluyendo<br />

Wikipedia [3], echaron el cierre para<br />

protestar contra las legislaciones antipiratería<br />

SOPA y PIPA que se presentaban<br />

en el congreso de EE.UU. En vista de<br />

esta protesta, el congreso ha pospuesto<br />

la votación sobre estas leyes y se han<br />

retirado para que sean redeliberadas. El<br />

momento no podría ser mejor… o peor,<br />

según se mire: Las acciones de Anonymous<br />

podrían obstaculizar más que ayudar<br />

la causa en pro de la neutralidad en<br />

la red.<br />

¿Quiénes Son?<br />

Probablemente ya hayas oído hablar de<br />

Anonymous [4] en las noticias, habrás<br />

visto las máscaras de Guy Fawkes y los<br />

vídeos en YoutTube donde se ven a<br />

supuestos miembros de Anonymous reivindicando<br />

algún ataque o avisando de<br />

uno inminente. Puede que también<br />

hayas leído su algo siniestro mantra:<br />

“Somos Anonymous. Somos legión. No<br />

perdonamos. No olvidamos. Espérennos.”<br />

Sus acciones le han hecho merecedores<br />

de más de un titular en los últimos<br />

años, desde protestar contra múltiples<br />

objetivos, incluyendo la Iglesia de la<br />

Cienciología y los cartels de narcotráfico<br />

mexicanos, hasta, más recientemente,<br />

por introducirse en los servidores de<br />

Stratfor Intelligence [5], desde lo cuales<br />

accedieron a 2.7 millones de cuentas de<br />

correo y algunos números de tarjetas de<br />

crédito, que se utilizaron para realizar<br />

donaciones a organizaciones caritativas.<br />

Aunque los medios están convirtiendo<br />

el nombre de Anonymous en el sinónimo<br />

de un grupo de hackers delincuentes, la<br />

realidad es bastante más compleja.<br />

Anonymous, en su sentido más amplio,<br />

es un grupo de activismo social cuyo<br />

poder deriva de redes sociales tales<br />

como Twitter y Facebook. Representan<br />

un nuevo tipo de activismo, sin líderes,<br />

sin organización, arraigados en Internet,<br />

con la capacidad de movilizar a un gran<br />

número de individuos rápidamente en<br />

torno a algún tema. Las cuatro cuentas<br />

de Twitter más populares relacionadas<br />

con Anonymous, @anonops, @AnonymousIRC,<br />

@Anonymous, y @Lulzsec [N.<br />

<strong>Número</strong> <strong>82</strong><br />

75

COMUNIDAD · Anonymous<br />

Figura 1: Tweet anunciando Operación Megaupload.<br />

Figura 2: Megaupload.com confiscado por el gobierno de los Estados<br />

Unidos.<br />

del T.: Ésta última está inactiva desde<br />

que Lulzsec declaró su disolución a<br />

mediados del 2011 – ver el cuadro Un<br />

Enorme Fiasco] tienen más de 800.000<br />

seguidores, lo que les confiere una<br />

influencia significativa. Los vídeos de<br />

YouTube de Anonymous son vistos por<br />

millones de usuarios. Durante el ataque<br />

DDoS al Departamento de Justicia, el<br />

LOIC registró un número enorme de descargas,<br />

llegando a producirse hasta<br />

50.000 en una semana. Anonymous<br />

reveló que 5.630 miembros participaron<br />

en el ataque.<br />

LOIC<br />

La máscara de<br />

Guy Fawkes<br />

(Figura 3) es la<br />

representación<br />

estilizada del más<br />

famoso miembro<br />

del Complot de la<br />

Pólvora, cuyo objetivo<br />

era volar el<br />

parlamento británico<br />

el 5 de<br />

noviembre de<br />

1605. Esta máscara<br />

se hizo famosa gracias<br />

al comic y<br />

película “V de Vendetta”.<br />

Y aunque<br />

su significado ha<br />

evolucionado, ha<br />

sido adoptada por<br />

Anonymous como<br />

símbolo de protesta.<br />

Breve<br />

Historia de<br />

Anonymous<br />

Mientras que la mayoría de los grupos de<br />

activismo social tienen una clara estructura<br />

y canales de comunicación bien<br />

definidos, no es el caso de Anonymous,<br />

tal vez el primer grupo verdadero de activismo<br />

social virtual. En un principio, los<br />

miembros puede que utilizaran sitios<br />

como 4chan, que permite envíos anónimos,<br />

pero ahora utilizan varios canales<br />

de IRC, principalmente los del servidor<br />

irc. anonops. com. La mayor parte de las<br />

charlas giran en torno a temas varios,<br />

temas que van desde los video-juegos<br />

hasta la programación. A veces se tocan<br />

El Low-Orbit Ion Cannon es una herramienta escrita en C# por un desarrollador conocido<br />

como praetox. Originalmente fue diseñado con un fin honesto: el de probar la<br />

resistencia de servidores. Esto lo hace remitiendo repetidas peticiones TCP, UDP o<br />

HTTP. Claro que si los suficientes clientes dirigen sus peticiones contra un único objetivo,<br />

se puede desencadenar un ataque de denegación de servicio.<br />

Ahora existe una versión más moderna de la herramienta llamada IRC-LOIC que contiene<br />

una funcionalidad denominada de “mente-de-colmena”, que permite que el<br />

cañon se controle externamente a través de IRC: las “obreras” (miembros de la comunidad<br />

Anonymous) se presentan voluntarias para unirse a un botnet que puede ser controlado<br />

por IRC para iniciar un ataque contra un objetivo establecido.<br />

Existe una versión aún más moderna, denominada JS-LOIC, que se ejecuta desde un<br />

sitio web y usa JavaScript. Ésta es la versión empleada en #OpMegaupload y que utiliza<br />

un nuevo tipo de ataque: “Ataque DDoS de pasada”. En este tipo de ataque, los participantes<br />

ni siquiera tienen que saber que participan: al seguir un enlace posteado en<br />

Twitter, los miembros inintencionadamente ejecutaban el JavaScript que disparaba<br />

sobre el Departamento de Justicia de EE.UU.<br />

76 <strong>Número</strong> <strong>82</strong> WWW.LINUX-MAGAZINE.ES<br />

asuntos polémicos de actualidad. Éste<br />

siempre ha sido el caso de Anonymous,<br />

y compone el núcleo principal del grupo.<br />

Anonoymous se convirtió en algo que<br />

superaba a un grupo de personas que<br />

charlaban anónimamente online cuando<br />

se dieron cuenta que podían hacer cosas<br />

fuera de los canales de IRC. Sus primeras<br />

acciones fueron relativamente infantiles<br />

y realizadas para su entretenimiento<br />

para los “lulz” [6]. Por ejemplo, cuando<br />

Dumbledore moría en uno de los libros<br />

de Harry Potter, alguien que tuvo acceso<br />

temprano al libro, difundió el hecho en<br />

el IRC de Anonymous. Luego, en un acto<br />

concertado de sabotaje cultural, los<br />

miembros de Anonymous difundieron la<br />

información por toda la red, estropeando<br />

la sorpresa para millones de lectores.<br />

Sin embargo, poco a poco, las operaciones<br />

fueron tornándose en más activistas.<br />

A medida que surgen las ideas, la<br />

mayoría son ignoradas, pero las más<br />

interesantes ganan adeptos. Nadie vota<br />

sobre lo que se debe o no hacer, pero si a<br />

alguien le gusta una idea, puede que la<br />

twittee, escriba sobre ella en Facebook,<br />

haga un vídeo en YouTube o lo mencione<br />

en un blog, ayudando a convertirlo en<br />