Enrutamiento - Juniper Networks

Enrutamiento - Juniper Networks

Enrutamiento - Juniper Networks

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

Conceptos y ejemplos<br />

Manual de referencia de ScreenOS<br />

Volumen 7:<br />

<strong>Enrutamiento</strong><br />

Versión 5.3.0, Rev. B<br />

<strong>Juniper</strong> <strong>Networks</strong>, Inc.<br />

1194 North Mathilda Avenue<br />

Sunnyvale, CA 94089<br />

USA<br />

408-745-2000<br />

www.juniper.net<br />

Número de pieza: 093-1665-000-SP, Revisión B

ii <br />

Copyright Notice<br />

Copyright © 2005 <strong>Juniper</strong> <strong>Networks</strong>, Inc. All rights reserved.<br />

<strong>Juniper</strong> <strong>Networks</strong> and the <strong>Juniper</strong> <strong>Networks</strong> logo are registered trademarks of <strong>Juniper</strong> <strong>Networks</strong>, Inc. in the United States and other countries. All other<br />

trademarks, service marks, registered trademarks, or registered service marks in this document are the property of <strong>Juniper</strong> <strong>Networks</strong> or their respective<br />

owners. All specifications are subject to change without notice. <strong>Juniper</strong> <strong>Networks</strong> assumes no responsibility for any inaccuracies in this document or for<br />

any obligation to update information in this document. <strong>Juniper</strong> <strong>Networks</strong> reserves the right to change, modify, transfer, or otherwise revise this publication<br />

without notice.<br />

FCC Statement<br />

The following information is for FCC compliance of Class A devices: This equipment has been tested and found to comply with the limits for a Class A<br />

digital device, pursuant to part 15 of the FCC rules. These limits are designed to provide reasonable protection against harmful interference when the<br />

equipment is operated in a commercial environment. The equipment generates, uses, and can radiate radio-frequency energy and, if not installed and<br />

used in accordance with the instruction manual, may cause harmful interference to radio communications. Operation of this equipment in a residential<br />

area is likely to cause harmful interference, in which case users will be required to correct the interference at their own expense.<br />

The following information is for FCC compliance of Class B devices: The equipment described in this manual generates and may radiate radio-frequency<br />

energy. If it is not installed in accordance with <strong>Juniper</strong> Network’s installation instructions, it may cause interference with radio and television reception.<br />

This equipment has been tested and found to comply with the limits for a Class B digital device in accordance with the specifications in part 15 of the FCC<br />

rules. These specifications are designed to provide reasonable protection against such interference in a residential installation. However, there is no<br />

guarantee that interference will not occur in a particular installation.<br />

If this equipment does cause harmful interference to radio or television reception, which can be determined by turning the equipment off and on, the user<br />

is encouraged to try to correct the interference by one or more of the following measures:<br />

Reorient or relocate the receiving antenna.<br />

Increase the separation between the equipment and receiver.<br />

Consult the dealer or an experienced radio/TV technician for help.<br />

Connect the equipment to an outlet on a circuit different from that to which the receiver is connected.<br />

Caution: Changes or modifications to this product could void the user's warranty and authority to operate this device.<br />

Disclaimer<br />

THE SOFTWARE LICENSE AND LIMITED WARRANTY FOR THE ACCOMPANYING PRODUCT ARE SET FORTH IN THE INFORMATION PACKET THAT SHIPPED<br />

WITH THE PRODUCT AND ARE INCORPORATED HEREIN BY THIS REFERENCE. IF YOU ARE UNABLE TO LOCATE THE SOFTWARE LICENSE OR LIMITED<br />

WARRANTY, CONTACT YOUR JUNIPER NETWORKS REPRESENTATIVE FOR A COPY.<br />

Writer: Kristine Conley<br />

Editor: Lisa Eldridge

Contenido<br />

Acerca de este volumen ix<br />

Convenciones del documento ......................................................................... ix<br />

Convenciones de la interfaz de línea de comandos (CLI) ...........................x<br />

Convenciones para las ilustraciones ......................................................... xi<br />

Convenciones de nomenclatura y conjuntos de caracteres ...................... xii<br />

Convenciones de la interfaz gráfica (WebUI) .......................................... xiii<br />

Documentación de <strong>Juniper</strong> <strong>Networks</strong>............................................................ xiv<br />

Capítulo 1 <strong>Enrutamiento</strong> estático 1<br />

Vista general ....................................................................................................2<br />

Cómo funciona el enrutamiento estático ...................................................2<br />

Cuándo configurar rutas estáticas..............................................................3<br />

Configurar rutas estáticas ..........................................................................5<br />

Ajustar rutas estáticas .........................................................................5<br />

Establecer una ruta estática para una interfaz de túnel .......................8<br />

Habilitar el seguimiento de las puertas de enlace ......................................9<br />

Reenviar tráfico a la interfaz nula...................................................................10<br />

Impedir búsqueda de rutas en otras tablas de enrutamiento ...................10<br />

Impedir que el tráfico de túnel se envíe a través de interfaces<br />

que no sean de túnel.........................................................................10<br />

Impedir la creación de bucles por las rutas resumidas.............................11<br />

Rutas permanentemente activas ....................................................................11<br />

Cambiar la preferencia de enrutamiento con rutas múltiples<br />

de igual coste...........................................................................................12<br />

Capítulo 2 <strong>Enrutamiento</strong> 13<br />

Vista general ..................................................................................................14<br />

Tablas de enrutamiento del enrutador virtual.................................................15<br />

Tabla de enrutamiento basada en destinos..............................................16<br />

Tabla de enrutamiento basada en el origen .............................................17<br />

Tabla de enrutamiento basada en la interfaz de origen ...........................20<br />

Crear y modificar enrutadores virtuales .........................................................22<br />

Modificar enrutadores virtuales ...............................................................22<br />

Asignar una ID del enrutador virtual........................................................23<br />

Reenviar tráfico entre enrutadores virtuales ............................................23<br />

Configurar dos enrutadores virtuales .......................................................24<br />

Crear y eliminar enrutadores virtuales.....................................................26<br />

Crear un enrutador virtual personalizado ..........................................27<br />

Eliminar un enrutador virtual personalizado .....................................27<br />

Enrutadores virtuales y sistemas virtuales ...............................................27<br />

Crear un enrutador virtual en un Vsys...............................................28<br />

Compartir rutas entre enrutadores virtuales......................................29<br />

Limitar el número máximo de entradas de la tabla de enrutamiento ......30<br />

Contenido iii

Conceptos y ejemplos, Manual de Referencia de ScreenOS<br />

iv Contenido<br />

Ejemplos y características del enrutamiento ..................................................31<br />

Seleccionar rutas .....................................................................................31<br />

Establecer una preferencia de ruta....................................................31<br />

Métricas de ruta ................................................................................32<br />

Cambiar la secuencia predeterminada de consulta de rutas..............33<br />

Consultar rutas en múltiples enrutadores virtuales............................36<br />

Configurar el enrutamiento de rutas múltiples de igual coste...................37<br />

Redistribuir rutas.....................................................................................39<br />

Configurar un mapa de rutas.............................................................40<br />

Filtrar rutas .......................................................................................42<br />

Configurar una lista de acceso...........................................................42<br />

Redistribuir rutas en OSPF ................................................................43<br />

Exportar e importar rutas entre enrutadores virtuales .............................44<br />

Configurar una regla de exportación .................................................45<br />

Configurar la exportación automática ...............................................46<br />

Capítulo 3 Protocolo OSPF 47<br />

Vista general ..................................................................................................48<br />

Áreas .......................................................................................................48<br />

Clasificación de enrutadores....................................................................49<br />

Protocolo de saludo .................................................................................50<br />

Tipos de redes .........................................................................................50<br />

Redes de difusión..............................................................................50<br />

Redes punto a punto .........................................................................50<br />

Redes punto a multipunto.................................................................51<br />

Notificaciones de estado de conexiones ..................................................51<br />

Configuración básica de OSPF .......................................................................51<br />

Crear y eliminar una instancia de enrutamiento de OSPF........................53<br />

Crear una instancia de OSPF.............................................................53<br />

Eliminar una instancia de OSPF ........................................................53<br />

Crear y eliminar un área OSPF ................................................................54<br />

Crear un área OSPF...........................................................................54<br />

Eliminar un área OSPF......................................................................55<br />

Asignar interfaces a un área OSPF...........................................................55<br />

Asignar interfaces a áreas .................................................................55<br />

Configurar un rango de áreas............................................................56<br />

Habilitar OSPF en interfaces....................................................................56<br />

Habilitar OSPF en interfaces .............................................................56<br />

Inhabilitar OSPF en una interfaz .......................................................57<br />

Comprobar la configuración ....................................................................58<br />

Redistribución de rutas en protocolos de enrutamiento .................................59<br />

Resumen de rutas redistribuidas ....................................................................60<br />

Resumen de rutas redistribuidas .............................................................60<br />

Parámetros globales de OSPF ........................................................................61<br />

Notificar la ruta predeterminada..............................................................62<br />

Conexiones virtuales ...............................................................................63<br />

Crear una conexión virtual................................................................63<br />

Crear una conexión virtual automática..............................................65<br />

Ajustar parámetros de interfaz OSPF .............................................................65<br />

Configuración de seguridad............................................................................67<br />

Autenticar vecinos ...................................................................................67<br />

Configurar una contraseña de texto no cifrado .................................68<br />

Configurar una contraseña MD5 .......................................................68<br />

Configurar una lista de vecinos de OSPF .................................................68

Rechazar rutas predeterminadas .............................................................69<br />

Proteger contra inundaciones..................................................................70<br />

Configurar un límite de saludo ..........................................................70<br />

Configurar un límite de LSAs.............................................................70<br />

Habilitar la inundación reducida .......................................................71<br />

Crear un circuito de demanda OSPF en una interfaz de túnel ........................71<br />

Interfaz de túnel punto a multipunto..............................................................72<br />

Establecer el tipo de conexión OSPF .......................................................72<br />

Inhabilitar la restricción Route-Deny........................................................72<br />

Crear una red punto a multipunto ...........................................................73<br />

Capítulo 4 Protocolo de información de enrutamiento 79<br />

Vista general ..................................................................................................80<br />

Configuración básica de RIP...........................................................................81<br />

Crear y eliminar una instancia RIP ..........................................................82<br />

Crear una instancia RIP.....................................................................82<br />

Eliminar una instancia RIP ................................................................82<br />

Habilitar y deshabilitar RIP en interfaces .................................................83<br />

Habilitar RIP en una interfaz .............................................................83<br />

Inhabilitación de RIP en una interfaz ................................................83<br />

Redistribuir rutas.....................................................................................83<br />

Visualizar la información de RIP ....................................................................85<br />

Visualizar la base de datos RIP ................................................................85<br />

Visualizar los detalles de RIP ...................................................................86<br />

Visualizar información de vecino RIP ......................................................87<br />

Visualizar detalles de RIP para una interfaz específica .............................88<br />

Parámetros globales de RIP............................................................................89<br />

Notificar la ruta predeterminada ....................................................................90<br />

Configurar los parámetros de interfaz de RIP.................................................91<br />

Configuración de seguridad............................................................................92<br />

Autenticar vecinos mediante una contraseña ..........................................92<br />

Configurar vecinos fiables........................................................................93<br />

Rechazar rutas predeterminadas .............................................................94<br />

Proteger contra inundaciones..................................................................95<br />

Configurar un umbral de actualización..............................................95<br />

Habilitar RIP en interfaces de túnel...................................................95<br />

Configuraciones opcionales de RIP ................................................................97<br />

Configurar la versión de RIP ....................................................................97<br />

Habilitar y deshabilitar un resumen de prefijo .........................................99<br />

Habilitar un resumen de prefijo.........................................................99<br />

Inhabilitar un resumen de prefijo....................................................100<br />

Ajustar rutas alternas.............................................................................100<br />

Circuitos de demanda en interfaces de túnel .........................................101<br />

Configurar un vecino estático ................................................................103<br />

Configurar una interfaz de túnel punto a multipunto....................................103<br />

Capítulo 5 Protocolo BGP 109<br />

Vista general ................................................................................................110<br />

Tipos de mensajes BGP..........................................................................110<br />

Atributos de ruta....................................................................................111<br />

BGP externo e interno ...........................................................................111<br />

Configuración básica de BGP........................................................................112<br />

Crear y habilitar una instancia de BGP...................................................113<br />

Contenido<br />

Contenido v

Conceptos y ejemplos, Manual de Referencia de ScreenOS<br />

vi Contenido<br />

Crear una instancia BGP..................................................................113<br />

Eliminar una instancia de BGP ........................................................114<br />

Habilitar y deshabilitar BGP en interfaces..............................................114<br />

Habilitar BGP en interfaces .............................................................114<br />

Inhabilitar BGP en interfaces...........................................................114<br />

Configurar grupos de interlocutores e interlocutores BGP ......................115<br />

Configurar un interlocutor BGP .......................................................116<br />

Configurar un grupo de interlocutores IBGP ....................................117<br />

Comprobar la configuración BGP...........................................................118<br />

Configuración de seguridad..........................................................................119<br />

Autenticar vecinos BGP..........................................................................120<br />

Rechazar rutas predeterminadas ...........................................................120<br />

Configuraciones opcionales de BGP .............................................................121<br />

Redistribuir rutas en BGP.......................................................................122<br />

Configurar una lista de acceso AS-Path..................................................123<br />

Agregar rutas a BGP...............................................................................124<br />

Notificar ruta condicional................................................................124<br />

Establecer el peso de la ruta............................................................125<br />

Establecer atributos de ruta.............................................................125<br />

Capacidad de enrutamiento-actualización .............................................126<br />

Solicitar una actualización de la tabla de enrutamiento entrante.....127<br />

Solicitar una actualización de la tabla de enrutamiento saliente ......127<br />

Configuración de la reflexión de rutas ...................................................127<br />

Configurar una confederación ...............................................................130<br />

Comunidades BGP.................................................................................131<br />

Agregar rutas.........................................................................................132<br />

Agregar rutas con diferentes AS-Paths.............................................132<br />

Suprimir las rutas más específicas en actualizaciones .....................133<br />

Seleccionar rutas para el atributo Path ............................................134<br />

Cambiar atributos de una ruta agregada .........................................135<br />

Capítulo 6 <strong>Enrutamiento</strong> multicast 137<br />

Vista general ................................................................................................137<br />

Direcciones multicast ............................................................................138<br />

Reenviar rutas inversas .........................................................................138<br />

<strong>Enrutamiento</strong> multicast en dispositivos de seguridad...................................139<br />

Tabla de enrutamiento multicast ...........................................................139<br />

Configurar una ruta multicast estática ...................................................140<br />

Listas de acceso.....................................................................................141<br />

Configurar el encapsulado genérico de enrutamiento<br />

en interfaces de túnel......................................................................141<br />

Directivas multicast......................................................................................143<br />

Capítulo 7 Protocolo IGMP 145<br />

Vista general ................................................................................................146<br />

Hosts .....................................................................................................147<br />

Enrutadores multicast............................................................................148<br />

IGMP en dispositivos de seguridad ...............................................................149<br />

Habilitar y deshabilitar IGMP en interfaces ............................................149<br />

Habilitar IGMP en una interfaz ........................................................149<br />

Inhabilitar IGMP en una interfaz......................................................150<br />

Configurar una lista de accesos para grupos aceptados .........................150<br />

Configurar IGMP ....................................................................................151

Verificar una configuración de IGMP......................................................153<br />

Parámetros operativos de IGMP.............................................................154<br />

Proxy de IGMP .............................................................................................155<br />

Informes de miembros en sentido ascendente hacia el origen ..............156<br />

Datos multicast en sentido descendente a los receptores ......................157<br />

Configurar el proxy de IGMP .................................................................158<br />

Configurar un proxy de IGMP en una interfaz........................................158<br />

Directivas Multicast para configuraciones de IGMP y proxy de IGMP.....160<br />

Crear una directiva de grupo multicast para IGMP ..........................160<br />

Crear una configuración de proxy de IGMP.....................................160<br />

Configurar un proxy del remitente de IGMP ..........................................167<br />

Capítulo 8 Multicast independiente de protocolo (PIM) 173<br />

Vista general ................................................................................................175<br />

PIM-SM..................................................................................................176<br />

Árboles de distribución multicast ....................................................176<br />

Enrutador designado.......................................................................177<br />

Asignar puntos de encuentro a grupos ............................................177<br />

Reenviar tráfico a través del árbol de distribución...........................178<br />

PIM-SSM ................................................................................................180<br />

Configuración de PIM-SM en dispositivos de seguridad................................180<br />

Habilitar y eliminar una instancia PIM-SM<br />

en un enrutador virtual (VR)............................................................181<br />

Habilitar de una instancia PIM-SM...................................................181<br />

Eliminar una instancia PIM-SM........................................................181<br />

Habilitar y deshabilitar PIM-SM en interfaces.........................................182<br />

Habilitar PIM-SM en una interfaz.....................................................182<br />

Inhabilitar PIM-SM en una interfaz ..................................................182<br />

Directivas de grupo multicast ................................................................182<br />

Mensajes Static-RP-BSR...................................................................183<br />

Mensajes Join-Prune........................................................................183<br />

Definir de una directiva de grupo multicast para PIM-SM................183<br />

Ajustar una configuración de PIM-SM básica ................................................184<br />

Comprobar la configuración.........................................................................189<br />

Configurar puntos de encuentro...................................................................191<br />

Configurar de un punto de encuentro estático .......................................191<br />

Configurar de un punto de encuentro candidato....................................192<br />

Consideraciones sobre seguridad .................................................................193<br />

Restringir grupos multicast....................................................................193<br />

Restringir orígenes multicast .................................................................194<br />

Restringir puntos de encuentro..............................................................195<br />

Parámetros de la interfaz PIM-SM ................................................................196<br />

Definir una directiva de vecindad ..........................................................196<br />

Definir un borde bootstrap ....................................................................197<br />

Configurar de un punto de encuentro del proxy...........................................198<br />

PIM-SM e IGMPv3 ........................................................................................207<br />

Índice ........................................................................................................................IX-I<br />

Contenido<br />

Contenido vii

Conceptos y ejemplos, Manual de Referencia de ScreenOS<br />

viii Contenido

Acerca de este volumen<br />

Convenciones del documento<br />

El Volumen 7: <strong>Enrutamiento</strong> incluye los siguientes capítulos:<br />

Capítulo 1, “<strong>Enrutamiento</strong> estático,” explica las tablas de rutas y cómo<br />

configurar las rutas estáticas para enrutamiento basado en los destinos,<br />

enrutamiento basado en la interfaz de origen o enrutamiento basado en<br />

orígenes.<br />

Capítulo 2, “<strong>Enrutamiento</strong>,” explica cómo configurar los enrutadores virtuales<br />

en los dispositivos de seguridad y cómo redistribuir las entradas de la tabla de<br />

enrutamiento entre protocolos o entre enrutadores virtuales.<br />

Capítulo 3, “Protocolo OSPF,” explica cómo configurar Open Shortest Path First<br />

(OSPF).<br />

Capítulo 4, “Protocolo de información de enrutamiento,” explica cómo<br />

configurar Routing Information Protocol (RIP).<br />

Capítulo 5, “Protocolo BGP,” explica cómo configurar Border Gateway Protocol<br />

(BGP).<br />

Capítulo 6, “<strong>Enrutamiento</strong> multicast,” explica los fundamentos del<br />

enrutamiento multicast, incluyendo cómo configurar rutas multicast estáticas.<br />

Capítulo 7, “Protocolo IGMP,” explica cómo configurar Internet Group<br />

Management Protocol (IGMP).<br />

Capítulo 8, “Multicast independiente de protocolo (PIM),” explica cómo<br />

configurar Protocol Independent Multicast - Sparse Mode (PIM-SM) y Protocol<br />

Independent Multicast - Source Specific Multicast (PIM-SSM).<br />

Este documento utiliza distintos tipos de convenciones, que se explican en las<br />

siguientes secciones:<br />

“Convenciones de la interfaz de línea de comandos (CLI)” en la página x<br />

“Convenciones para las ilustraciones” en la página xi<br />

“Convenciones de nomenclatura y conjuntos de caracteres” en la página xii<br />

“Convenciones de la interfaz gráfica (WebUI)” en la página xiii<br />

Convenciones del documento ix

Conceptos y ejemplos, Manual de Referencia de ScreenOS<br />

Convenciones de la interfaz de línea de comandos (CLI)<br />

x Convenciones del documento<br />

Las siguientes convenciones se utilizan para presentar la sintaxis de los comandos<br />

de CLI en ejemplos y en texto.<br />

En ejemplos:<br />

Los elementos entre corchetes [ ] son opcionales.<br />

Los elementos entre llaves { } son obligatorios.<br />

Si existen dos o más opciones alternativas, aparecerán separadas entre sí por<br />

barras verticales ( | ). Por ejemplo:<br />

set interface { ethernet1 | ethernet2 | ethernet3 } manage<br />

significa “establecer las opciones de administración de la interfaz ethernet1,<br />

ethernet2, o ethernet3”.<br />

Las variables aparecen en tipo cursiva.<br />

En texto:<br />

set admin user nombre1 password xyz<br />

Los comandos aparecen en tipo negrita.<br />

Las variables aparecen en tipo cursiva .<br />

NOTA: Para escribir palabras clave, basta con escribir los primeros caracteres que<br />

permitan al sistema reconocer de forma inequívoca la palabra que se está<br />

introduciendo. Por ejemplo, es suficiente escribir set adm u kath j12fmt54 para<br />

que el sistema reconozca el comando set admin user kathleen j12fmt54.<br />

Aunque este método se puede utilizar para introducir comandos, en la presente<br />

documentación todos ellos se representan con sus palabras completas.

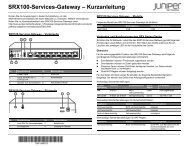

Convenciones para las ilustraciones<br />

Figura 1: Imágenes en las ilustraciones del manual<br />

Acerca de este volumen<br />

Las siguientes figuras conforman el conjunto básico de imágenes utilizado en las<br />

ilustraciones de este manual.<br />

Sistema autónomo<br />

Dispositivo de seguridad general<br />

Dominio de enrutamiento virtual<br />

Zona de seguridad<br />

Interfaz de la zona de seguridad<br />

Blanca = Interfaz de zona protegida<br />

(ejemplo = zona Trust)<br />

Negro = interfaz de zona externa<br />

(ejemplo = zona Untrust)<br />

Interfaz de túnel<br />

Túnel VPN<br />

Enrutador<br />

Conmutador<br />

Red de área local (LAN) con<br />

una única subred (ejemplo:<br />

10.1.1.0/24)<br />

Internet<br />

Rango de direcciones IP<br />

dinámicas (DIP)<br />

Equipo de escritorio<br />

Equipo portátil<br />

Dispositivo de red genérico<br />

(ejemplos: servidor NAT,<br />

concentrador de acceso)<br />

Servidor<br />

Concentrador (hub)<br />

Teléfono IP<br />

Convenciones del documento xi

Conceptos y ejemplos, Manual de Referencia de ScreenOS<br />

Convenciones de nomenclatura y conjuntos de caracteres<br />

xii Convenciones del documento<br />

ScreenOS emplea las siguientes convenciones relativas a los nombres de objetos<br />

(como direcciones, usuarios administradores, servidores de autenticación, puertas<br />

de enlace IKE, sistemas virtuales, túneles de VPN y zonas) definidas en las<br />

configuraciones de ScreenOS:<br />

Si una cadena de nombres incluye uno o más espacios, la cadena completa<br />

deberá entrecomillarse mediante comillas dobles ( “ ); por ejemplo:<br />

set address trust “local LAN” 10.1.1.0/24<br />

Se eliminará cualquier espacio al comienzo o al final de una cadena<br />

entrecomillada; por ejemplo, “ local LAN” se transformará en “local LAN”.<br />

Los espacios consecutivos múltiples se tratan como uno solo.<br />

En las cadenas de nombres se distingue entre mayúsculas y minúsculas; por el<br />

contrario, en muchas palabras clave de CLI pueden utilizarse indistintamente.<br />

Por ejemplo, “local LAN” es distinto de “local lan”.<br />

ScreenOS admite los siguientes conjuntos de caracteres:<br />

Conjuntos de caracteres de un byte (SBCS) y conjuntos de caracteres de<br />

múltiples bytes (MBCS). Algunos ejemplos de SBCS son los juegos de caracteres<br />

ASCII, europeo y hebreo. Entre los conjuntos MBCS, también conocidos como<br />

conjuntos de caracteres de doble byte (DBCS), se encuentran el chino, el<br />

coreano y el japonés.<br />

Caracteres ASCII desde el 32 (0x20 en notación hexadecimal) al 255 (0xff); a<br />

excepción de las comillas dobles ( “ ), que tienen un significado especial como<br />

delimitadores de cadenas de nombres que contengan espacios.<br />

NOTA: Una conexión de consola sólo admite conjuntos SBCS. La WebUI admite tanto<br />

SBCS como MBCS, según el conjunto de caracteres que admita el explorador.

Convenciones de la interfaz gráfica (WebUI)<br />

Acerca de este volumen<br />

Una comilla angular ( > ) muestra la secuencia de navegación a través de WebUI, a<br />

la que puede llegar mediante un clic en las opciones de menú y vínculos. La<br />

siguiente figura muestra la siguiente ruta para abrir el cuadro de diálogo de<br />

configuración de direcciones—Objects > Addresses > List > New:<br />

Figura 2: Navegación de WebUI<br />

Para llevar a cabo una tarea en la WebUI, en primer lugar debe acceder al cuadro de<br />

diálogo apropiado, donde podrá definir objetos y establecer parámetros de ajuste.<br />

El conjunto de instrucciones de cada tarea se divide en ruta de navegación y ajustes<br />

de configuración:<br />

La siguiente figura muestra la ruta al cuadro de diálogo de configuración de<br />

direcciones con los siguientes ajustes de configuración de muestra:<br />

Objects > Addresses > List > New: Introduzca los siguientes datos y haga clic<br />

en OK:<br />

Address Name: addr_1<br />

IP Address/Domain Name:<br />

IP/Netmask: (seleccione), 10.2.2.5/32<br />

Zone: Untrust<br />

Figura 3: Ruta de navegación y ajustes de configuración<br />

Convenciones del documento xiii

Conceptos y ejemplos, Manual de Referencia de ScreenOS<br />

Documentación de <strong>Juniper</strong> <strong>Networks</strong><br />

xiv Documentación de <strong>Juniper</strong> <strong>Networks</strong><br />

Para obtener documentación técnica sobre cualquier producto de <strong>Juniper</strong> <strong>Networks</strong>,<br />

visite www.juniper.net/techpubs/.<br />

Para obtener soporte técnico, abra un expediente de soporte utilizando el vínculo<br />

“Case Manager” en la página Web http://www.juniper.net/support/ o llame al<br />

teléfono 1-888-314-JTAC (si llama desde los EE.UU.) o al +1-408-745-9500 (si llama<br />

desde fuera de los EE.UU.).<br />

Si encuentra algún error u omisión en este documento, póngase en contacto con<br />

nosotros a través de la siguiente dirección de correo electrónico:<br />

techpubs-comments@juniper.net

Capítulo 1<br />

<strong>Enrutamiento</strong> estático<br />

Este capítulo explica el enrutamiento estático y explica cuándo y cómo configurar<br />

rutas estáticas. Contiene las siguientes secciones:<br />

“Vista general” en la página 2<br />

“Cómo funciona el enrutamiento estático” en la página 2<br />

“Cuándo configurar rutas estáticas” en la página 3<br />

“Configurar rutas estáticas” en la página 5<br />

“Habilitar el seguimiento de las puertas de enlace” en la página 9<br />

“Reenviar tráfico a la interfaz nula” en la página 10<br />

“Impedir búsqueda de rutas en otras tablas de enrutamiento” en la<br />

página 10<br />

“Impedir que el tráfico de túnel se envíe a través de interfaces que no sean<br />

de túnel” en la página 10<br />

“Impedir la creación de bucles por las rutas resumidas” en la página 11<br />

“Rutas permanentemente activas” en la página 11<br />

“Cambiar la preferencia de enrutamiento con rutas múltiples de igual coste” en<br />

la página 12<br />

1

Conceptos y ejemplos, Manual de Referencia de ScreenOS<br />

Vista general<br />

2 Vista general<br />

Una ruta estática es una asignación configurada manualmente de una dirección de<br />

red IP a un destino de salto siguiente (otro enrutador) que se define en un<br />

dispositivo de reenvío de capa 3, como un enrutador.<br />

En una red que tiene pocas conexiones a otras redes o en las redes cuyas<br />

interconexiones de red son relativamente estables, suele resultar más práctico<br />

definir rutas estáticas que rutas dinámicas. ScreenOS mantiene las rutas estáticas<br />

hasta que se eliminan explícitamente. No obstante, cuando sea necesario se puede<br />

dar prioridad a rutas dinámicas frente a las estáticas.<br />

Puede ver rutas estáticas en la tabla de enrutamiento ScreenOS. Para forzar el<br />

equilibrio de cargas, puede configurar Equal Cost Multi-Path (ECMP). Para utilizar<br />

únicamente puertas de enlace activas, puede establecer el seguimiento de las<br />

puertas de enlace.<br />

Debe establecer por lo menos una ruta predeterminada como una ruta<br />

predeterminada (dirección de red 0.0.0.0/0). Una ruta predeterminada es una<br />

entrada comodín para los paquetes destinados a redes distintas de las definidas en<br />

la tabla de enrutamiento.<br />

Cómo funciona el enrutamiento estático<br />

Cuando un host envía paquetes a un host de otra red, cada encabezado de paquete<br />

contiene la dirección del host de destino. Cuando un enrutador recibe un paquete,<br />

compara la dirección de destino con todas las direcciones existentes en la tabla de<br />

enrutamiento. El enrutador selecciona en la tabla la ruta más específica a la<br />

dirección de destino y, a partir de la entrada de ruta seleccionada, determina el<br />

siguiente salto (“next-hop”) al que debe reenviar el paquete.<br />

NOTA: La ruta más específica se determina aplicando en primer lugar el operador lógico<br />

AND bit por bit a la dirección de destino y a la máscara de red de cada entrada<br />

existente en la tabla de enrutamiento. Por ejemplo, el AND lógico bit por bit de la<br />

dirección IP 10.1.1.1 con la máscara de subred 255.255.255.0 es 10.1.1.0. La ruta<br />

que tenga el mayor número de bits con el valor 1 en la máscara de subred será la<br />

más específica (también denominada “ruta con la mayor coincidencia”).<br />

La Figura 4 representa una red que utiliza enrutamiento estático y un paquete IP de<br />

muestra. En este ejemplo, el host 1 de la red A desea acceder al host 2 de la red C.<br />

El paquete que se enviará incluye los siguientes datos en el encabezado:<br />

Dirección IP de origen<br />

Dirección IP destino<br />

Carga (mensaje)

Figura 4: Ejemplo de enrutamiento estático<br />

IP<br />

ORIG<br />

IP<br />

DEST<br />

Host 1 Host 2 Carga de datos<br />

Host 1<br />

Enrutador X<br />

Cuándo configurar rutas estáticas<br />

Enrutador Y<br />

Red A Red B Red C<br />

Capítulo 1: <strong>Enrutamiento</strong> estático<br />

Enrutador Z Host 2<br />

La Tabla 1 resume la tabla de enrutamiento de cada enrutador.<br />

Tabla 1: Resumen de la tabla de enrutamiento para los enrutadores X, Y y Z<br />

Enrutador X Enrutador Y Enrutador Z<br />

Red<br />

Puerto de<br />

enlace Red<br />

Puerto de<br />

enlace Red<br />

Puerto de<br />

enlace<br />

Red A Conectado Red A Enrutador X Red A Enrutador X<br />

Red B Conectado Red B Conectado Red B Conectado<br />

Red C Enrutador Y Red C Conectado Red C Conectado<br />

En la Tabla 1, el enrutador X tiene configurada una ruta estática hacia la red C con<br />

la puerta de enlace (siguiente salto) como enrutador Y. Cuando el enrutador X<br />

recibe el paquete destinado al host 2 de la red C, compara la dirección de destino<br />

del paquete con el contenido de su tabla de enrutamiento y detecta que la última<br />

entrada corresponde a la ruta más específica para la dirección de destino. En la<br />

última entrada de ruta se especifica que el tráfico destinado a la red C debe enviarse<br />

al enrutador Y para su entrega. El enrutador Y recibe el paquete y, como conoce que<br />

la red C está conectada directamente, envía el paquete a través de la interfaz<br />

conectada a esa red.<br />

Si el enrutador Y falla o si la conexión entre el enrutador Y y la red C deja de estar<br />

disponible, el paquete no puede alcanzar el host 2. Aunque existe otra ruta hacia la<br />

red C a través del enrutador Z, no está configurada de forma estática en el<br />

enrutador X, por lo que éste no detecta la ruta alternativa.<br />

Tiene que definir por lo menos algunas rutas estáticas incluso cuando utilice<br />

protocolos de enrutamiento dinámicos. Es necesario definir rutas estáticas cuando<br />

se cumplen condiciones como las siguientes:<br />

Para agregar una ruta predeterminada (0.0.0.0/0) a la tabla de enrutamiento de<br />

un enrutador virtual (VR) es necesario definir una ruta estática. Por ejemplo, si<br />

está utilizando dos VR en el mismo dispositivo de seguridad, la tabla de<br />

enrutamiento de trust-vr podría contener una ruta predeterminada que<br />

especificaría untrust-vr como el salto siguiente. Esto permitiría enrutar hacia<br />

untrust-vr el tráfico destinado a direcciones no expresadas en la tabla de<br />

enrutamiento de trust-vr. También puede definir una ruta predeterminada en<br />

untrust-vr para desviar el tráfico de la dirección IP específica a direcciones no<br />

encontradas en la tabla de enrutamiento de untrust-vr.<br />

Vista general 3

Conceptos y ejemplos, Manual de Referencia de ScreenOS<br />

4 Vista general<br />

Si una red no está conectada directamente con el dispositivo de seguridad pero<br />

es accesible a través de un enrutador de una interfaz contenida en un enrutador<br />

virtual (VR), debe definirse una ruta estática hacia la red que contenga la<br />

dirección IP del enrutador. Por ejemplo, la interfaz de zona Untrust puede ser<br />

una subred con dos enrutadores, cada uno de los cuales se conecta a diferentes<br />

proveedores de servicio de Internet (ISP). Debe definir cuál enrutador va a<br />

utilizar para reenviar el tráfico a ISP específicos.<br />

Si está utilizando dos VRs en el mismo dispositivo de seguridad y llega tráfico<br />

entrante a una interfaz de untrust-vr destinado a una red conectada a una<br />

interfaz de trust-vr, deberá definir una entrada estática en la tabla de<br />

enrutamiento de untrust-vr para la red de destino, indicando trust-vr como salto<br />

siguiente. Puede evitar establecer una ruta estática en este caso, si exporta las<br />

rutas de trust-vr a untrust-vr.<br />

Cuando el dispositivo trabaja en modo transparente, es necesario definir rutas<br />

estáticas que dirijan el tráfico administrativo originado en el dispositivo mismo<br />

(distinto del tráfico de usuario que pasa por el cortafuegos) a los destinos<br />

remotos. Por ejemplo, deberá definir rutas estáticas que dirijan los mensajes de<br />

syslog, SNMP y WebTrends a la dirección de un administrador remoto. También<br />

deberá definir rutas que dirijan las peticiones de autenticación a los servidores<br />

RADIUS, SecurID y LDAP, y las comprobaciones de URL al servidor Websense.<br />

NOTA: Cuando el dispositivo de seguridad trabaja en modo transparente, es necesario<br />

definir una ruta estática para el tráfico administrativo generado por el dispositivo<br />

incluso aunque el destino se encuentre en la misma subred que éste.<br />

Para el tráfico de Red privada virtual (VPN) saliente donde exista más de una<br />

interfaz de salida hacia el destino, deberá establecer una ruta para dirigir el<br />

tráfico saliente al enrutador externo a través de la interfaz deseada.<br />

Si una interfaz en una zona de seguridad de trust-vr es NAT, y si esa interfaz<br />

tiene configurada una IP asignada (MIP) o IP virtual (VIP) para recibir tráfico<br />

procedente de un origen en el dominio de enrutamiento untrust-vr, deberá<br />

crear una ruta a la MIP o VIP en untrust-vr que apunte a trust-vr como puerta de<br />

enlace.<br />

De forma predeterminada, el dispositivo de seguridad utiliza direcciones IP de<br />

destino para encontrar la mejor ruta por la que reenviar paquetes. En un VR,<br />

también puede habilitar tablas de enrutamiento basadas en orígenes o basadas<br />

en interfaces de origen. Ambas tablas de enrutamiento, las basadas en orígenes<br />

y las basadas en interfaces de origen, contienen las rutas estáticas que usted<br />

configura en el VR.

Configurar rutas estáticas<br />

Para configurar una ruta estática se necesita definir lo siguiente:<br />

Enrutador virtual (VR) al que pertenece la ruta.<br />

La dirección IP y la máscara de red de la red de destino.<br />

Capítulo 1: <strong>Enrutamiento</strong> estático<br />

El salto siguiente para la ruta, que puede ser otro VR en el dispositivo de<br />

seguridad o la dirección IP de una puerta de enlace (enrutador). Si especifica<br />

otro VR, asegúrese de que en su tabla de enrutamiento exista una entrada para<br />

la red de destino.<br />

La interfaz a través de la cual se reenvía el tráfico enrutado. La interfaz puede<br />

ser cualquier interfaz compatible con ScreenOS, como una interfaz física (por<br />

ejemplo, ethernet1/2) o una interfaz de túnel. También puede especificar la<br />

interfaz nula para determinadas aplicaciones. Consulte “Reenviar tráfico a la<br />

interfaz nula” en la página 10.<br />

Opcionalmente, puede definir los siguientes elementos:<br />

La métrica de ruta se utiliza para seleccionar la ruta activa cuando existen<br />

varias rutas hacia la misma red de destino y todas con el mismo valor de<br />

preferencia. La métrica predeterminada para las rutas estáticas es 1.<br />

Una etiqueta de ruta es un valor que se puede utilizar como filtro al redistribuir<br />

rutas. Por ejemplo, puede seleccionar importar solamente aquellas rutas que<br />

contengan valores de etiqueta especificados a un VR.<br />

Valor de preferencia para la ruta. De forma predeterminada, todas las rutas<br />

estáticas tienen el mismo valor de preferencia que se establece en el VR.<br />

Si la ruta es permanente (se mantiene activa aunque la interfaz del reenvío esté<br />

inactiva o se haya eliminado la dirección IP de la interfaz).<br />

Esta sección contiene los siguientes ejemplos:<br />

“Ajustar rutas estáticas” en esta página<br />

“Establecer una ruta estática para una interfaz de túnel” en la página 8<br />

Ajustar rutas estáticas<br />

En la Figura 5 en la página 6, un dispositivo de seguridad que opera con su interfaz<br />

de zona Trust en modo de traducción de direcciones de red (NAT) protege una red<br />

de múltiples niveles. Se utiliza tanto administración local como remota (a través de<br />

NetScreen-Security Manager). El dispositivo de seguridad envía capturas SNMP e<br />

informes syslog al administrador local (situado en una red de la zona Trust) y envía<br />

informes de NetScreen-Security Manager al administrador remoto (situado en una<br />

red de la zona Untrust). El dispositivo utiliza un servidor SecurID en la zona<br />

desmilitarizada (DMZ) para autenticar usuarios y un servidor Websense en la zona<br />

Trust para realizar el filtrado de web.<br />

NOTA: Las siguientes zonas deben vincularse antes de que se complete este ejemplo:<br />

ethernet1 a la zona Trust, ethernet2 a la zona DMZ y ethernet3 a la zona Untrust.<br />

Las direcciones IP de las interfaces son 10.1.1.1/24, 2.2.10.1/24 y 2.2.2.1/24,<br />

respectivamente.<br />

Vista general 5

5<br />

Ruta<br />

predeterminada<br />

Conceptos y ejemplos, Manual de Referencia de ScreenOS<br />

Figura 5: Configuración de rutas estáticas<br />

6 Vista general<br />

Dominio de<br />

enrutamiento virtual<br />

Dispositivo de<br />

seguridad<br />

Zona Untrust<br />

Administración local<br />

10.10.30.5/32<br />

Las tablas de enrutamiento trust-vr y untrust-vr deben incluir rutas para los<br />

siguientes destinos:<br />

untrust-vr<br />

1. Puerta de enlace predeterminada hacia Internet (ruta predeterminada para el<br />

VR)<br />

2. Administrador remoto en la subred 3.3.3.0/24<br />

3. La subred 2.2.40.0/24 en DMZ<br />

4. La subred 2.20.0.0/16 en DMZ<br />

trust-vr<br />

5. untrust-vr para todas las direcciones no encontradas en la tabla de<br />

enrutamiento de trust-vr (ruta predeterminada para el VR)<br />

6. La subred 10.10.0.0/16 en la zona Trust<br />

7. La subred 10.20.0.0/16 en la zona Trust<br />

8. La subred 10.30.1.0/24 en la zona Trust<br />

200.20.2.2/24<br />

2.2.2.2/24<br />

Internet<br />

2.2.2.0/24<br />

10.1.1.0/24<br />

10.20.1.0/24<br />

3.3.3.10/32<br />

3.3.3.0/24<br />

3.3.3.1/24<br />

2.2.2.3/24<br />

6<br />

10.1.1.2/24<br />

10.10.30.1/24<br />

10.10.30.1/24<br />

10.1.1.4/24<br />

10.30.1.1/24<br />

10.1.1.3/24<br />

10.20.1.1/24 8<br />

10.10.30.0/24 10.10.40.0/24<br />

7<br />

10.30.1.0/24<br />

1<br />

10.20.1.1/24<br />

10.20.3.1/24<br />

10.20.4.1/24<br />

10.20.3.0/24 10.20.4.0/24<br />

Zona Trust<br />

Administración remota<br />

NetScreen-Security Manager<br />

2<br />

Servidor Websense<br />

10.30.4.7/32<br />

Dominio de<br />

enrutador<br />

virtual<br />

2.2.10.0/24<br />

2.2.10.0/24<br />

2.2.40.1/24<br />

3<br />

2.2.45.7/32<br />

2.2.40.0/24<br />

trust-vr<br />

untrust-vr<br />

DMZ<br />

2.2.10.3/24<br />

2.20.30.1/24<br />

4<br />

2.20.30.0/24<br />

2.20.30.2/24<br />

2.20.3.1/24<br />

2.20.4.1/24<br />

2.20.3.0/24 2.20.4.0/24<br />

= Enrutador<br />

= Conmutador/Hub

WebUI<br />

Capítulo 1: <strong>Enrutamiento</strong> estático<br />

1. untrust-vr<br />

Network > Routing > Routing Entries > untrust-vr New: Introduzca los<br />

siguientes datos para crear la puerta de enlace predeterminada untrust y haga<br />

clic en OK:<br />

Network Address / Netmask: 0.0.0.0/0<br />

Gateway: (seleccione)<br />

Interface: ethernet3<br />

Gateway IP Address: 2.2.2.2<br />

Network > Routing > Routing Entries > untrust-vr New: Introduzca los<br />

siguientes datos para dirigir los informes del sistema generados por el<br />

dispositivo de seguridad a la administración remota, luego haga clic en OK:<br />

Network Address / Netmask: 3.3.3.0/24<br />

Gateway: (seleccione)<br />

Interface: ethernet3<br />

Gateway IP Address: 2.2.2.3<br />

Network > Routing > Routing Entries > untrust-vr New: Introduzca los<br />

siguientes datos y haga clic en OK:<br />

Network Address / Netmask: 2.2.40.0/24<br />

Gateway: (seleccione)<br />

Interface: ethernet2<br />

Gateway IP Address: 2.2.10.2<br />

Network > Routing > Routing Entries > untrust-vr New: Introduzca los<br />

siguientes datos y haga clic en OK:<br />

Network Address / Netmask: 2.20.0.0/16<br />

Gateway: (seleccione)<br />

Interface: ethernet2<br />

Gateway IP Address: 2.2.10.3<br />

2. trust-vr<br />

Network > Routing > Routing Entries > trust-vr New: Introduzca los<br />

siguientes datos y haga clic en OK:<br />

Network Address / Netmask: 0.0.0.0/0<br />

Next Hop Virtual Router Name: (seleccione); untrust-vr<br />

Network > Routing > Routing Entries > trust-vr New: Introduzca los<br />

siguientes datos y haga clic en OK:<br />

Network Address / Netmask: 10.10.0.0/16<br />

Gateway: (seleccione)<br />

Interface: ethernet1<br />

Gateway IP Address: 10.1.1.2<br />

Network > Routing > Routing Entries > trust-vr New: Introduzca los<br />

siguientes datos y haga clic en OK:<br />

Network Address / Netmask: 10.20.0.0/16<br />

Gateway: (seleccione)<br />

Interface: ethernet1<br />

Gateway IP Address: 10.1.1.3<br />

Vista general 7

Conceptos y ejemplos, Manual de Referencia de ScreenOS<br />

8 Vista general<br />

CLI<br />

Figura 6: Ruta estática para una interfaz de túnel<br />

Zona Trust<br />

Network > Routing > Routing Entries > trust-vr New: Introduzca los<br />

siguientes datos y haga clic en OK:<br />

Network Address / Netmask: 10.30.1.0/24<br />

Gateway: (seleccione)<br />

Interface: ethernet1<br />

Gateway IP Address: 10.1.1.4<br />

NOTA: Para eliminar una entrada, haga clic en Remove. Aparecerá un mensaje pidiendo<br />

confirmación para realizar la eliminación. Haga clic en OK para continuar o en<br />

Cancel para cancelar la acción.<br />

1. untrust-vr<br />

set vrouter untrust-vr route 0.0.0.0/0 interface ethernet3 gateway 2.2.2.2<br />

set vrouter untrust-vr route 3.3.3.0/24 interface ethernet3 gateway 2.2.2.3<br />

set vrouter untrust-vr route 2.2.40.0/24 interface ethernet2 gateway 2.2.10.2<br />

set vrouter untrust-vr route 2.20.0.0/16 interface ethernet2 gateway 2.2.10.3<br />

2. trust-vr<br />

set vrouter trust-vr route 0.0.0.0/0 vrouter untrust-vr<br />

set vrouter trust-vr route 10.10.0.0/16 interface ethernet1 gateway 10.1.1.2<br />

set vrouter trust-vr route 10.20.0.0/16 interface ethernet1 gateway 10.1.1.3<br />

set vrouter trust-vr route 10.30.1.0/24 interface ethernet1 gateway 10.1.1.4<br />

save<br />

Establecer una ruta estática para una interfaz de túnel<br />

En la Figura 6, un host fiable reside en una subred diferente de la interfaz fiable. Un<br />

servidor del Protocolo de transferencia de archivos (FTP) recibe tráfico entrante a<br />

través de un túnel VPN. Se necesita establecer una ruta estática para dirigir el tráfico<br />

que sale por la interfaz de túnel al enrutador interno que conduce a la subred donde<br />

reside el servidor.<br />

Interfaz Trust<br />

ethernet1<br />

10.1.1.1/24<br />

tunnel.1<br />

10.10.1.1/24<br />

Interfaz Untrust<br />

ethernet3<br />

1.1.1.1/24<br />

Enrutador<br />

1.1.1.250<br />

Internet<br />

Túnel VPN<br />

WebUI<br />

Network > Routing > Routing Entries > trust-vr New: Introduzca los<br />

siguientes datos y haga clic en OK:<br />

Network Address / Netmask: 10.2.2.5/32<br />

Zona Untrust<br />

Servidor FTP<br />

10.2.2.5

CLI<br />

Gateway: (seleccione)<br />

Interface: tunnel.1<br />

Gateway IP Address: 0.0.0.0<br />

Network > Routing > Routing Entries > trust-vr New: Introduzca los<br />

siguientes datos y haga clic en OK:<br />

Network Address / Netmask: 0.0.0.0/0<br />

Gateway: (seleccione)<br />

Interface: ethernet3<br />

Gateway IP Address: 1.1.1.250<br />

Capítulo 1: <strong>Enrutamiento</strong> estático<br />

NOTA: Para que tunnel.1 aparezca en la lista desplegable “Interface”, primero debe crear<br />

la interfaz tunnel.1.<br />

set vrouter trust-vr route 10.2.2.5/32 interface tunnel.1<br />

set vrouter trust-vr route 0.0.0.0/0 interface ethernet3 gateway 1.1.1.250<br />

save<br />

Habilitar el seguimiento de las puertas de enlace<br />

El dispositivo de seguridad permite que se dé seguimiento a las rutas estáticas<br />

independientes de la interfaz con puertas de enlace para obtener accesibilidad. No<br />

se da seguimiento a las rutas estáticas de forma predeterminada, pero usted puede<br />

configurar un dispositivo de seguridad para dar seguimiento a la accesibilidad de las<br />

rutas de las puertas de enlace. El dispositivo registra las rutas seguidas ya sea<br />

activas o inactivas, dependiendo de la accesibilidad de cada puerta de enlace. Por<br />

ejemplo, si no se puede obtener acceso a una puerta de enlace, el dispositivo de<br />

seguridad cambia la ruta a inactiva. Cuando la puerta de enlace se vuelve a activar,<br />

la ruta vuelva a activarse también.<br />

Para agregar una ruta estática con el seguimiento de la puerta de enlace, deberá<br />

establecer explícitamente la ruta a nivel del enrutador virtual (VR) y en la dirección<br />

de la puerta de enlace. No establezca una dirección IP para la interfaz.<br />

Puede utilizar este comando para agregar una ruta estática con una puerta de<br />

enlace de seguimiento para la dirección IP 1.1.1.254 con prefijo 1.1.1.0 y una<br />

longitud de 24. Establezca el seguimiento de la puerta de enlace al ingresar la<br />

dirección IP de la puerta de enlace pero no establezca la interfaz.<br />

WebUI<br />

Network > Routing > Routing Entries: Haga clic en New e ingrese lo siguiente:<br />

Gateway: (seleccione)<br />

Gateway IP Address: 1.1.1.254<br />

CLI<br />

set vrouter trust route 1.1.1.0/24 gateway 1.1.1.254<br />

unset vrouter trust route 1.1.1.0/24 gateway 1.1.1.254<br />

save<br />

Vista general 9

Conceptos y ejemplos, Manual de Referencia de ScreenOS<br />

Reenviar tráfico a la interfaz nula<br />

10 Reenviar tráfico a la interfaz nula<br />

Puede configurar rutas estáticas usando la interfaz nula como interfaz de salida. La<br />

interfaz nula siempre se considera activa y el tráfico destinado a la interfaz nula<br />

siempre se descarta. Para convertir la ruta a la interfaz nula en una ruta de último<br />

recurso, defínala con una métrica más alta que la de las demás rutas. Los tres<br />

propósitos para utilizar rutas estáticas que reenvían tráfico a la interfaz nula son los<br />

siguientes:<br />

Impedir búsqueda de rutas en otras tablas de enrutamiento<br />

Impedir que el tráfico del túnel se envíe en interfaces que no sean de túnel<br />

Evitar bucles de tráfico<br />

Impedir búsqueda de rutas en otras tablas de enrutamiento<br />

Si se habilita el enrutamiento basado en interfaz de origen, de forma<br />

predeterminada el dispositivo de seguridad realiza operaciones de búsqueda en la<br />

tabla de enrutamiento basada en la interfaz de origen. (Para obtener información<br />

sobre la configuración del enrutamiento basado interfaz de origen, consulte “Tabla<br />

de enrutamiento basada en la interfaz de origen” en la página 20.). Si la ruta no se<br />

encuentra en la tabla de enrutamiento basada en la interfaz de origen y si el<br />

enrutamiento basado en el origen no está activado, el dispositivo de seguridad<br />

realiza operaciones de búsqueda de ruta en la tabla de enrutamiento basada en el<br />

origen. Si la ruta no se encuentra en la tabla de enrutamiento basada en el origen, el<br />

dispositivo de seguridad realiza operaciones de búsqueda de la ruta en la tabla de<br />

enrutamiento basada en los destinos. Si desea evitar las operaciones de búsqueda<br />

de rutas en la tabla de enrutamiento basada en el origen o en la tabla de<br />

enrutamiento basada en los destinos, puede crear una ruta predeterminada en la<br />

tabla de enrutamiento basada en le interfaz de origen con la interfaz nula como la<br />

interfaz de salida. Utilice una métrica más alta que el resto de las rutas para<br />

asegurar que esta ruta sólo se utilice si no existe ninguna otra ruta basada en la<br />

interfaz que coincida con la ruta.<br />

Impedir que el tráfico de túnel se envíe a través de interfaces que no sean de túnel<br />

Puede utilizar las rutas estáticas o dinámicas con las interfaces de túnel de salida<br />

para encriptar el tráfico dirigido a destinos específicos. Si una interfaz de túnel se<br />

queda inactiva, todas las rutas definidas en la interfaz se quedan inactivas. Si hay<br />

una ruta alternativa en una interfaz que no sea de túnel, el tráfico no se envía<br />

encriptado. Para impedir que el tráfico que debe estar encriptado se envíe a una<br />

interfaz que no sea de túnel, defina una ruta estática al mismo destino que el tráfico<br />

del túnel con la interfaz nula como interfaz de salida. Asigne a esta ruta una métrica<br />

más alta que la de la ruta de la interfaz de túnel de modo que la ruta solamente se<br />

active si la ruta de la interfaz de túnel no está disponible. Si la interfaz de túnel se<br />

queda inactiva, la ruta con la interfaz nula se activa y el tráfico para el destino del<br />

túnel se descarta.

Impedir la creación de bucles por las rutas resumidas<br />

Rutas permanentemente activas<br />

Capítulo 1: <strong>Enrutamiento</strong> estático<br />

Cuando el dispositivo de seguridad anuncia rutas resumidas, es posible que el<br />

dispositivo reciba el tráfico destinado a prefijos que no se encuentran en sus tablas<br />

de enrutamiento. Puede reenviar el tráfico basado en su ruta predeterminada. El<br />

enrutador de recepción puede reenviar el tráfico de nuevo al dispositivo de<br />

seguridad debido a el anuncio de la ruta resumida. Para evitar dichos bucles, puede<br />

definir una ruta estática para el prefijo de la ruta resumida con la interfaz nula como<br />

la interfaz de salida y una métrica de ruta alta. Si el dispositivo de seguridad recibe<br />

el tráfico para los prefijos que se encuentren en su anuncio de ruta resumida pero<br />

no en sus tablas de enrutamiento, se descarta el tráfico.<br />

En este ejemplo establecerá una interfaz NULL para la ruta resumida creada hacia la<br />

red 2.1.1.0/24 del ejemplo anterior. Dentro de la red 2.1.1.0/24 se encuentran los<br />

hosts 2.1.1.2, 2.1.1.3 y 2.1.1.4. Cualquier paquete dirigido a 2.1.1.10 caerá en el<br />

rango de la ruta resumida. El dispositivo de seguridad acepta estos paquetes pero<br />

no tiene a dónde reenviarlos, salvo de vuelta al origen, lo que inicia un bucle de red.<br />

Para evitar este comportamiento, establecerá una interfaz NULL para esta ruta.<br />

Establecer una preferencia y métrica elevadas es importante al establecer una<br />

interfaz NULL.<br />

WebUI<br />

Network > Routing > Routing Entries > trust-vr New: Introduzca los<br />

siguientes datos y haga clic en OK:<br />

Network Address / Netmask: 2.1.1.0/24<br />

Gateway: (seleccione)<br />

Interface: Null<br />

Gateway IP Address: 0.0.0.0<br />

Preference: 255<br />

Metric: 65535<br />

CLI<br />

set vrouter trust-vr route 2.1.1.0/24 interface null preference 255 metric 65535<br />

save<br />

Hay ciertas situaciones en las que posiblemente desee que una ruta mantenga su<br />

estado activo en una tabla de enrutamiento incluso si la interfaz física asociada a la<br />

ruta se queda inactiva o no tiene una dirección IP asignada. Por ejemplo, un<br />

servidor XAuth puede asignar una dirección IP a una interfaz en un dispositivo de<br />

seguridad siempre que se necesite enviar tráfico al servidor. La ruta hacia el<br />

servidor de XAuth debe mantenerse activa incluso cuando no haya dirección IP<br />

asignada en la interfaz de modo que el tráfico que está destinado al servidor XAuth<br />

no se descarte.<br />

También es útil mantener activas las rutas a través de las interfaces en las que se<br />

configura el seguimiento de IP. El seguimiento de IP permite que el dispositivo de<br />

seguridad reencamine el tráfico saliente a través de una interfaz diferente si las<br />

direcciones IP de destino no se pueden alcanzar a través de la interfaz original. Aun<br />

cuando el dispositivo de seguridad puede reencaminar el tráfico a otra interfaz,<br />

necesita ser capaz de enviar peticiones del comando ping en la interfaz original<br />

para determinar si los destinos llegan a ser otra vez accesibles.<br />

Rutas permanentemente activas 11

Conceptos y ejemplos, Manual de Referencia de ScreenOS<br />

Cambiar la preferencia de enrutamiento con rutas múltiples de igual coste<br />

También puede cambiar la preferencia de enrutamiento de las rutas estáticas con<br />

Equal Cost Multipath (ECMP). Para obtener más información, consulte “Configurar<br />

el enrutamiento de rutas múltiples de igual coste” en la página 37.<br />

12 Cambiar la preferencia de enrutamiento con rutas múltiples de igual coste

Capítulo 2<br />

<strong>Enrutamiento</strong><br />

Este capítulo describe la administración del enrutamiento y del enrutador virtual<br />

(VR). Contiene las siguientes secciones:<br />

“Vista general” en la página 14<br />

“Tablas de enrutamiento del enrutador virtual” en la página 15<br />

“Tabla de enrutamiento basada en destinos” en la página 16<br />

“Tabla de enrutamiento basada en el origen” en la página 17<br />

“Tabla de enrutamiento basada en la interfaz de origen” en la página 20<br />

“Crear y modificar enrutadores virtuales” en la página 22<br />

“Modificar enrutadores virtuales” en la página 22<br />

“Asignar una ID del enrutador virtual” en la página 23<br />

“Reenviar tráfico entre enrutadores virtuales” en la página 23<br />

“Configurar dos enrutadores virtuales” en la página 24<br />

“Crear y eliminar enrutadores virtuales” en la página 26<br />

“Enrutadores virtuales y sistemas virtuales” en la página 27<br />

“Limitar el número máximo de entradas de la tabla de enrutamiento” en la<br />

página 30<br />

“Ejemplos y características del enrutamiento” en la página 31<br />

“Seleccionar rutas” en la página 31<br />

“Configurar el enrutamiento de rutas múltiples de igual coste” en la<br />

página 37<br />

“Redistribuir rutas” en la página 39<br />

“Exportar e importar rutas entre enrutadores virtuales” en la página 44<br />

13

Conceptos y ejemplos, Manual de Referencia de ScreenOS<br />

Vista general<br />

14 Vista general<br />

El enrutamiento es el proceso de reenviar paquetes de una red a otra hasta que<br />

alcanzan su destino final. Un enrutador es un dispositivo que está donde una red se<br />

encuentra con otra y dirige el tráfico entre esas redes.<br />

De forma predeterminada, un dispositivo de seguridad entra al modo de<br />

funcionamiento de ruta y opera como un enrutador de capa 3. Sin embargo, puede<br />

configurar un dispositivo de seguridad para que funcione en modo transparente<br />

como un conmutador de capa 2.<br />

NOTA: En cualquier modo de funcionamiento, tendrá que configurar manualmente<br />

algunas rutas.<br />

Los dispositivos de seguridad de <strong>Juniper</strong> <strong>Networks</strong> logran enrutarse a través de un<br />

proceso llamado enrutador virtual (VR). Un dispositivo de seguridad divide sus<br />

componentes de enrutamiento en dos o más VRs y cada VR mantiene su propia<br />

lista de redes conocidas en forma de una tabla de enrutamiento, lógica de<br />

enrutamiento y zonas de seguridad relacionadas. Un solo VR puede admitir una o<br />

más de las siguientes rutas:<br />

Rutas estáticas o configuradas manualmente<br />

Rutas dinámicas, como las que se aprenden por medio de un protocolo de<br />

enrutamiento dinámico.<br />

Rutas multicast, como una ruta a un grupo de máquinas host<br />

Los dispositivos de seguridad de <strong>Juniper</strong> <strong>Networks</strong> tienen dos VRs predefinidos:<br />

trust-vr, que de forma predeterminada contiene todas las zonas de seguridad<br />

predefinidas y todas las zonas definidas por el usuario.<br />

untrust-vr, que de forma predeterminada no contiene ninguna zona de<br />

seguridad.<br />

No se pueden eliminar los enrutadores virtuales trust-vr ni untrust-vr. Pueden existir<br />

varios VR, pero trust-vr es el predeterminado. En la tabla de VR, un asterisco (*)<br />

indica que trust-vr es el VR predeterminado en la interfaz de línea de comandos<br />

(CLI). Puede ver la tabla de VR ejecutando el comando CLI get vrouter. Para<br />

configurar zonas e interfaces en otros VR, debe especificar el VR por nombre, por<br />

ejemplo untrust-vr. Para obtener información sobre las zonas, consulte “Crear y<br />

eliminar enrutadores virtuales” en la página 7-26.<br />

Algunos dispositivos de seguridad permiten crear otros VRs personalizados. Al<br />

separar la información de enrutamiento en varios VRs, podrá controlar cuánta<br />

información sobre enrutamiento puede verse en otros dominios de enrutamiento.<br />

Por ejemplo, se puede mantener la información de enrutamiento de todas las zonas<br />

de seguridad de una red corporativa en el VR predefinido trust-vr y la información<br />

de enrutamiento de todas las zonas fuera de la red corporativa en el otro VR<br />

predefinido untrust-vr. Se puede mantener la información sobre enrutamiento de<br />

redes internas separada de las fuentes no fiables fuera de la empresa porque los<br />

detalles de la tabla de enrutamiento de un VR no se pueden ver en la otra.

Tablas de enrutamiento del enrutador virtual<br />

Capítulo 2: <strong>Enrutamiento</strong><br />

En un dispositivo de seguridad, cada VR mantiene sus propias tablas de<br />

enrutamiento. Una tabla de enrutamiento es una lista actualizada de redes y<br />

direcciones conocidas, desde donde se puede obtener acceso a éstas. Cuando se<br />

procesa un dispositivo de seguridad en un paquete entrante, éste realiza una<br />

consulta en la tabla de enrutamiento para buscar la interfaz apropiada que<br />

conduzca a la dirección de destino.<br />

Cada entrada de la tabla de enrutamiento identifica la red destino a la que se puede<br />

reenviar el tráfico. La red destino puede ser una red IP, una subred, una supernet o<br />

un host. Cada entrada de la tabla de enrutamiento puede ser unicast (paquete<br />

enviado a una sola dirección IP que hace referencia a una sola máquina host) o<br />

multicast (paquete enviado a una sola dirección IP que hace referencia a varias<br />

máquinas host).<br />

Las entradas de la tabla de enrutamiento pueden provenir de los siguientes<br />

orígenes:<br />

Redes interconectadas directamente (la red de destino es la dirección IP<br />

asignada a una interfaz en el modo de ruta)<br />

Protocolos de enrutamiento dinámico, como Open Shortest Path First (OSPF),<br />

Border Gateway Protocol (BGP) o Routing Information Protocol (RIP)<br />

Otros enrutadores o enrutadores virtuales en forma de rutas importadas<br />

Rutas configuradas estáticamente<br />

Rutas host<br />

NOTA: Cuando se establece una dirección IP para identificar una interfaz en el modo de<br />

ruta, la tabla de enrutamiento conecta automáticamente una ruta hacia la subred<br />

adyacente para canalizar el tráfico que pasa por la interfaz.<br />

Un VR admite tres tipos de tablas de enrutamiento:<br />

La tabla de enrutamiento basada en destinos permite al dispositivo de<br />

seguridad realizar operaciones de consulta de rutas basándose en la dirección<br />

IP de destino de un paquete de datos entrante. De forma predeterminada, el<br />

dispositivo de seguridad utiliza únicamente direcciones IP de destino para<br />

encontrar la mejor ruta por la cual reenviar paquetes.<br />

La tabla de enrutamiento basada en orígenes permite al dispositivo de<br />

seguridad realizar operaciones de consulta de rutas basándose en la dirección<br />

IP de origen de un paquete de datos entrante. Para agregar entradas a la tabla<br />

de enrutamiento basada en orígenes, debe configurar rutas estáticas para<br />

direcciones de origen específicas en las que el dispositivo de seguridad puede<br />

realizar operaciones de consulta de rutas. De forma predeterminada, esta tabla<br />

de enrutamiento está inhabilitada. Consulte “Tabla de enrutamiento basada en<br />

el origen” en la página 17.<br />

Tablas de enrutamiento del enrutador virtual 15

Conceptos y ejemplos, Manual de Referencia de ScreenOS<br />

16 Tablas de enrutamiento del enrutador virtual<br />

La tabla de enrutamiento basada en orígenes permite al dispositivo de<br />

seguridad realizar las operaciones de consulta de rutas basándose en la interfaz<br />

por la cual un paquete de datos entra al dispositivo. Para agregar entradas a la<br />

tabla de enrutamiento basada en orígenes, debe configurar rutas estáticas para<br />

determinadas interfaces en las que el VR realiza operaciones de consulta de<br />

rutas. De forma predeterminada, esta tabla de enrutamiento está inhabilitada.<br />

Consulte “Tabla de enrutamiento basada en la interfaz de origen” en la<br />

página 20.<br />

Tabla de enrutamiento basada en destinos<br />

La tabla de enrutamiento basada en destinos está siempre presente en un VR.<br />

Además, puede habilitar tablas de enrutamiento basadas en orígenes o en<br />

interfaces de origen, o bien ambas, en un VR. A continuación se incluye un ejemplo<br />

de tablas de enrutamiento basadas en destino de ScreenOS:<br />

ns-> get route<br />

IPv4 Dest-Routes for (0 entries)<br />

--------------------------------------------------------------------------------<br />

H: Host C: Connected S: Static A: Auto-Exported<br />

I: Imported R: RIP P: Permanent D: Auto-Discovered<br />

iB: IBGP eB: EBGP O: OSPF E1: OSPF external type 1<br />