Les processus internes des membres - Cert-IST

Les processus internes des membres - Cert-IST

Les processus internes des membres - Cert-IST

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

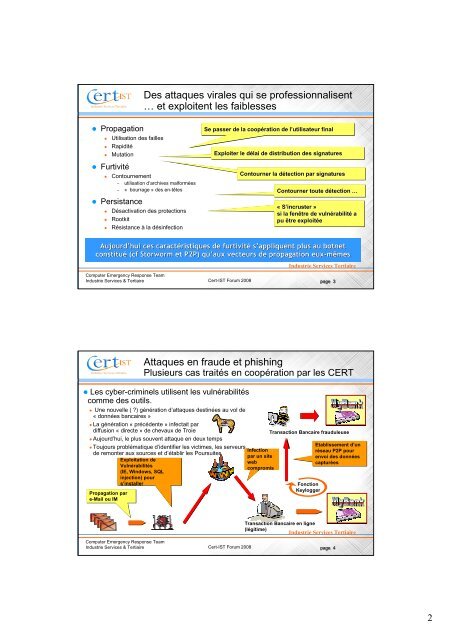

Des attaques virales qui se professionnalisent<br />

… et exploitent les faiblesses<br />

Propagation<br />

<br />

<br />

<br />

Utilisation <strong>des</strong> failles<br />

Rapidité<br />

Mutation<br />

Furtivité<br />

<br />

Contournement<br />

– utilisation d’archives malformées<br />

– « bourrage » <strong>des</strong> en-têtes<br />

Persistance<br />

<br />

<br />

<br />

Désactivation <strong>des</strong> protections<br />

Rootkit<br />

Résistance à la désinfection<br />

Se passer de la coopération de l’utilisateur l<br />

final<br />

Exploiter le délai d<br />

de distribution <strong>des</strong> signatures<br />

Contourner la détection d<br />

par signatures<br />

Contourner toute détection d<br />

…<br />

« S’incruster<br />

»<br />

si la fenêtre de vulnérabilité a<br />

pu être exploitée<br />

Aujourd’hui ces caractéristiques ristiques de furtivité s’appliquent plus au botnet<br />

constitué (cf Storworm et P2P) qu’aux vecteurs de propagation eux-mêmes<br />

Industrie Services Tertiaire<br />

Computer Emergency Response Team<br />

Industrie Services & Tertiaire <strong>Cert</strong>-<strong>IST</strong> Forum 2008<br />

page 3<br />

Attaques en fraude et phishing<br />

Plusieurs cas traités en coopération par les CERT<br />

<strong>Les</strong> cyber-criminels utilisent les vulnérabilités<br />

comme <strong>des</strong> outils.<br />

Une nouvelle ( ) génération d’attaques <strong>des</strong>tinées au vol de<br />

« données bancaires »<br />

La génération « précédente » infectait par<br />

diffusion « directe » de chevaux de Troie<br />

Transaction Bancaire frauduleuse<br />

Aujourd’hui, le plus souvent attaque en deux temps<br />

Toujours problématique d’identifier les victimes, les serveurs,<br />

Etablissement d’un<br />

Infection<br />

réseau<br />

de remonter aux sources et d’établir les Poursuites<br />

P2P pour<br />

par un site<br />

envoi <strong>des</strong> données<br />

Exploitation de<br />

web<br />

capturées<br />

Vulnérabilités<br />

compromis<br />

(IE, Windows, SQL<br />

injection) pour<br />

s’installer<br />

Fonction<br />

Keylogger<br />

Propagation par<br />

e-Mail ou IM<br />

Transaction Bancaire en ligne<br />

(légitime)<br />

Industrie Services Tertiaire<br />

Computer Emergency Response Team<br />

Industrie Services & Tertiaire <strong>Cert</strong>-<strong>IST</strong> Forum 2008<br />

page 4<br />

2