56e70f90cbcc8c092f036d8005351fd9

56e70f90cbcc8c092f036d8005351fd9

56e70f90cbcc8c092f036d8005351fd9

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

CONNECTING<br />

BANK /////<br />

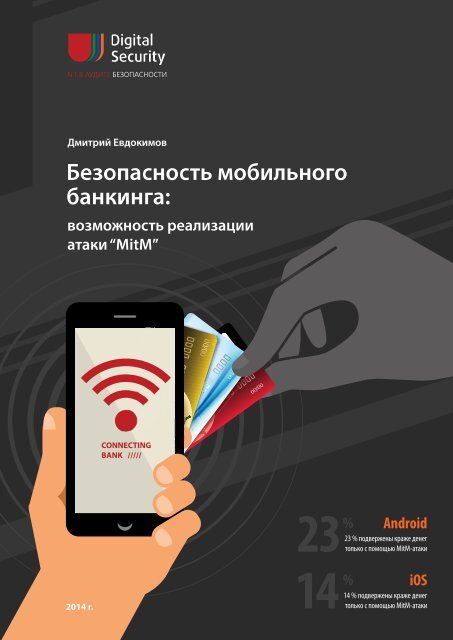

23 Android<br />

14<br />

% %<br />

iOS

Оглавление<br />

1) Введение<br />

2) Атака “MitM”: сценарии и последствия<br />

3) Как защитить канал связи<br />

SSL и Android<br />

SSL и iOS<br />

4) К чему ведут ошибки защиты канала<br />

Отсутствие HTTPS (SSL)<br />

Собственное шифрование<br />

Некорректное использование SSL<br />

Компрометация корневого сертификата<br />

5) Дополнительные средства защиты канала<br />

SSL Pinning<br />

Двухфакторная аутентификация<br />

Защита данных, передаваемых от клиента<br />

6) Методика исследования<br />

7) Результаты исследования<br />

iOS<br />

Android<br />

Сколько же приложений уязвимы?<br />

Другие находки<br />

8) Рекомендации<br />

9) Выводы<br />

О компании<br />

Контакты<br />

____<br />

1<br />

3<br />

6<br />

9<br />

11<br />

13<br />

13<br />

13<br />

14<br />

15<br />

16<br />

16<br />

18<br />

20<br />

21<br />

22<br />

23<br />

24<br />

25<br />

26<br />

27<br />

28<br />

29<br />

30

Введение<br />

В прошлом году мы постарались систематизировать сферу мобильного банкинга и подход к оценке его безопасности,<br />

а также провели статический анализ около 40 приложений для iOS и Android.<br />

Прошел год, направление развивалось и в России, и в мире. Популярность мобильных технологий продолжает<br />

расти, также увеличивается и интерес пользователей к приложениям, упрощающим финансовые операции.<br />

Банки, естественно, реагируют на запросы потребителей. В рамках данного исследования будет рассмотрено<br />

уже не по 40 приложений для двух ОС, а примерно по 60.<br />

Возможности дистанционного банковского обслуживания физических лиц<br />

среди топ-200 российских розничных банков (2014 год)<br />

86 % 54 %<br />

2013 2014<br />

64 % 67 %<br />

2013 2014<br />

38 % 20 % 25 % 48 %<br />

21 % 25 %<br />

36 % 19 % 25 % 47 %<br />

23 % 13 % 11 % 24 %<br />

1 % 1 %<br />

3 % 3 % 4 % 18 %<br />

22 % 12 % 11 % 12 %<br />

Исследование проведено в январе 2014 года.<br />

Данные за 2013 год собраны в январе 2013 года.<br />

7 % 7 % 7 % 7 %<br />

6 % 5 %<br />

Аналитическое агентство Markswebb Rank & Report<br />

1

Введение<br />

Рассматривались приложения для мобильного банкинга (МБ) с платежным функционалом от следующих банков:<br />

Infin Bank<br />

QBank (Связной Банк)<br />

Автоградбанк<br />

Актив Банк<br />

Алмазэргиэнбанк<br />

Альфа-Банк<br />

Банк «2Т»<br />

Банк «Авангард»<br />

Банк «Балтика»<br />

Банк «БКФ»<br />

Банк «БФА»<br />

Банк «Веста»<br />

Банк «Возрождение»<br />

Банк «Долинск»<br />

Банк «Европлан»<br />

Банк «Зенит»<br />

Банк «Кузнецкий»<br />

Банк «МБА-Москва»<br />

Банк «Москва»<br />

Банк «Народный кредит»<br />

Банк «Нейва»<br />

Банк «Первомайский»<br />

Банк «Санкт-Петербург»<br />

Банк на Красных Воротах<br />

Банк24.ру<br />

Бинбанк<br />

Военно-Промышленный Банк<br />

Восточный Экспресс Банк<br />

ВТБ<br />

ВТБ24<br />

Вятка-банк<br />

Газпромбанк<br />

Живаго-Банк<br />

Запсибкомбанк<br />

Инвестбанк<br />

Интерактивный Банк<br />

Крайинвестбанк<br />

Кредит Урал Банк<br />

КС Банк<br />

Лайф-Мобайл<br />

МДМ-Банк<br />

МИнБ<br />

Московский Кредитный Банк<br />

МПСБ<br />

МТС-Банк<br />

Новокузнецкий Муниципальный<br />

Банк<br />

НОМОС-Банк<br />

Первобанк<br />

Примсоцбанк<br />

Приорбанк<br />

Пробизнесбанк<br />

Промсвязьбанк<br />

РайффайзенБанк<br />

Рокетбанк<br />

Росбанк<br />

РосЕвроБанк<br />

РосИнтерБанк<br />

РСХБ<br />

Русский Стандарт Банк<br />

РусСлавБанк<br />

Сбербанк<br />

Связь-Банк<br />

СДМ-Банк<br />

СИАБ<br />

Ситибанк<br />

Смоленский Банк<br />

Собинбанк<br />

Солид Банк<br />

Татфондбанк<br />

Тинькофф Мобильный Кошелек<br />

УБРиР<br />

Уралсиб<br />

ФБИиР<br />

Ханты-Мансийский Банк<br />

Челябинвестбанк<br />

Экопромбанк<br />

Экспобанк<br />

ЮниКредит Банк<br />

Данное исследование, в первую очередь, направлено на повышение осведомленности пользователей,<br />

информирование сотрудников СБ банков, улучшение квалификации разработчиков в сфере ИБ.<br />

2

Атака “MitM”:<br />

сценарии и последствия<br />

По сравнению с прошлогодним исследованием,<br />

текущее претерпело значительные концептуальные<br />

изменения.<br />

Вместо поиска большого количества типов<br />

уязвимостей будет рассмотрена лишь одна —<br />

недостаточная защита транспортного уровня или ее<br />

отсутствие. В “OWASP Mobile Security Project — Top<br />

Ten Mobile Risks” эта проблема занимает 3-е место. Эту<br />

опаснейшую атаку особенно легко провести именно<br />

на мобильном устройстве. Поэтому данная проблема<br />

чрезвычайно важна и требует быстрого решения.<br />

Данные этого исследования применимы не только<br />

к МБ, но и к другим приложениям, требующим<br />

высокого уровня безопасности. Также некоторые<br />

из упомянутых техник применимы к ПО для<br />

стандартного ПК.<br />

Client<br />

MitM<br />

Server<br />

Normal Flow (broken)<br />

Man-in-the-Middle Flow<br />

В ходе исследования будет рассмотрена и оценена<br />

защищенность российских MБ от атаки типа<br />

«человек посередине», MitM. Проверка возможности<br />

реализации данной атаки выбрана не случайно: при<br />

контролировании канала передачи данных между<br />

приложением мобильного банкинга и сервером<br />

злоумышленник может украсть деньги со счета<br />

клиента, то есть нанести прямой финансовый ущерб.<br />

В основном, речь будет идти об ОС Android и iOS, как<br />

наиболее распространенных и имеющих наибольшее<br />

количество приложений для мобильного банкинга.<br />

Стоит сказать, что мы приводим лишь несколько<br />

сценариев из множества возможных. Главное, что<br />

необходимо злоумышленнику, — добиться того,<br />

чтобы сетевой трафик от жертвы на сервер шел через<br />

подконтрольный ему хост.<br />

64<br />

65<br />

66<br />

67<br />

68<br />

69<br />

70<br />

71<br />

72<br />

73<br />

74<br />

75<br />

76<br />

77<br />

/*<br />

В рамках данного исследования рассматривается<br />

ситуация, когда устройство пользователя<br />

не имеет ни jailbreak, ни root-доступа.<br />

При наличии jailbreak или root-доступа уровень<br />

безопасности снижается на порядок,<br />

появляется еще больше векторов атаки, в том<br />

числе, нацеленных на кражу денег. Также наше<br />

«идеальное» устройство не заражено никакими<br />

вредоносными программами, ворующими<br />

средства (типа ZitMo (ZeuS-in-the-Mobile),<br />

SpitMo (SpyEye-in-the-Mobile)). Это верно везде,<br />

где не сказано обратное.<br />

*/<br />

3

Атака “MitM”:<br />

Основные сценарии реализации атаки “MitM”<br />

Подключение пользователя<br />

к поддельной Wi-Fi-точке<br />

доступа<br />

Это самый распространенный<br />

и реальный сценарий<br />

MitM-атаки. Может быть<br />

легко воспроизведен в кафе,<br />

торговом или бизнес-центре.<br />

Подключение к поддельной<br />

базовой станции оператора<br />

Эта схема становится все<br />

более доступной для широких<br />

масс благодаря широкому<br />

выбору аппаратного и<br />

программного обеспечения<br />

и его низкой стоимости.<br />

Ситуацию необходимо взять<br />

под контроль как можно<br />

оперативнее.<br />

Использование зараженного<br />

сетевого оборудования<br />

Под заражением сетевого<br />

оборудования понимается не<br />

только исполнение на нем<br />

вредоносного кода, но и его<br />

целенаправленное злонамеренное<br />

переконфигурирование,<br />

например, через уязвимость.<br />

Уже известно немало примеров<br />

реализации подобных атак.<br />

Атака “MitM”:<br />

Подключение через зараженное сетевое оборудование<br />

Internet<br />

1 2<br />

4

Атака “MitM”<br />

Специфика работы мобильных устройств с Wi-Fi-сетями<br />

Атакующий может развернуть собственную Wi-Fi-сеть, полностью идентичную известной сети для мобильного<br />

устройства. В результате устройство автоматически подсоединится к такой точке доступа и будет работать через<br />

нее.<br />

Такая схема и отсутствие простого управления доверенными сетями упрощает реализацию “MitM” для<br />

злоумышленника.<br />

Возможные последствия “MitM”:<br />

Кража денежных<br />

средств со счетов<br />

клиента<br />

Раскрытие<br />

информации о счетах<br />

клиента и его прошлых<br />

операциях<br />

Просмотр данных<br />

о текущей операции<br />

клиента<br />

Отказ<br />

в обслуживании<br />

клиента<br />

5

Как защитить канал связи<br />

Под защищенным каналом будем понимать канал, в котором для обеспечения передачи данных используется<br />

шифрование и контроль целостности. Но не стоит забывать, что не все криптографические алгоритмы<br />

остаются стойкими и не всегда применение криптографии происходит корректно.<br />

Каналы можно разделить на 3 основные группы:<br />

Открытые<br />

Находясь в одной сети<br />

с жертвой, злоумышленник<br />

видит все клиент-серверное<br />

взаимодействие в открытом<br />

виде<br />

Защищенные<br />

нестандартными<br />

методами<br />

Как показывает наша практика,<br />

это не лучшее решение: оно<br />

приводит к ряду ошибок,<br />

которые ведут к компрометации<br />

передаваемых данных<br />

Защищенные<br />

стандартными<br />

методами<br />

Самый распространенный<br />

вариант — SSL/TLS<br />

SSL (Secure Sockets Layer) — общепринятый стандарт безопасного обмена сообщениями через Интернет.<br />

Безопасность SSL-соединения при защите от злоумышленника, активно атакующего из Сети, зависит от<br />

корректности проверки сертификатов общедоступных ключей, отправляемых при установлении соединения.<br />

Основная цель SSL — защитить собеседников от «человека посередине».<br />

SSL предназначен для обеспечения конфиденциальности, аутентичности и целостности сообщений,<br />

передаваемых между клиентом и сервером.<br />

SSL-соединение начинается с т. н. «рукопожатия» между клиентом и сервером.<br />

6

Как защитить канал связи<br />

SSL-рукопожатие<br />

3<br />

1<br />

4<br />

2<br />

5<br />

6<br />

7<br />

9<br />

8<br />

В SSL* все взаимодействие основывается на паре «открытый и закрытый ключ» сертификата сервера, и важным<br />

условием является то, что сертификат действителен. Это означает, что сертификат должен быть:<br />

подписан одним из доверенных CA;<br />

не истекшим;<br />

не отозванным;<br />

имя/имена, перечисленные в списке соответствия<br />

сертификата(ов), и название домена, к которому<br />

подключается клиент, совпадают.<br />

* Работа SSL описывается в упрощенном виде и выходит за рамки данного исследования. Для более подробного<br />

ознакомления с данным протоколом советуем ознакомиться с RFC 6101.<br />

7

Как защитить канал связи<br />

Цепочка сертификатов<br />

version<br />

serial no.<br />

singing algo.<br />

issuer name:<br />

Enterprise CA<br />

validate period<br />

subject name:<br />

www.enterprise.com<br />

...<br />

extentions<br />

basic constraint<br />

CA bit: 0<br />

key usage:<br />

keyEncipherment<br />

other extentions<br />

version<br />

serial no.<br />

singing algo.<br />

issuer name:<br />

Root CA<br />

validate period<br />

subject name:<br />

Enterprise CA<br />

...<br />

extentions<br />

basic constraint<br />

CA bit: 1, parthlen: 0<br />

name constraint<br />

*.enterprise.com<br />

key usage:<br />

keyCertSign<br />

other extentions<br />

version<br />

serial no.<br />

singing algo.<br />

issuer name:<br />

Root CA<br />

validate period<br />

subject name:<br />

Root CA<br />

...<br />

extentions<br />

basic constraint<br />

CA bit: 1<br />

key usage:<br />

keyCertSign<br />

other extentions<br />

Для обеспечения работоспособности данной<br />

схемы на устройстве находится много корневых<br />

сертификатов (CA), которые хранятся в специальном<br />

хранилище доверенных корневых сертификатов, и<br />

все, что ими подписано, является доверенным для<br />

устройства.<br />

Проверка сертификатов идет по цепочке: от<br />

присланного на устройство до корневого (CA), которому<br />

доверяет устройство. Далее* идут проверки<br />

имени хоста, отозванности и т. д.<br />

Сертификаты разделяются на системные (предустановлены<br />

в систему) и пользовательские (установлены<br />

пользователем).<br />

* Дальнейшие проверки могут различаться в зависимости от реализации библиотеки, ОС и т. д.<br />

8

Как защитить канал связи<br />

SSL и Android<br />

Просмотр сертификатов на Android:<br />

В ОС Android до версии 4.0 все сертификаты<br />

хранились в едином файле —<br />

Bouncy Castle Keystore File.<br />

Изменить его без root-привилегий<br />

было невозможно, и ОС<br />

не предоставляла никаких<br />

способов его модификации.<br />

Любое изменение сертификата<br />

(добавление, отзыв) требовало<br />

обновления ОС.<br />

Начиная с версии Android 4.0, подход<br />

к работе с сертификатами изменился.<br />

Теперь все сертификаты хранятся<br />

отдельными файлами, и при<br />

необходимости можно удалять<br />

их из доверенных.<br />

/system/etc/security/cacerts<br />

/system/etc/security/cacerts.bks<br />

/data/misc/keychain/cacerts-added<br />

Распространенность версий Android<br />

KitKat<br />

API<br />

Froyo<br />

2.2<br />

Froyo<br />

8<br />

1.0<br />

Gingerbread<br />

2.3.3 – 2.3.7<br />

Gingerbread<br />

10<br />

16.2<br />

3.2<br />

Honeycomb<br />

13<br />

0.1<br />

4.0.3 – 4.0.4<br />

Ice Cream Sandwich<br />

15<br />

13.4<br />

Honeycomb<br />

Ice Cream Sandwich<br />

4.1.x<br />

4.2.x<br />

4.x<br />

Jelly Bean<br />

16<br />

17<br />

18<br />

33.5<br />

18.8<br />

8.5<br />

Jelly Bean<br />

4.3<br />

KitKat<br />

19<br />

8.5<br />

По данным сайта Android Developers, 1 мая 2014<br />

9

Как защитить канал связи<br />

SSL и Android<br />

Установка сертификатов на Android:<br />

Для установки пользьзовательского сертификата<br />

в ОС Android необходимо загрузить корневой<br />

сертификат на SD-карту и зайти в меню Настройки -><br />

Безопасность -> Установить с карты памяти или, в<br />

новых версиях, воспользоваться MDM (DevicePolicy-<br />

Manager).<br />

С помощью социальной инженерии это сделать<br />

можно, но не очень просто.<br />

Для просмотра сертификатов в ОС Android необходимо<br />

зайти в меню Настройки -> Безопасность -><br />

Надежные сертификаты (Settings -> Security -> Trusted<br />

credentials).<br />

Количество системных сертификатов<br />

в различных версиях Android<br />

4.0.3<br />

4.2.2<br />

4.4.2<br />

134<br />

140<br />

150<br />

Количество сертификатов также может меняться<br />

от производителя к производителю и для каждой<br />

модели устройства.<br />

10

Как защитить канал связи<br />

SSL и iOS<br />

Просмотр сертификатов на iOS:<br />

В ОС iOS посмотреть встроенные сертификаты нельзя,<br />

и получить информацию о них можно только с сайта<br />

компании Apple. Для просмотра пользовательских<br />

сертификатов необходимо зайти в меню Настройки<br />

-> Основные -> Профиль(и).<br />

Количество системных сертификатов в<br />

различных версия iOS<br />

IOS 5<br />

IOS 6<br />

IOS 7<br />

183<br />

183<br />

211<br />

/System/Library/Frameworks/Security.framework/certsTable.data<br />

/private/var/Keychains/TrustStore.sqlite3<br />

В ОС iOS существует несколько путей установки<br />

пользовательских сертификатов:<br />

Через браузер Safari — необходимо зайти по<br />

ссылке, на которой лежит сертификат с расширением<br />

.pem или профиль конфигурации с<br />

расширением .profile;<br />

Через присоединение сертификата к E-mail;<br />

Через MDM API.<br />

Возможные векторы установки<br />

сертификатов через социальную<br />

инженерию:<br />

1) Пользователь делает все сам из-за неосведомленности<br />

2) Приобретается подержанный телефон со встроенным<br />

вредоносным сертификатом<br />

3) Сертификат устанавливается на телефон с iOS за<br />

несколько секунд, если оказывается случайно в<br />

руках злоумышленника (например, он попросил<br />

позвонить)<br />

4) Сертификат устанавливается принудительно для доступа<br />

к бесплатной точке Wi-Fi<br />

Видно, что провести установку пользовательского<br />

сертификата через социальную инженерию на iOS<br />

намного проще, чем на Android.<br />

11

Как защитить канал связи<br />

SSL и iOS<br />

Установка сертификата<br />

Просмотр сертификата<br />

12

К чему ведут ошибки защиты канала<br />

В данном разделе мы рассмотрим, какие проблемы<br />

существуют при взаимодействии между клиентским<br />

приложением (в нашем случае приложением для<br />

мобильного банкинга) и сервером.<br />

Все примеры, приведенные здесь, — реальные,<br />

данную информацию мы получили в процессе<br />

аудитов защищенности приложений для мобильного<br />

банкинга.<br />

Отсутствие HTTPS (SSL)<br />

Как бы удивительно это ни звучало, еще год назад мы<br />

встречали приложения для мобильного банкинга,<br />

в которых все общение, включая финансовые<br />

операции, происходило по HTTP-протоколу:<br />

аутентификация, данные о переводах, — все было<br />

в открытом виде. Это значит, что злоумышленнику<br />

для получения финансовой выгоды необходимо<br />

было просто находиться с жертвой в одной сети и<br />

обладать минимальной квалификацией. Тогда для<br />

успешной атаки было достаточно исправлять номера<br />

счетов назначения и, при желании, суммы.<br />

Что касается взаимодействия приложения со<br />

сторонними сервисами, по сравнению с прошлым<br />

годом ситуация стала немного лучше, но<br />

по-прежнему большинство из них ходит за<br />

дополнительной информацией для своего<br />

функционирования по открытому каналу, на который<br />

легко может влиять злоумышленник. Как правило,<br />

эта информация связана:<br />

С новостями банка<br />

С расположением банкоматов<br />

С курсом валют<br />

С социальными сетями<br />

Со статистикой программы для разработчиков<br />

С рекламой<br />

В лучшем случае, злоумышленник может просто<br />

дезинформировать жертву, а в худшем — внедрить<br />

собственный код, который выполнится на<br />

устройстве жертвы, что в дальнейшем поможет<br />

похитить аутентификационные данные или деньги.<br />

Причина в том, что ОС Android позволяет подгружать<br />

код из Интернета, а затем выполнять его. Такой<br />

код злоумышленник может при определенных<br />

обстоятельствах внедрить в открытый канал.<br />

Собственное шифрование<br />

Данный вариант нам также встречался как на практике,<br />

так и в процессе исследования. Использование<br />

его нам непонятно, но, по нашим предположениям,<br />

оно может быть связано с устоявшимися внутренними<br />

процессами банка. При этом трафик в SSL дополнительно<br />

разработчиком не заворачивается.<br />

Как показывает наша практика, использование<br />

собственного шифрования до добра не доводит.<br />

Порой это даже не шифрование, а просто свой<br />

бинарный протокол, который на первый взгляд<br />

кажется непонятным, зашифрованным.<br />

13

К чему ведут ошибки защиты канала<br />

Некорректное использование SSL<br />

Самый распространенный класс ошибок — это<br />

некорректное использование SSL. Чаще всего оно<br />

связано со следующими причинами:<br />

• Невнимательность разработчика<br />

В процессе разработки используется различный<br />

тестовый код для ускорения процесса тестирования.<br />

И перед выпуском программы про этот код<br />

забывают.<br />

• Ошибки разработчика<br />

Разработчик может использовать различные<br />

библиотеки для работы с SSL, каждая имеет свою<br />

специфику, и ее нужно учитывать. Так, с переходом<br />

с библиотеки на библиотеку разработчик<br />

может неправильно выставить константу при<br />

инициализации или переопределить функцию на<br />

свою.<br />

• Отсутствие тестовой инфраструктуры у заказчика<br />

Данный пункт частично связан с предыдущим и<br />

приводит к тому, что разработчикам приходится<br />

идти на ряд ухищрений для проверки корректности<br />

работы приложения.<br />

Основные ошибки при работе<br />

с SSL:<br />

Отключение проверок (отладочное API)<br />

Некорректное переопределение стандартных<br />

обработчиков на собственные<br />

Неправильная конфигурация API-вызовов<br />

Слабые параметры шифрования<br />

Использование уязвимой версии библиотеки<br />

Неправильная обработка результатов вызовов<br />

Отсутствие проверки на имя хоста или использование<br />

неправильных регулярных выражений<br />

для проверки<br />

• Использование уязвимых фреймворков<br />

Часто для упрощения разработчики применяют<br />

различные фреймворки. Другими словами,<br />

используют чужой код, низкоуровневая часть<br />

которого часто скрыта и недоступна. Этот код также<br />

содержит уязвимости, о чем разработчик часто<br />

даже не догадывается. Особенно это актуально в<br />

свете активной кроссплатформенной разработки<br />

для мобильных устройств.<br />

14

К чему ведут ошибки защиты канала<br />

Компрометация корневого сертификата<br />

При использовании SSL существует зависимость<br />

от корневых сертификатов. Нельзя исключать<br />

возможность их компрометации — вспомним, к<br />

примеру, последние инциденты с Bit9, DigiNator и<br />

Comodo. Не стоит забывать и о сертификатах других<br />

стран, компаний, для которых трафик, можно сказать,<br />

является открытым.<br />

Как уже было показано, на устройствах находится<br />

большое количество сертификатов CA, и при<br />

компрометации любого из них компрометируется<br />

почти весь SSL-трафик для устройства.<br />

Если CA-сертификат скомпрометирован:<br />

1) Пользователь может удалить сертификат из<br />

доверенных.<br />

В ОС Android пользователь может это<br />

сделать как со встроенными сертификатами,<br />

так и с пользовательскими.<br />

В iOS пользователь может удалить только<br />

пользовательские сертификаты.<br />

Надеяться на то, что пользователь сам будет<br />

управлять корневыми сертификатами, сложно. Так<br />

что единственный путь — это ждать обновления<br />

ОС. Пользователь в промежуток времени между<br />

компрометацией и обновлением системы уязвим.<br />

CA-сертификаты бывают разных типов — точнее,<br />

могут служить для разных целей (шифрования<br />

почты, подписи кода и т. д.), но они, как правило,<br />

хранятся в одном безопасном хранилище и могут<br />

использоваться для проверки доверия к HTTPSсоединению.<br />

К сожалению, корректная проверка<br />

назначения сертификата не везде реализована.<br />

Таким образом, злоумышленник может получить<br />

легитимный сертификат от выпускающего центра для<br />

одних целей, а использовать для установки HTTPSсоединения<br />

в процессе MitM-атаки.<br />

Кроме того, когда пользователь работает в браузере,<br />

он может заметить работу с подозрительным<br />

сертификатом по красному значку замочка в<br />

строке адреса. В такой же ситуации при работе<br />

через приложение пользователь никак не будет<br />

информирован, если разработчик этого не<br />

предусмотрел заранее, что делает атаку скрытной.<br />

2) Разработчик ОС может выпустить обновление.<br />

3) Издатель сертификата может отозвать свой<br />

сертификат. Механизм проверки сертификата<br />

может динамически проверить это (например,<br />

OCSP, “Online Certificate Status Protocol”).<br />

Android не поддерживает ни CRL, ни OCSP<br />

iOS использует OCSP<br />

15

Дополнительные средства защиты канала<br />

SSL Pinning<br />

Помимо грамотного и повсеместного использования<br />

SSL мы можем порекомендовать еще несколько<br />

механизмов для повышения уровня безопасности<br />

канала.<br />

SSL Pinning<br />

В качестве защиты от компрометации корневых<br />

системных сертификатов и специально встроенных<br />

пользовательских можно использовать подход SSL<br />

Pinning.<br />

Pinning — это процесс ассоциации хоста с его<br />

ожидаемым X509-сертификатом или публичным<br />

ключом. Подход заключается во встраивании<br />

сертификата или публичного ключа, которому мы<br />

доверяем при взаимодействии с сервером, прямо в<br />

приложение и отказе от использования встроенного<br />

хранилища сертификатов. В итоге, при работе с<br />

нашим сервером приложение будет проверять<br />

действительность сертификата только на основании<br />

криптографического примитива, прошитого в нем.<br />

Преимуществом также является возможность<br />

использовать:<br />

1) Self-Signed сертификаты;<br />

2) Private CA-Issued сертификаты.<br />

Для реализации SSL Pinning необходимо переопределить<br />

некоторые стандартные функции и<br />

написать собственные обработчики. Стоит отметить,<br />

что SSL Pinning не получится реализовать в случае<br />

использования WebView в Android и UIWebView в<br />

iOS в связи с их спецификой.<br />

Механизм работы SSL Pinning<br />

app 1 app 2<br />

Приложения для МБ отлично подходят для<br />

использования SSL Pinning, так как разработчики<br />

точно знают, к каким серверам будет подключаться<br />

приложение, и список таких серверов мал.<br />

SSL Pinning бывает двух типов:<br />

Certificate pinning<br />

Простота реализации<br />

Низкая гибкость<br />

подхода<br />

Public key pinning<br />

Проблемы с реализацией на<br />

некоторых платформах<br />

Хорошая гибкость<br />

подхода<br />

App1 для проверки действительности сертификата<br />

будет использовать только вшитый сертификат или<br />

публичный ключ.<br />

App2 для проверки действительности сертификата<br />

пойдет в системное хранилище сертификатов, где<br />

последовательно пройдет по всем сертификатам.<br />

16

Дополнительные средства защиты канала<br />

SSL Pinning<br />

Применение SSL Pinning в наши дни<br />

Впервые технология широко распространилась в<br />

Chrome 13 для сервисов Google. Далее были Twitter,<br />

Cards.io и т. д.<br />

Сейчас уже все магазины мобильных приложений<br />

(Google Play, App Store, WindowsPhone Market)<br />

используют данный подход для работы со своими<br />

устройствами.<br />

К примеру, компания Apple вшивает отпечаток<br />

сертификата “Apple Root CA” в устройство для<br />

проверки подписи запускаемых на нем приложений,<br />

в связи с чем нельзя запустить на iOS-устройстве (без<br />

jailbreak) приложение, не проверенное/подписанное<br />

Apple (исключение — Ad-Hoc-приложения).<br />

Код для реализации SSL Pinning уже сейчас можно<br />

найти на сайте OWASP для Android, iOS и .NET.<br />

Начиная с Android 4.2, SSL Pinning поддерживается<br />

на системном уровне.<br />

16<br />

17<br />

18<br />

19<br />

20<br />

21<br />

22<br />

23<br />

23<br />

25<br />

26<br />

27<br />

28<br />

29<br />

30<br />

31<br />

32<br />

33<br />

/*<br />

Обход SSL Pinning<br />

SSL Pinning можно обойти/отключить, если<br />

на мобильном устройстве присутствует<br />

jailbreak или root-доступ. Как правило, это<br />

нужно только исследователям для анализа<br />

сетевого трафика. Для отключения на Android<br />

есть программа Android SSL Bypass, для iOS –<br />

программы iOS SSL Kill Switch и TrustMe.<br />

По идее, эти же подходы могут использовать<br />

и вредоносные программы.<br />

Как и любой код, проверки при SSL Pinning<br />

могут быть реализованы некорректно, и на<br />

это стоит обращать внимание.<br />

*/<br />

17

Дополнительные средства защиты канала<br />

Двухфакторная аутентификация<br />

Двухфакторная аутентификация<br />

Данную меру безопасности в сфере банковских<br />

операций вряд ли можно назвать дополнительной,<br />

так как она уже стала почти стандартом де-факто.<br />

Сейчас при проведении платежных действий<br />

часто недостаточно знать логин и пароль от своего<br />

аккаунта: необходимо подтвердить легитимность<br />

производимого действия с помощью еще одного<br />

фактора. Это и называется двухфакторной<br />

аутентификацией. В данном разделе рассмотрим<br />

преимущества и недостатки способов двухфакторной<br />

аутентификации, присутствующих на рынке и используемых<br />

в МБ.<br />

****<br />

В МБ встречаются следующие механизмы:<br />

Таблица одноразовых ключей<br />

Принцип работы: есть таблица кодов, которые надо<br />

вводить по мере совершения платежных операций.<br />

Проблема: как правило, коды в таблице никак не<br />

привязаны к деталям операции (например, сумме)<br />

и передаются именно по тому каналу, который<br />

и контролирует злоумышленник в MitM-атаке.<br />

Не защищает от проведения злоумышленником<br />

операций, не требующих кодов подтверждения,<br />

например, запроса состояния счетов.<br />

Рекомендация: использовать несколько таблиц кодов<br />

подтверждений, где каждая таблица соответствует<br />

определенному лимиту перевода денег. Например,<br />

одна таблица для операций ниже 1000 р., а другая<br />

— свыше 1000 р. Данный подход ограничит<br />

злоумышленника работой в рамках определенного<br />

денежного лимита, но не предотвратит кражу<br />

средств. Наилучшим решением является отправка<br />

кода подтверждения по другому каналу передачи<br />

данных с привязкой к деталям операции.<br />

SMS<br />

Принцип работы: код подтверждения операции<br />

присылается клиенту, как правило, на это же<br />

мобильное устройство в SMS-сообщении. Код<br />

подтверждения вводится в приложение МБ и<br />

передается на сервер.<br />

Проблема: как правило, передается приложением<br />

МБ по тому же каналу, который контролирует<br />

злоумышленник в MitM-атаке. Не защищает от<br />

проведения злоумышленником операций, не<br />

требующих кодов подтверждения, например, запроса<br />

о состоянии счетов. Также, если на мобильном<br />

устройстве функционирует вредоносное ПО, оно<br />

может перехватить код подтверждения.<br />

Рекомендация: важно, чтобы в этом же сообщении<br />

содержалась информация о переводе (сумма,<br />

адресат). Но здесь не исключена невнимательность<br />

пользователя. Наилучшим решением является<br />

передача кода подтверждения по другому каналу<br />

передачи данных или на другое устройство.<br />

18

Дополнительные средства защиты канала<br />

Двухфакторная аутентификация<br />

Специальное* мобильное приложение<br />

* иногда является частью приложения для МБ.<br />

Принцип работы (описан на основе приложения<br />

MobiPass): приложение предназначено для самостоятельного<br />

формирования клиентом одноразовых<br />

ключей. Для активации приложения пользователь<br />

вводит 32-значный секретный код, предоставленный<br />

банком, 28 цифр кода используются для<br />

инициализации системы, а 4 являются контрольной<br />

суммой. В дальнейшем для генерации кода<br />

подтверждения пользователь должен лишь ввести<br />

PIN приложения и код операции, для которой нужно<br />

вычислить подтверждения. MobiPass основана<br />

на открытом стандарте “Open Authentication”, и в<br />

основе лежит алгоритм RFC-4226 “HOTP: An HMAC-<br />

Based One-Time Password Algorithm”. Данный подход<br />

сейчас становится популярным у банков в связи с<br />

повышением цен операторов на отправку SMS.<br />

Проблема: не добавляет никакой защиты от “MitM”, так<br />

как одноразовый ключ передается по тому же каналу,<br />

который контролирует злоумышленник. При этом<br />

вычисление кода завязано только на кодовом числе<br />

документа, и его детали (сумма, место назначения)<br />

никак не учитываются при вводе в программу. В<br />

самом приложении могут быть уязвимости и атаки<br />

со стороны вредоносного ПО. При компрометации<br />

секретного ключа злоумышленник способен<br />

самостоятельно генерировать одноразовые ключи.<br />

Рекомендация: проверять безопасность таких<br />

программ и делать привязку генерации ключа хотя<br />

бы к сумме или счету, чтобы минимизировать потери.<br />

Биометрическая аутентификация<br />

Принцип работы: используется микрофон для<br />

распознавания голоса, тачскрин для росписи,<br />

камера для определения овала лица, сетчатки глаза.<br />

Биометрические данные считываются и передаются<br />

на сервер.<br />

Проблема: наши исследования и опыт проверки таких<br />

систем показывают, что мобильным устройствам<br />

пока не хватает точности для проведения подобных<br />

операций. Данные опять же передаются по каналу,<br />

который контролирует злоумышленник в MitM-атаке.<br />

В случае компрометации бинарного представления<br />

биометрического фактора могут возникнуть<br />

проблемы с его сменой.<br />

Рекомендация: для повышения точности<br />

использовать специализированные датчики.<br />

Аппаратный генератор<br />

кодов подтверждений<br />

Принцип работы: отдельное устройство для<br />

генерации кодов. Как правило, представляет собой<br />

небольшое устройство с дисплеем. Основным<br />

преимуществом является то, что даже если<br />

мобильное устройство заражено (но не имеет jailbreak<br />

или root-доступа), то вредоносное ПО не узнает<br />

код подтверждения.<br />

Проблема: скорее всего, код будет передаваться<br />

по тому же каналу, который контролирует<br />

злоумышленник. Постоянная необходимость в<br />

данном устройстве при совершении операций<br />

негативно сказывается на мобильности.<br />

Рекомендация: важно, чтобы в этом же сообщении<br />

содержалась информация о переводе (сумма, адресат).<br />

Но возможна невнимательность пользователя.<br />

Не стоит забывать, что недостатки реализации могут<br />

свести на нет любые концептуальные особенности<br />

механизмов безопасности. Это мы видим на практике<br />

анализа защищенности мобильных приложений.<br />

Как видно из данного анализа, второй фактор при<br />

“MitM” не решает проблему, так как мобильные<br />

устройства обычно получают/передают его по тому<br />

жеканалу, который контролирует злоумышленник.<br />

Для мобильных устройств актуальна проблема не<br />

второго фактора, а скорее второго канала передачи<br />

данных.<br />

19

Дополнительные средства защиты канала<br />

Защита данных, передаваемых от клиента<br />

Данный раздел концептуален, так как техника не<br />

имеет широкого распространения в реальности.<br />

При первом запуске приложения и входе в систему<br />

можно генерировать пару «открытый и закрытый<br />

ключ» на устройстве*. Далее приложение передает<br />

на сервер открытый ключ, и он начинает ассоциироваться<br />

с данным клиентом. В дальнейшем<br />

сервер ставит в соответствие каждому пользователю<br />

его сертификат и использует его по необходимости.<br />

В результате даже при MitM-атаке злоумышленник<br />

будет видеть зашифрованные данные. Единственное,<br />

что сможет сделать злоумышленник, — это испортить<br />

запрос и не дать пройти операции.<br />

Недостатки и возможные риски:<br />

Передача сертификата на сервер должна<br />

производиться в надежной сети, чтобы<br />

злоумышленник не смог вмешаться в данный<br />

процесс<br />

На некоторых устройствах может быть<br />

недостаточно энтропии в нужный момент —<br />

например, в момент их первого включения<br />

Возможны проблемы с восстановлением<br />

ключа в случае утраты клиентского устройства<br />

* Подобное происходит при первом включении Appleустройств<br />

и их дальнейшем общении с управляющим<br />

центром.<br />

20

Методика исследования<br />

В связи с изменением концепции трансформировался<br />

и подход к исследованию. На этот раз применялся<br />

динамический анализ.<br />

Динамический анализ: проводилась атака “MitM” на<br />

стадии аутентификации в мобильном банкинге.<br />

Мы проверяли два аспекта:<br />

1) Насколько корректна валидация SSL-сертификата<br />

на стороне клиента:<br />

Используем самоподписанный сертификат<br />

Мы проводили активную атаку “MitM”. Для этого мы<br />

заставляли жертву выходить в сеть Интернет через<br />

наш контролируемый шлюз, на котором производили<br />

манипуляции с сертификатами.<br />

Для проверки работы с самоподписанными<br />

сертификатами мы сгенерировали собственный.<br />

Для проверки наличия SSL Pinning и правильности<br />

проверки имени хоста мы генерировали<br />

собственный корневой сертификат, устанавливали<br />

его на мобильное устройство.<br />

Используемые устройства:<br />

Используем сертификат, выданный<br />

доверенным CA на другое имя хоста<br />

2) Используется ли SSL Pinning:<br />

Используем CA-сертификат для данного<br />

хоста<br />

Android<br />

4.0.3<br />

iPhone<br />

iOS 7<br />

21

Результаты исследования<br />

Мы получили неожиданные результаты для столь<br />

критичного вида приложений. Если ситуация с SSL<br />

Pinning ожидаема, то ситуация с самоподписанными<br />

сертификатами и проверкой имени хоста очень<br />

удручающая. Напомним, что мы рассматриваем<br />

программы, которые напрямую работают с деньгами<br />

пользователей. Более того, мы рассматриваем<br />

уязвимость, позволяющую украсть деньги.<br />

Распределение приложений МБ<br />

для платформ<br />

24 44 20<br />

22

Результаты исследования<br />

iOS<br />

Всего было найдено 68 приложений для мобильного<br />

банкинга. Из них удалось протестировать 61.<br />

Это связано с тем, что 7 приложений требовали<br />

активации и/или персонализации устройства, а<br />

значит, взаимодействия с работниками банка или<br />

отправки SMS/USSD-запроса.<br />

HTTP/S 57<br />

4<br />

7<br />

50<br />

7<br />

50<br />

1<br />

56<br />

23

Результаты исследования<br />

Android<br />

Всего было найдено 64 приложения для мобильного<br />

банкинга. Из них удалось протестировать 59.<br />

Это связано с тем, что 5 приложений требовали<br />

активации и/или персонализации устройства, а<br />

значит, взаимодействия с работниками банка или<br />

отправки SMS/USSD-запроса.<br />

HTTP/S 52<br />

7<br />

8<br />

44<br />

12<br />

40<br />

4<br />

48<br />

24

Результаты исследования<br />

Сколько же приложений уязвимы?<br />

Использовались версии программ на 28.02.2014<br />

6 %<br />

11 %<br />

1 %<br />

8 %<br />

У iOS 6 % приложений, а у Android 11 % приложений<br />

имели свой собственный протокол, и<br />

безопасность такого взаимодействия требует<br />

глубокого, ручного анализа. Из зрительного<br />

анализа трафика можно сказать, что он содержит<br />

как понятные, читаемые данные, так и сжатые/зашифрованные<br />

данные. По нашей и мировой<br />

практике можно сказать, что, вероятнее<br />

всего, эти приложения уязвимы к атаке “MitM”.<br />

SSL Pinning встречается очень редко: в 1 % приложений<br />

для iOS и в 8 % приложений для Android.<br />

При этом стоит отметить, что, возможно,<br />

эта проверка не прошла по каким-либо иным<br />

причинам, не связанным с SSL Pinning, и<br />

процент приложений, использующих данный<br />

механизм, еще меньше. Также мы не пытались<br />

обойти данный защитный механизм, не<br />

анализировали корректность его реализации.<br />

14 % 15 %<br />

14 %<br />

23 %<br />

14 % iOS-приложений и 15 % Android-приложений<br />

уязвимы к самоподписанным сертификатам.<br />

Кража средств для этих приложений —<br />

лишь вопрос времени.<br />

При этом стоит сказать, что только один банк имеет<br />

одновременно уязвимое приложение для iOS и Android.<br />

14 % iOS приложений и 23 % Android приложений<br />

уязвимы к CA-signed cert hostname. Также<br />

можно отметить, что при проверке имен<br />

хостов может существовать множество ошибок<br />

проверок. В связи с тем, что данная проверка<br />

производилась только с одним именем, можно<br />

считать данные результаты лишь нижней<br />

границей количества уязвимых приложений.<br />

32<br />

33<br />

34<br />

35<br />

36<br />

37<br />

38<br />

39<br />

40<br />

/*<br />

Как показывает наш опыт в анализе безопасности мобильных приложений, почти всегда присутствует<br />

код, отвечающий за отключение проверки действительности сертификата. Данный код используется<br />

разработчиками для тестовых целей. В связи с этим, из-за невнимательности разработчика код может<br />

попасть в итоговый релиз программы. Таким образом, уязвимость проверки действительности сертификата<br />

может появляться в одной версии и исчезать в другой, что делает данную уязвимость<br />

«плавающей» от версии к версии. В итоге, безопасность данного кода зависит от правильности<br />

процессов, организованных у разработчика.<br />

*/<br />

25

Результаты исследования<br />

Другие находки<br />

В данном разделе собраны различные интересные<br />

факты, которые были замечены в процессе<br />

исследования, но не являлись приоритетными в<br />

данной работе:<br />

Есть приложения, которые предупреждают о<br />

недействительности сертификата, но позволяют<br />

продолжить работу с ним.<br />

В ряде приложений была обнаружена<br />

возможность проведения атаки “User Enumeration”<br />

— получения списка действующих<br />

логинов пользователей.<br />

Некоторые приложения, помимо SSL, еще<br />

используют внутреннее шифрование (иногда<br />

«соль» приходит с сервера), но большинство<br />

передают логин и пароль в открытом виде.<br />

Некоторые банки действительно отправляют<br />

платные SMS.<br />

В некоторых клиентах после трехкратного<br />

неверного ввода пароля можно заблокировать<br />

аккаунт.<br />

Логин входа — иногда номер телефона клиента.<br />

Можно встретить интересные ошибки на<br />

серверах.<br />

Почти все приложения отправляют на<br />

сервер информацию об устройстве, порой и<br />

уникальные идентификаторы устройства.<br />

В ответах сервера иногда приходят отладочные<br />

трейсы, раскрытие внутренней банковской<br />

информации (даже информация об АБС).<br />

Есть банки, у которых Android-приложение не<br />

лежит в магазине, а только на сайте, и установка<br />

требует возможности установки с «неизвестных<br />

источников».<br />

Для входа в мобильный банк часто используются<br />

учетные данные с интернет-банкинга.<br />

Один разработчик (даже одна платформа), а<br />

уязвимости разные.<br />

26

Рекомендации<br />

Для разработки такого критичного ПО нужны<br />

подготовленные тестовые среды.<br />

Необходимо тестировать на проникновение<br />

приложения и серверную сторону.<br />

Удаляйте отладочный код.<br />

Часть проблем с сертификатами может решить<br />

MDM (но он не всегда возможен).<br />

Читайте документацию по API и библиотекам.<br />

Руководствуйтесь принципами best practices<br />

при разработке.<br />

27

Выводы<br />

Мобильные технологии все глубже проникают<br />

в сферу оплаты<br />

Наличие технологий защиты в ТЗ не гарантирует<br />

их правильного использования<br />

14 % 23 %<br />

Техники атакующих развиваются, как и техники<br />

защиты, и необходимо своевременно и<br />

корректно внедрять обновленные элементы в<br />

свои продукты<br />

Для того чтобы совершить кражу денег у клиентов<br />

мобильного банкинга, достаточно всего<br />

одной уязвимости<br />

подвержены краже<br />

денег только<br />

с помощью MitMатаки<br />

подвержены краже<br />

денег только<br />

с помощью MitMатаки<br />

Сочетание других уязвимостей может также привести<br />

к краже денег со счетов клиентов.<br />

За помощь в создании и рецензировании данного исследования спасибо:<br />

Алексею Тюрину, Эльдару Заитову, Егору Карбутову, Ивану Чалыкину, Никите Келесису, Николаю Еленкову и всем<br />

экспертам исследовательской лаборатории Digital Security Research Group.<br />

28

О компании<br />

Digital Security — ведущая российская консалтинговая<br />

компания в области информационной безопасности,<br />

основанная в 2003 году. Мы предоставляем широкий<br />

спектр услуг в области оценки защищенности, в том<br />

числе проведение аудитов ИБ и тестов на проникновение,<br />

подготовку и сертификацию по PCI и PA-DSS,<br />

СТО БР ИББС, аудит защищенности систем ДБО, SCADA,<br />

ERP-систем, бизнес-приложений, веб-приложений и<br />

платформ виртуализации.<br />

Digital Security является членом Технического комитета<br />

362 ФСТЭК России и Технического комитета 122<br />

ЦБ РФ и принимает активное участие в разработке<br />

государственных стандартов защиты информации.<br />

Digital Security имеет статус PCI QSA с 2007 года и PA<br />

QSA с 2010 года.<br />

Digital Security является официальным партнером SAP<br />

AG, международным лидером по поиску и анализу<br />

уязвимостей в продуктах SAP, а также разработчиком<br />

ERPScan Security Monitoring Suite — инновационного<br />

продукта по комплексной оценке защищенности и<br />

проверке соответствия стандартам для платформы<br />

SAP. Только в 2010 году из 58 уязвимостей в продуктах<br />

SAP, опубликованных исследователями со всего мира,<br />

19 уязвимостей были обнаружены исследовательской<br />

лабораторией Digital Security. Всего к июню 2013 года<br />

лабораторией опубликовано 100 уязвимостей в<br />

продуктах SAP. С 2010 года специалисты Digital Security<br />

проводят тренинги по ИБ для SAP Product Security<br />

Response Team, с 2013 оказывают корпорации услуги<br />

по повышению защищенности новых разработок SAP.<br />

В 2007 году открылся исследовательский центр в<br />

области информационной безопасности Digital Security<br />

Research Group, пользующийся международным<br />

признанием и получивший множество официальных<br />

благодарностей от таких мировых лидеров индустрии<br />

информационных технологий, как Oracle, SAP, Apache,<br />

SUN, IBM, Alcatel и др. Исследовательский центр Digital<br />

Security стал уникальным явлением для российского<br />

рынка ИБ: ранее поиск уязвимостей осуществлялся<br />

бессистемно и нерегулярно, в любительском формате.<br />

Открытие лаборатории Digital Security вывело эту<br />

деятельность на профессиональный уровень.<br />

За все время работы лаборатории было обнаружено<br />

318 уязвимостей, из которых 199 закрыто<br />

производителями, а по остальным все еще ведется<br />

работа. Количество найденных уязвимостей<br />

составляет около 0,8% от всех уязвимостей, закрытых<br />

в мире за последние пять лет, и превышает опыт всех<br />

остальных российских компаний в совокупности.<br />

За время работы исследовательского центра было<br />

проведено 42 исследования, результатами которых<br />

стали различные статьи, отчеты и выступления на<br />

конференциях. Так, с 2009 по 2011 год экспертами Digital<br />

Security Research Group проводилось масштабное<br />

исследование российских систем дистанционного<br />

банковского обслуживания. В 2012 году специалисты<br />

Digital Security Research Group опубликовали<br />

множественные уязвимости промышленных<br />

контроллеров и SCADA в поддержку проекта Base-<br />

Camp.<br />

29

О компании<br />

В 2012 году проведено исследование «Безопасность<br />

SAP в цифрах» — первый в мире высокоуровневый<br />

обзор актуальных проблем безопасности SAPсистем.<br />

В 2013 году опубликованы результаты<br />

исследования уязвимостей российских систем<br />

для мобильного банкинга за 2012 год. В истории<br />

центра более 40 выступлений на крупных западных<br />

конференциях по практической безопасности, таких<br />

как BlackHat, RSA, HackInTheBox и многих других.<br />

Кроме того, специалисты Digital Security Research<br />

Group возглавляют проект OWASP-EAS, посвященный<br />

безопасности бизнес-приложений.<br />

В 2009 году компанией Digital Security было создано<br />

PCIDSS.RU — открытое Сообщество профессионалов<br />

в области стандарта безопасности данных индустрии<br />

платежных карт (PCI DSS), которое служит для<br />

аккумулирования и обсуждения информации<br />

о стандарте и способствует его внедрению и<br />

продвижению в среде организаций, формирующих<br />

рынок платежных услуг.<br />

Начиная с 2010 года, Digital Security совместно с Ассоциацией<br />

Российских Членов Европей при официальной<br />

поддержке Visa, MasterCard и Совета PCI SSC проводит<br />

единственную в России специализированную<br />

международную конференцию по безопасности<br />

данных индустрии платежных карт PCI DSS<br />

Russia, предназначенную для всестороннего<br />

взаимодействия Совета PCI, международных<br />

платежных систем, консультантов в области<br />

PCI и участников индустрии платежных карт —<br />

представителей банковского сектора. С 2014 года<br />

конференцию организует партнер Digital Security —<br />

компания «Авангард Центр».<br />

С 2011 года Digital Security проводит ZeroNights<br />

— международную конференцию, посвященную<br />

практическим аспектам информационной<br />

безопасности. Данное мероприятие рассказывает<br />

о новых методах атак и угрозах, показывает<br />

возможности для нападения и защиты, предлагает<br />

нестандартные методы решения задач ИБ, собирает<br />

экспертов, специалистов-практиков по ИБ,<br />

аналитиков и хакеров со всего мира.<br />

Среди клиентов Digital Security такие компании,<br />

как ОАО «Альфа-Банк», ОАО «АК БАРС» Банк, АО<br />

«КазТрансОйл», холдинг «Металлоинвест», ОАО<br />

«Пивоваренная компания «Балтика», Mail.Ru Group,<br />

Commerzbank, SAP AG и многие другие.<br />

Штаб-квартира<br />

Россия, 115093<br />

Москва, Партийный пер., д. 1, корп. 57, стр. 3<br />

тел./факс: +7 (495) 223-0786, +7 (499) 277-7924<br />

Центр R & D<br />

Россия, 197183<br />

Санкт-Петербург, ул. Сабировская, д. 37<br />

тел./факс: +7 (812) 703-1547, +7 (812) 430-9130<br />

Электронная почта:<br />

• По общим вопросам: info@dsec.ru<br />

• Отдел продаж: sales@dsec.ru<br />

Пресса: pr@dsec.ru •<br />

Адрес в Интернете: www.dsec.ru<br />

30