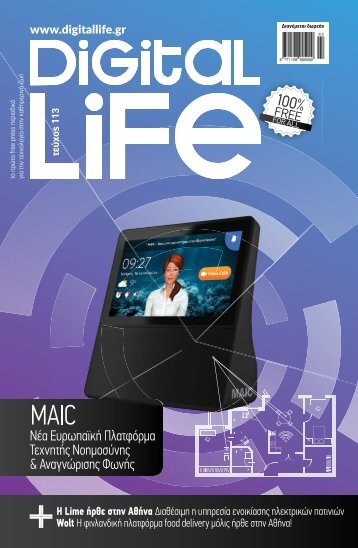

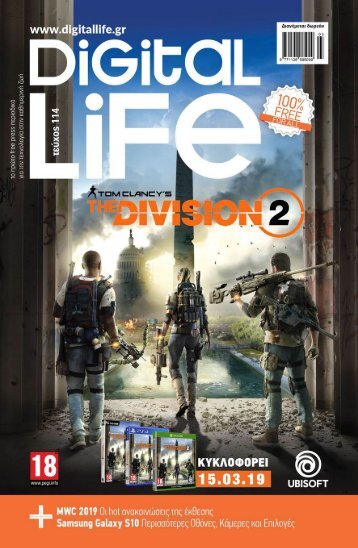

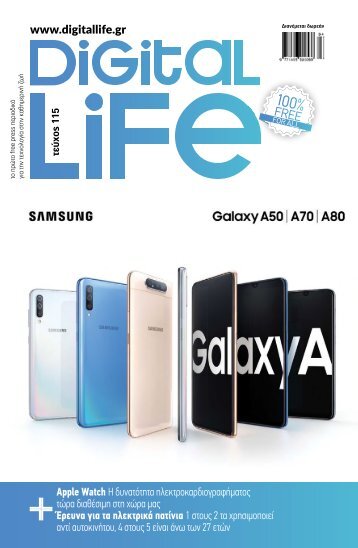

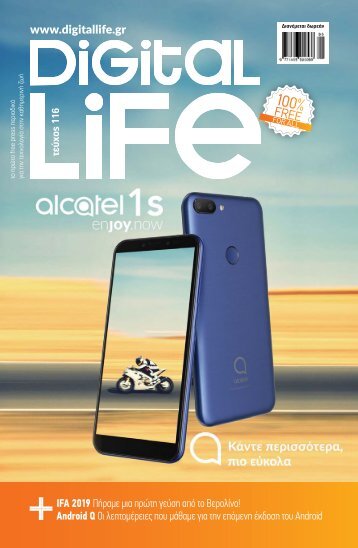

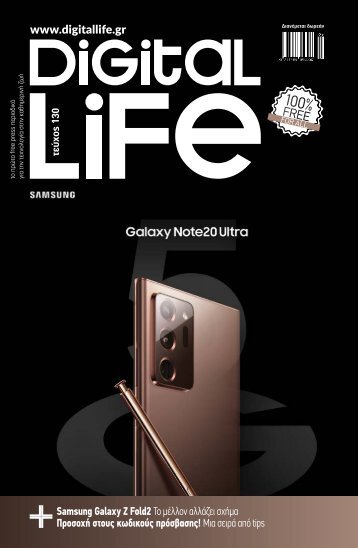

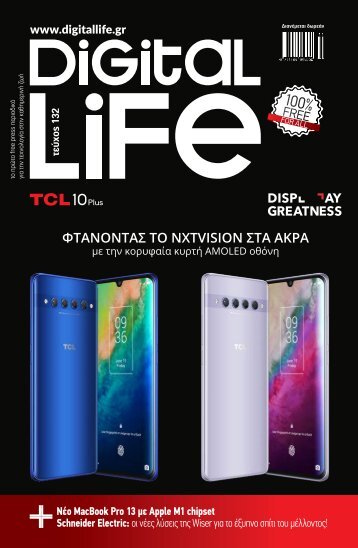

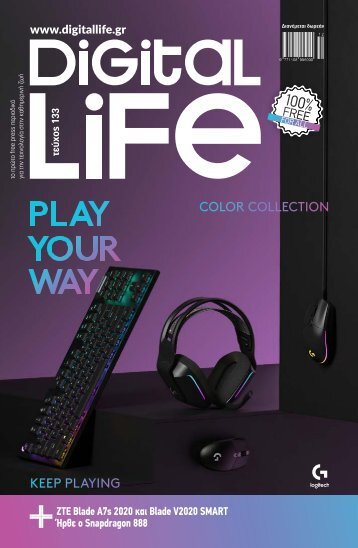

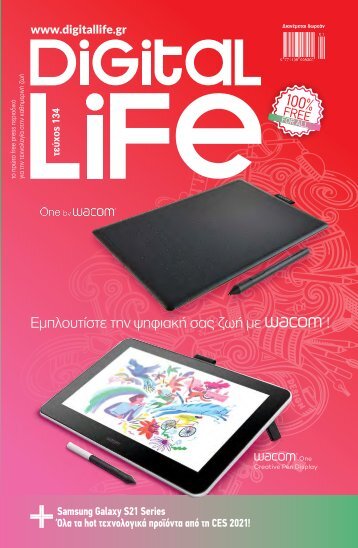

Digital Life - Τεύχος 164

- Text

- Wwwsmartpressgr

- Lazy

- Digi

- Nova

- Sonos

- Smartphone

- Xperia

- Redmi

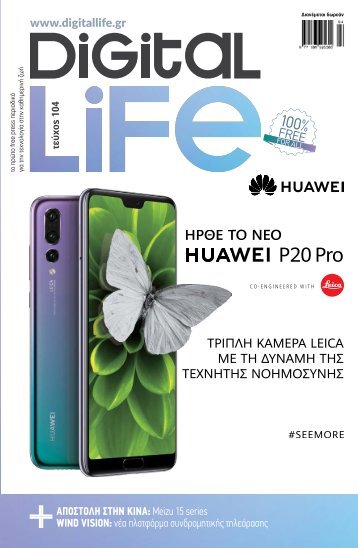

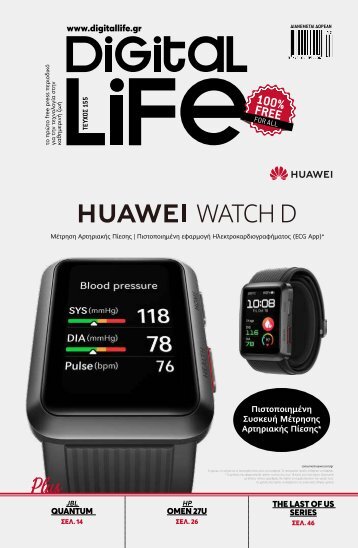

- Huawei

- Legion

- Lenovo

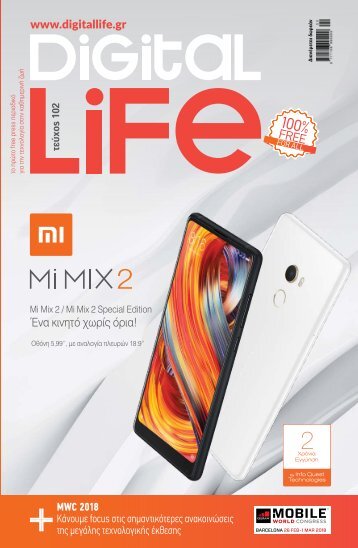

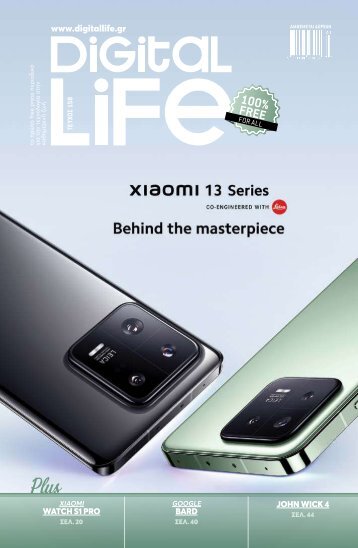

- Xiaomi

36.DIGITAL WORLD ΟΙ

36.DIGITAL WORLD ΟΙ ΑΠΕΙΛΈΣ ΠΟΥ ΣΧΕΤΊΖΟΝΤΑΙ ΜΕ ΤΟ IoT ΤΟ 2023 Η Kaspersky ανέλυσε τις εξελισσόμενες απειλές που στοχεύουν στον ταχέως αναπτυσσόμενο τομέα του Internet of Things (IoT). Με τις συσκευές IoT, όπως τα routers και τα εξαρτήματα έξυπνου σπιτιού, να αναμένεται να ξεπεράσουν τα 29 δισεκατομμύρια έως το 2030, η έρευνα της Kaspersky μας βοηθάει να κατανοήσουμε καλύτερα τις απειλές που σχετίζονται με τον κόσμο του Internet of Things! Η έρευνα της Kaspersky αποκάλυψε μια ακμάζουσα παραοικονομία στο dark web που επικεντρώνεται σε υπηρεσίες που σχετίζονται με το IoT. Συγκεκριμένα, οι επιθέσεις τύπου DDoS που ενορχηστρώνονται μέσω IoT botnets έχουν μεγάλη ζήτηση μεταξύ των χάκερ. Το πρώτο εξάμηνο του 2023, οι αναλυτές της υπηρεσίας Digital Footprint Intelligence της Kaspersky εντόπισαν πάνω από 700 διαφημίσεις για υπηρεσίες επιθέσεων DDoS σε διάφορα φόρουμ στο dark web. Το κόστος αυτών των υπηρεσιών ποικίλλει ανάλογα με παράγοντες όπως η προστασία DDoS, το CAPTCHA και η επαλήθευση JavaScript από την πλευρά του θύματος, που κυμαίνεται από 20$ την ημέρα έως 10.000$ τον μήνα. Κατά μέσο όρο, οι διαφημίσεις προσέφεραν αυτές τις υπηρεσίες στα 63,5$ την ημέρα ή 1.350$ τον μήνα. Επιπλέον, η αγορά του dark web προσφέρει εκμεταλλεύσεις για zero-day ευπάθειες σε συσκευές IoT, καθώς και κακόβουλο λογισμικό IoT το οποίο συμπεριλαμβάνει υποδομή και βοηθητικά προγράμματα υποστήριξης. Στον τομέα του κακόβουλου λογισμικού IoT, υπάρχει μια ποικιλία οικογενειών, με πολλές ΤΎΠΟΙ ΚΑΚΌΒΟΥΛΟΥ ΛΟΓΙΣΜΙΚΟΎ IOT 1. DDOS BOTNETS Aυτά τα κακόβουλα προγράμματα αναλαμβάνουν τον έλεγχο συσκευών IoT για να ξεκινήσουν επιθέσεις τύπου DDoS σε ένα ευρύ φάσμα υπηρεσιών. 2. RANSOMWARE Στοχεύοντας συσκευές IoT, ιδιαίτερα εκείνες που περιέχουν δεδομένα χρήστη όπως κουτιά NAS, το ransomware κρυπτογραφεί αρχεία και απαιτεί λύτρα για την αποκρυπτογράφησή τους. 3. MINERS Παρά την περιορισμένη επεξεργαστική τους ισχύ, ορισμένοι εγκληματίες στον κυβερνοχώρο προσπαθούν να χρησιμοποιήσουν συσκευές IoT για εξόρυξη κρυπτονομισμάτων. 4. DNS CHANGERS Ορισμένα κακόβουλα προγράμματα αλλάζουν τις ρυθμίσεις DNS σε Wi-Fi routers, ανακατευθύνοντας τους χρήστες σε κακόβουλες ιστοσελίδες. 5. PROXY BOTS Οι μολυσμένες συσκευές IoT χρησιμοποιούνται ως proxy servers για την αναδρομολόγηση κακόβουλης κυκλοφορίας, καθιστώντας δύσκολο τον εντοπισμό και τον μετριασμό τέτοιων επιθέσεων.

να προέρχονται από το Mirai του 2016. Ο έντονος ανταγωνισμός μεταξύ των εγκληματιών στον κυβερνοχώρο οδήγησε στην ανάπτυξη λειτουργιών που έχουν σχεδιαστεί για να αποτρέψουν το ανταγωνιστικό κακόβουλο λογισμικό. Αυτές οι στρατηγικές περιλαμβάνουν την εφαρμογή κανόνων firewall, την απενεργοποίηση της απομακρυσμένης διαχείρισης συσκευών και τον τερματισμό διαδικασιών που συνδέονται με ανταγωνιστικό κακόβουλο λογισμικό. Η κύρια μέθοδος για τη μόλυνση συσκευών IoT εξακολουθεί να είναι μέσω bruteforcing αδύναμων κωδικών πρόσβασης, ακολουθούμενη από την εκμετάλλευση τρωτών σημείων στις υπηρεσίες δικτύου. Οι επιθέσεις brute-force σε συσκευές απευθύνονται συνήθως στο Telnet, ένα ευρέως χρησιμοποιούμενο μη κρυπτογραφημένο πρωτόκολλο. Οι χάκερ χρησιμοποιούν αυτήν τη μέθοδο για να αποκτήσουν μη εξουσιοδοτημένη πρόσβαση σπάζοντας κωδικούς πρόσβασης, επιτρέποντάς τους να εκτελούν αυθαίρετες εντολές και κακόβουλο λογισμικό. Αν και το SSH, ένα πιο ασφαλές πρωτόκολλο, είναι επίσης ευαίσθητο, παρουσιάζει μεγαλύτερη πρόκληση πόρων για τους επιτιθέμενους. Το πρώτο εξάμηνο του 2023, τα honeypots της Kaspersky κατέγραψαν ότι το 97,91% των προσπαθειών brute-force σε κωδικό πρόσβασης επικεντρώθηκε στο Telnet, με μόλις το 2,09% να απευθύνεται στο SSH. Αυτές οι επιθέσεις συνδέονταν κυρίως με την Κίνα, την Ινδία και τις Ηνωμένες Πολιτείες, ενώ η Κίνα, το Πακιστάν και η Ρωσία ήταν οι πιο ενεργοί επιτιθέμενοι. TIPS ΠΡΟΣΤΑΣΊΑΣ IoT ΣΥΣΚΕΥΏΝ: ΠΡΑΓΜΑΤΟΠΟΙΕΊΤΕ τακτικούς ελέγχους ασφαλείας των συστημάτων ΟΤ για τον εντοπισμό και την εξάλειψη πιθανών τρωτών σημείων. ΧΡΗΣΙΜΟΠΟΙΉΣΤΕ λύσεις παρακολούθησης, ανάλυσης και ανίχνευσης της κυκλοφορίας δικτύου ICS για καλύτερη προστασία από επιθέσεις. ΒΕΒΑΙΩΘΕΊΤΕ ότι προστατεύετε τα βιομηχανικά τερματικά σημεία, καθώς και τα εταιρικά τερματικά σημεία. ΠΡΙΝ ΧΡΗΣΙΜΟΠΟΙΉΣΕΤΕ συσκευές IoT, αξιολογήστε την κατάσταση ασφάλειάς τους. Θα πρέπει να προτιμώνται οι συσκευές που διαθέτουν πιστοποιητικά κυβερνοασφάλειας και τα προϊόντα των κατασκευαστών που δίνουν μεγαλύτερη προσοχή στην ασφάλεια των πληροφοριών. ΓΙΑ ΤΙΣ ΈΞΥΠΝΕΣ οικιακές συσκευές σας, μην ξεχάσετε να αλλάξετε τον προεπιλεγμένο κωδικό πρόσβασης. Χρησιμοποιήστε έναν δύσκολο και περίπλοκο κωδικό και ενημερώστε τον τακτικά. ΜΗΝ ΚΟΙΝΟΠΟΙΕΊΤΕ σειριακούς αριθμούς, διευθύνσεις IP και άλλες ευαίσθητες πληροφορίες σχετικά με τις έξυπνες συσκευές σας στα κοινωνικά δίκτυα. ΛΆΒΕΤΕ υπόψη και ελέγχετε πάντα τις πιο πρόσφατες πληροφορίες σχετικά με τις ευπάθειες του IoT που ανακαλύφθηκαν. ΜΙΑ ΚΑΛΉ επιλογή είναι να διαβάσετε κριτικές και έρευνες σχετικά με την ασφάλεια των συσκευών πριν προβείτε σε αγορά. Δείτε πώς αντιδρά ο κατασκευαστής σε θέματα ευπάθειας που εντοπίστηκαν. Εάν επιλύει γρήγορα ζητήματα που αναφέρθηκαν από ερευνητές, αυτό είναι ένα καλό σημάδι.

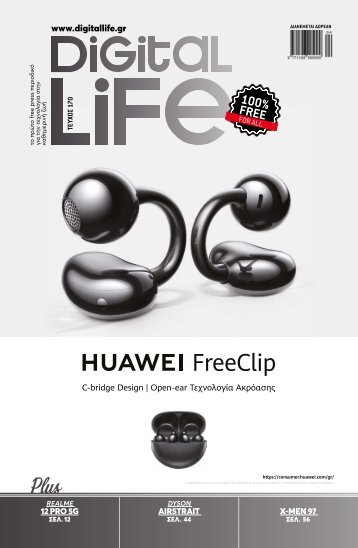

- Page 1: www.digitallife.gr ΔΙΑΝΈΜΕΤ

- Page 5 and 6: 25ο Συνέδριο 14.12.23 DIGI

- Page 7 and 8: olte-Tel Communications since 1999

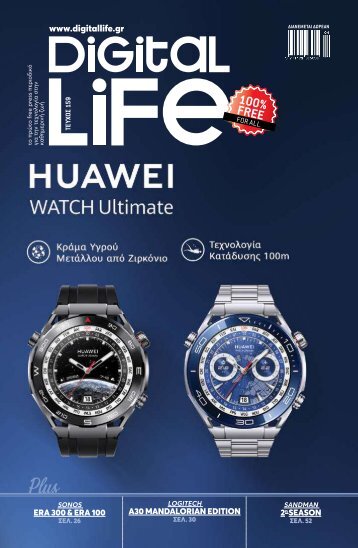

- Page 9 and 10: Fitness | Health | Sleep Monitor |

- Page 11 and 12: βαρά και λεπτομερή

- Page 13 and 14: ΌΛΑ ΤΑ ΠΡΟΪΌΝΤΑ ΕΊΝ

- Page 15 and 16: γία σε επίπεδο που

- Page 17 and 18: TECH SPECS ΜΕ ΜΙΑ ΜΑΤΙΆ!

- Page 19 and 20: A ναβαθμισμένο τόσο

- Page 21 and 22: κών, εφάμιλλο των σ

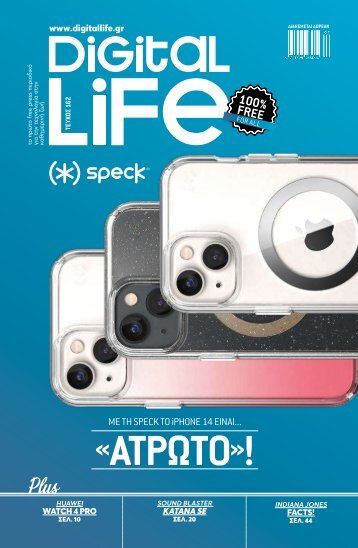

- Page 23 and 24: BEAUTIFUL, STRONG AND… HIGH-TECH!

- Page 25 and 26: H NOVA ΜΑΣ ΠΡΟΤΕΊΝΕΙ Έ

- Page 27 and 28: KEY FEATURES SE Mini υπόσχετ

- Page 29 and 30: ΨΗΦΙΑΚΉ ΑΜΝΗΣΊΑ Ο Ρ

- Page 31 and 32: 3ης Σεπτεμβρίου 1, Ο

- Page 33 and 34: ΜΕΤΑΦΡΆΣΤΕ ΣΗΜΆΝΣΕ

- Page 38 and 39: 38.DIGITAL WORLD APPLE CAR ΣΎΝΝ

- Page 40 and 41: 40.GET ELECTRIC ΣΤΗΝ ΑΝΑΖΉ

- Page 42 and 43: 42.GET ELECTRIC EGOBOO GLADIATOR X9

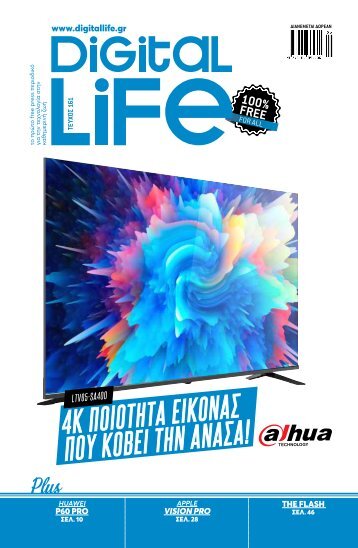

- Page 44 and 45: 44.COOL HOME DAHUA LTV55-SD400 Η A

- Page 46: 46.COOL HOME PHILIPS AIRFRYER XXL C

- Page 50 and 51: 50.BOX OFFICE

- Page 52 and 53: 52.BOX OFFICE ΣΤΟ ΦΩΣ ΝΈΕ

- Page 54 and 55: 54.GAMES Review «ΟΙ ΠΕΡΙΣΣ

- Page 56 and 57: 56.GAMES News Horizon Forbidden Wes

- Page 58 and 59: 58.GAMES Starfield Κάθε αστ

- Page 60 and 61: 60.THAT'S LIFE ΌΤΑΝ Η ΤΕΧΝ

- Page 62 and 63: 62.THAT'S LIFE Η ΑΥΤΟΠΕΠΟ

- Page 64 and 65: 64.BOOKS Book Reviews ΜΕΝΙΟΣ

- Page 66 and 67: 66.BOOKS ΝΕΚΤΑΡΙΑ ΑΝΑΣ

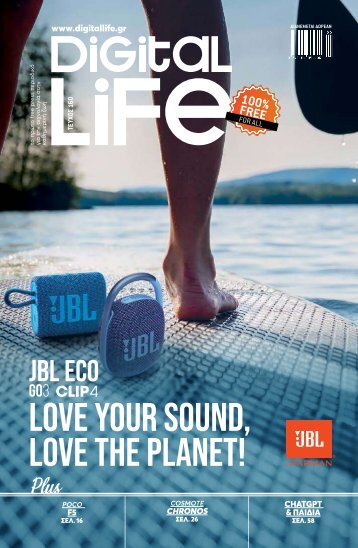

- Page 68: SCAN NOW JBL Greece | jblgreece.

Inappropriate

Loading...

Mail this publication

Loading...

Embed

Loading...

Follow Us

Twitter

Facebook

Youtube