Conceitos Termos Objetivos da criptografia O que é preciso? Tipos ...

Conceitos Termos Objetivos da criptografia O que é preciso? Tipos ...

Conceitos Termos Objetivos da criptografia O que é preciso? Tipos ...

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

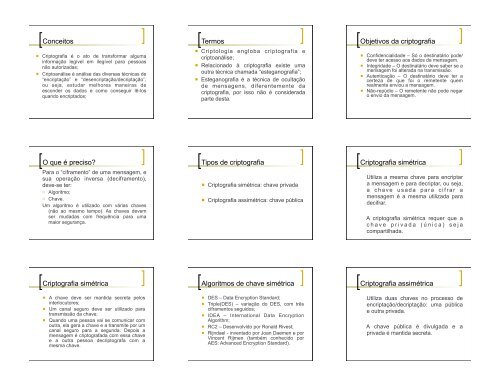

<strong>Conceitos</strong> <strong>Termos</strong><br />

Criptografia <strong>é</strong> o ato de transformar alguma<br />

informação legível em ilegível para pessoas<br />

não autoriza<strong>da</strong>s;<br />

Criptoanálise <strong>é</strong> análise <strong>da</strong>s diversas t<strong>é</strong>cnicas de<br />

“encriptação” e “desencriptação/decriptação”,<br />

ou seja, estu<strong>da</strong>r melhores maneiras de<br />

esconder os <strong>da</strong>dos e como conseguir lê-los<br />

quando encriptados;<br />

O <strong>que</strong> <strong>é</strong> <strong>preciso</strong>?<br />

Para o “ciframento” de uma mensagem, e<br />

sua operação inversa (deciframento),<br />

deve-se ter:<br />

Algoritmo;<br />

Chave.<br />

Um algoritmo <strong>é</strong> utilizado com várias chaves<br />

(não ao mesmo tempo). As chaves devem<br />

ser mu<strong>da</strong><strong>da</strong>s com frequência para uma<br />

maior segurança.<br />

Criptografia sim<strong>é</strong>trica<br />

A chave deve ser manti<strong>da</strong> secreta pelos<br />

interlocutores;<br />

Um canal seguro deve ser utilizado para<br />

transmissão <strong>da</strong> chave;<br />

Quando uma pessoa vai se comunicar com<br />

outra, ela gera a chave e a transmite por um<br />

canal seguro para a segun<strong>da</strong>. Depois a<br />

mensagem <strong>é</strong> criptografa<strong>da</strong> com essa chave<br />

e a outra pessoa decriptografa com a<br />

mesma chave.<br />

Criptologia engloba <strong>criptografia</strong> e<br />

criptoanálise;<br />

Relacionado à <strong>criptografia</strong> existe uma<br />

outra t<strong>é</strong>cnica chama<strong>da</strong> “esteganografia”;<br />

Esteganografia <strong>é</strong> a t<strong>é</strong>cnica de ocultação<br />

de mensagens, diferentemente <strong>da</strong><br />

<strong>criptografia</strong>, por isso não <strong>é</strong> considera<strong>da</strong><br />

parte desta.<br />

<strong>Tipos</strong> de <strong>criptografia</strong><br />

Criptografia sim<strong>é</strong>trica: chave priva<strong>da</strong><br />

Criptografia assim<strong>é</strong>trica: chave pública<br />

Algoritmos de chave sim<strong>é</strong>trica<br />

DES – Data Encryption Stan<strong>da</strong>rd;<br />

Triple(DES) – variação do DES, com três<br />

ciframentos seguidos;<br />

IDEA – International Data Encryption<br />

Algorithm;<br />

RC2 – Desenvolvido por Ronald Rivest;<br />

Rijn<strong>da</strong>el - inventado por Joan Daemen e por<br />

Vincent Rijmen (tamb<strong>é</strong>m conhecido por<br />

AES: Advanced Encryption Stan<strong>da</strong>rd).<br />

<strong>Objetivos</strong> <strong>da</strong> <strong>criptografia</strong><br />

Confidenciali<strong>da</strong>de – Só o destinatário pode/<br />

deve ter acesso aos <strong>da</strong>dos <strong>da</strong> mensagem.<br />

Integri<strong>da</strong>de – O destinatário deve saber se a<br />

mensagem foi altera<strong>da</strong> na transmissão.<br />

Autenticação – O destinatário deve ter a<br />

certeza de <strong>que</strong> foi o remetente <strong>que</strong>m<br />

realmente enviou a mensagem.<br />

Não-repúdio – O remetente não pode negar<br />

o envio <strong>da</strong> mensagem.<br />

Criptografia sim<strong>é</strong>trica<br />

Utiliza a mesma chave para encriptar<br />

a mensagem e para decriptar, ou seja,<br />

a c h a v e u s a d a p a r a c i f r a r a<br />

mensagem <strong>é</strong> a mesma utiliza<strong>da</strong> para<br />

decifrar.<br />

A <strong>criptografia</strong> sim<strong>é</strong>trica re<strong>que</strong>r <strong>que</strong> a<br />

chave priva<strong>da</strong> (única) seja<br />

compartilha<strong>da</strong>.<br />

Criptografia assim<strong>é</strong>trica<br />

Utiliza duas chaves no processo de<br />

encriptação/decriptação: uma pública<br />

e outra priva<strong>da</strong>.<br />

A chave pública <strong>é</strong> divulga<strong>da</strong> e a<br />

priva<strong>da</strong> <strong>é</strong> manti<strong>da</strong> secreta.

Criptografia assim<strong>é</strong>trica<br />

A chave pública <strong>é</strong> utiliza<strong>da</strong> para encriptar a<br />

mensagem e só <strong>que</strong>m possui a chave<br />

priva<strong>da</strong> <strong>é</strong> capaz de decriptar a mensagem.<br />

A chave priva<strong>da</strong> <strong>é</strong> relaciona<strong>da</strong>, atrav<strong>é</strong>s de<br />

um processo matemático, com a chave<br />

pública: sempre <strong>que</strong> uma chave priva<strong>da</strong> <strong>é</strong><br />

gera<strong>da</strong>, uma pública correspondente<br />

tamb<strong>é</strong>m deve ser cria<strong>da</strong>.<br />

Problemas<br />

Criptografia sim<strong>é</strong>trica: distribuição e<br />

armazenamento de chaves; número<br />

de chaves necessário para<br />

comunicação entre n pessoas.<br />

Criptografia assim<strong>é</strong>trica:<br />

armazenamento <strong>da</strong>s chaves públicas;<br />

garantia de <strong>que</strong> <strong>que</strong>m possui a chave<br />

pública <strong>é</strong> realmente <strong>que</strong>m diz ser.<br />

Certificado digital<br />

Um certificado digital <strong>é</strong> um arquivo <strong>que</strong> cont<strong>é</strong>m<br />

várias informações relativas à identificação <strong>da</strong><br />

enti<strong>da</strong>de à qual o certificado foi emitido.<br />

O certificado tem como principal função vincular<br />

uma chave pública a um usuário, gera<strong>da</strong> pela<br />

“autori<strong>da</strong>de certificadora”. Com isso, pretende-se<br />

garantir <strong>que</strong> a mensagem transmiti<strong>da</strong> <strong>é</strong> realmente<br />

de <strong>que</strong>m diz ser, ou seja, veio do remetente<br />

exposto na mensagem.<br />

Criptografia assim<strong>é</strong>trica<br />

Quando algu<strong>é</strong>m <strong>que</strong>r se comunicar, deve gerar o<br />

par de chaves, priva<strong>da</strong> e pública.<br />

Após isto, essa pessoa libera a chave pública e<br />

qual<strong>que</strong>r pessoa tem acesso a esta chave.<br />

A outra pessoa interessa<strong>da</strong> na comunicação<br />

encripta a mensagem com a chave pública e a<br />

envia para o gerador <strong>da</strong>s chaves.<br />

Só <strong>que</strong>m gerou os par de chaves <strong>é</strong> <strong>que</strong>m pode<br />

decriptar a mensagem, pois <strong>é</strong> ele <strong>que</strong>m possui a<br />

chave priva<strong>da</strong>.<br />

Assinatura digital<br />

Acompanha uma determina<strong>da</strong><br />

informação e procura garantir <strong>que</strong> o<br />

receptor saberá se a informação<br />

sofreu alteração ou não, durante a<br />

transmissão <strong>da</strong> mensagem.<br />

Algoritmos de chave<br />

assim<strong>é</strong>trica<br />

RSA – criado por Ronald Rivest, Adi Shamir<br />

e Len Adleman; baseado em números<br />

primos (fatoração);<br />

El Gamal – baseado no “problema do<br />

logaritmo discreto”;<br />

Diffie-Hellman – tamb<strong>é</strong>m baseado no<br />

“problema do logaritmo<br />

discreto” (exponenciação discreta);<br />

Curvas Elípticas – modelo proposto por<br />

Neal Koblitz e V. S. Miller.<br />

Assinatura digital<br />

Hash: <strong>é</strong> um valor retornado por um<br />

algoritmo de dispersão.<br />

Função de Hash: recebe um valor e<br />

retorna um código para ele.<br />

Os algoritmos de hash mais usados<br />

são: MD2, MD4, MD5 e o SHA-1.