Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

IPv6: Nova alvorada para o protocolo Internet<br />

tocolos IPv4 e IPv6. As versões mais recentes de vários sistemas<br />

operacionais também são compatíveis, como as distribuições<br />

Linux e Microsoft Windows.<br />

Durante a criação do IPv6 foram idealizados diversos procedimentos<br />

de transição, organizados em três categorias<br />

principais:<br />

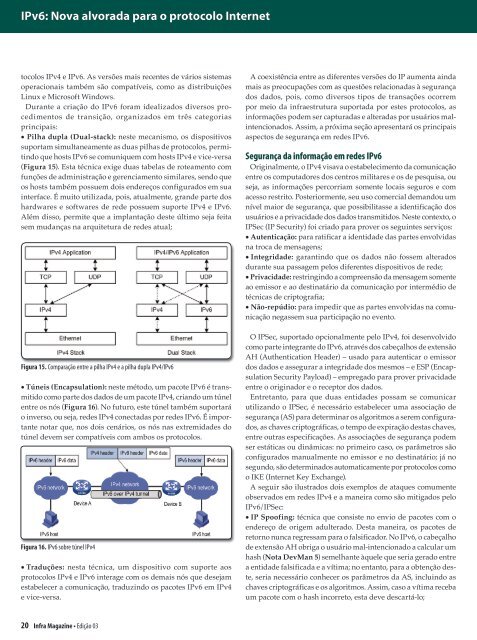

• Pilha dupla (Dual-stack): neste mecanismo, os dispositivos<br />

suportam simultaneamente as duas pilhas de protocolos, permitindo<br />

que hosts IPv6 se comuniquem com hosts IPv4 e vice-versa<br />

(Figura 15). Esta técnica exige duas tabelas de roteamento com<br />

funções de administração e gerenciamento similares, sendo que<br />

os hosts também possuem dois endereços configurados em sua<br />

interface. É muito utilizada, pois, atualmente, grande parte dos<br />

hardwares e softwares de rede possuem suporte IPv4 e IPv6.<br />

Além disso, permite que a implantação deste último seja feita<br />

sem mudanças na arquitetura de redes atual;<br />

Figura 15. Comparação entre a pilha IPv4 e a pilha dupla IPv4/IPv6<br />

• Túneis (Encapsulation): neste método, um pacote IPv6 é transmitido<br />

como parte dos dados de um pacote IPv4, criando um túnel<br />

entre os nós (Figura 16). No futuro, este túnel também suportará<br />

o inverso, ou seja, redes IPv4 conectadas por redes IPv6. É importante<br />

notar que, nos dois cenários, os nós nas extremidades do<br />

túnel devem ser compatíveis com ambos os protocolos.<br />

Figura 16. IPv6 sobre túnel IPv4<br />

• Traduções: nesta técnica, um dispositivo com suporte aos<br />

protocolos IPv4 e IPv6 interage com os demais nós que desejam<br />

estabelecer a comunicação, traduzindo os pacotes IPv6 em IPv4<br />

e vice-versa.<br />

20 Infra Magazine • Edição 03<br />

A coexistência entre as diferentes versões do IP aumenta ainda<br />

mais as preocupações com as questões relacionadas à segurança<br />

dos dados, pois, como diversos tipos de transações ocorrem<br />

por meio da infraestrutura suportada por estes protocolos, as<br />

informações podem ser capturadas e alteradas por usuários malintencionados.<br />

Assim, a próxima seção apresentará os principais<br />

aspectos de segurança em redes IPv6.<br />

Segurança da informação em redes IPv6<br />

Originalmente, o IPv4 visava o estabelecimento da comunicação<br />

entre os computadores dos centros militares e os de pesquisa, ou<br />

seja, as informações percorriam somente locais seguros e com<br />

acesso restrito. Posteriormente, seu uso comercial demandou um<br />

nível maior de segurança, que possibilitasse a identificação dos<br />

usuários e a privacidade dos dados transmitidos. Neste contexto, o<br />

IPSec (IP Security) foi criado para prover os seguintes serviços:<br />

• Autenticação: para ratificar a identidade das partes envolvidas<br />

na troca de mensagens;<br />

• Integridade: garantindo que os dados não fossem alterados<br />

durante sua passagem pelos diferentes dispositivos de rede;<br />

• Privacidade: restringindo a compreensão da mensagem somente<br />

ao emissor e ao destinatário da comunicação por intermédio de<br />

técnicas de criptografia;<br />

• Não-repúdio: para impedir que as partes envolvidas na comunicação<br />

negassem sua participação no evento.<br />

O IPSec, suportado opcionalmente pelo IPv4, foi desenvolvido<br />

como parte integrante do IPv6, através dos cabeçalhos de extensão<br />

AH (Authentication Header) – usado para autenticar o emissor<br />

dos dados e assegurar a integridade dos mesmos – e ESP (Encapsulation<br />

Security Payload) – empregado para prover privacidade<br />

entre o originador e o receptor dos dados.<br />

Entretanto, para que duas entidades possam se comunicar<br />

utilizando o IPSec, é necessário estabelecer uma associação de<br />

segurança (AS) para determinar os algoritmos a serem configurados,<br />

as chaves criptográficas, o tempo de expiração destas chaves,<br />

entre outras especificações. As associações de segurança podem<br />

ser estáticas ou dinâmicas: no primeiro caso, os parâmetros são<br />

configurados manualmente no emissor e no destinatário; já no<br />

segundo, são determinados automaticamente por protocolos como<br />

o IKE (Internet Key Exchange).<br />

A seguir são ilustrados dois exemplos de ataques comumente<br />

observados em redes IPv4 e a maneira como são mitigados pelo<br />

IPv6/IPSec:<br />

• IP Spoofing: técnica que consiste no envio de pacotes com o<br />

endereço de origem adulterado. Desta maneira, os pacotes de<br />

retorno nunca regressam para o falsificador. No IPv6, o cabeçalho<br />

de extensão AH obriga o usuário mal-intencionado a calcular um<br />

hash (Nota DevMan 5) semelhante àquele que seria gerado entre<br />

a entidade falsificada e a vítima; no entanto, para a obtenção deste,<br />

seria necessário conhecer os parâmetros da AS, incluindo as<br />

chaves criptográficas e os algoritmos. Assim, caso a vítima receba<br />

um pacote com o hash incorreto, esta deve descartá-lo;