You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

segurança, como firewall para proteger a comunicação de dados,<br />

proxy para controlar a navegação na Internet, antispam para filtrar<br />

as mensagens do correio eletrônico e antivírus para impedir<br />

a infecção de sua rede, tudo está em seu devido lugar, em uma<br />

perfeita harmonia.<br />

Puro engano! A tecnologia, por melhor que seja não garante a<br />

proteção efetiva do ambiente de rede. Se não houver uma política<br />

de acesso bem definida e divulgada de forma clara a todos os<br />

colaboradores da empresa, incluindo funcionários, fornecedores e<br />

terceiros, não haverá milagre tecnológico que impedirá os acessos<br />

indevidos utilizando os recursos da organização.<br />

Para começarmos a nossa caminhada, vamos responder as<br />

questões apresentadas no início deste artigo:<br />

1ª Pergunta: O que realmente podemos monitorar nos computadores<br />

de nossas empresas para reduzir o risco de fraudes?<br />

Quando um funcionário ou terceiro utiliza algum recurso da<br />

empresa para a realização de suas atividades, ele deve ter no<br />

mínimo o discernimento para compreender que aquilo não lhe<br />

pertence. Mesmo quando o recurso utilizado é de propriedade<br />

do funcionário, como por exemplo, o notebook com o qual ele<br />

presta o seu serviço, isso não impede que a empresa possa<br />

monitorá-lo e auditá-lo conforme sua necessidade, desde que<br />

previamente acordado.<br />

Um exemplo muito prático que uso para ilustrar este cenário é<br />

substituir o notebook ou o computador por um carro. Quando uma<br />

empresa disponibiliza o carro para o técnico de suporte realizar<br />

os seus atendimentos externos ele tem total ciência de que será<br />

monitorado ou auditado, para checar se a quilometragem está<br />

correta, se o veículo está sendo bem conservado ou ainda identificar<br />

possíveis registros de multas. Ninguém questiona este tipo<br />

de monitoramento, correto? E quando o veículo é de propriedade<br />

do funcionário, muda alguma coisa? A empresa vai reembolsá-lo<br />

pelo uso do seu veículo no trabalho, porém, ela precisa verificar<br />

se a sua quilometragem está de acordo com o deslocamento realizado<br />

até o cliente, a empresa precisa verificar se o funcionário<br />

está cuidando adequadamente da manutenção e conservação do<br />

veículo para evitar possíveis acidentes e também verificar se há<br />

registros de multas nos horários em que o veículo estava sendo<br />

utilizado para a prestação dos serviços. Alguém questiona este<br />

tipo de monitoramento, desde que devidamente acordado? Creio<br />

que não! E por que o funcionário acha que com um computador,<br />

seja da empresa ou de sua propriedade estaria isento deste tipo<br />

de avaliação?<br />

Portanto, toda a informação acessada pelo funcionário utilizando<br />

recursos fornecidos pela empresa está passível de monitoramento,<br />

exceto ainda e-mails de contas pessoais, conforme veremos<br />

adiante.<br />

2ª Pergunta: Preciso ter a ciência dos funcionários, avisando<br />

formalmente que estão sendo monitorados?<br />

Sim. O Tribunal Superior do Trabalho e suas regionais estão<br />

alinhando suas percepções no entendimento de que a empresa<br />

pode e deve monitorar os meios de comunicação eletrônicos<br />

utilizados pelos seus funcionários, com o objetivo de identificar<br />

mau uso dos recursos disponibilizados pela empresa. Em casos<br />

em que o funcionário cometa crimes como pedofilia, difamação<br />

ou discriminação de qualquer natureza utilizando estes<br />

recursos no seu ambiente de trabalho, é o IP da empresa que<br />

estará sendo exposto. Neste caso, se a empresa não identificar<br />

a autoria internamente, ela se torna corresponsável pelos atos<br />

de seu empregado.<br />

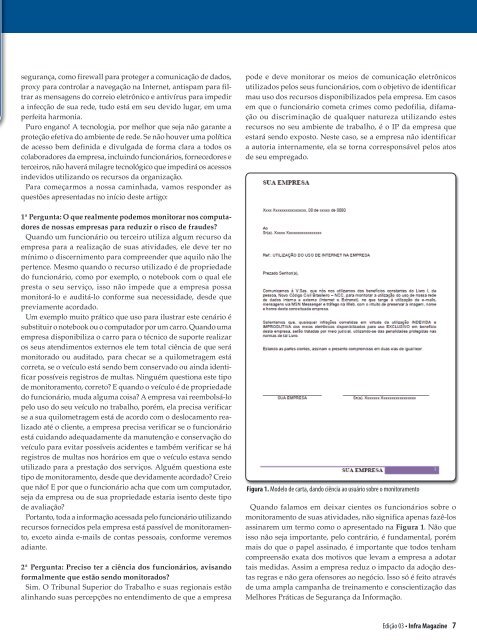

Figura 1. Modelo de carta, dando ciência ao usuário sobre o monitoramento<br />

Quando falamos em deixar cientes os funcionários sobre o<br />

monitoramento de suas atividades, não significa apenas fazê-los<br />

assinarem um termo como o apresentado na Figura 1. Não que<br />

isso não seja importante, pelo contrário, é fundamental, porém<br />

mais do que o papel assinado, é importante que todos tenham<br />

compreensão exata dos motivos que levam a empresa a adotar<br />

tais medidas. Assim a empresa reduz o impacto da adoção destas<br />

regras e não gera ofensores ao negócio. Isso só é feito através<br />

de uma ampla campanha de treinamento e conscientização das<br />

Melhores Práticas de Segurança da Informação.<br />

Edição 03 • Infra Magazine 7