Community Edition 83 - Linux Magazine Online

Community Edition 83 - Linux Magazine Online

Community Edition 83 - Linux Magazine Online

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

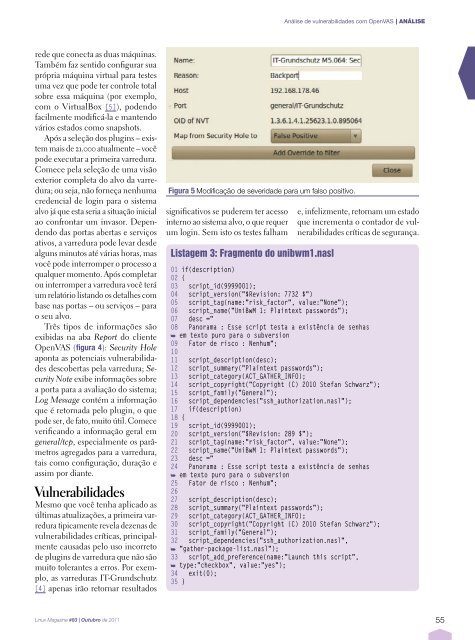

Análise de vulnerabilidades com OpenVAS | ANÁLISErede que conecta as duas máquinas.Também faz sentido configurar suaprópria máquina virtual para testesuma vez que pode ter controle totalsobre essa máquina (por exemplo,com o VirtualBox [5] ), podendofacilmente modificá-la e mantendovários estados como snapshots.Após a seleção dos plugins – existemmais de 21.000 atualmente – vocêpode executar a primeira varredura.Comece pela seleção de uma visãoexterior completa do alvo da varredura;ou seja, não forneça nenhumacredencial de login para o sistemaalvo já que esta seria a situação inicialao confrontar um invasor. Dependendodas portas abertas e serviçosativos, a varredura pode levar desdealguns minutos até várias horas, masvocê pode interromper o processo aqualquer momento. Após completarou interromper a varredura você teráum relatório listando os detalhes combase nas portas – ou serviços – parao seu alvo.Três tipos de informações sãoexibidas na aba Report do clienteOpenVAS ( figura 4 ): Security Holeaponta as potenciais vulnerabilidadesdescobertas pela varredura; SecurityNote exibe informações sobrea porta para a avaliação do sistema;Log Message contém a informaçãoque é retornada pelo plugin, o quepode ser, de fato, muito útil. Comeceverificando a informação geral emgeneral/tcp , especialmente os parâmetrosagregados para a varredura,tais como configuração, duração eassim por diante.VulnerabilidadesMesmo que você tenha aplicado asúltimas atualizações, a primeira varreduratipicamente revela dezenas devulnerabilidades críticas, principalmentecausadas pelo uso incorretode plugins de varredura que não sãomuito tolerantes a erros. Por exemplo,as varreduras IT-Grundschutz[4] apenas irão retornar resultadosFigura 5 Modifi cação de severidade para um falso positivo.significativos se puderem ter acessointerno ao sistema alvo, o que requerum login. Sem isto os testes falhamListagem 3: Fragmento do unibwm1.nasle, infelizmente, retornam um estadoque incrementa o contador de vulnerabilidadescríticas de segurança.01 if(description)02 {03 script_id(9999001);04 script_version("$Revision: 7732 $")05 script_tag(name:"risk_factor", value:"None");06 script_name("UniBwM 1: Plaintext passwords");07 desc ="08 Panorama : Esse script testa a existência de senhasem texto puro para o subversion09 Fator de risco : Nenhum";1011 script_description(desc);12 script_summary("Plaintext passwords");13 script_category(ACT_GATHER_INFO);14 script_copyright("Copyright (C) 2010 Stefan Schwarz");15 script_family("General");16 script_dependencies("ssh_authorization.nasl");17 if(description)18 {19 script_id(9999001);20 script_version("$Revision: 289 $");21 script_tag(name:"risk_factor", value:"None");22 script_name("UniBwM 1: Plaintext passwords");23 desc ="24 Panorama : Esse script testa a existência de senhasem texto puro para o subversion25 Fator de risco : Nenhum";2627 script_description(desc);28 script_summary("Plaintext passwords");29 script_category(ACT_GATHER_INFO);30 script_copyright("Copyright (C) 2010 Stefan Schwarz");31 script_family("General");32 script_dependencies("ssh_authorization.nasl","gather-package-list.nasl");33 script_add_preference(name:"Launch this script",type:"checkbox", value:"yes");34 exit(0);35 }<strong>Linux</strong> <strong>Magazine</strong> #<strong>83</strong> | Outubro de 201155

![Stackless Python[1] - Linux New Media](https://img.yumpu.com/37575174/1/190x257/stackless-python1-linux-new-media.jpg?quality=85)