CAPITULO II.pdf - Repositorio UTN

CAPITULO II.pdf - Repositorio UTN

CAPITULO II.pdf - Repositorio UTN

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

Análisis a la Seguridad de Redes Inalámbricas <strong>UTN</strong> – FICA – EISIC<br />

como extensión de una red Lan <strong>CAPITULO</strong> <strong>II</strong><br />

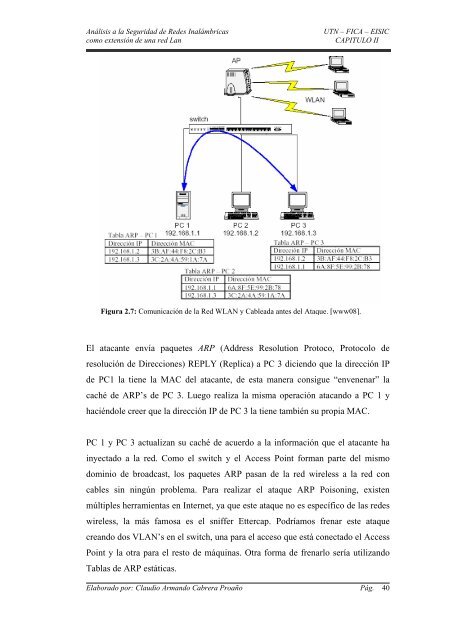

Figura 2.7: Comunicación de la Red WLAN y Cableada antes del Ataque. [www08].<br />

El atacante envía paquetes ARP (Address Resolution Protoco, Protocolo de<br />

resolución de Direcciones) REPLY (Replica) a PC 3 diciendo que la dirección IP<br />

de PC1 la tiene la MAC del atacante, de esta manera consigue “envenenar” la<br />

caché de ARP’s de PC 3. Luego realiza la misma operación atacando a PC 1 y<br />

haciéndole creer que la dirección IP de PC 3 la tiene también su propia MAC.<br />

PC 1 y PC 3 actualizan su caché de acuerdo a la información que el atacante ha<br />

inyectado a la red. Como el switch y el Access Point forman parte del mismo<br />

dominio de broadcast, los paquetes ARP pasan de la red wireless a la red con<br />

cables sin ningún problema. Para realizar el ataque ARP Poisoning, existen<br />

múltiples herramientas en Internet, ya que este ataque no es específico de las redes<br />

wireless, la más famosa es el sniffer Ettercap. Podríamos frenar este ataque<br />

creando dos VLAN’s en el switch, una para el acceso que está conectado el Access<br />

Point y la otra para el resto de máquinas. Otra forma de frenarlo sería utilizando<br />

Tablas de ARP estáticas.<br />

Elaborado por: Claudio Armando Cabrera Proaño Pág.<br />

40