Seguridad y alta disponibilidad

Seguridad y alta disponibilidad

Seguridad y alta disponibilidad

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

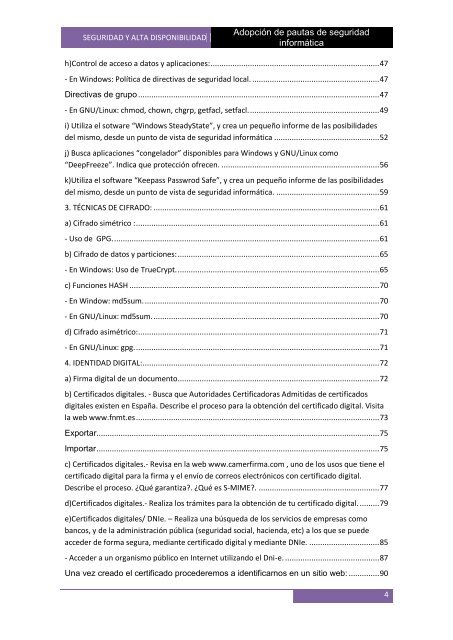

SEGURIDAD Y ALTA DISPONIBILIDAD<br />

Adopción de pautas de seguridad<br />

informática<br />

h)Control de acceso a datos y aplicaciones: ............................................................................. 47<br />

- En Windows: Política de directivas de seguridad local. .......................................................... 47<br />

Directivas de grupo .............................................................................................................. 47<br />

- En GNU/Linux: chmod, chown, chgrp, getfacl, setfacl. ........................................................... 49<br />

i) Utiliza el sotware “Windows SteadyState”, y crea un pequeño informe de las posibilidades<br />

del mismo, desde un punto de vista de seguridad informática ................................................ 52<br />

j) Busca aplicaciones “congelador” disponibles para Windows y GNU/Linux como<br />

“DeepFreeze”. Indica que protección ofrecen. ........................................................................ 56<br />

k)Utiliza el software “Keepass Passwrod Safe”, y crea un pequeño informe de las posibilidades<br />

del mismo, desde un punto de vista de seguridad informática. ............................................... 59<br />

3. TÉCNICAS DE CIFRADO: ....................................................................................................... 61<br />

a) Cifrado simétrico : ............................................................................................................... 61<br />

- Uso de GPG. ......................................................................................................................... 61<br />

b) Cifrado de datos y particiones: ............................................................................................ 65<br />

- En Windows: Uso de TrueCrypt. ............................................................................................ 65<br />

c) Funciones HASH .................................................................................................................. 70<br />

- En Window: md5sum. ........................................................................................................... 70<br />

- En GNU/Linux: md5sum. ....................................................................................................... 70<br />

d) Cifrado asimétrico: .............................................................................................................. 71<br />

- En GNU/Linux: gpg. ............................................................................................................... 71<br />

4. IDENTIDAD DIGITAL: ............................................................................................................ 72<br />

a) Firma digital de un documento............................................................................................ 72<br />

b) Certificados digitales. - Busca que Autoridades Certificadoras Admitidas de certificados<br />

digitales existen en España. Describe el proceso para la obtención del certificado digital. Visita<br />

la web www.fnmt.es ............................................................................................................... 73<br />

Exportar ................................................................................................................................. 75<br />

Importar ................................................................................................................................. 75<br />

c) Certificados digitales.- Revisa en la web www.camerfirma.com , uno de los usos que tiene el<br />

certificado digital para la firma y el envío de correos electrónicos con certificado digital.<br />

Describe el proceso. ¿Qué garantiza?. ¿Qué es S-MIME?. ....................................................... 77<br />

d)Certificados digitales.- Realiza los trámites para la obtención de tu certificado digital. ......... 79<br />

e)Certificados digitales/ DNIe. – Realiza una búsqueda de los servicios de empresas como<br />

bancos, y de la administración pública (seguridad social, hacienda, etc) a los que se puede<br />

acceder de forma segura, mediante certificado digital y mediante DNIe. ................................ 85<br />

- Acceder a un organismo público en Internet utilizando el Dni-e. ........................................... 87<br />

Una vez creado el certificado procederemos a identificarnos en un sitio web: .............. 90<br />

4