Detección de intrusos en la capa de enlace del protocolo 802.11

Detección de intrusos en la capa de enlace del protocolo 802.11

Detección de intrusos en la capa de enlace del protocolo 802.11

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

Capítulo I: Estado <strong>de</strong>l arte <strong>de</strong> <strong>la</strong> seguridad <strong>de</strong> <strong>la</strong>s Re<strong>de</strong>s WiFi.<br />

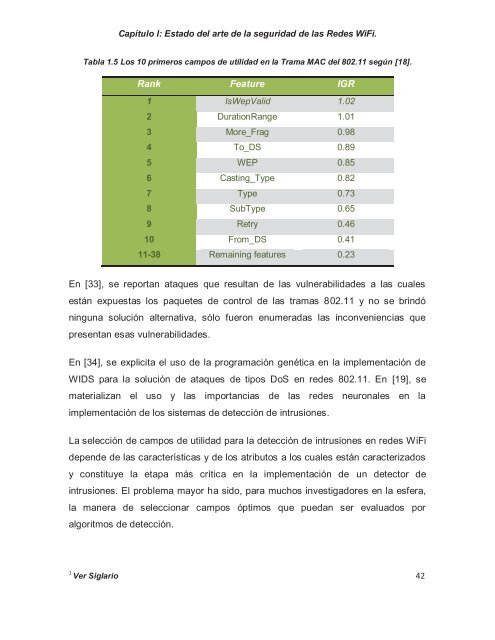

Tab<strong>la</strong> 1.5 Los 10 primeros campos <strong>de</strong> utilidad <strong>en</strong> <strong>la</strong> Trama MAC <strong>de</strong>l <strong>802.11</strong> según [18].<br />

Rank Feature IGR<br />

1 IsWepValid 1.02<br />

2 DurationRange 1.01<br />

3 More_Frag 0.98<br />

4 To_DS 0.89<br />

5 WEP 0.85<br />

6 Casting_Type 0.82<br />

7 Type 0.73<br />

8 SubType 0.65<br />

9 Retry 0.46<br />

10 From_DS 0.41<br />

11-38 Remaining features 0.23<br />

En [33], se reportan ataques que resultan <strong>de</strong> <strong>la</strong>s vulnerabilida<strong>de</strong>s a <strong>la</strong>s cuales<br />

están expuestas los paquetes <strong>de</strong> control <strong>de</strong> <strong>la</strong>s tramas <strong>802.11</strong> y no se brindó<br />

ninguna solución alternativa, sólo fueron <strong>en</strong>umeradas <strong>la</strong>s inconv<strong>en</strong>i<strong>en</strong>cias que<br />

pres<strong>en</strong>tan esas vulnerabilida<strong>de</strong>s.<br />

En [34], se explicita el uso <strong>de</strong> <strong>la</strong> programación g<strong>en</strong>ética <strong>en</strong> <strong>la</strong> implem<strong>en</strong>tación <strong>de</strong><br />

WIDS para <strong>la</strong> solución <strong>de</strong> ataques <strong>de</strong> tipos DoS <strong>en</strong> re<strong>de</strong>s <strong>802.11</strong>. En [19], se<br />

materializan el uso y <strong>la</strong>s importancias <strong>de</strong> <strong>la</strong>s re<strong>de</strong>s neuronales <strong>en</strong> <strong>la</strong><br />

implem<strong>en</strong>tación <strong>de</strong> los sistemas <strong>de</strong> <strong>de</strong>tección <strong>de</strong> intrusiones.<br />

La selección <strong>de</strong> campos <strong>de</strong> utilidad para <strong>la</strong> <strong>de</strong>tección <strong>de</strong> intrusiones <strong>en</strong> re<strong>de</strong>s WiFi<br />

<strong>de</strong>p<strong>en</strong><strong>de</strong> <strong>de</strong> <strong>la</strong>s características y <strong>de</strong> los atributos a los cuales están caracterizados<br />

y constituye <strong>la</strong> etapa más crítica <strong>en</strong> <strong>la</strong> implem<strong>en</strong>tación <strong>de</strong> un <strong>de</strong>tector <strong>de</strong><br />

intrusiones. El problema mayor ha sido, para muchos investigadores <strong>en</strong> <strong>la</strong> esfera,<br />

<strong>la</strong> manera <strong>de</strong> seleccionar campos óptimos que puedan ser evaluados por<br />

algoritmos <strong>de</strong> <strong>de</strong>tección.<br />

1 Ver Sig<strong>la</strong>rio 42