El Costo de la Seguridad en Dispositivos Móviles

El Costo de la Seguridad en Dispositivos Móviles

El Costo de la Seguridad en Dispositivos Móviles

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

ango medio, un Nokia3500 C<strong>la</strong>ssic y un Sony Ericcson K550i.<br />

Estos teléfonos incluy<strong>en</strong> un procesador ARM9 corri<strong>en</strong>do a 104 y<br />

218 MHz, respectivam<strong>en</strong>te. La batería <strong>de</strong> teléfono Nokia3500 es<br />

<strong>la</strong> BL4C (860 mAh Li-Ion) y ti<strong>en</strong>e una expectativa <strong>de</strong> vida <strong>de</strong> 12<br />

días <strong>en</strong> standby y cerca <strong>de</strong> 3 horas hab<strong>la</strong>ndo por teléfono. Por<br />

otro <strong>la</strong>do, <strong>la</strong> batería <strong>de</strong> teléfono Sony Ericcson es <strong>la</strong> BST-33 (950<br />

mAh Li-Ion) con una expectativa <strong>de</strong> vida <strong>de</strong> 14 días <strong>en</strong> standby<br />

y cerca <strong>de</strong> 7 horas hab<strong>la</strong>ndo por teléfono. Ambos teléfonos<br />

soportan CLDC 1.1 y MIDP 2.0, a<strong>de</strong>más <strong>de</strong> WMA 2.0.<br />

Todo el código fue compi<strong>la</strong>do <strong>en</strong> un computador<br />

Linux ejecutando el IDE NetBeans 6.8 con WTK 2.5.2. La versión<br />

<strong>de</strong> <strong>la</strong> máquina virtual Java es <strong>la</strong> 1.6.0 (IcedTea6 1.8). Las medidas<br />

<strong>de</strong> tiempo fueron hechas a través <strong>de</strong> temporizadores Java<br />

incluidos <strong>en</strong> <strong>la</strong>s aplicaciones, mi<strong>en</strong>tras que <strong>la</strong>s mediciones <strong>de</strong><br />

<strong>en</strong>ergía fueron tomadas usando multímetros Fluke <strong>de</strong> alta<br />

precisión.<br />

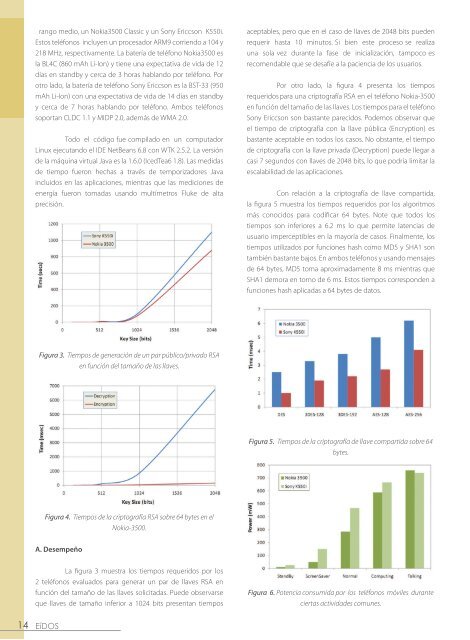

aceptables, pero que <strong>en</strong> el caso <strong>de</strong> l<strong>la</strong>ves <strong>de</strong> 2048 bits pue<strong>de</strong>n<br />

requerir hasta 10 minutos. Si bi<strong>en</strong> este proceso se realiza<br />

una so<strong>la</strong> vez durante <strong>la</strong> fase <strong>de</strong> inicialización, tampoco es<br />

recom<strong>en</strong>dable que se <strong>de</strong>safíe a <strong>la</strong> paci<strong>en</strong>cia <strong>de</strong> los usuarios.<br />

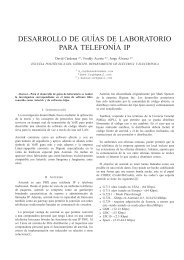

Por otro <strong>la</strong>do, <strong>la</strong> figura 4 pres<strong>en</strong>ta los tiempos<br />

requeridos para una criptografía RSA <strong>en</strong> el teléfono Nokia-3500<br />

<strong>en</strong> función <strong>de</strong>l tamaño <strong>de</strong> <strong>la</strong>s l<strong>la</strong>ves. Los tiempos para el teléfono<br />

Sony Ericcson son bastante parecidos. Po<strong>de</strong>mos observar que<br />

el tiempo <strong>de</strong> criptografía con <strong>la</strong> l<strong>la</strong>ve pública (Encryption) es<br />

bastante aceptable <strong>en</strong> todos los casos. No obstante, el tiempo<br />

<strong>de</strong> criptografía con <strong>la</strong> l<strong>la</strong>ve privada (Decryption) pue<strong>de</strong> llegar a<br />

casi 7 segundos con l<strong>la</strong>ves <strong>de</strong> 2048 bits, lo que podría limitar <strong>la</strong><br />

esca<strong>la</strong>bilidad <strong>de</strong> <strong>la</strong>s aplicaciones.<br />

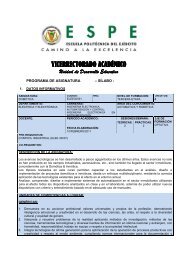

Con re<strong>la</strong>ción a <strong>la</strong> criptografía <strong>de</strong> l<strong>la</strong>ve compartida,<br />

<strong>la</strong> figura 5 muestra los tiempos requeridos por los algoritmos<br />

más conocidos para codificar 64 bytes. Note que todos los<br />

tiempos son inferiores a 6.2 ms lo que permite <strong>la</strong>t<strong>en</strong>cias <strong>de</strong><br />

usuario imperceptibles <strong>en</strong> <strong>la</strong> mayoría <strong>de</strong> casos. Finalm<strong>en</strong>te, los<br />

tiempos utilizados por funciones hash como MD5 y SHA1 son<br />

también bastante bajos. En ambos teléfonos y usando m<strong>en</strong>sajes<br />

<strong>de</strong> 64 bytes, MD5 toma aproximadam<strong>en</strong>te 8 ms mi<strong>en</strong>tras que<br />

SHA1 <strong>de</strong>mora <strong>en</strong> torno <strong>de</strong> 6 ms. Estos tiempos correspon<strong>de</strong>n a<br />

funciones hash aplicadas a 64 bytes <strong>de</strong> datos.<br />

Figura 3. Tiempos <strong>de</strong> g<strong>en</strong>eración <strong>de</strong> un par público/privado RSA<br />

<strong>en</strong> función <strong>de</strong>l tamaño <strong>de</strong> <strong>la</strong>s l<strong>la</strong>ves.<br />

Figura 5. Tiempos <strong>de</strong> <strong>la</strong> criptografía <strong>de</strong> l<strong>la</strong>ve compartida sobre 64<br />

bytes.<br />

Figura 4. Tiempos <strong>de</strong> <strong>la</strong> criptografía RSA sobre 64 bytes <strong>en</strong> el<br />

Nokia-3500.<br />

A. Desempeño<br />

La figura 3 muestra los tiempos requeridos por los<br />

2 teléfonos evaluados para g<strong>en</strong>erar un par <strong>de</strong> l<strong>la</strong>ves RSA <strong>en</strong><br />

función <strong>de</strong>l tamaño <strong>de</strong> <strong>la</strong>s l<strong>la</strong>ves solicitadas. Pue<strong>de</strong> observarse<br />

que l<strong>la</strong>ves <strong>de</strong> tamaño inferior a 1024 bits pres<strong>en</strong>tan tiempos<br />

Figura 6. Pot<strong>en</strong>cia consumida por los teléfonos móviles durante<br />

ciertas activida<strong>de</strong>s comunes.<br />

14<br />

EíDOS

![[dist] adm educativa l00316924 avellaneda morales, sandra mar](https://img.yumpu.com/46476734/1/190x135/dist-adm-educativa-l00316924-avellaneda-morales-sandra-mar.jpg?quality=85)