Virtualización: Implicancias de la seguridad de la ... - Cybsec

Virtualización: Implicancias de la seguridad de la ... - Cybsec

Virtualización: Implicancias de la seguridad de la ... - Cybsec

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

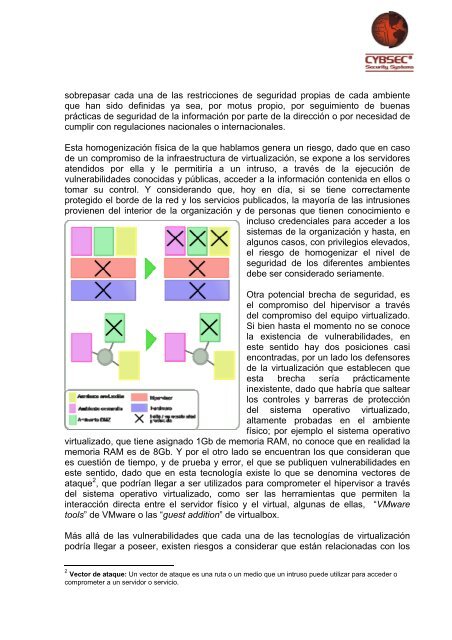

sobrepasar cada una <strong>de</strong> <strong>la</strong>s restricciones <strong>de</strong> <strong>seguridad</strong> propias <strong>de</strong> cada ambienteque han sido <strong>de</strong>finidas ya sea, por motus propio, por seguimiento <strong>de</strong> buenasprácticas <strong>de</strong> <strong>seguridad</strong> <strong>de</strong> <strong>la</strong> información por parte <strong>de</strong> <strong>la</strong> dirección o por necesidad <strong>de</strong>cumplir con regu<strong>la</strong>ciones nacionales o internacionales.Esta homogenización física <strong>de</strong> <strong>la</strong> que hab<strong>la</strong>mos genera un riesgo, dado que en caso<strong>de</strong> un compromiso <strong>de</strong> <strong>la</strong> infraestructura <strong>de</strong> virtualización, se expone a los servidoresatendidos por el<strong>la</strong> y le permitiría a un intruso, a través <strong>de</strong> <strong>la</strong> ejecución <strong>de</strong>vulnerabilida<strong>de</strong>s conocidas y públicas, acce<strong>de</strong>r a <strong>la</strong> información contenida en ellos otomar su control. Y consi<strong>de</strong>rando que, hoy en día, si se tiene correctamenteprotegido el bor<strong>de</strong> <strong>de</strong> <strong>la</strong> red y los servicios publicados, <strong>la</strong> mayoría <strong>de</strong> <strong>la</strong>s intrusionesprovienen <strong>de</strong>l interior <strong>de</strong> <strong>la</strong> organización y <strong>de</strong> personas que tienen conocimiento eincluso cre<strong>de</strong>nciales para acce<strong>de</strong>r a lossistemas <strong>de</strong> <strong>la</strong> organización y hasta, enalgunos casos, con privilegios elevados,el riesgo <strong>de</strong> homogenizar el nivel <strong>de</strong><strong>seguridad</strong> <strong>de</strong> los diferentes ambientes<strong>de</strong>be ser consi<strong>de</strong>rado seriamente.Otra potencial brecha <strong>de</strong> <strong>seguridad</strong>, esel compromiso <strong>de</strong>l hipervisor a través<strong>de</strong>l compromiso <strong>de</strong>l equipo virtualizado.Si bien hasta el momento no se conoce<strong>la</strong> existencia <strong>de</strong> vulnerabilida<strong>de</strong>s, eneste sentido hay dos posiciones casiencontradas, por un <strong>la</strong>do los <strong>de</strong>fensores<strong>de</strong> <strong>la</strong> virtualización que establecen queesta brecha sería prácticamenteinexistente, dado que habría que saltearlos controles y barreras <strong>de</strong> protección<strong>de</strong>l sistema operativo virtualizado,altamente probadas en el ambientefísico; por ejemplo el sistema operativovirtualizado, que tiene asignado 1Gb <strong>de</strong> memoria RAM, no conoce que en realidad <strong>la</strong>memoria RAM es <strong>de</strong> 8Gb. Y por el otro <strong>la</strong>do se encuentran los que consi<strong>de</strong>ran quees cuestión <strong>de</strong> tiempo, y <strong>de</strong> prueba y error, el que se publiquen vulnerabilida<strong>de</strong>s eneste sentido, dado que en esta tecnología existe lo que se <strong>de</strong>nomina vectores <strong>de</strong>ataque 2 , que podrían llegar a ser utilizados para comprometer el hipervisor a través<strong>de</strong>l sistema operativo virtualizado, como ser <strong>la</strong>s herramientas que permiten <strong>la</strong>interacción directa entre el servidor físico y el virtual, algunas <strong>de</strong> el<strong>la</strong>s, “VMwaretools” <strong>de</strong> VMware o <strong>la</strong>s “guest addition” <strong>de</strong> virtualbox.Más allá <strong>de</strong> <strong>la</strong>s vulnerabilida<strong>de</strong>s que cada una <strong>de</strong> <strong>la</strong>s tecnologías <strong>de</strong> virtualizaciónpodría llegar a poseer, existen riesgos a consi<strong>de</strong>rar que están re<strong>la</strong>cionadas con los2 Vector <strong>de</strong> ataque: Un vector <strong>de</strong> ataque es una ruta o un medio que un intruso pue<strong>de</strong> utilizar para acce<strong>de</strong>r ocomprometer a un servidor o servicio.