Revista Hacking Publico Segunda Edicion

Footprinting tema principal de la segunda edicion de la Revista Hacking Publico

Footprinting tema principal de la segunda edicion de la Revista Hacking Publico

- No tags were found...

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

COMO OBTENER INFORMACION DE ELLOS<br />

Como denición los metadatos son datos de<br />

otros datos, los cuales son útiles para saber de<br />

dónde viene un documento o una imagen,<br />

quien lo realizo, cuando e incluso que<br />

programa se uso para editarlo.<br />

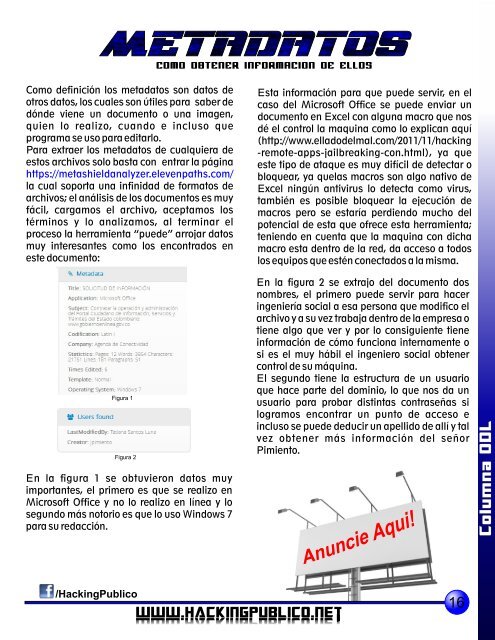

Para extraer los metadatos de cualquiera de<br />

estos archivos solo basta con entrar la página<br />

https://metashieldanalyzer.elevenpaths.com/<br />

la cual soporta una innidad de formatos de<br />

archivos; el análisis de los documentos es muy<br />

fácil, cargamos el archivo, aceptamos los<br />

términos y lo analizamos, al terminar el<br />

proceso la herramienta “puede” arrojar datos<br />

muy interesantes como los encontrados en<br />

este documento:<br />

Figura 1<br />

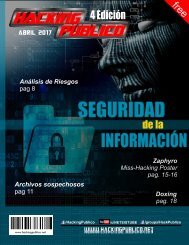

Figura 2<br />

En la gura 1 se obtuvieron datos muy<br />

importantes, el primero es que se realizo en<br />

Microsoft Ofce y no lo realizo en línea y lo<br />

segundo más notorio es que lo uso Windows 7<br />

para su redacción.<br />

Esta información para que puede servir, en el<br />

caso del Microsoft Ofce se puede enviar un<br />

documento en Excel con alguna macro que nos<br />

dé el control la maquina como lo explican aquí<br />

(http://www.elladodelmal.com/2011/11/hacking<br />

-remote-apps-jailbreaking-con.html), ya que<br />

este tipo de ataque es muy difícil de detectar o<br />

bloquear, ya quelas macros son algo nativo de<br />

Excel ningún antivirus lo detecta como virus,<br />

también es posible bloquear la ejecución de<br />

macros pero se estaría perdiendo mucho del<br />

potencial de esta que ofrece esta herramienta;<br />

teniendo en cuenta que la maquina con dicha<br />

macro esta dentro de la red, da acceso a todos<br />

los equipos que estén conectados a la misma.<br />

En la gura 2 se extrajo del documento dos<br />

nombres, el primero puede servir para hacer<br />

ingeniería social a esa persona que modico el<br />

archivo y a su vez trabaja dentro de la empresa o<br />

tiene algo que ver y por lo consiguiente tiene<br />

información de cómo funciona internamente o<br />

si es el muy hábil el ingeniero social obtener<br />

control de su máquina.<br />

El segundo tiene la estructura de un usuario<br />

que hace parte del dominio, lo que nos da un<br />

usuario para probar distintas contraseñas si<br />

logramos encontrar un punto de acceso e<br />

incluso se puede deducir un apellido de allí y tal<br />

vez obtener más información del señor<br />

Pimiento.<br />

Columna ODL<br />

/<strong>Hacking</strong><strong>Publico</strong><br />

www.<strong>Hacking</strong><strong>Publico</strong>.net<br />

www.<strong>Hacking</strong><strong>Publico</strong>.net<br />

16