Revista Hacking Publico 3ra Edicion

Magazine Hacking Publico 3ra edicion - Herramientas para analasis de Vulnerabilidades

Magazine Hacking Publico 3ra edicion - Herramientas para analasis de Vulnerabilidades

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

Nmap<br />

COMO HERRAMIENTA DE ANÁLISIS DE VULNERABILIDADES (BÁSICO)<br />

Nmap se describe según nmap.org como:<br />

“una herramienta gratis y de código abierto para<br />

descubrimiento de red y auditorias de seguridad”,<br />

en general sirve para escanear una red en busca de<br />

hosts y puertos abiertos con sus respectivos<br />

servicios.<br />

En este articulo veremos cómo se maneja zenmap<br />

(entorno graco de nmap) para buscar puertos<br />

abiertos sus servicios y cómo podemos aprovechar<br />

las vulnerabilidades que tienen.<br />

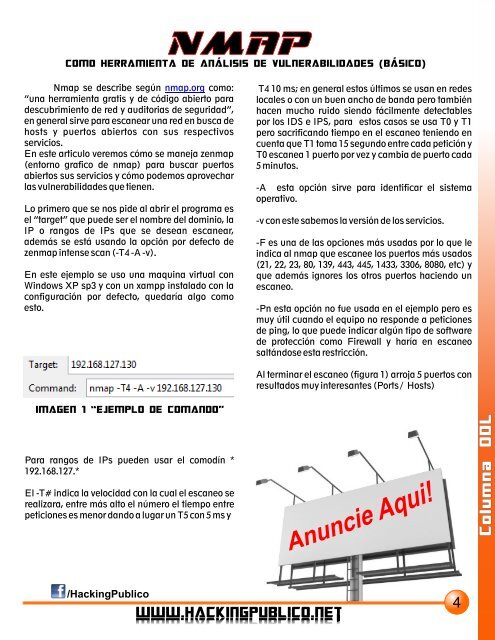

Lo primero que se nos pide al abrir el programa es<br />

el “target” que puede ser el nombre del dominio, la<br />

IP o rangos de IPs que se desean escanear,<br />

además se está usando la opción por defecto de<br />

zenmap intense scan (-T4 -A -v).<br />

En este ejemplo se uso una maquina virtual con<br />

Windows XP sp3 y con un xampp instalado con la<br />

conguración por defecto, quedaría algo como<br />

esto.<br />

T4 10 ms; en general estos últimos se usan en redes<br />

locales o con un buen ancho de banda pero también<br />

hacen mucho ruido siendo fácilmente detectables<br />

por los IDS e IPS, para estos casos se usa T0 y T1<br />

pero sacricando tiempo en el escaneo teniendo en<br />

cuenta que T1 toma 15 segundo entre cada petición y<br />

T0 escanea 1 puerto por vez y cambia de puerto cada<br />

5 minutos.<br />

-A esta opción sirve para identicar el sistema<br />

operativo.<br />

-v con este sabemos la versión de los servicios.<br />

-F es una de las opciones más usadas por lo que le<br />

indica al nmap que escanee los puertos más usados<br />

(21, 22, 23, 80, 139, 443, 445, 1433, 3306, 8080, etc) y<br />

que además ignores los otros puertos haciendo un<br />

escaneo.<br />

-Pn esta opción no fue usada en el ejemplo pero es<br />

muy útil cuando el equipo no responde a peticiones<br />

de ping, lo que puede indicar algún tipo de software<br />

de protección como Firewall y haría en escaneo<br />

saltándose esta restricción.<br />

Al terminar el escaneo (gura 1) arroja 5 puertos con<br />

resultados muy interesantes (Ports / Hosts)<br />

Imagen 1 “Ejemplo de comando”<br />

Para rangos de IPs pueden usar el comodín *<br />

192.168.127.*<br />

El -T# indica la velocidad con la cual el escaneo se<br />

realizara, entre más alto el número el tiempo entre<br />

peticiones es menor dando a lugar un T5 con 5 ms y<br />

Columna ODL<br />

/<strong>Hacking</strong><strong>Publico</strong><br />

www.<strong>Hacking</strong><strong>Publico</strong>.net<br />

4<br />

www.<strong>Hacking</strong><strong>Publico</strong>.net