Ciberseguridad Tendencias 2017

Informe-Ciberseguridad

Informe-Ciberseguridad

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

INFORME VIU<br />

<strong>Ciberseguridad</strong>: <strong>Tendencias</strong> <strong>2017</strong><br />

3.6. ACCESO A LA INFORMACIÓN<br />

3.6.1. ATAQUES DE DENEGACIÓN DE SERVICIO<br />

Estos ataques tienen por objetivo evitar el acceso normal a<br />

servicios web, mediante técnicas que saturan la capacidad de<br />

proceso del servidor o de transferencia de datos de las redes a<br />

través de las que se puede acceder al mismo.<br />

Esto se puede conseguir de dos formas:<br />

1. Una o varias botnets (red de ordenadores comprometidos con<br />

un malware) con decenas o centenares de miles de ordenadores<br />

esclavos se lanzan a solicitar servicios contra un mismo objetivo.<br />

Los ataques más potentes registrados hasta el momento con<br />

este método han sido a OVH y KrebsOnSecurity, usando el<br />

malware MIRAI, que consiste en usar como elementos de la<br />

botnet dispositivos IoT (Internet de las Cosas) que están mal<br />

configurados y tienen un usuario y contraseña muy fáciles de<br />

adivinar o los que ha asignado el fabricante por defecto en el<br />

momento de la instalación. Con esta técnica se han conseguido<br />

generar anchos de banda del orden de 1Tbps (1 millón de Mbps).<br />

2. Un solo o reducido número de ordenadores lanza a otros una<br />

petición en nombre de la víctima (spoofing), usando un protocolo<br />

de “amplificación”, de forma que la víctima recibe un volumen de<br />

tráfico decenas o centenares de veces mayor que el generado por<br />

el atacante hacia los servidores “involuntarios”. Los protocolos<br />

más usados para este tipo de ataques son DNS, SSDP, NTP, SNMP,<br />

aunque hay más, como CHARGEN, etc.<br />

Los DDoS suelen usarse para socavar la reputación de una<br />

empresa rival, que pasará largos periodos sin poder ofrecer sus<br />

servicios de forma adecuada, al estar bajo un bombardeo que se<br />

come su ancho de banda.<br />

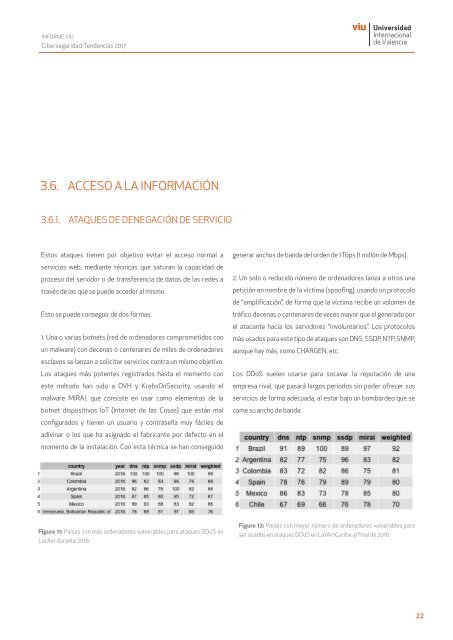

Figure 11: Países con más ordenadores vulnerables para ataques DDoS en<br />

LatAm durante 2016.<br />

Figure 12: Países con mayor número de ordenadores vulnerables para<br />

ser usados en ataques DDoS en LatAmCaribe al final de 2016<br />

22