Ley de la Retribución

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

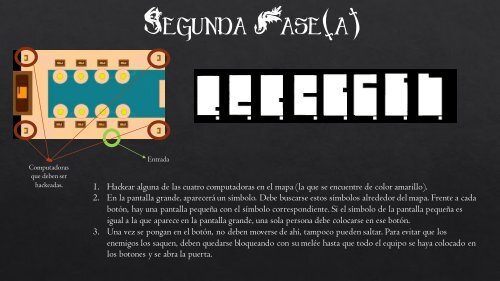

Segunda Fase(a)<br />

Computadoras<br />

que <strong>de</strong>ben ser<br />

hackeadas.<br />

Entrada<br />

1. Hackear alguna <strong>de</strong> <strong>la</strong>s cuatro computadoras en el mapa (<strong>la</strong> que se encuentre <strong>de</strong> color amarillo).<br />

2. En <strong>la</strong> pantal<strong>la</strong> gran<strong>de</strong>, aparecerá un símbolo. Debe buscarse estos símbolos alre<strong>de</strong>dor <strong>de</strong>l mapa. Frente a cada<br />

botón, hay una pantal<strong>la</strong> pequeña con el símbolo correspondiente. Si el símbolo <strong>de</strong> <strong>la</strong> pantal<strong>la</strong> pequeña es<br />

igual a <strong>la</strong> que aparece en <strong>la</strong> pantal<strong>la</strong> gran<strong>de</strong>, una so<strong>la</strong> persona <strong>de</strong>be colocarse en ese botón.<br />

3. Una vez se pongan en el botón, no <strong>de</strong>ben moverse <strong>de</strong> ahí, tampoco pue<strong>de</strong>n saltar. Para evitar que los<br />

enemigos los saquen, <strong>de</strong>ben quedarse bloqueando con su melée hasta que todo el equipo se haya colocado en<br />

los botones y se abra <strong>la</strong> puerta.