Soluciones Seguras Cybersecurity Magazine No.1 Q1 2018

No.1 Q1 2018

No.1 Q1 2018

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

CONOZCA LOS HACKERS:<br />

DISPOSITIVOS MÓVILES<br />

EN LA MIRA<br />

CADA COMPAÑÍA HA<br />

EXPERIMENTADO ALGÚN<br />

ATAQUE A TRAVÉS DE<br />

DISPOSITIVOS MÓVILES.<br />

Recurso: Meet The Hackers: A Series On Mobile<br />

Malware | Check Point Research Team<br />

En un estudio realizado por el Equipo<br />

de Investigación de Check Point, se<br />

desplegó la solución Check Point<br />

Sandblast Mobile en 850 organizaciones y<br />

se dejó operativo por 1 año (2016-2017).<br />

Sandblast Mobile es una solución de<br />

defensa contra amenazas móviles, Mobile<br />

Threat Defense MTD por sus siglas en<br />

inglés. De las 850 organizaciones tomadas<br />

en el muestreo, estaban incluidas empresas<br />

de tecnología, servicios financieros como<br />

bancos y firmas de seguros, fabricantes,<br />

compañías de telecomunicación, retailers<br />

y gobierno.<br />

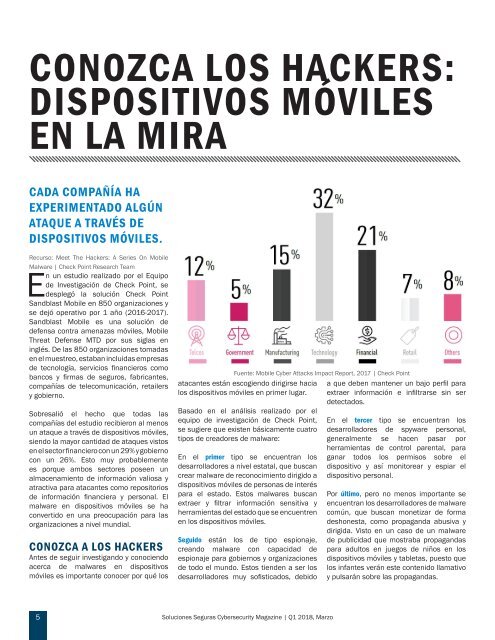

Sobresalió el hecho que todas las<br />

compañías del estudio recibieron al menos<br />

un ataque a través de dispositivos móviles,<br />

siendo la mayor cantidad de ataques vistos<br />

en el sector financiero con un 29% y gobierno<br />

con un 26%. Esto muy probablemente<br />

es porque ambos sectores poseen un<br />

almacenamiento de información valiosa y<br />

atractiva para atacantes como repositorios<br />

de información financiera y personal. El<br />

malware en dispositivos móviles se ha<br />

convertido en una preocupación para las<br />

organizaciones a nivel mundial.<br />

CONOZCA A LOS HACKERS<br />

Antes de seguir investigando y conociendo<br />

acerca de malwares en dispositivos<br />

móviles es importante conocer por qué los<br />

Fuente: Mobile Cyber Attacks Impact Report, 2017 | Check Point<br />

atacantes están escogiendo dirigirse hacia<br />

los dispositivos móviles en primer lugar.<br />

Basado en el análisis realizado por el<br />

equipo de investigación de Check Point,<br />

se sugiere que existen básicamente cuatro<br />

tipos de creadores de malware:<br />

En el primer tipo se encuentran los<br />

desarrolladores a nivel estatal, que buscan<br />

crear malware de reconocimiento dirigido a<br />

dispositivos móviles de personas de interés<br />

para el estado. Estos malwares buscan<br />

extraer y filtrar información sensitiva y<br />

herramientas del estado que se encuentren<br />

en los dispositivos móviles.<br />

Seguido están los de tipo espionaje,<br />

creando malware con capacidad de<br />

espionaje para gobiernos y organizaciones<br />

de todo el mundo. Estos tienden a ser los<br />

desarrolladores muy sofisticados, debido<br />

a que deben mantener un bajo perfil para<br />

extraer información e infiltrarse sin ser<br />

detectados.<br />

En el tercer tipo se encuentran los<br />

desarrolladores de spyware personal,<br />

generalmente se hacen pasar por<br />

herramientas de control parental, para<br />

ganar todos los permisos sobre el<br />

dispositivo y así monitorear y espiar el<br />

dispositivo personal.<br />

Por último, pero no menos importante se<br />

encuentran los desarrolladores de malware<br />

común, que buscan monetizar de forma<br />

deshonesta, como propaganda abusiva y<br />

dirigida. Visto en un caso de un malware<br />

de publicidad que mostraba propagandas<br />

para adultos en juegos de niños en los<br />

dispositivos móviles y tabletas, puesto que<br />

los infantes verán este contenido llamativo<br />

y pulsarán sobre las propagandas.<br />

5 <strong>Soluciones</strong> <strong>Seguras</strong> <strong>Cybersecurity</strong> <strong>Magazine</strong> | <strong>Q1</strong> <strong>2018</strong>, Marzo