progettazione e realizzazione in java di una rete peer to peer ...

progettazione e realizzazione in java di una rete peer to peer ...

progettazione e realizzazione in java di una rete peer to peer ...

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

1. LE CARATTERISTICHE PECULIARI<br />

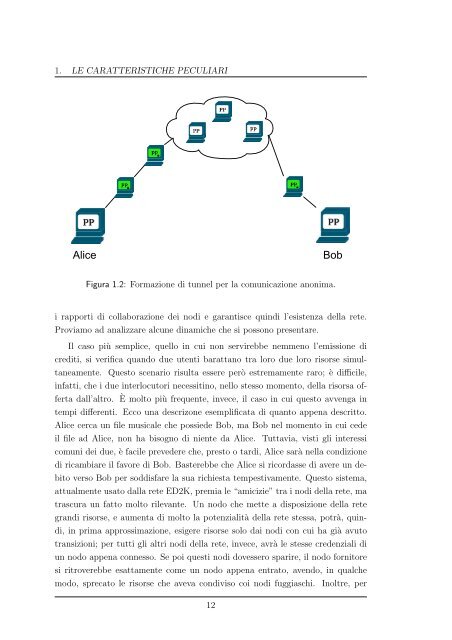

Alice Bob<br />

Figura 1.2: Formazione <strong>di</strong> tunnel per la comunicazione anonima.<br />

i rapporti <strong>di</strong> collaborazione dei no<strong>di</strong> e garantisce qu<strong>in</strong><strong>di</strong> l’esistenza della <strong>rete</strong>.<br />

Proviamo ad analizzare alcune d<strong>in</strong>amiche che si possono presentare.<br />

Il caso più semplice, quello <strong>in</strong> cui non servirebbe nemmeno l’emissione <strong>di</strong><br />

cre<strong>di</strong>ti, si verifica quando due utenti barattano tra loro due loro risorse simul-<br />

taneamente. Ques<strong>to</strong> scenario risulta essere però estremamente raro; è <strong>di</strong>fficile,<br />

<strong>in</strong>fatti, che i due <strong>in</strong>terlocu<strong>to</strong>ri necessit<strong>in</strong>o, nello stesso momen<strong>to</strong>, della risorsa of-<br />

ferta dall’altro.<br />

È mol<strong>to</strong> più frequente, <strong>in</strong>vece, il caso <strong>in</strong> cui ques<strong>to</strong> avvenga <strong>in</strong><br />

tempi <strong>di</strong>fferenti. Ecco <strong>una</strong> descrizone esemplificata <strong>di</strong> quan<strong>to</strong> appena descrit<strong>to</strong>.<br />

Alice cerca un file musicale che possiede Bob, ma Bob nel momen<strong>to</strong> <strong>in</strong> cui cede<br />

il file ad Alice, non ha bisogno <strong>di</strong> niente da Alice. Tuttavia, visti gli <strong>in</strong>teressi<br />

comuni dei due, è facile prevedere che, pres<strong>to</strong> o tar<strong>di</strong>, Alice sarà nella con<strong>di</strong>zione<br />

<strong>di</strong> ricambiare il favore <strong>di</strong> Bob. Basterebbe che Alice si ricordasse <strong>di</strong> avere un de-<br />

bi<strong>to</strong> verso Bob per sod<strong>di</strong>sfare la sua richiesta tempestivamente. Ques<strong>to</strong> sistema,<br />

attualmente usa<strong>to</strong> dalla <strong>rete</strong> ED2K, premia le “amicizie” tra i no<strong>di</strong> della <strong>rete</strong>, ma<br />

trascura un fat<strong>to</strong> mol<strong>to</strong> rilevante. Un nodo che mette a <strong>di</strong>sposizione della <strong>rete</strong><br />

gran<strong>di</strong> risorse, e aumenta <strong>di</strong> mol<strong>to</strong> la potenzialità della <strong>rete</strong> stessa, potrà, qu<strong>in</strong>-<br />

<strong>di</strong>, <strong>in</strong> prima approssimazione, esigere risorse solo dai no<strong>di</strong> con cui ha già avu<strong>to</strong><br />

transizioni; per tutti gli altri no<strong>di</strong> della <strong>rete</strong>, <strong>in</strong>vece, avrà le stesse credenziali <strong>di</strong><br />

un nodo appena connesso. Se poi questi no<strong>di</strong> dovessero sparire, il nodo forni<strong>to</strong>re<br />

si ritroverebbe esattamente come un nodo appena entra<strong>to</strong>, avendo, <strong>in</strong> qualche<br />

modo, spreca<strong>to</strong> le risorse che aveva con<strong>di</strong>viso coi no<strong>di</strong> fuggiaschi. Inoltre, per<br />

12