'무선LAN\'의 안전한 사용을 위한 보안대책 2부

'무선LAN\'의 안전한 사용을 위한 보안대책 2부

'무선LAN\'의 안전한 사용을 위한 보안대책 2부

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

‘무선LAN’보안 취약성 고찰<br />

기 획 연 재<br />

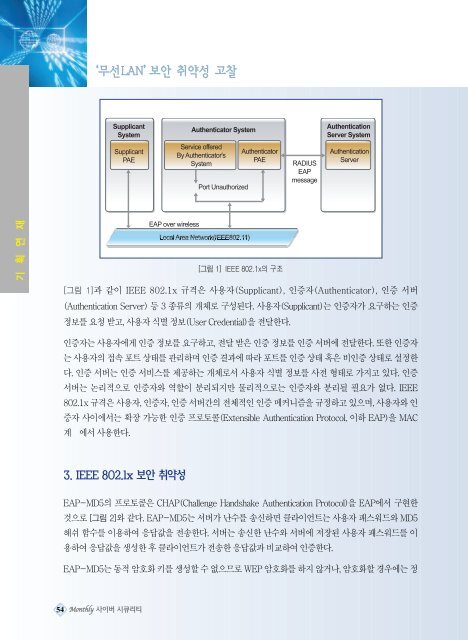

[그림 1] IEEE 802.1x의 구조<br />

[그림 1]과 같이 IEEE 802.1x 규격은 사용자(Supplicant), 인증자(Authenticator), 인증 서버<br />

(Authentication Server) 등 3 종류의 개체로 구성된다. 사용자(Supplicant)는 인증자가 요구하는 인증<br />

정보를 요청 받고, 사용자 식별 정보(User Credential)을 전달한다.<br />

인증자는 사용자에게 인증 정보를 요구하고, 전달 받은 인증 정보를 인증 서버에 전달한다. 또한 인증자<br />

는 사용자의 접속 포트 상태를 관리하며 인증 결과에 따라 포트를 인증 상태 혹은 비인증 상태로 설정한<br />

다. 인증 서버는 인증 서비스를 제공하는 개체로서 사용자 식별 정보를 사전 형태로 가지고 있다. 인증<br />

서버는 논리적으로 인증자와 역할이 분리되지만 물리적으로는 인증자와 분리될 필요가 없다. IEEE<br />

802.1x 규격은 사용자, 인증자, 인증 서버간의 전체적인 인증 메커니즘을 규정하고 있으며, 사용자와 인<br />

증자 사이에서는 확장 가능한 인증 프로토콜(Extensible Authentication Protocol, 이하 EAP)을 MAC<br />

계층에서 사용한다.<br />

3. IEEE 802.1x 보안 취약성<br />

EAP-MD5의 프로토콜은 CHAP(Challenge Handshake Authentication Protocol)을 EAP에서 구현한<br />

것으로 [그림 2]와 같다. EAP-MD5는 서버가 난수를 송신하면 클라이언트는 사용자 패스워드와 MD5<br />

해쉬 함수를 이용하여 응답값을 전송한다. 서버는 송신한 난수와 서버에 저장된 사용자 패스워드를 이<br />

용하여 응답값을 생성한 후 클라이언트가 전송한 응답값과 비교하여 인증한다.<br />

EAP-MD5는 동적 암호화 키를 생성할 수 없으므로 WEP 암호화를 하지 않거나, 암호화할 경우에는 정<br />

54<br />

Monthly 사이버 시큐리티

![[Debugging] Art of Hooking 2th Edition](https://img.yumpu.com/22140176/1/167x260/debugging-art-of-hooking-2th-edition.jpg?quality=85)