網路攻擊模式分析 - 資通安全研發中心- 國立成功大學

網路攻擊模式分析 - 資通安全研發中心- 國立成功大學

網路攻擊模式分析 - 資通安全研發中心- 國立成功大學

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

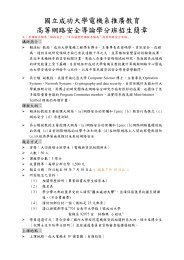

特 洛 依 木 馬 程 式 (cont.)<br />

• 一 般 而 言 , 木 馬 程 式 常 會 分 為 兩 部 分<br />

• Server 端 程 式<br />

• 送 到 受 害 電 腦 , 引 誘 受 害 者 執 行 的 程 式<br />

• 執 行 後 , 會 在 受 害 端 主 機 上 開 啟 一 個 port 並 且 設<br />

定 為 listen 狀 態 , 提 供 駭 客 進 行 連 線<br />

• Client 端 程 式<br />

• 攻 擊 端 的 操 縱 程 式<br />

• 利 用 Client 端 操 控 程 式 , 可 以 對 Server 端 進 行 任<br />

意 的 存 取 行 為 , 包 含 更 改 設 定 、 重 新 開 機 等<br />

24<br />

Cryptology & Network Security Lab.