ßþôôõûúð úрõôøтþú

ßþôôõûúð úрõôøтþú

ßþôôõûúð úрõôøтþú

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

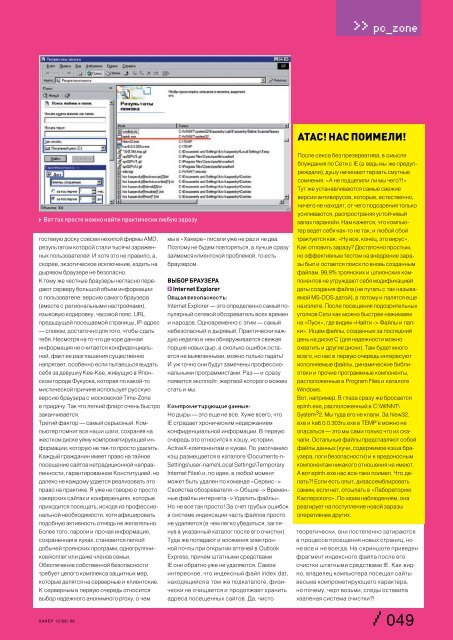

pc_zoneАтас! Нас поимели!Вот так просто можно найти практически любую заразугостевую доску совсем нехилой фирмы AMD,результатом которой стали тысячи зараженныхпользователей. И хотя это не правило, а,скорее, экзотическое исключение, ездить надырявом браузере не безопасно.К тому же честные браузеры негласно передаютсерверу большой объем информациио пользователе: версию самого браузера(вместе с региональными настройками),языковую кодировку, часовой пояс, URLпредыдущей посещаемой страницы, IP-адрес— словом, достаточно для того, чтобы сдатьтебя. Несмотря на то что де-юре даннаяинформация не считается конфиденциальной,факт ее разглашения существеннонапрягает, особенно если пытаешься выдатьсебя за девушку Kee-Kee, живущую в Японскомгороде Фукуока, которая по какой‐томистической причине использует русскуюверсию браузера с московской Time-Zoneв придачу. Так что легкий флирт очень быстрозаканчивается.Третий фактор — самый серьезный. Компьютерпомнит все наши шаги, сохраняя нажестком диске уйму компрометирующей информации,которую не так‐то просто удалить.Каждый гражданин имеет право на тайноепосещение сайтов нетрадиционной направленности,гарантированное Конституцией, нодалеко не каждому удается реализовать этоправо на практике. Я уже не говорю о простохакерских сайтах и конференциях, которыеприходится посещать, исходя из профессиональнойнеобходимости, хотя афишироватьподобную активность отнюдь не желательно.Более того, пароли и прочая информация,сохраненная в куках, становится легкойдобычей троянских программ, одногруппников/коллегили даже членов семьи.Обеспечение собственной безопасноститребует целого комплекса защитных мер,которые делятся на серверные и клиентские.К серверным в первую очередь относитсявыбор надежного анонимного proxy, о чемxàêåð 12/96/ 06/мы в «Хакере» писали уже не раз и не два.Поэтому не будем повторяться, а лучше сразузаймемся клиентской проблемой, то естьбраузером.Выбор браузераInternet ExplorerОбщая безопасность:Internet Explorer — это определенно самый популярныйсетевой обозреватель всех времени народов. Одновременно с этим — самыйнебезопасный и дырявый. Практически каждуюнеделю в нем обнаруживается свежаяпорция новых дыр, а сколько ошибок остаетсяне выявленными, можно только гадать!И уж точно они будут замечены профессиональнымипрограммистами. Раз — и сразупоявится эксплойт, жертвой которого можемстать и мы.Компрометирующие данные:Но дыры — это еще не все. Хуже всего, чтоIE страдает хроническим недержаниемконфиденциальной информации. В первуюочередь это относится к кэшу, истории,ActiveX-компонентам и кукам. По умолчаниюкэш размещается в каталоге \Documents-n-Settings\user-name\Local Settings\TemporaryInternet Files\ и, по идее, в любой моментможет быть удален по команде «Сервис ->Свойства обозревателя -> Общие -> Временныефайлы интернета -> Удалить файлы».Но не все так просто! За счет грубых ошибокв системе индексации часть файлов простоне удаляется (в чем легко убедиться, заглянувв указанный каталог после его очистки).Туда же попадают и вложения электроннойпочты при открытии аттачей в OutlookExpress, причем штатными средствамиIE они обратно уже не удаляются. Самоеинтересное, что индексный файл index.dat,находящийся в том же подкаталоге, физическине очищается и продолжает хранитьадреса посещенных сайтов. Да, чистоПосле секса без презерватива, в смыслеблуждания по Сети с IE (а ведь мы же предупреждали),душу начинают терзать смутныесомнения: «А не подцепили ли мы чего?!»Тут же устанавливаются самые свежиеверсии антивирусов, которые, естественно,ничего не находят, от чего подозрения толькоусиливаются, распространяя устойчивыйзапах паранойи. Нам кажется, что компьютерведет себя как‐то не так, и любой сбойтрактуется как: «Ну все, конец, это вирус».Как отловить заразу? Достаточно простым,но эффективным тестом на внедрение заразыбыл и остается поиск по вновь созданнымфайлам. 99,9% троянских и шпионских компонентовне утруждают себя модификациейдаты создания файла (не путать с так называемойMS-DOS-датой), а потому и палятся ещена излете. После посещения подозрительныхуголков Сети как можно быстрее нажимаемна «Пуск», где видим «Найти -> Файлы и папки».Ищем файлы, созданные за последнийдень на диске С (для надежности можноохватить и другие диски). Там будет многовсего, но нас в первую очередь интересуютисполняемые файлы, динамические библиотекии прочие программные компоненты,расположенные в Program Files и каталогеWindows.Вот, например. В глаза сразу же бросаетсяepinh.exe, расположенный в C:\WINNT\System 3 2. Мы туда его не клали. За hiew32.exe и ka6.0.0.303ru.exe в TEMP'е можно неопасаться — это мы сами только что их скачали.Остальные файлы представляют собойфайлы данных (кучи, содержимое кэша браузера,логи безопасности) и к вредоноснымкомпонентам никакого отношения не имеют.А вот epinh.exe нас все‐таки поимел. Что делать?!Если есть опыт, дизассемблироватьсамим, если нет, отсылать в «ЛабораториюКасперского». По моим наблюдениям, онареагирует на поступление новой заразыоперативнее других.теоретически, они постепенно затираютсяв процессе посещения новых страниц, ноне все и не всегда. На скриншоте приведенфрагмент индексного файла после егоочистки штатными средствами IE. Как видно,владелец компьютера посещал сайтывесьма компрометирующего характера,но почему, черт возьми, следы оставилахваленая система очистки?!049