CAPÍTULO 24. Seguridad de redes de computadoras - Biblioteca

CAPÍTULO 24. Seguridad de redes de computadoras - Biblioteca

CAPÍTULO 24. Seguridad de redes de computadoras - Biblioteca

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

363<br />

CAP. 24 – SEGURIDAD DE REDES DE COMPUTADORAS<br />

Verifica los <strong>de</strong>rechos <strong>de</strong> un usuario respecto a un recurso, cuando el usuario intenta acce<strong>de</strong>r a éste.<br />

b) Separación<br />

Evita cualquier intento <strong>de</strong> acceso por parte <strong>de</strong> los usuarios no autorizados.<br />

El primer método se relaciona con los mecanismos <strong>de</strong> control <strong>de</strong> acceso, que <strong>de</strong>tallaremos<br />

más a<strong>de</strong>lante; el segundo implica medidas como seguridad física, hardware <strong>de</strong> seguridad,<br />

etc.<br />

<strong>24.</strong>9.2 POLÍTICAS DE CONTROL DE ACCESO<br />

Según la política <strong>de</strong> control, se pue<strong>de</strong> clasificar los accesos según se basen en la i<strong>de</strong>ntidad <strong>de</strong>l<br />

usuario o se basen en reglas.<br />

a) Control <strong>de</strong> acceso basado en la i<strong>de</strong>ntidad<br />

Cabe establecer diferencias entre los accesos individuales y los accesos grupales:<br />

Accesos individuales: Se fundamentan en una serie <strong>de</strong> listas para cada recurso, a los cuales<br />

pue<strong>de</strong>n acce<strong>de</strong>r los usuarios indicando los <strong>de</strong>rechos que poseen. Así, tendríamos por ejemplo<br />

que: Un recurso X pue<strong>de</strong> ser accedido por un usuario A, que tiene <strong>de</strong>rechos <strong>de</strong> lectura y escritura,<br />

y por un usuario B, que tiene solamente <strong>de</strong>rechos <strong>de</strong> lectura.<br />

Accesos grupales: Los <strong>de</strong>rechos se brindan a los grupos <strong>de</strong> usuarios previamente <strong>de</strong>finidos.<br />

De esta manera, varios usuarios que puedan tener los mismos <strong>de</strong>rechos frente a un recurso<br />

son i<strong>de</strong>ntificados por un nombre único, facilitando así las tareas <strong>de</strong> administración y auditoría.<br />

b) Control <strong>de</strong> acceso basado en reglas<br />

Hay distintos métodos para controlar el acceso a los recursos basado en reglas. Por ejemplo:<br />

Multinivel: Se <strong>de</strong>finen niveles para los accesos, basándose en parámetros acordados previamente,<br />

tales como la fecha <strong>de</strong> creación, la ubicación física <strong>de</strong>l recurso, etc., generándose a su<br />

vez diversos niveles como: restringido, confi<strong>de</strong>ncial, secreto, etc.<br />

Control multiusuario: Se necesita la presencia <strong>de</strong> ciertos usuarios con <strong>de</strong>rechos previamente<br />

<strong>de</strong>terminados para acce<strong>de</strong>r al recurso.<br />

Basado en el contexto: Se orientan en factores externos como por ejemplo: la hora <strong>de</strong> acceso,<br />

la ubicación <strong>de</strong>l usuario, etc.<br />

<strong>24.</strong>9.3 MECANISMOS DE CONTROL DE ACCESO<br />

Conocidas las políticas <strong>de</strong> control <strong>de</strong> acceso, pasaremos a tratar los mecanismos <strong>de</strong> control <strong>de</strong> acceso.<br />

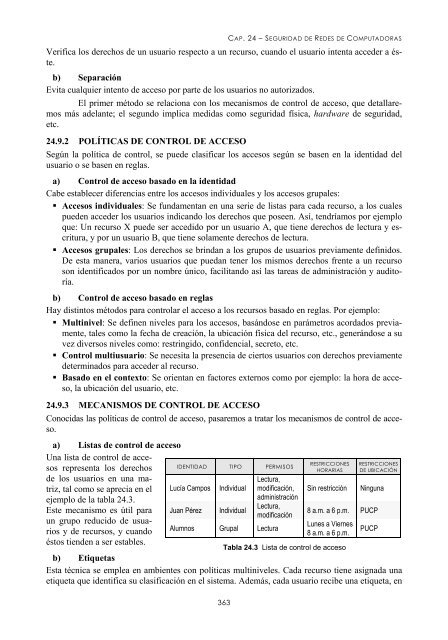

a) Listas <strong>de</strong> control <strong>de</strong> acceso<br />

Una lista <strong>de</strong> control <strong>de</strong> accesos<br />

representa los <strong>de</strong>rechos IDENTIDAD TIPO PERMISOS<br />

RESTRICCIONES<br />

HORARIAS<br />

RESTRICCIONES<br />

DE UBICACIÓN<br />

<strong>de</strong> los usuarios en una ma-<br />

Lectura,<br />

triz, tal como se aprecia en el Lucía Campos Individual modificación, Sin restricción Ninguna<br />

ejemplo <strong>de</strong> la tabla <strong>24.</strong>3.<br />

Este mecanismo es útil para<br />

un grupo reducido <strong>de</strong> usuarios<br />

y <strong>de</strong> recursos, y cuando<br />

Juan Pérez<br />

Alumnos<br />

Individual<br />

Grupal<br />

administración<br />

Lectura,<br />

modificación<br />

Lectura<br />

8 a.m. a 6 p.m.<br />

Lunes a Viernes<br />

8 a.m. a 6 p.m.<br />

PUCP<br />

éstos tien<strong>de</strong>n a ser estables.<br />

b) Etiquetas<br />

Esta técnica se emplea en ambientes con políticas multiniveles. Cada recurso tiene asignada una<br />

etiqueta que i<strong>de</strong>ntifica su clasificación en el sistema. A<strong>de</strong>más, cada usuario recibe una etiqueta, en<br />

PUCP<br />

Tabla <strong>24.</strong>3 Lista <strong>de</strong> control <strong>de</strong> acceso