Ethical Hacking utilizando BackTrack - Fedora-es

Ethical Hacking utilizando BackTrack - Fedora-es

Ethical Hacking utilizando BackTrack - Fedora-es

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

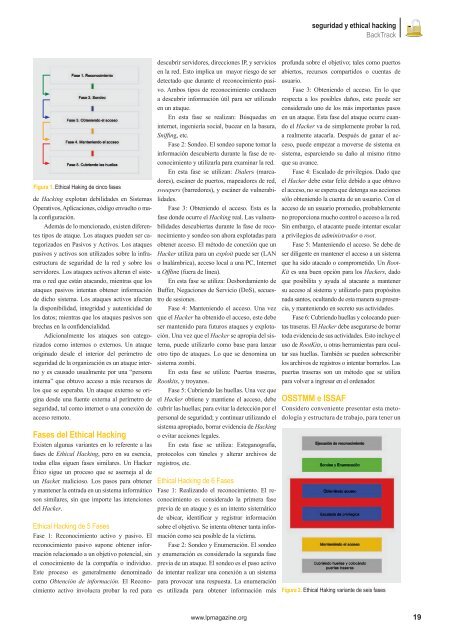

Figura 1. <strong>Ethical</strong> Haking de cinco fas<strong>es</strong><br />

de <strong>Hacking</strong> explotan debilidad<strong>es</strong> en Sistemas<br />

Operativos, Aplicacion<strong>es</strong>, código envuelto o mala<br />

configuración.<br />

Además de lo mencionado, existen diferent<strong>es</strong><br />

tipos de ataque. Los ataqu<strong>es</strong> pueden ser categorizados<br />

en Pasivos y Activos. Los ataqu<strong>es</strong><br />

pasivos y activos son utilizados sobre la infra<strong>es</strong>tructura<br />

de seguridad de la red y sobre los<br />

servidor<strong>es</strong>. Los ataqu<strong>es</strong> activos alteran el sistema<br />

o red que <strong>es</strong>tán atacando, mientras que los<br />

ataqu<strong>es</strong> pasivos intentan obtener información<br />

de dicho sistema. Los ataqu<strong>es</strong> activos afectan<br />

la disponibilidad, integridad y autenticidad de<br />

los datos; mientras que los ataqu<strong>es</strong> pasivos son<br />

brechas en la confidencialidad.<br />

Adicionalmente los ataqu<strong>es</strong> son categorizados<br />

como internos o externos. Un ataque<br />

originado d<strong>es</strong>de el interior del perímetro de<br />

seguridad de la organización <strong>es</strong> un ataque interno<br />

y <strong>es</strong> causado usualmente por una “persona<br />

interna” que obtuvo acc<strong>es</strong>o a más recursos de<br />

los que se <strong>es</strong>peraba. Un ataque externo se origina<br />

d<strong>es</strong>de una fuente externa al perímetro de<br />

seguridad, tal como internet o una conexión de<br />

acc<strong>es</strong>o remoto.<br />

Fas<strong>es</strong> del <strong>Ethical</strong> <strong>Hacking</strong><br />

Existen algunas variant<strong>es</strong> en lo referente a las<br />

fas<strong>es</strong> de <strong>Ethical</strong> <strong>Hacking</strong>, pero en su <strong>es</strong>encia,<br />

todas ellas siguen fas<strong>es</strong> similar<strong>es</strong>. Un Hacker<br />

Ético sigue un proc<strong>es</strong>o que se asemeja al de<br />

un Hacker malicioso. Los pasos para obtener<br />

y mantener la entrada en un sistema informático<br />

son similar<strong>es</strong>, sin que importe las intencion<strong>es</strong><br />

del Hacker.<br />

<strong>Ethical</strong> <strong>Hacking</strong> de 5 Fas<strong>es</strong><br />

Fase 1: Reconocimiento activo y pasivo. El<br />

reconocimiento pasivo supone obtener información<br />

relacionado a un objetivo potencial, sin<br />

el conocimiento de la compañía o individuo.<br />

Este proc<strong>es</strong>o <strong>es</strong> generalmente denominado<br />

como Obtención de información. El Reconocimiento<br />

activo involucra probar la red para<br />

d<strong>es</strong>cubrir servidor<strong>es</strong>, direccion<strong>es</strong> IP, y servicios<br />

en la red. Esto implica un mayor ri<strong>es</strong>go de ser<br />

detectado que durante el reconocimiento pasivo.<br />

Ambos tipos de reconocimiento conducen<br />

a d<strong>es</strong>cubrir información útil para ser utilizado<br />

en un ataque.<br />

En <strong>es</strong>ta fase se realizan: Búsquedas en<br />

internet, ingeniería social, bucear en la basura,<br />

Sniffing, etc.<br />

Fase 2: Sondeo. El sondeo supone tomar la<br />

información d<strong>es</strong>cubierta durante la fase de reconocimiento<br />

y utilizarla para examinar la red.<br />

En <strong>es</strong>ta fase se utilizan: Dialers (marcador<strong>es</strong>),<br />

<strong>es</strong>cáner de puertos, mapeador<strong>es</strong> de red,<br />

sweepers (barredor<strong>es</strong>), y <strong>es</strong>cáner de vulnerabilidad<strong>es</strong>.<br />

Fase 3: Obteniendo el acc<strong>es</strong>o. Esta <strong>es</strong> la<br />

fase donde ocurre el <strong>Hacking</strong> real. Las vulnerabilidad<strong>es</strong><br />

d<strong>es</strong>cubiertas durante la fase de reconocimiento<br />

y sondeo son ahora explotadas para<br />

obtener acc<strong>es</strong>o. El método de conexión que un<br />

Hacker utiliza para un exploit puede ser (LAN<br />

o Inalámbrica), acc<strong>es</strong>o local a una PC, Internet<br />

u Offline (fuera de línea).<br />

En <strong>es</strong>ta fase se utiliza: D<strong>es</strong>bordamiento de<br />

Buffer, Negacion<strong>es</strong> de Servicio (DoS), secu<strong>es</strong>tro<br />

de s<strong>es</strong>ion<strong>es</strong>.<br />

Fase 4: Manteniendo el acc<strong>es</strong>o. Una vez<br />

que el Hacker ha obtenido el acc<strong>es</strong>o, <strong>es</strong>te debe<br />

ser mantenido para futuros ataqu<strong>es</strong> y explotación.<br />

Una vez que el Hacker se apropia del sistema,<br />

puede utilizarlo como base para lanzar<br />

otro tipo de ataqu<strong>es</strong>. Lo que se denomina un<br />

sistema zombi.<br />

En <strong>es</strong>ta fase se utiliza: Puertas traseras,<br />

Rootkits, y troyanos.<br />

Fase 5: Cubriendo las huellas. Una vez que<br />

el Hacker obtiene y mantiene el acc<strong>es</strong>o, debe<br />

cubrir las huellas; para evitar la detección por el<br />

personal de seguridad; y continuar <strong>utilizando</strong> el<br />

sistema apropiado, borrar evidencia de <strong>Hacking</strong><br />

o evitar accion<strong>es</strong> legal<strong>es</strong>.<br />

En <strong>es</strong>ta fase se utiliza: Esteganografía,<br />

protocolos con túnel<strong>es</strong> y alterar archivos de<br />

registros, etc.<br />

<strong>Ethical</strong> <strong>Hacking</strong> de 6 Fas<strong>es</strong><br />

Fase 1: Realizando el reconocimiento. El reconocimiento<br />

<strong>es</strong> considerado la primera fase<br />

previa de un ataque y <strong>es</strong> un intento sistemático<br />

de ubicar, identificar y registrar información<br />

sobre el objetivo. Se intenta obtener tanta información<br />

como sea posible de la víctima.<br />

Fase 2: Sondeo y Enumeración. El sondeo<br />

y enumeración <strong>es</strong> considerado la segunda fase<br />

previa de un ataque. El sondeo <strong>es</strong> el paso activo<br />

de intentar realizar una conexión a un sistema<br />

para provocar una r<strong>es</strong>pu<strong>es</strong>ta. La enumeración<br />

<strong>es</strong> utilizada para obtener información más<br />

www.lpmagazine.org<br />

seguridad y ethical hacking<br />

<strong>BackTrack</strong><br />

profunda sobre el objetivo; tal<strong>es</strong> como puertos<br />

abiertos, recursos compartidos o cuentas de<br />

usuario.<br />

Fase 3: Obteniendo el acc<strong>es</strong>o. En lo que<br />

r<strong>es</strong>pecta a los posibl<strong>es</strong> daños, <strong>es</strong>te puede ser<br />

considerado uno de los más important<strong>es</strong> pasos<br />

en un ataque. Esta fase del ataque ocurre cuando<br />

el Hacker va de simplemente probar la red,<br />

a realmente atacarla. D<strong>es</strong>pués de ganar el acc<strong>es</strong>o,<br />

puede empezar a moverse de sistema en<br />

sistema, <strong>es</strong>parciendo su daño al mismo ritmo<br />

que su avance.<br />

Fase 4: Escalado de privilegios. Dado que<br />

el Hacker debe <strong>es</strong>tar feliz debido a que obtuvo<br />

el acc<strong>es</strong>o, no se <strong>es</strong>pera que detenga sus accion<strong>es</strong><br />

sólo obteniendo la cuenta de un usuario. Con el<br />

acc<strong>es</strong>o de un usuario promedio, probablemente<br />

no proporciona mucho control o acc<strong>es</strong>o a la red.<br />

Sin embargo, el atacante puede intentar <strong>es</strong>calar<br />

a privilegios de administrador o root.<br />

Fase 5: Manteniendo el acc<strong>es</strong>o. Se debe de<br />

ser diligente en mantener el acc<strong>es</strong>o a un sistema<br />

que ha sido atacado o comprometido. Un Root-<br />

Kit <strong>es</strong> una buen opción para los Hackers, dado<br />

que posibilita y ayuda al atacante a mantener<br />

su acc<strong>es</strong>o al sistema y utilizarlo para propósitos<br />

nada santos, ocultando de <strong>es</strong>ta manera su pr<strong>es</strong>encia,<br />

y manteniendo en secreto sus actividad<strong>es</strong>.<br />

Fase 6: Cubriendo huellas y colocando puertas<br />

traseras. El Hacker debe asegurarse de borrar<br />

toda evidencia de sus actividad<strong>es</strong>. Esto incluye el<br />

uso de RootKits, u otras herramientas para ocultar<br />

sus huellas. También se pueden sobr<strong>es</strong>cribir<br />

los archivos de registros o intentar borrarlos. Las<br />

puertas traseras son un método que se utiliza<br />

para volver a ingr<strong>es</strong>ar en el ordenador.<br />

OSSTMM e ISSAF<br />

Considero conveniente pr<strong>es</strong>entar <strong>es</strong>ta metodología<br />

y <strong>es</strong>tructura de trabajo, para tener un<br />

Figura 2. <strong>Ethical</strong> Haking variante de seis fas<strong>es</strong><br />

19