1-Configurar NAT Dinámico

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

1-<strong>Configurar</strong> <strong>NAT</strong> <strong>Dinámico</strong><br />

Comandos:<br />

Router(config)#ip nat pool [NOMBRE DE LISTA DE IPS] [PRIMERA IP] [ULTIMA<br />

IP]<br />

netmask [MASCARA DE RED](1)<br />

Router(config)#access-list [NUMERO DE LISTA DE ACCESO] permit [IP DE RED]<br />

[WILDCARD](2)<br />

Router(config)#ip nat inside source list [NUMERO DE LISTA DE ACCESO] pool<br />

[NOMBRE DE LISTA DE IPS](3)<br />

Router(config)#int [INTERFAZ]<br />

Router(config-if)#ip nat inside(4)<br />

Router(config)#int [INTERFAZ]<br />

Router(config-if)#ip nat outside(5)<br />

Aclaración:<br />

(1): Acá definimos la lista de direcciones ip que va a tener el router para asignarle<br />

a los paquetes.<br />

(2): Configuramos la lista de acceso para que sepa que a que direcciones les tiene<br />

que aplicar <strong>NAT</strong>.<br />

(3): Con este comando lo que hacemos es decirle a <strong>NAT</strong> con que lista de acceso<br />

va a controlar las ips que tiene que convertir.<br />

(4): Ingresamos en la interfaz donde van a entrar los paquetes al router.<br />

(5): Ingresamos en la interfaz donde van a salir los paquetes al router.<br />

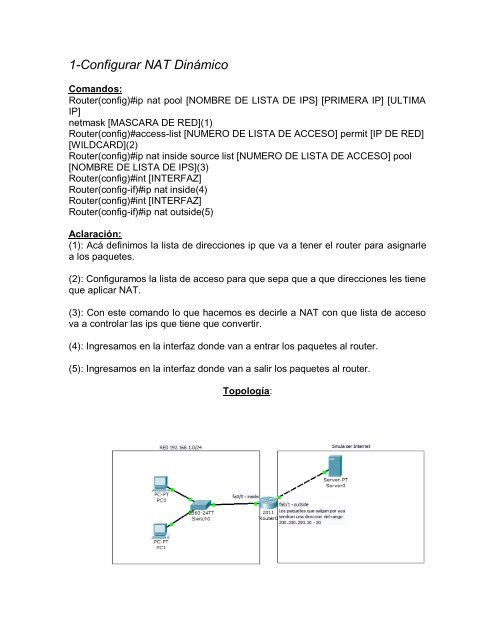

Topología:

2-<strong>Configurar</strong> Frame-Relay con RIP<br />

Vamos a ver como configurar Frame-Relay. ¿Qué es Frame-Relay? Es un<br />

protocolo de enlace de datos a nivel WAN. Utiliza circuitos virtuales llamados DLCI<br />

por los cuales vamos a poder comunicarnos con otro destino mediante nuestro<br />

proveedor de servicios contratado. Además verifica todo lo que fluye a través de<br />

LMI (seria lo que controla el enlace). Al detectar algún fallo envía mensajes a las<br />

interfaces que intervienen. Pertenece a la categoría de servicios privados.<br />

Comandos:<br />

Router(config-if)#encapsulation frame-relay[1]<br />

Router(config-if)#frame-relay map ip [DIRECCION IP] [DLCI] broadcast[2]<br />

Aclaración:<br />

(1): Con este comando le decimos que encapsule mediante el protocolo Frame –<br />

Relay.<br />

(2): Este comando nos permite hacer un mapa de las conexiones Frame – Relay.<br />

Se denomina Frame – Relay estático porque nosotros le decimos que tal DLCI<br />

pertenece a tal IP. El comando broadcast sirve para el enrutamiento dinámico.<br />

Nota 1: Tanto para RIP, EIGRP, OSPF se ingresa el comando broadcast. Si se<br />

elige EIGRP o OSPF hay que agregar el comando bandwith [VALOR] para que<br />

dichos protocolos puedan calcular su métrica.<br />

Nota 2: El LMI por defecto en los router Cisco es cisco. Exiten 2 mas: ANSi y<br />

Q933a.<br />

Topología:

3-<strong>Configurar</strong> PPP con CHAP<br />

Vamos a ver como configurar PPP con CHAP en Packet Tracer. Primero que nada<br />

una breve introducción. ¿Qué es PPP? Es un protocolo que trabaja en capa 2, o<br />

sea, capa de enlace de datos. Se encarga de encapsular las tramas que salen por<br />

la interfaz. Una de las cosas importantes es que admite autenticación: PAP y<br />

CHAP. Nosotros en este post vamos a ver CHAP. La diferencia entre ambas es<br />

que por CHAP la información viaja cifrada.<br />

Comandos:<br />

Router(config)#username [USUARIO] password [CONTRASEÑA](1)<br />

Router(config)#intface [INTERFAZ]<br />

Router(config-if)#encapsulation ppp<br />

Router(config-if)#ppp authentication chap<br />

Aclaración:<br />

(1): En este comando es indispensable que el USUARIO coincida con el nombre<br />

del router vecino. Respecto del password debe ser igual tanto en el router vecino<br />

como en el que estemos configurando.<br />

Topología:<br />

4-Configuración de Access-List estándar<br />

Vamos a ver un tema un poco complicado, access-list o listas de acceso(ACL).<br />

¿Qué es una lista de acceso? La ACL es una configuración de router que controla<br />

si un router permite o deniega paquetes según el criterio encontrado en el<br />

encabezado del paquete. Existen varios tipos que paso a detallar: estándar o<br />

extendidas (pueden ser nombradas o numeradas) y las complejas (dinámicas,<br />

reflexivas y basadas en tiempo). Nosotros en este post vamos a ver las extendidas<br />

numeradas. Estas van del 100 al 199 y del 2000 al 2699. Pueden filtrar paquetes<br />

según el protocolo (ip,tcp,udp,icmp,etc) que le indiquemos, puertos (80,23,etc) y lo<br />

más importante comprueban la dirección de origen como destino. Las ACL

estándar solamente comprueban la dirección de origen. nada de protocolos y<br />

puertos.<br />

Comandos:<br />

R1(config)#access-list [100-199] [permit|deny] [protocolo] [ip de origen] [wilcard] [ip<br />

de destino] [wildcard] (1)<br />

R1(config)#access-list 101 permit ip any any (2)<br />

R1(config)#int [interfaz]<br />

R1(config-if)#ip access-group 101 [in|out] (3)<br />

Aclaracion:<br />

(1): Con este comando definimos las reglas.<br />

(2): Este comando nos da la posibilidad de permitir todo el tráfico. Es necesario<br />

para que no nos frene trafico que no queremos filtrar.<br />

(3): Con este comando aplicamos la ACL a la interfaz. In para el tráfico que entra,<br />

es decir, los paquetes que ingresan al router por una determinada interfaz. Este<br />

concepto, desde el punto de vista más técnico, se llama inbound-interno. Lo<br />

mismo sucede con out que es para el tráfico que sale por una determinada<br />

interfaz. Desde el punto de vista más técnico se conoce como outbound-externo.<br />

IMPORTANTE: las ACL se procesan en forma secuencial, es decir, regla por<br />

regla. Si al analizar una regla coincide ya no sigue comparando las reglas con el<br />

paquete a analizar. Por eso el comando (2).<br />

NO HAY UNA UNICA FORMA DE HACERLO, MI SOLUCION PROPUESTA ES<br />

UNA DE LAS OPCIONES.

Topología:<br />

5-<strong>Configurar</strong> servidor AAA<br />

Vamos a ver como configurar un servidor AAA. Antes de comenzar, ¿qué es o<br />

qué significa AAA? AAA corresponde a autenticación, autorización y<br />

contabilización (en inglés accounting). Dichas referencias de la sigla son las<br />

funciones que cumple el protocolo AAA.<br />

Lo bueno de contar con un servidor AAA es que podemos centralizar el manejo de<br />

cuentas de usuario para acceder a los dispositivos de red. En esta ocasión vamos<br />

a ver 2 protocolos dentro del ya mencionado AAA, son TACACS y RADIUS.<br />

La gran diferencia entre estos 2 protocoles es que TACACS cifra todo el trafico<br />

desde que se solicita la comprobación del usuario hasta que termina. En cambio<br />

RADIUS solo cifra la contraseña.<br />

Comandos:<br />

Router(config)#hostname [NOMRE DE ROUTER](1)<br />

R1(config)#enable secret [CONTRASEÑA](2)<br />

R1(config)#username [USUARIO] secret [CONTRASEÑA](3)<br />

R1(config)#aaa new-model(4)<br />

R1(config)#radius-server host [IP DEL SERVIDOR](5)<br />

R1(config)#radius-server key [CLAVE](6)<br />

R1(config)#aaa authentication login [default o NOMBRE DE LISTA]<br />

[Metodo1][Metodo2]..[Metodo4](7)<br />

R0(config-line)#login authentication default(8)

R2(config)#tacacs-server host [IP DEL SERVIDOR](5)<br />

R2(config)#tacacs-server key [CLAVE](6)<br />

Aclaración:<br />

(1): Ingresamos el nombre del router.<br />

(2): Configuramos una contraseña cifrada para el acceso al modo EXEC.<br />

(3): Creamos un usuario y contraseña cifrada.<br />

(4): Creamos un nuevo modelo de autenticación AAA.<br />

(5): Ingresamos la ip del servidor.<br />

(6): Ingresamos la clave para que el router se pueda conectar al servidor.<br />

(7): Se ingresa los métodos por los cuales se va a autenticar el usuario, ya sea<br />

group radius, group tacacs o local. Se pueden ingresar un maximo de 4. Si<br />

ingresamos más de uno por ej: group radius local ;significa que primero<br />

autenticara con Radius y ,en caso de fallar, se autenticara con la base de datos<br />

del router. Para eso creamos el username.<br />

(8): Ingresamos en un modo consola, vty o aux y le indicamos que se autentique<br />

con el método aaa previamente definido.<br />

Topología:

6-<strong>Configurar</strong> servidores NTP y Syslog<br />

Lo que vamos a ver en este post es como configurar un servidor NTP y un<br />

SysLog. ¿Qué es o qué hace un servidor NTP? Básicamente la función de<br />

dicho servidor es la de proveer la fecha y hora al router. Otra opción es configurar<br />

el reloj y la fecha de forma manual pero corremos el riesgo de si se reinicia el<br />

router perdemos la fecha y hora exacta. Para prevenir eso utilizamos NTP.<br />

Por otro lado tenemos el servidor Syslog. La función que cumple dicho servidor es<br />

la de registrar todos los accesos al router, es decir, cada vez que accedemos ya<br />

sea remotamente o por consola queda registrado en el servidor.<br />

Comandos:<br />

NTP<br />

R1(config)#ntp server [IP DEL SERVIDOR]<br />

R1(config)#ntp update-calendar(1)<br />

Syslog<br />

R1(config)#logging host [IP DEL SERVIDOR]<br />

R1(config)#service timestamps log datetime msec(2)<br />

Crear un usuario local<br />

R1(config)#username [USUARIO] secret [CONTRASEÑA](3)<br />

Aclaración:<br />

(1): Esta comando sirve para que se actualice el calendario.<br />

(2): Este comando se utiliza para, que los mensajes que almacena el servidor<br />

Syslog, tengan la fecha, hora (con minutos y segundos).<br />

(3): Este comando sirve para crear un usuario que se almacena en la base de<br />

datos del router. Más adelante habrá un post sobre esto.

Topología:<br />

7-Enrutamiento entre Vlans<br />

En este post vamos a ver lo que se llama enrutamiento entre vlans. ¿Qué es? Es<br />

asignarle un rango de ip a una vlan para que las pc que estan dentro de dicha vlan<br />

puedan comunicarse con las respectivas pc y con pcs que están en otras vlans.<br />

Comandos:<br />

SWITCH<br />

Cambiar el modo de la interfaz(trunk)<br />

S1(config-if)#interface [INTERNFAZ]<br />

S1(config-if)#switchport mode trunk<br />

S1(config-if)#switchport trunk native vlan [NUMERO DE VLAN]<br />

Cambiar el modo de la interfaz(access)<br />

S2(config)#interface [INTERFAZ]<br />

S2(config-if)#switchport mode access<br />

S2(config-if)#switchport access vlan [NUMERO DE VLAN]<br />

S2(config-if)#<br />

<strong>Configurar</strong> la ip de default gateway en un Switch<br />

S1(config)#ip default-gateway [IP DE ROUTER]<br />

Asignar una IP a una Vlan<br />

S1(config)#interface vlan [NUMERO DE VLAN]

S1(config-if)#ip address [IP] [MASCARA DE RED]<br />

ROUTER<br />

<strong>Configurar</strong> una subinterfaz<br />

Router(config)#interface [INTERFAZ.UnNumero] (1)<br />

Router(config-subif)#encapsulation dot1Q [NUMERO DE VLAN] (2)<br />

Router(config-subif)#ip address [IP] [MASCARA DE RED]<br />

<strong>Configurar</strong> interfaz para Vlan Nativa<br />

Router(config-subif)#interface [INTERFAZ.UnNumero]<br />

Router(config-subif)#encapsulation dot1Q [NUMERO DE VLAN] native<br />

Router(config-subif)#ip address [IP] [MASCARA DE RED]<br />

Aclaracion:<br />

(1): Cuando ingresen dicho comando, después del punto recomiendo que pongan<br />

el numero de la vlan que van a configurar.<br />

(2): El comando encapsulation dot1q es el protocolo que permite que el router<br />

tenga enlace troncal.<br />

Topología:

8-<strong>Configurar</strong> <strong>NAT</strong> Estático<br />

En esta ocasión voy a explicar que es <strong>NAT</strong>. ¿Qué es <strong>NAT</strong>? Es un mecanismo<br />

utilizado por los routers para intercambiar paquetes entre dos redes que tienen<br />

distintas direcciones. Un ejemplo, estoy en mi casa y me quiero conectar a<br />

internet, necesito si o si una dirección publica para poder navegar, ahí en donde<br />

interviene <strong>NAT</strong>. En otras palabras transforma una dirección privada en una pública<br />

(usamos la que nos asigna nuestro proveedor de internet).<br />

Comandos:<br />

Router(config)#ip nat inside source static [IP LOCAL] [IP EXTERNA] (1)<br />

Router(config)#interface [INTERFAZ]<br />

Router(config-if)#ip nat outside(2)<br />

Router(config-if)#ip nat inside(3)<br />

Router(config)#ip route 0.0.0.0 0.0.0.0 [INTERFAZ DE SALIDA](4)<br />

Aclaración:<br />

(1): Este comando asocio la ip privada de nuestro equipo con la pública.<br />

(2): Este comando se ingresa dentro de la interfaz. Indica que interfaz es la que<br />

está conectada a la red externa.<br />

(3): Este comando se ingresa dentro de la interfaz. Indica que interfaz es la que<br />

está conectada a la red interna.<br />

(4): Se ingresa una ruta estática para los paquetes se puedan enviar.<br />

Topología:

9-Conexión por Consola<br />

Dicha conexión se realiza cuando, por primera vez, configuramos un nuevo router.<br />

Lo que nos permite es acceder a él para darle la primera configuración y así poder<br />

ingresar luego vía telnet o ssh.<br />

Aclaración:<br />

Como vimos, el cable que hace referencia a este tipo de conexión es el “cable<br />

celeste” en Packet Tracer.<br />

Comandos:<br />

Router><br />

Router#configure Terminal<br />

Router(config)#line con 0<br />

Router(config-line)#password [contraseña]<br />

Router(config-line)#login<br />

Router(config-line)#exit<br />

10-<strong>Configurar</strong> VTP<br />

¿Qué es VTP? Es un protocolo de Cisco que nos permite tener un switch donde<br />

creamos las Vlans y éste se encarga de propagarlas a los demás switch que están<br />

bajo su dominio. Es importante remarcar que solamente éste protocolo puede ser<br />

configurado en equipos de Cisco.<br />

Para que un switch pertenezca a un dominio debe cumplir con los siguientes<br />

items:<br />

i) Se debe configurar con el mismo dominio<br />

ii) Debe tener la misma versión de VTP<br />

ii) Debe tener la misma contraseña VTP.<br />

Además cuenta con 3 modos posibles de configuración:<br />

1) Switch Servidor: En él tendremos que configurar las Vlans para que se<br />

propaguen en el resto del dominio.<br />

2) Switch Cliente: Este tipo de switch serán los que reciban las Vlans y las podrán<br />

utilizar.

3) Switch Transparente: Este tipo de switch no adopta las Vlans que le manda el<br />

servidor. En él podremos crear Vlans y usarlas localmente (solamente en este<br />

switch).<br />

Aclaración:<br />

En el video usamos la siguiente info:<br />

Dominio: todopacketracer<br />

Contraseña: 1234<br />

S1: Modo Server<br />

S2: Modo Client<br />

S3: Modo Client<br />

Comandos:<br />

#Para configurar VTP<br />

Switch(config)#vtp mode [MODO]<br />

Switch(config)#vtp domain [DOMINIO]<br />

Switch(config)#vtp password [CONTRASEÑA]<br />

Topologia:<br />

11-Configuración de VLANs<br />

Veamos en este post como configurar VLANS. Primero, ¿qué es una VLAN? Una<br />

VLAN es una Lan Virtual donde se puede configurar, en un switch administrable,<br />

una cantidad de redes. El principal beneficio es que con un switch podemos tener<br />

varias redes sin necesidad de comprar varios equipos.

Comandos:<br />

Creación de VLAN<br />

Switch#vlan database<br />

Switch(vlan)#vlan [número de vlan] name [nombre de vlan]<br />

Switch(vlan)#exit<br />

Asignamos una Vlan a un Puerto (Modo access)<br />

Switch(config)#interface [Interfaz]<br />

Switch(config-if)#switchport access vlan [número de vlan]<br />

Asignamos el modo trunk a un puerto<br />

Switch(config)#interface [Interfaz]<br />

Switch(config-if)#switchport mode trunk<br />

Configuracion del Router para Vlan<br />

Router>en<br />

Router#configure terminal<br />

Router(config)#interface fastEthernet 0/0<br />

Router(config-if)#no shut<br />

Router(config-if)#interface fastEthernet 0/0.1 ---> (*)<br />

Router(config-subif)#encapsulation dot1Q [Número de la VLAN]<br />

Router(config-subif)#ip address [IP] [Mascara]<br />

Aclaración:<br />

Vlan database: Entrás a la base de datos para crear una nueva<br />

Switchport: Lo que hace es cambiar para que se usa el puerto del swtich. Para<br />

que puedas acceder normalmente con una vlan lo pones en access, para que<br />

cuando lo conectes, a través de ese puerto, con otro Switch y se pasen las vlan<br />

que tienen en su base de datos (vlan database), ingresas trunk.<br />

(*)Este .1 hace referencia a una subinterfaz del router(es virtual). Lo recomendable<br />

es que el .1 lo reemplaces por el numero de vlan, es decir, si tenes la Vlan 38 le<br />

pones 0/0.38.<br />

Topología:

12-Configuración SSH<br />

Lo que vamos a ver es la forma que existe en Packet Tracer de configurar SSH.<br />

Lo que nos permite hacer SSH es lo mismo que Telnet, conectarnos a un equipo<br />

de forma remota. La gran diferencia entre Telnet y SSH es que en SSH el trafico<br />

viaja encriptado ademas necesitamos tener un usuario para conectarnos.<br />

Comandos:<br />

SSH(config)# ip domain-name [Nombre] (1)<br />

SSH(config)# crypto key generate rsa(2)<br />

SSH(config)# line vty 0 4<br />

SSH(config-line)# transport input ssh(3)<br />

SSH(config-line)# login local<br />

SSH(config)# username [usuario] privilege 15 password [password] (4)<br />

SSH(config)# enable secret [password] (5)<br />

Aclaración:<br />

(1): Establecemos bajo que nombre de dominio esta el router.<br />

(2): Este comando sirve para darle el tamaño de encriptación.<br />

(3): En esta parte le decimos que deje pasar el protocolo SSH.<br />

(4): El password que se ingresa sirve para entrar por SSH. La parte de la sintaxis<br />

privilege 15 son los permisos de usuario.<br />

(5): El password (encriptado) ingresado aca sirve para entrar al modo EXEC.<br />

En la PC se ingresa:

SSH -l (el símbolo menos y la letra “L” en minúscula) [usuario] [dirección ip]<br />

Topología:<br />

13-<strong>Configurar</strong> servidores DNS y HTTP<br />

El DNS sirve para traducir las direcciones que conocemos, como por ejemplo<br />

http://www.google.com, a direcciones ip. Sencillamente nosotros ingresamos<br />

ladirección en nuestro navegador web y el DNS se encarga de darnos la ip del<br />

servidor HTTP que contiene a la página.<br />

Aclaración:<br />

Direcciones asignadas a continuación:<br />

Router<br />

Interfaz fa0/0 : 192.168.0.1 255.255.255.0<br />

Interfaz fa0/1: 8.8.8.1 255.255.255.252<br />

Interfaz e1/0: 11.11.0.1 255.255.255.252<br />

Servidores<br />

Servidor DNS: 8.8.8.2 255.255.255.252<br />

Servidor HTTP: 11.11.0.2 255.255.255.252<br />

PC

PC: 192.168.0.2 255.255.255.0<br />

Conexiones telnet y configuración de contraseñas<br />

Comandos:<br />

Router>enable<br />

Router#configure terminal<br />

Router(config)#line vty 0 4<br />

Router(config-line)#password cisco<br />

Router(config-line)#login<br />

Router(config-line)#exit<br />

Router(config)#enable secret cisco<br />

acceder al router;cisco es la contraseña<br />

//Configuracion TELNET<br />

//cisco es la contraseña<br />

//Configuracion de password para<br />

Topología:<br />

Aclaración:<br />

i) El comando line vty 0 4, el numero 0 4 indica que se permiten 5 conexiones en<br />

simultaneo.<br />

ii) Si no ingresan el comando login no podrán acceder via telnet, ya que éste nos<br />

permite logearnos.<br />

iii) El comando enable secret permite agregar una contraseña encriptada que nos<br />

va a pedir ingresarla cada vez que ingresemos al router. Es IMPORTANTE<br />

aclarar que si no configuramos una contraseña no vamos a poder ingresar<br />

via telnet.

14-Distribución de rutas entre protocolos RIP, EIGRP, OSPF<br />

Lo que vamos a ver aquí es como distribuir rutas entre los protocolos de<br />

enrutamiento dinámico. A veces pasa que tenemos implementado en una misma<br />

topología por ejemplo RIP y EIGRP y no sabemos cómo podemos hacer para que<br />

las rutas que tiene EIGRP se las pase a RIP. El video correspondiente a esta parte<br />

está basado en una topología donde están configurado los 3 protocolos: RIP,<br />

EIGRP y OSPF.<br />

Comandos:<br />

Dentro de la configuración de EIGRP<br />

Router(config-router)#redistribute ospf [ID] metric 10000 100 255 1 1500 (1)<br />

Dentro de la configuración de OSPF<br />

Router(config-router)#redistribute eigrp [AS] metric 500 subnets (2)<br />

Dentro de la configuración de RIP<br />

Router(config-router)#redistribute ospf [ID] metric 2 (3)<br />

Dentro de la configuración de OSPF<br />

Router(config-router)#redistribute rip subnets (4)<br />

=== AGREGO LOS COMANDOS PARA DISTRIBUIR RIP CON EIGRP y EIGRP<br />

CON RIP ===<br />

Dentro de la configuracion de RIP<br />

Router(config-router)#redistribute eigrp [AS] metric 2<br />

Dentro de la configuracion de EIGRP<br />

Router(config-router)#redistribute rip metric 10000 10 255 1 1500<br />

Aclaración:<br />

(1): Este comando distribuye las rutas configuradas en OSPF dentro de EIGRP.<br />

Todos los números que aparecen en metric son para que EIGRP pueda calcular<br />

la métrica.<br />

(2): Este comando distribuye las rutas configuradas en EIGRP dentro de OSPF. El<br />

número seguido de la palabra metric sirve para que OSPF calcule la métrica.<br />

(3): Este comando distribuye las rutas configuradas en OSPF dentro de RIP. El<br />

comando metric sirve para que RIP calcule la métrica.<br />

(4): Este comando distribuye las rutas configuradas en RIP dentro de OSPF.

Topología: