CAPITULO I LA GESTIÃN DE REDES

CAPITULO I LA GESTIÃN DE REDES

CAPITULO I LA GESTIÃN DE REDES

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

Capítulo I. <strong>LA</strong> GESTION <strong>DE</strong> RE<strong>DE</strong>S.<br />

(broadcast) potencialmente peligrosos. Además, las V<strong>LA</strong>N conservan todas las ventajas de<br />

rendimiento de la conmutación.<br />

Se pueden crear corta fuegos (firewalls) asignando puertos de conmutador o usuarios a grupos<br />

de V<strong>LA</strong>N específicos dentro de conmutador individuales y a través de múltiples conmutador<br />

conectados. El tráfico de difusión (broadcast) dentro de una V<strong>LA</strong>N no se transmite fuera de la<br />

V<strong>LA</strong>N. Por el contrario, los puertos adyacentes no reciben ningún tráfico de difusión (broadcast)<br />

generado desde otras V<strong>LA</strong>N. Este tipo de configuración reduce sustancialmente el tráfico total de<br />

difusión (broadcast), libera el ancho de banda para el tráfico real de usuarios, y reduce la<br />

vulnerabilidad general de la red a las tormentas de difusión (broadcast).<br />

Cuanto menor sea el grupo de V<strong>LA</strong>N, menor será la cantidad de usuarios afectados por la<br />

actividad de tráfico de difusión (broadcast) dentro del grupo de V<strong>LA</strong>N. También se pueden asignar<br />

V<strong>LA</strong>N basadas en el tipo de aplicación y la cantidad de difusión (broadcast) de aplicaciones. Se<br />

pueden colocar usuarios que comparten una aplicación que produce difusión (broadcast) en el<br />

mismo grupo de V<strong>LA</strong>N y distribuir la aplicación a través del campus.<br />

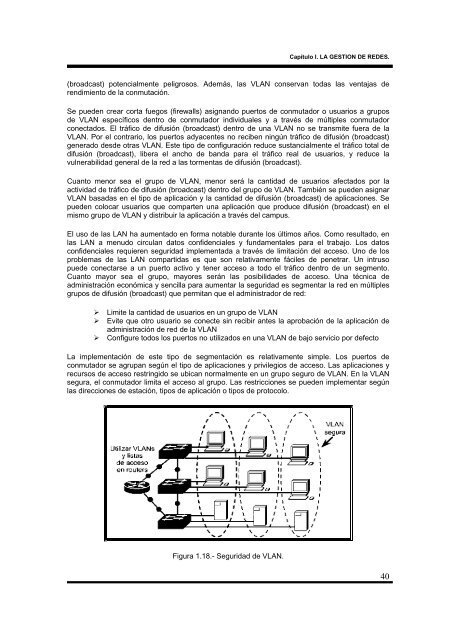

El uso de las <strong>LA</strong>N ha aumentado en forma notable durante los últimos años. Como resultado, en<br />

las <strong>LA</strong>N a menudo circulan datos confidenciales y fundamentales para el trabajo. Los datos<br />

confidenciales requieren seguridad implementada a través de limitación del acceso. Uno de los<br />

problemas de las <strong>LA</strong>N compartidas es que son relativamente fáciles de penetrar. Un intruso<br />

puede conectarse a un puerto activo y tener acceso a todo el tráfico dentro de un segmento.<br />

Cuanto mayor sea el grupo, mayores serán las posibilidades de acceso. Una técnica de<br />

administración económica y sencilla para aumentar la seguridad es segmentar la red en múltiples<br />

grupos de difusión (broadcast) que permitan que el administrador de red:<br />

‣ Limite la cantidad de usuarios en un grupo de V<strong>LA</strong>N<br />

‣ Evite que otro usuario se conecte sin recibir antes la aprobación de la aplicación de<br />

administración de red de la V<strong>LA</strong>N<br />

‣ Configure todos los puertos no utilizados en una V<strong>LA</strong>N de bajo servicio por defecto<br />

La implementación de este tipo de segmentación es relativamente simple. Los puertos de<br />

conmutador se agrupan según el tipo de aplicaciones y privilegios de acceso. Las aplicaciones y<br />

recursos de acceso restringido se ubican normalmente en un grupo seguro de V<strong>LA</strong>N. En la V<strong>LA</strong>N<br />

segura, el conmutador limita el acceso al grupo. Las restricciones se pueden implementar según<br />

las direcciones de estación, tipos de aplicación o tipos de protocolo.<br />

Figura 1.18.- Seguridad de V<strong>LA</strong>N.<br />

40