You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

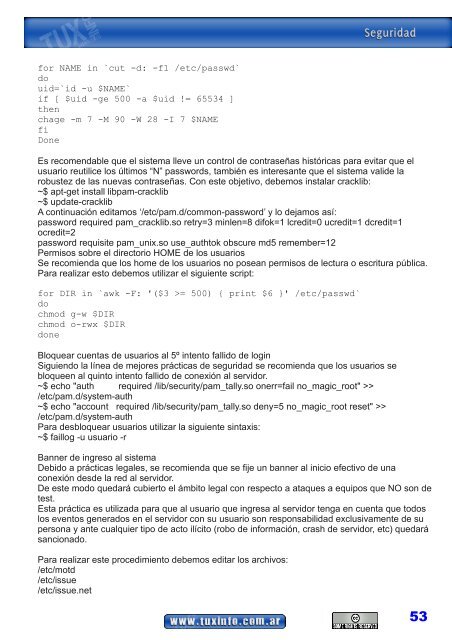

for NAME in `cut -d: -f1 /etc/passwd`douid=`id -u $NAME`if [ $uid -ge 500 -a $uid != 65534 ]thenchage -m 7 -M 90 -W 28 -I 7 $NAMEfiDoneEs recomendable que el sistema lleve un control de contraseñas históricas para evitar que elusuario reutilice los últimos “N” passwords, también es interesante que el sistema valide larobustez de las nuevas contraseñas. Con este objetivo, debemos instalar cracklib:~$ apt-get install libpam-cracklib~$ update-cracklibA continuación editamos ‘/etc/pam.d/common-password’ y lo dejamos así:password required pam_cracklib.so retry=3 minlen=8 difok=1 lcredit=0 ucredit=1 dcredit=1ocredit=2password requisite pam_unix.so use_authtok obscure md5 remember=12Permisos sobre el directorio HOME de los usuariosSe recomienda que los home de los usuarios no posean permisos de lectura o escritura pública.Para realizar esto debemos utilizar el siguiente script:for DIR in `awk -F: '($3 >= 500) { print $6 }' /etc/passwd`dochmod g-w $DIRchmod o-rwx $DIRdoneBloquear cuentas de usuarios al 5º intento fallido de loginSiguiendo la línea de mejores prácticas de seguridad se recomienda que los usuarios sebloqueen al quinto intento fallido de conexión al servidor.~$ echo "auth required /lib/security/pam_tally.so onerr=fail no_magic_root" >>/etc/pam.d/system-auth~$ echo "account required /lib/security/pam_tally.so deny=5 no_magic_root reset" >>/etc/pam.d/system-authPara desbloquear usuarios utilizar la siguiente sintaxis:~$ faillog -u usuario -rBanner de ingreso al sistemaDebido a prácticas legales, se recomienda que se fije un banner al inicio efectivo de unaconexión desde la red al servidor.De este modo quedará cubierto el ámbito legal con respecto a ataques a equipos que NO son detest.Esta práctica es utilizada para que al usuario que ingresa al servidor tenga en cuenta que todoslos eventos generados en el servidor con su usuario son responsabilidad exclusivamente de supersona y ante cualquier tipo de acto ilícito (robo de información, crash de servidor, etc) quedarásancionado.Para realizar este procedimiento debemos editar los archivos:/etc/motd/etc/issue/etc/issue.net53