De la Seguridad del acceso a datos en aplicaciones ASP ... - Willy .Net

De la Seguridad del acceso a datos en aplicaciones ASP ... - Willy .Net

De la Seguridad del acceso a datos en aplicaciones ASP ... - Willy .Net

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

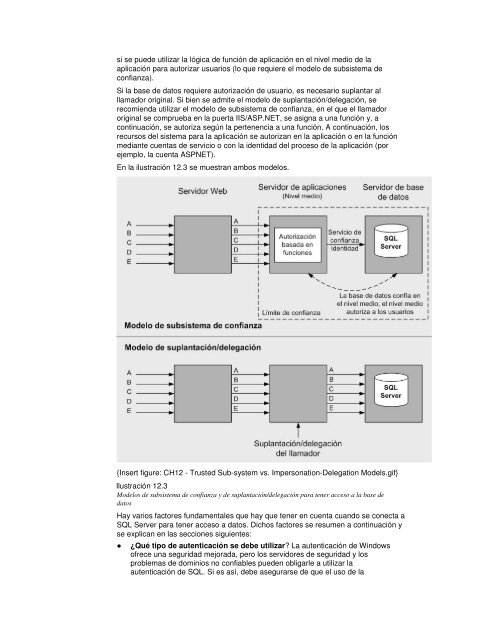

si se puede utilizar <strong>la</strong> lógica de función de aplicación <strong>en</strong> el nivel medio de <strong>la</strong><br />

aplicación para autorizar usuarios (lo que requiere el mo<strong>del</strong>o de subsistema de<br />

confianza).<br />

Si <strong>la</strong> base de <strong>datos</strong> requiere autorización de usuario, es necesario sup<strong>la</strong>ntar al<br />

l<strong>la</strong>mador original. Si bi<strong>en</strong> se admite el mo<strong>del</strong>o de sup<strong>la</strong>ntación/<strong>del</strong>egación, se<br />

recomi<strong>en</strong>da utilizar el mo<strong>del</strong>o de subsistema de confianza, <strong>en</strong> el que el l<strong>la</strong>mador<br />

original se comprueba <strong>en</strong> <strong>la</strong> puerta IIS/<strong>ASP</strong>.NET, se asigna a una función y, a<br />

continuación, se autoriza según <strong>la</strong> pert<strong>en</strong><strong>en</strong>cia a una función. A continuación, los<br />

recursos <strong>del</strong> sistema para <strong>la</strong> aplicación se autorizan <strong>en</strong> <strong>la</strong> aplicación o <strong>en</strong> <strong>la</strong> función<br />

mediante cu<strong>en</strong>tas de servicio o con <strong>la</strong> id<strong>en</strong>tidad <strong>del</strong> proceso de <strong>la</strong> aplicación (por<br />

ejemplo, <strong>la</strong> cu<strong>en</strong>ta <strong>ASP</strong>NET).<br />

En <strong>la</strong> ilustración 12.3 se muestran ambos mo<strong>del</strong>os.<br />

{Insert figure: CH12 - Trusted Sub-system vs. Impersonation-<strong>De</strong>legation Mo<strong>del</strong>s.gif}<br />

Ilustración 12.3<br />

Mo<strong>del</strong>os de subsistema de confianza y de sup<strong>la</strong>ntación/<strong>del</strong>egación para t<strong>en</strong>er <strong>acceso</strong> a <strong>la</strong> base de<br />

<strong>datos</strong><br />

Hay varios factores fundam<strong>en</strong>tales que hay que t<strong>en</strong>er <strong>en</strong> cu<strong>en</strong>ta cuando se conecta a<br />

SQL Server para t<strong>en</strong>er <strong>acceso</strong> a <strong>datos</strong>. Dichos factores se resum<strong>en</strong> a continuación y<br />

se explican <strong>en</strong> <strong>la</strong>s secciones sigui<strong>en</strong>tes:<br />

¿Qué tipo de aut<strong>en</strong>ticación se debe utilizar? La aut<strong>en</strong>ticación de Windows<br />

ofrece una seguridad mejorada, pero los servidores de seguridad y los<br />

problemas de dominios no confiables pued<strong>en</strong> obligarle a utilizar <strong>la</strong><br />

aut<strong>en</strong>ticación de SQL. Si es así, debe asegurarse de que el uso de <strong>la</strong>