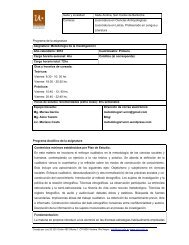

Asignatura: Taller de Informática y TICs

Asignatura: Taller de Informática y TICs

Asignatura: Taller de Informática y TICs

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

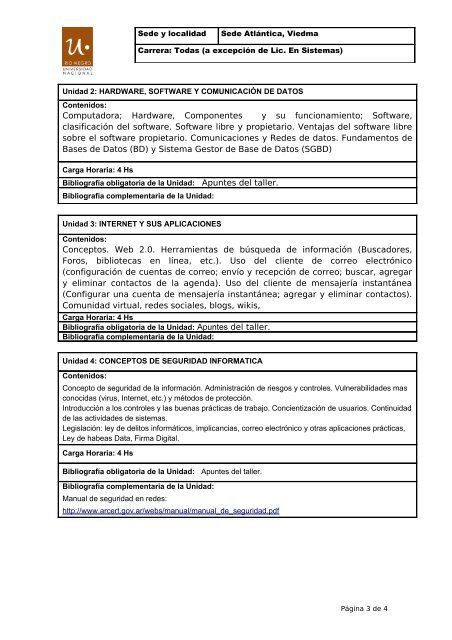

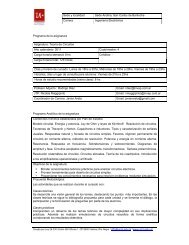

Se<strong>de</strong> y localidadSe<strong>de</strong> Atlántica, ViedmaCarrera: Todas (a excepción <strong>de</strong> Lic. En Sistemas)Unidad 2: HARDWARE, SOFTWARE Y COMUNICACIÓN DE DATOSContenidos:Computadora; Hardware, Componentes y su funcionamiento; Software,clasificación <strong>de</strong>l software. Software libre y propietario. Ventajas <strong>de</strong>l software libresobre el software propietario. Comunicaciones y Re<strong>de</strong>s <strong>de</strong> datos. Fundamentos <strong>de</strong>Bases <strong>de</strong> Datos (BD) y Sistema Gestor <strong>de</strong> Base <strong>de</strong> Datos (SGBD)Carga Horaria: 4 HsBibliografía obligatoria <strong>de</strong> la Unidad: Apuntes <strong>de</strong>l taller.Bibliografía complementaria <strong>de</strong> la Unidad:Unidad 3: INTERNET Y SUS APLICACIONESContenidos:Conceptos. Web 2.0. Herramientas <strong>de</strong> búsqueda <strong>de</strong> información (Buscadores,Foros, bibliotecas en línea, etc.). Uso <strong>de</strong>l cliente <strong>de</strong> correo electrónico(configuración <strong>de</strong> cuentas <strong>de</strong> correo; envío y recepción <strong>de</strong> correo; buscar, agregary eliminar contactos <strong>de</strong> la agenda). Uso <strong>de</strong>l cliente <strong>de</strong> mensajería instantánea(Configurar una cuenta <strong>de</strong> mensajería instantánea; agregar y eliminar contactos).Comunidad virtual, re<strong>de</strong>s sociales, blogs, wikis,Carga Horaria: 4 HsBibliografía obligatoria <strong>de</strong> la Unidad: Apuntes <strong>de</strong>l taller.Bibliografía complementaria <strong>de</strong> la Unidad:Unidad 4: CONCEPTOS DE SEGURIDAD INFORMATICAContenidos:Concepto <strong>de</strong> seguridad <strong>de</strong> la información. Administración <strong>de</strong> riesgos y controles. Vulnerabilida<strong>de</strong>s masconocidas (virus, Internet, etc.) y métodos <strong>de</strong> protección.Introducción a los controles y las buenas prácticas <strong>de</strong> trabajo. Concientización <strong>de</strong> usuarios. Continuidad<strong>de</strong> las activida<strong>de</strong>s <strong>de</strong> sistemas.Legislación: ley <strong>de</strong> <strong>de</strong>litos informáticos, implicancias, correo electrónico y otras aplicaciones prácticas,Ley <strong>de</strong> habeas Data, Firma Digital.Carga Horaria: 4 HsBibliografía obligatoria <strong>de</strong> la Unidad: Apuntes <strong>de</strong>l taller.Bibliografía complementaria <strong>de</strong> la Unidad:Manual <strong>de</strong> seguridad en re<strong>de</strong>s:http://www.arcert.gov.ar/webs/manual/manual_<strong>de</strong>_seguridad.pdfPágina 3 <strong>de</strong> 4