Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

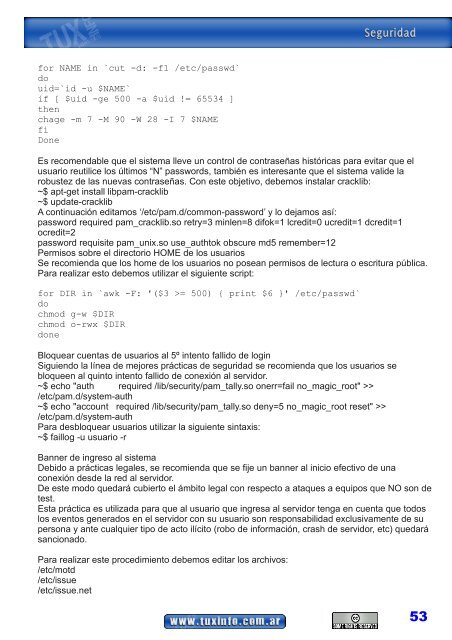

for NAME in `cut -d: -f1 /etc/passwd`<br />

do<br />

uid=`id -u $NAME`<br />

if [ $uid -ge 500 -a $uid != 65534 ]<br />

then<br />

chage -m 7 -M 90 -W 28 -I 7 $NAME<br />

fi<br />

Done<br />

Es recomendable que el sistema lleve un control de contraseñas históricas para evitar que el<br />

usuario reutilice los últimos “N” passwords, también es interesante que el sistema valide la<br />

robustez de las nuevas contraseñas. Con este objetivo, debemos instalar cracklib:<br />

~$ apt-get install libpam-cracklib<br />

~$ update-cracklib<br />

A continuación editamos ‘/etc/pam.d/common-password’ y lo dejamos así:<br />

password required pam_cracklib.so retry=3 minlen=8 difok=1 lcredit=0 ucredit=1 dcredit=1<br />

ocredit=2<br />

password requisite pam_unix.so use_authtok obscure md5 remember=12<br />

Permisos sobre el directorio HOME de los usuarios<br />

Se recomienda que los home de los usuarios no posean permisos de lectura o escritura pública.<br />

Para realizar esto debemos utilizar el siguiente script:<br />

for DIR in `awk -F: '($3 >= 500) { print $6 }' /etc/passwd`<br />

do<br />

chmod g-w $DIR<br />

chmod o-rwx $DIR<br />

done<br />

Bloquear cuentas de usuarios al 5º intento fallido de login<br />

Siguiendo la línea de mejores prácticas de seguridad se recomienda que los usuarios se<br />

bloqueen al quinto intento fallido de conexión al servidor.<br />

~$ echo "auth required /lib/security/pam_tally.so onerr=fail no_magic_root" >><br />

/etc/pam.d/system-auth<br />

~$ echo "account required /lib/security/pam_tally.so deny=5 no_magic_root reset" >><br />

/etc/pam.d/system-auth<br />

Para desbloquear usuarios utilizar la siguiente sintaxis:<br />

~$ faillog -u usuario -r<br />

Banner de ingreso al sistema<br />

Debido a prácticas legales, se recomienda que se fije un banner al inicio efectivo de una<br />

conexión desde la red al servidor.<br />

De este modo quedará cubierto el ámbito legal con respecto a ataques a equipos que NO son de<br />

test.<br />

Esta práctica es utilizada para que al usuario que ingresa al servidor tenga en cuenta que todos<br />

los eventos generados en el servidor con su usuario son responsabilidad exclusivamente de su<br />

persona y ante cualquier tipo de acto ilícito (robo de información, crash de servidor, etc) quedará<br />

sancionado.<br />

Para realizar este procedimiento debemos editar los archivos:<br />

/etc/motd<br />

/etc/issue<br />

/etc/issue.net<br />

53