C2 (Codage, Cryptographie) et Biométrie - Travail effectué avec ...

C2 (Codage, Cryptographie) et Biométrie - Travail effectué avec ...

C2 (Codage, Cryptographie) et Biométrie - Travail effectué avec ...

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

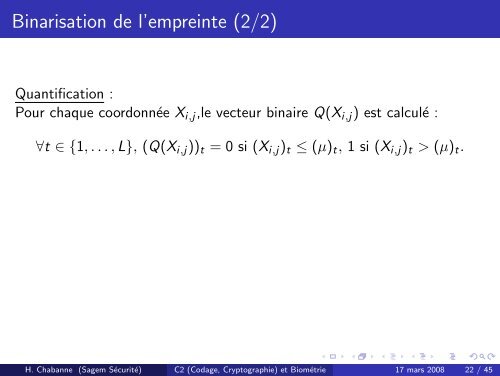

Binarisation de l’empreinte (2/2)<br />

Quantification :<br />

Pour chaque coordonnée X i,j ,le vecteur binaire Q(X i,j ) est calculé :<br />

∀t ∈ {1, . . . , L}, (Q(X i,j )) t = 0 si (X i,j ) t ≤ (µ) t , 1 si (X i,j ) t > (µ) t .<br />

Sélection de bits fiables :<br />

Pour chaque individu i 0 , les coordonnées de Q(X i0 ,j) donnant le plus<br />

souvent le même bit pour Q(X i0 ,j) sont choisies.<br />

Les indices des coordonnées r<strong>et</strong>enues sont conservés dans un vecteur,<br />

appelé Helper Data P 1,i0 .<br />

Ce vecteur est gardé <strong>avec</strong> le Secure Sk<strong>et</strong>ch P 2,i0 = SS C (w) = c i0 ⊕ w.<br />

H. Chabanne (Sagem Sécurité) <strong>C2</strong> (<strong>Codage</strong>, <strong>Cryptographie</strong>) <strong>et</strong> <strong>Biométrie</strong> 17 mars 2008 22 / 45