Polynômes de permutation à trappe et chiffrement à clef publique

Polynômes de permutation à trappe et chiffrement à clef publique

Polynômes de permutation à trappe et chiffrement à clef publique

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

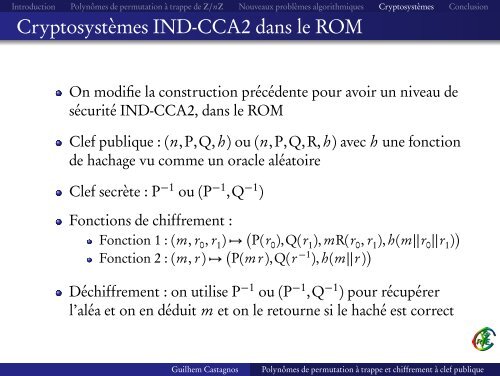

Introduction <strong>Polynômes</strong> <strong>de</strong> <strong>permutation</strong> <strong>à</strong> <strong>trappe</strong> <strong>de</strong> Z/nZ Nouveaux problèmes algorithmiques Cryptosystèmes Conclusion<br />

Cryptosystèmes IND-CCA2 dans le ROM<br />

On modifie la construction précé<strong>de</strong>nte pour avoir un niveau <strong>de</strong><br />

sécurité IND-CCA2, dans le ROM<br />

Clef <strong>publique</strong> : (n,P,Q, h) ou (n,P,Q,R, h) avec h une fonction<br />

<strong>de</strong> hachage vu comme un oracle aléatoire<br />

Clef secrète : P −1 ou (P −1 ,Q −1 )<br />

Fonctions <strong>de</strong> <strong>chiffrement</strong> :<br />

Fonction 1 : (m, r 0 , r 1 ) → P(r 0 ),Q(r 1 ), mR(r 0 , r 1 ), h(m||r 0 ||r 1 ) <br />

Fonction 2 : (m, r ) → P(m r ),Q(r −1 ), h(m||r ) <br />

Dé<strong>chiffrement</strong> : on utilise P −1 ou (P −1 ,Q −1 ) pour récupérer<br />

l’aléa <strong>et</strong> on en déduit m <strong>et</strong> on le r<strong>et</strong>ourne si le haché est correct<br />

Guilhem Castagnos<br />

<strong>Polynômes</strong> <strong>de</strong> <strong>permutation</strong> <strong>à</strong> <strong>trappe</strong> <strong>et</strong> <strong>chiffrement</strong> <strong>à</strong> <strong>clef</strong> <strong>publique</strong>