Coexistence entre WLAN 802.11 et Bluetooth - Dr Stephan Robert

Coexistence entre WLAN 802.11 et Bluetooth - Dr Stephan Robert

Coexistence entre WLAN 802.11 et Bluetooth - Dr Stephan Robert

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

<strong>Coexistence</strong><br />

<strong>entre</strong><br />

<strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

Une étude réalisée par<br />

Karl Baumgartner <strong>et</strong> Jérôme Racloz<br />

Etudiants à l’EIVD<br />

Proposée <strong>et</strong> supervisée par<br />

Marcos Rubinstein<br />

Professeur à l’EIVD<br />

Expertisée par<br />

C. Monney<br />

Automne/Hiver 2002

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

Résumé<br />

Deux technologies sans-fils destinées à l’informatique connaissent actuellement un<br />

énorme succès. Il s’agit de <strong>WLAN</strong> <strong>802.11</strong>b, aussi connue sous le nom de Wi-Fi, <strong>et</strong> de<br />

Blu<strong>et</strong>ooth. Chacune de ces technologies communique par ondes électromagnétiques <strong>et</strong><br />

utilise pour cela la même bande de fréquence à 2,4 GHz , appelée ISM. Donc lorsque<br />

que des dispositifs Wi-Fi <strong>et</strong> Blu<strong>et</strong>ooth communiquent simultanément dans le même<br />

environnement, il se produit des interférences qui entraînent des erreurs sur les paqu<strong>et</strong>s<br />

échangés. Ces erreurs engendrent des baisses de performances pour les deux<br />

technologies.<br />

Ce proj<strong>et</strong> a pour but de comprendre dans quelles conditions la coexistence <strong>entre</strong> <strong>WLAN</strong><br />

<strong>802.11</strong>b <strong>et</strong> Blu<strong>et</strong>ooth pose problèmes, de quantifier ces problèmes <strong>et</strong> d’y apporter des<br />

solutions. Seules les baisses de performances sur <strong>WLAN</strong> sont abordées dans ce<br />

document. L’étude de la coexistence <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong>b <strong>et</strong> Blu<strong>et</strong>ooth peut être vue<br />

en trois parties.<br />

La première partie consiste à étudier ce qui se passe au niveau de l'interface aérien<br />

(propagation des ondes, interférences). C<strong>et</strong>te partie est traitée au moyen d’un modèle<br />

statistique perm<strong>et</strong>tant de déterminer la probabilité d’avoir des interférences.<br />

La seconde partie traite du comportement de la couche physique de <strong>WLAN</strong> <strong>802.11</strong>b.<br />

Pour c<strong>et</strong>te partie, faisant intervenir les techniques de modulations à spectre étalé, une<br />

simulation sur Matlab c’est avérée nécessaire tant les calculs pour un modèle général<br />

aurait été compliqués.<br />

Finalement, il s’agit de déterminer de quelle manière sont traitées les trames erronées par<br />

Blu<strong>et</strong>ooth par les techniques d’accès au canal utilisées par <strong>WLAN</strong> <strong>802.11</strong>b. Les<br />

performances de <strong>WLAN</strong> <strong>et</strong> Blu<strong>et</strong>ooth sont obtenues par le calcul du débit réel lors<br />

d’une communication. Les calculs du débit, basés sur un modèle statistique, ont été<br />

effectués sous Java.<br />

Des mesures en plein air, ainsi que en chambre anéchoïque, viennent valider les résultats<br />

obtenus théoriquement. Et viennent en même temps confirmer que le problème de la<br />

coexistence <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong>b <strong>et</strong> Blu<strong>et</strong>ooth est bien réel. Les dégradations des<br />

performances constatées sur les communications <strong>WLAN</strong> sont importantes <strong>et</strong> la solution<br />

idéale reste à découvrir.<br />

2

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

3

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

Table des matières<br />

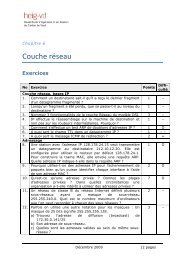

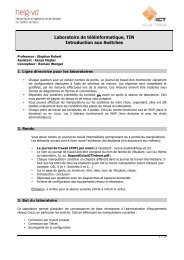

1 INTRODUCTION.......................................................................................................... 11<br />

1.1 MOTIVATION............................................................................................................. 12<br />

1.2 OBJECTIFS ................................................................................................................. 13<br />

2 <strong>WLAN</strong> ............................................................................................................................. 16<br />

2.1 INTRODUCTION.......................................................................................................... 17<br />

2.2 WI-FI ..................................................................................................................... 18<br />

2.3 ARCHITECTURE DES RESEAUX <strong>802.11</strong> ....................................................................... 19<br />

2.4 SERVICES DES RESEAUX <strong>802.11</strong> ................................................................................ 21<br />

2.4.1 Station Serivce (SS) .......................................................................................... 21<br />

2.4.2 Distribution System Service (DSS)................................................................... 21<br />

2.5 STRUCTURE DU PROTOCOLE ...................................................................................... 23<br />

2.6 COUCHE MAC .......................................................................................................... 23<br />

2.6.1 Adresses............................................................................................................ 23<br />

2.6.2 Services offert par la couche MAC .................................................................. 24<br />

2.6.3 Structures des trames MAC.............................................................................. 25<br />

2.6.4 Protocoles MAC ............................................................................................... 29<br />

2.6.4.1 CSMA/CA.................................................................................................... 30<br />

2.6.4.2 RTS/CTS ...................................................................................................... 32<br />

2.6.4.3 Polling .......................................................................................................... 34<br />

2.6.5 Fragmentation.................................................................................................. 35<br />

2.6.6 Synchronisation................................................................................................ 36<br />

2.6.7 Power-Saving Mode ......................................................................................... 36<br />

2.7 COUCHE PHYSIQUE.................................................................................................... 38<br />

2.7.1 Services offerts par la couche physique ........................................................... 38<br />

2.7.2 DSSS................................................................................................................. 40<br />

2.7.3 FHSS................................................................................................................. 45<br />

2.7.4 Infrarouge (IR) ................................................................................................. 46<br />

3 BLUETOOTH ................................................................................................................ 48<br />

3.1 INTRODUCTION.......................................................................................................... 49<br />

3.2 L'ARCHITECTURE DU PROTOCOLE.............................................................................. 50<br />

3.2.1 Accès au canal de transmission ....................................................................... 51<br />

3.3 CLASSE DE PUISSANCE .............................................................................................. 53<br />

4

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

3.4 BASEBAND................................................................................................................ 54<br />

3.4.1 Architecture...................................................................................................... 54<br />

3.4.1.1 Maître <strong>et</strong> Esclave.......................................................................................... 54<br />

3.4.1.2 Timing .......................................................................................................... 54<br />

3.4.1.3 Picon<strong>et</strong>s ........................................................................................................ 54<br />

3.4.1.4 Adresses ....................................................................................................... 56<br />

3.4.2 Protection des données..................................................................................... 57<br />

3.4.2.1 FEC 1/3 ........................................................................................................ 57<br />

3.4.2.2 FEC 2/3 ........................................................................................................ 57<br />

3.4.2.3 ARQ ............................................................................................................. 58<br />

3.4.3 Taille des paqu<strong>et</strong>s............................................................................................. 58<br />

3.4.4 Liaison.............................................................................................................. 59<br />

3.4.4.1 Liaison SCO ................................................................................................. 59<br />

3.4.4.2 Liaison ACL................................................................................................. 59<br />

3.4.5 Structure des paqu<strong>et</strong>s ....................................................................................... 59<br />

3.4.6 Access code ...................................................................................................... 60<br />

3.4.6.1 Access code types......................................................................................... 60<br />

3.4.6.2 Preamble....................................................................................................... 61<br />

3.4.6.3 Sync Word.................................................................................................... 61<br />

3.4.6.4 Trailer........................................................................................................... 61<br />

3.4.6.5 Entête de paqu<strong>et</strong> ........................................................................................... 61<br />

3.4.7 Type de paqu<strong>et</strong> ................................................................................................. 63<br />

3.4.7.1 Paqu<strong>et</strong> ID...................................................................................................... 64<br />

3.4.7.2 Paqu<strong>et</strong> NULL ............................................................................................... 64<br />

3.4.7.3 Paqu<strong>et</strong> POLL................................................................................................ 64<br />

3.4.7.4 Paqu<strong>et</strong> FHS................................................................................................... 64<br />

3.4.7.5 Paqu<strong>et</strong> DM1.................................................................................................. 66<br />

3.4.7.6 Paqu<strong>et</strong> HV1 .................................................................................................. 66<br />

3.4.7.7 Paqu<strong>et</strong> HV2 .................................................................................................. 67<br />

3.4.7.8 Paqu<strong>et</strong> HV3 .................................................................................................. 67<br />

3.4.7.9 Paqu<strong>et</strong> DV .................................................................................................... 67<br />

3.4.7.10 Paqu<strong>et</strong> DH1 .............................................................................................. 67<br />

3.4.7.11 Paqu<strong>et</strong> DM3.............................................................................................. 67<br />

3.4.7.12 Paqu<strong>et</strong> DH3 .............................................................................................. 68<br />

3.4.7.13 Paqu<strong>et</strong> DM5.............................................................................................. 68<br />

3.4.7.14 Paqu<strong>et</strong> DH5 .............................................................................................. 68<br />

3.4.7.15 Paqu<strong>et</strong> AUX ............................................................................................. 68<br />

5

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

3.4.8 Entête de cargaison.......................................................................................... 69<br />

3.4.9 Canaux logique ................................................................................................ 69<br />

3.5 LINK CONTROLLER.................................................................................................... 71<br />

3.5.1 Etat du Link Controller .................................................................................... 71<br />

3.5.2 Procédure Inquiry ............................................................................................ 72<br />

3.5.2.1 Sous-état Inquiry .......................................................................................... 72<br />

3.5.2.2 Sous-état Inquiry Scan ................................................................................. 74<br />

3.5.2.3 Sous-état Inquiry Response.......................................................................... 75<br />

3.5.3 Procédure Page................................................................................................ 75<br />

3.5.3.1 Sous-état Page .............................................................................................. 75<br />

3.5.3.2 Sous-état Page scan ...................................................................................... 76<br />

3.5.3.3 Sous-état Page response ............................................................................... 76<br />

4 COEXISTENCE............................................................................................................. 78<br />

4.1 PROBLEMATIQUE....................................................................................................... 79<br />

4.2 COMPORTEMENT DES EQUIPEMENTS.......................................................................... 81<br />

4.3 PREVISIONS ET STATISTIQUES.................................................................................... 82<br />

4.3.1 Calcul de la probabilité d’interférences .......................................................... 82<br />

4.3.2 Influence du comportement des dispositifs Blu<strong>et</strong>ooth...................................... 85<br />

4.3.3 Rapport <strong>entre</strong> la probabilité d’interférences <strong>et</strong> les performances de <strong>WLAN</strong>... 88<br />

4.4 EVALUATION DES PERFORMANCES REELLES DE <strong>WLAN</strong>............................................ 89<br />

5 MESURES, SIMULATIONS ET SOLUTIONS EXISTANTES ............................... 94<br />

5.1 MESURES ET RESULTATS ........................................................................................... 95<br />

5.1.1 Simulations....................................................................................................... 95<br />

5.1.2 Mesures ............................................................................................................ 96<br />

5.2 SOLUTIONS................................................................................................................ 97<br />

5.2.1 Adaptive Frequency Hopping (AFH) ............................................................... 98<br />

5.2.2 <strong>Dr</strong>iver-level Switching.................................................................................... 100<br />

5.2.3 MAC-level Switching...................................................................................... 101<br />

5.2.4 Manual Switching........................................................................................... 101<br />

6 MODELE THEORIQUE ............................................................................................ 103<br />

6.1 OBJECTIF................................................................................................................. 104<br />

6.2 MODELE DE PROPAGATION DES ONDES ELECTROMAGNETIQUES.............................. 105<br />

6.2.1 Généralités ..................................................................................................... 105<br />

6.2.2 Hypothèse n°1 : Caractéristiques des antennes............................................. 106<br />

6.2.3 Hypothèse n°2 : Longueur d’onde ................................................................. 109<br />

6

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

6.2.4 Hypothèse n°3 : Conditions atmosphériques ................................................. 110<br />

6.2.5 Hypothèse n°4 : Mobilité................................................................................ 110<br />

6.2.6 Hypothèse n°5 : Réflexions ............................................................................ 111<br />

6.2.7 Résumé des hypothèses................................................................................... 112<br />

6.2.8 Description du modèle de propagation.......................................................... 113<br />

6.3 MODELE D’INTERFERENCE ...................................................................................... 114<br />

6.3.1 Description générale du modèle .................................................................... 114<br />

6.3.2 Hypothèses ..................................................................................................... 115<br />

6.3.3 Description de la simulation .......................................................................... 116<br />

6.3.3.1 Description générale................................................................................... 116<br />

6.3.3.2 <strong>WLAN</strong>........................................................................................................ 116<br />

6.3.3.3 Canal <strong>et</strong> interférences................................................................................. 116<br />

6.3.3.4 Communications Blu<strong>et</strong>ooth........................................................................ 117<br />

6.3.3.5 Traitement des résultats.............................................................................. 119<br />

6.3.3.6 Mode d’emploi ........................................................................................... 119<br />

6.3.4 Résultats de la simulation .............................................................................. 122<br />

6.3.4.1 Transmission <strong>WLAN</strong> perturbée par un ém<strong>et</strong>teur Blu<strong>et</strong>ooth ...................... 122<br />

6.3.4.2 Influence de la dimension des trames ........................................................ 126<br />

6.3.4.3 Influence du débit....................................................................................... 127<br />

6.3.4.4 Comportement en présence de plusieurs dispositifs Blu<strong>et</strong>ooth.................. 128<br />

6.4 MODELE MATHEMATIQUE GENERAL DU DEBIT ........................................................ 129<br />

6.4.1 Calcul du débit réel........................................................................................ 129<br />

6.4.2 Sans codage des bits....................................................................................... 130<br />

6.4.3 Avec un codage FEC (Forwar Error Correction) 1/3 ................................... 130<br />

6.4.4 Calcule du débit réel connaissant le probabilité de transmission d’un bit<br />

logique (pour FEC 1/3 <strong>et</strong> sans codage) ......................................................................... 131<br />

6.4.5 Avec un codage FEC 2/3 :.............................................................................. 133<br />

6.5 DEBIT REEL DES PAQUETS BLUETOOTH ................................................................... 136<br />

6.5.1 Code d’accès .................................................................................................. 136<br />

6.5.2 Entête.............................................................................................................. 136<br />

6.5.3 Cargaison par type......................................................................................... 137<br />

6.5.3.1 DH1 ............................................................................................................ 137<br />

6.5.3.2 DH3 ............................................................................................................ 139<br />

6.5.3.3 DH5 ............................................................................................................ 140<br />

6.5.3.4 DM1 ........................................................................................................... 142<br />

6.5.3.5 DM3 ........................................................................................................... 143<br />

6.5.3.6 DM5 ........................................................................................................... 144<br />

7

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

6.5.4 Simulation en JAVA........................................................................................ 146<br />

6.5.5 Conclusion débit Blu<strong>et</strong>ooth ............................................................................ 147<br />

6.6 DEBIT THEORIQUE DE <strong>WLAN</strong> ................................................................................. 148<br />

6.6.1 Préambule PLCP............................................................................................ 148<br />

6.6.2 Entête PLCP................................................................................................... 149<br />

6.6.3 Payload de PLCP........................................................................................... 149<br />

6.6.4 Débit réel de <strong>WLAN</strong> ....................................................................................... 150<br />

6.6.5 Influence de la taille des paqu<strong>et</strong>s ................................................................... 150<br />

7 MESURES..................................................................................................................... 153<br />

7.1 CONDITIONS DE MESURES........................................................................................ 154<br />

7.1.1 Environnement ............................................................................................... 154<br />

7.1.2 Equipement..................................................................................................... 156<br />

7.2 MESURES................................................................................................................. 157<br />

7.2.1 Mesures en plein air....................................................................................... 157<br />

7.2.2 Mesures en chambre anéchoïque ................................................................... 157<br />

7.2.2.1 Conditions de mesures ............................................................................... 157<br />

7.2.2.2 Mesure du spectre de Blu<strong>et</strong>ooth................................................................. 158<br />

7.2.2.3 Mesure des performances de <strong>WLAN</strong> ......................................................... 160<br />

7.3 ANALYSE DES RESULTATS DE MESURE .................................................................... 161<br />

7.3.1 Qualité de la mesure ...................................................................................... 161<br />

7.3.2 Imprécisions au niveau PLCP........................................................................ 161<br />

7.4 REMARQUES CONCERNANT LES TECHNIQUES DE MESURES...................................... 163<br />

8 ANALYSES ET SOLUTIONS.................................................................................... 164<br />

8.1 COEXISTENCE ENTRE <strong>802.11</strong>B ET BLUETOOTH........................................................ 165<br />

8.1.1 Constats.......................................................................................................... 165<br />

8.1.2 Etat des trames erronées <strong>et</strong> méthodes d’accès au canal................................ 165<br />

8.1.3 Dimensionnement des trames......................................................................... 166<br />

8.1.4 Robustesse des techniques de modulation...................................................... 167<br />

8.1.5 Utilisation de Blu<strong>et</strong>ooth ................................................................................. 167<br />

8.1.5.1 Type de dispositif....................................................................................... 167<br />

8.1.5.2 Quantité de dispositif ................................................................................. 168<br />

8.1.6 Eff<strong>et</strong> des émissions parasites de Blu<strong>et</strong>ooth .................................................... 169<br />

8.1.7 RINEA............................................................................................................. 173<br />

8.1.7.1 Introduction ................................................................................................ 173<br />

8.1.7.2 Algorithme ................................................................................................. 173<br />

8

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

8.1.7.3 Débit réel théorique.................................................................................... 174<br />

8.1.7.4 Simulation .................................................................................................. 180<br />

8.1.7.5 Ressource nécessaire.................................................................................. 181<br />

8.1.7.6 Algorithme informatique............................................................................ 182<br />

8.1.7.7 Mesures ...................................................................................................... 184<br />

8.2 CHANGEMENT DE TECHNOLOGIE ? .......................................................................... 185<br />

8.2.1 Technologies <strong>et</strong> bandes de fréquences ........................................................... 185<br />

8.2.2 Quels réseaux choisir ?.................................................................................. 185<br />

8.2.2.1 <strong>802.11</strong>a ....................................................................................................... 186<br />

8.2.2.2 <strong>802.11</strong>g....................................................................................................... 188<br />

8.2.2.3 HiperLAN................................................................................................... 188<br />

8.2.2.4 Home RF .................................................................................................... 189<br />

9 INTERFERENCES ENTRE RESEAUX <strong>WLAN</strong>...................................................... 191<br />

9.1 DESCRIPTION DU PROBLEME.................................................................................... 192<br />

9.2 INTERFERENCES ENTRE RESEAUX UTILISANT DES CANAUX DIFFERENTS.................. 192<br />

9.2.1 Description..................................................................................................... 192<br />

9.2.2 Simulation....................................................................................................... 193<br />

9.2.3 Analyse des résultats ...................................................................................... 196<br />

9.3 INTERFERENCE ENTRE RESEAUX UTILISANT LE MEME CANAL.................................. 197<br />

9.4 CONCLUSION........................................................................................................... 198<br />

10 DOCUMENTATION LOGICIEL.......................................................................... 200<br />

10.1 LAN EVALUATION.................................................................................................. 201<br />

10.2 NETWORK STUMBLER ............................................................................................. 202<br />

10.3 PRISM BENCHMARK PRO....................................................................................... 203<br />

10.4 AIROPEEK................................................................................................................ 204<br />

10.5 BLUELET ................................................................................................................. 206<br />

11 CONCLUSIONS....................................................................................................... 208<br />

12 REMERCIEMENTS................................................................................................ 211<br />

13 BIBLIOGRAPHIE................................................................................................... 214<br />

9

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

10

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

1 Introduction<br />

11

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

1.1 Motivation<br />

Les technologies sans-fils ont une importance grandissante dans le monde de la<br />

téléinformatique. Il est maintenant possible de transm<strong>et</strong>tre des données <strong>entre</strong><br />

équipements informatiques sans le moindre câblage. L’absence de câblage perm<strong>et</strong> de<br />

réduire les coûts d’installation d’un réseau, surtout lorsque les locaux sont difficiles à<br />

câblés. De plus, le sans-fil offre une mobilité accrue. Il n’est plus nécessaire de refaire<br />

entièrement le câblage lors d’un déménagement ou d’un réaménagement. L’utilisateur<br />

peut se déplacer tout en restant connecté au réseau.<br />

Figure 1 : Complémentarité <strong>entre</strong> Blu<strong>et</strong>ooth <strong>et</strong> Wireless LAN (source : Mobilian, Gartner)<br />

Depuis la fin du siècle passé, plusieurs technologies ont émergé pour les besoins de<br />

l’informatique (Wireless LAN, HiperLAN, Blu<strong>et</strong>ooth, Home RF, …). Actuellement<br />

deux normes ont très n<strong>et</strong>tement pris les devants ; Wireless LAN <strong>802.11</strong>b <strong>et</strong> Blu<strong>et</strong>ooth.<br />

<strong>WLAN</strong> <strong>802.11</strong>b utilise un protocole proche de celui d’Ethern<strong>et</strong>. Avec un débit<br />

pouvant aller jusqu’à 11Mbps <strong>et</strong> une portée supérieure à 100m, <strong>WLAN</strong> est destiné à la<br />

réalisation de réseaux locaux. Blu<strong>et</strong>ooth a été conçu pour un autre type d’application.<br />

Contrairement à <strong>WLAN</strong>, les communications avec Blu<strong>et</strong>ooth sont basées sur le<br />

modèle maître-esclave. Le débit maximal est de 1Mbps pour une portée ne dépassant<br />

pas 10m. Les deux normes sont donc complémentaires, l’une servant à la réalisation<br />

de réseaux informatiques <strong>et</strong> la seconde, moins coûteuse à la fabrication, peut être<br />

intégrée à une souris sans-fil, à un téléphone portable ou encore à un agenda<br />

12

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

électronique. Blu<strong>et</strong>ooth <strong>et</strong> <strong>WLAN</strong> ont un rapport performances-prix différent, les<br />

applications auxquelles ils sont destinés sont donc différentes.<br />

La complémentarité <strong>entre</strong> les technologies Blu<strong>et</strong>ooth <strong>et</strong> Wireless LAN fait qu’elles se<br />

r<strong>et</strong>rouvent souvent contraintes de travailler dans le même environnement. Cela ne<br />

poserait aucun problèmes si les deux normes ne transm<strong>et</strong>tait pas dans la même bande<br />

de fréquences. C<strong>et</strong>te bande de fréquence, appelée ISM (Industrial, Scientific and<br />

Medical), est comprise <strong>entre</strong> 2,4 <strong>et</strong> 2,4835GHz. Les dispositifs Blu<strong>et</strong>ooth <strong>et</strong> Wireless<br />

LAN <strong>802.11</strong>b interfèrent lorsqu’ils communiquent simultanément. Malgré l’utilisation<br />

d’une modulation à spectre étalé, les interférences pénalisent le débit des dispositifs.<br />

Les détériorations que subit une transmission peuvent dans certains cas nuire<br />

fortement à la qualité de service d’une application, <strong>et</strong> même la rendre inutilisable.<br />

Paradoxalement, le problème posé par la coexistence <strong>entre</strong> Blu<strong>et</strong>ooth <strong>et</strong> <strong>WLAN</strong> ne<br />

semble par freiner l’expansions de ces nouvelles technologies. Mais il est cependant<br />

nécessaire de quantifier les dégradations <strong>et</strong> d’apporter des solutions en vue de la<br />

cohabitation <strong>entre</strong> les deux normes. L’enjeu est important, car la quantité <strong>et</strong> la<br />

diversité des appareils ém<strong>et</strong>tant dans la bande de fréquence ISM ira grandissante.<br />

Parallèlement, si aucun effort n’est fait pour améliorer la coexistence <strong>entre</strong> les<br />

différentes normes, les baisses de performances risquent de rendre impopulaire une<br />

technologie qui s’annonce très intéressante tant au niveau des nouvelles possibilités<br />

offertes aux utilisateurs qu’aux nouveaux c<strong>entre</strong> de profits qu’elle peut amener.<br />

1.2 Objectifs<br />

Ce document est une étude de la coexistence <strong>entre</strong> Blu<strong>et</strong>ooth <strong>et</strong> <strong>WLAN</strong>. Le but de<br />

c<strong>et</strong>te étude est de fournir un ensemble de modèles théoriques <strong>et</strong> de prescriptions<br />

perm<strong>et</strong>tant d’optimiser les performances des réseaux informatiques sans-fils.<br />

La première partie de ce document traite des deux normes concernées par c<strong>et</strong>te étude.<br />

Il s’agit de disposer des informations nécessaires à la bonne compréhension des<br />

problèmes de coexistence. Une attention particulière est apportée aux études déjà<br />

publiées sur le suj<strong>et</strong> ainsi qu’aux solutions apportées par certains constructeurs. C<strong>et</strong>te<br />

collection d’information est utile dans la mesure ou elle perm<strong>et</strong> d’orienter nos<br />

recherches <strong>et</strong> d’en vérifier la concordance. Il est ainsi possible de comparer les<br />

résultats obtenus dans le cadre de c<strong>et</strong>te étude avec ceux que prom<strong>et</strong>tent les fabricants.<br />

13

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

Les modèles théoriques reflètent le comportement des dispositifs en fonction d’un<br />

certains nombres de paramètres 1 . Ainsi il est possible de dimensionner un réseau ou<br />

d’évaluer les performances d’une application sans avoir à réaliser physiquement la<br />

solution. Pour vérifier l’exactitude <strong>et</strong> les limites des modèles proposés, les résultats<br />

d’un ensemble de mesures sont inclues dans ce document.<br />

1 Distance <strong>entre</strong> dispositifs, puissance des ém<strong>et</strong>teurs, environnement, …<br />

14

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

15

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

2 <strong>WLAN</strong><br />

16

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

2.1 Introduction<br />

C<strong>et</strong>te présentation de la norme <strong>WLAN</strong> <strong>802.11</strong> insiste surtout sur les aspects<br />

concernant l’étude de la coexistence <strong>entre</strong> Blu<strong>et</strong>ooth <strong>et</strong> <strong>WLAN</strong> <strong>802.11</strong>b. Certaines<br />

particularités de la norme sont donc volontairement traitées en surface.<br />

La norme <strong>WLAN</strong> <strong>802.11</strong> à été mise en place afin perm<strong>et</strong>tre une connexion sans-fils<br />

automatique à un réseau informatique. Le but étant d’obtenir l’équivalent des réseaux<br />

LAN classiques, avec en plus les avantages offerts par le sans-fils (mobilité,<br />

deploiement rapide, …). <strong>802.11</strong> regroupe plusieurs variantes de la norme:<br />

• <strong>802.11</strong>a<br />

C<strong>et</strong>te norme, définissant la couche physique de <strong>802.11</strong>, offre un débit<br />

pouvant aller jusqu’à 54 Mbps <strong>et</strong> travaille à 5 GHz. Contrairement à<br />

<strong>802.11</strong>b <strong>et</strong> <strong>802.11</strong>g, <strong>802.11</strong>a n’intéfère pas avec Blu<strong>et</strong>ooth. Blu<strong>et</strong>ooth<br />

travaillant à 2,4 GHz.<br />

• <strong>802.11</strong>b<br />

<strong>802.11</strong>b utilise la bande ISM à 2,4 GHz. Le débit maximum imposé par<br />

la norme est de 11 Mbps. C’est actuellement la norme la plus répandue<br />

dans le domaine des réseaux informatiques sans-fils. Wi-Fi 1 est une autre<br />

appellation pour <strong>802.11</strong>b.<br />

• <strong>802.11</strong>c<br />

C<strong>et</strong>te norme définit le fonctionnement des points d’accès (AP).<br />

• <strong>802.11</strong>d<br />

<strong>802.11</strong>d s’occupe de l’interopérabilité <strong>entre</strong> équipements.<br />

• <strong>802.11</strong>e<br />

Le développement actuel des réseaux informatiques a fait apparaître de<br />

nouvelles applications demandant une meilleur qualité des transmissions.<br />

<strong>802.11</strong>e doit perm<strong>et</strong>tre d’améliorer la QoS (Qualité of Service) afin<br />

d’obtenir des performances optimums des applications utilisant par<br />

exemple la transmission de la voix ou de la vidéo. Les modifications<br />

1 Voir section 2.2<br />

17

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

apportées aux protocoles existants portent essentiellement sur la couche<br />

MAC.<br />

• <strong>802.11</strong>f<br />

Le but de <strong>802.11</strong>f <strong>et</strong> de spécifier les fonctions de roaming. Ainsi un<br />

utilisateur peut se déplacer d’une zone couverte par un AP à une zone<br />

couverte par un autre AP sans interruption de la communication, <strong>et</strong> cela<br />

avec des AP provenant de fournisseurs différents.<br />

• <strong>802.11</strong>g<br />

<strong>802.11</strong>g n’est pas encore achevée à l’heure actuelle. Son but est d’offrir<br />

des débits plus importants que ceux de <strong>802.11</strong>b tout en restant à<br />

2,4GHz. C<strong>et</strong>te norme devra, comme <strong>802.11</strong>b, coexister avec Blu<strong>et</strong>ooth.<br />

• <strong>802.11</strong>h<br />

<strong>802.11</strong>h est une extension de <strong>802.11</strong>a. Elle est mieux adaptée à la<br />

réglementation européenne, car elle offre une sélection dynamique du<br />

canal (DCS) <strong>et</strong> un contrôle de la puissance d’émission (TPC).<br />

Comme <strong>WLAN</strong> <strong>802.11</strong> fonctionne dans l’espace aérien, elle se r<strong>et</strong>rouve confrontée<br />

aux interférences. Ces interférences produisent un taux d’erreurs particulièrement<br />

élevé en comparaison avec les transmissions par câble. C<strong>et</strong>te particularité a été prise en<br />

compte dans la spécification de la norme, mais les performances de <strong>802.11</strong> restent<br />

fortement liées à l’environnement dans lequel évoluent les dispositifs.<br />

2.2 Wi-Fi<br />

Wi-Fi (Wireless Fidelity) est une certification garantissant l’interopérabilité <strong>entre</strong><br />

équipements. Elle est le résultat du travail d’une organisation appelée WECA<br />

(Wireless Ethern<strong>et</strong> Certification Alliannce). Née en 1999, c<strong>et</strong>te organisation regroupe<br />

40 des plus grands fournisseurs d’équipements informatiques. Le but de WECA est de<br />

promouvoir Wi-Fi comme la seule véritable norme pour les réseaux informatiques<br />

locaux sans-fils. Chaque constructeur désirant vendre un équipement Wi-Fi doit<br />

d’abord le faire certifier. Pour obtenir la certification Wi-Fi, l’équipement concerné<br />

doit répondre à la norme IEEE <strong>802.11</strong>b. La tendance actuelle veut que le nom Wi-Fi<br />

18

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

remplace progressivement celui de <strong>802.11</strong>b lorsque l’on parle de <strong>WLAN</strong>, un peu à la<br />

manière d’Ethern<strong>et</strong> qui a remplacé l’appelation 802.3 de l’IEEE.<br />

2.3 Architecture des réseaux <strong>802.11</strong><br />

Un réseau <strong>WLAN</strong> <strong>802.11</strong> est organisé de manière hiérarchique (voir la figure de la<br />

page suivante). Un ensemble de stations (STA) communiquent directement <strong>entre</strong> elle<br />

au sein d’un BSS (Basic Service S<strong>et</strong>). La dimension d’un BSS est limitée par la portée<br />

des ém<strong>et</strong>teurs des STA. L’extension d’un BSS ou son interconnexion avec un autre<br />

BSS nécessite l’utilisation d’un point d’accès (AP). Un BSS désirant être connecter à<br />

d’autres BSS doit d’abord être connecter au DS 1 (Distribution System) par<br />

l’intermédiaire de son AP. Lorsque plusieurs BSS sont interconnectés, ils constituent<br />

un ESS (Extended Service S<strong>et</strong>). L’interconnexion d’un BSS ou d’un ESS avec un autre<br />

type de réseau passe par un portail (portal), la plupart du temps un AP est dédié à c<strong>et</strong>te<br />

fonction. Le cas le plus courant est l’interconnexion d’un <strong>WLAN</strong> avec un LAN.<br />

Lorsqu’un BSS utilise un AP, on parle de BSS basé sur infrastructure.<br />

Un BSS a la possibilité de travailler indépendamment. C’est-à-dire qu’il ne dispose pas<br />

d’AP <strong>et</strong> que les STA ne communiquent donc qu’avec des STA appartenant au même<br />

BSS. Ce type de réseau est appelé réseau ad hoc ou IBSS (Independant Basic Service<br />

S<strong>et</strong>).<br />

1 Le DS peut être un LAN, un réseau sans-fils ou tout autre type de réseau. Il faut bien entendu<br />

disposer d’un AP perm<strong>et</strong>tant de s’y connecter.<br />

19

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

Figure 2 : Eléments de l'architecture <strong>802.11</strong><br />

STA : Station<br />

AP : Access Point<br />

SS : Station Service<br />

DSS : Distribution System Service<br />

BSS : Basic Service S<strong>et</strong><br />

ESS : Extended Service S<strong>et</strong><br />

DS : Distribution System<br />

20

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

2.4 Services des réseaux <strong>802.11</strong><br />

Les services offerts par <strong>802.11</strong> sont séparé en deux catégories : Station Service (SS) <strong>et</strong><br />

Distribution System Service (DSS).<br />

• Station Service comprend les services suivants :<br />

Authentification, désauthentification, sécurité (privacy), livraison des<br />

MSDU<br />

• Distribution System Service :<br />

Association, désassociation, distribution, intégration, réassociation<br />

2.4.1 Station Serivce (SS)<br />

Authentification, désauthentification<br />

L’authentification perm<strong>et</strong> au stations d’un BSS d’échanger leur identité. <strong>802.11</strong> ne<br />

propose qu’un seul type d’authentification au niveau liaison, les fonctions plus<br />

avancées ne sont pas traitées dans le cadre de la norme. La désauthenfication consiste<br />

simplement à effacer de la mémoire une station authentifiée.<br />

Sécurité<br />

<strong>802.11</strong> spécifie un mécanisme pour protéger les informations véhiculées sur le réseau.<br />

Ce mécanisme, appelé WEP 1 , est optionnel.<br />

La livraison des MSDU (MAC Service Data Unit), qui constitue aussi un service ss, est<br />

traitée ultérieurement dans ce document (voir section 2.6).<br />

2.4.2 Distribution System Service (DSS)<br />

Les DSS servent à transm<strong>et</strong>tre des message dans le DS (Distribution System), ce qui<br />

perm<strong>et</strong> en autre d’assurer la mobilité (roaming). <strong>802.11</strong> définit trois types de mobilité :<br />

1 WEP : Wired Equivalent Privacy<br />

21

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

• No-transition, lorsque les stations sont immobiles ou ne se déplacent qu’à<br />

l’intérieur d’un BSS.<br />

• BSS-transition, losque les stations changent de BSS mais restent à<br />

l’intérieur du même ESS.<br />

• ESS-transition, Lorsqu’une stations passe d’un BSS d’un ESS à un autre<br />

BSS d’un autre ESS. <strong>802.11</strong> ne spécifie pas le changement de ESS, c<strong>et</strong>te<br />

opération entraîrera donc une interruption de la communication.<br />

Pour assurer la mobilité des stations, <strong>802.11</strong> a besoin des services appelés association<br />

services. Il est important de garder en mémoire qu’une association n’est possible que si<br />

le BSS dispose d’un AP. Un réseau ad hoc ne génère aucune association.<br />

Association<br />

Ce service perm<strong>et</strong> a un AP de connaître les stations contenues dans son BSS. Une<br />

station arrivant dans le BSS d’un AP doit s’identifier auprès de c<strong>et</strong>te AP. Il est<br />

important de relever qu’une station ne peut être associée qu’a un seul AP à la fois.<br />

C<strong>et</strong>te particularité facilite le routage des MSDU dans le DS. Bien qu’une station ne soit<br />

associée qu’à un seul AP, elle peut, dans la mesure ou le nombre d’AP visible est<br />

supérieur à un, choisir 1 <strong>entre</strong> plusieurs AP.<br />

Désassiociation<br />

Lorsqu’une station quitte un BSS, l’association <strong>entre</strong> AP <strong>et</strong> STA est supprimée. C<strong>et</strong>te<br />

opération est appelée désassociation.<br />

Réassiociation<br />

Lorsqu’une station change de BSS, l’association est transmise d’un AP à l’autre par le<br />

DS. La réassociation perm<strong>et</strong> le roaming <strong>entre</strong> BSS. Pour améliorer la rapidité du<br />

changement de BSS, une pré-authentification est possible.<br />

1 C<strong>et</strong>te opération est effectuée par scanning.<br />

22

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

2.5 Structure du protocole<br />

Figure 3 : Structure du protocole <strong>802.11</strong><br />

La figure ci-dessus présente les couches OSI spécifiées par la norme <strong>802.11</strong>. La<br />

couche physique se divise en deux sous-couches ; PLCP (Physical Layer Convergence<br />

Protocol) <strong>et</strong> PMD (Physical Medium Dependent). La couche PMD s’occupe du<br />

codage <strong>et</strong> de la modulation des signaux, alors que la couche PLCP perm<strong>et</strong> à la couche<br />

MAC de travailler indépendamment de la technologie utilisée pour la transmission. Le<br />

fonctionnement de chacune de ces couches est décrite plus précisément dans la suite<br />

de ce document.<br />

2.6 Couche MAC<br />

2.6.1 Adresses<br />

La norme <strong>802.11</strong> utilise des adresses de 48 bits. Pour les besoins du réseau sans-fils<br />

cinq types d’adresses ont été définis :<br />

• BSS Identifier (BSSID)<br />

Le BSSID perm<strong>et</strong> de différencier chaque BSS. C<strong>et</strong>te adresse peut être de<br />

deux natures différentes. Si le BSS possède un point d’accès (AP), alors<br />

c’est l’adresse MAC de l’AP qui est choisie comme BSSID. Dans le cas<br />

d’un réseau ad hoc, l’adresse est formée à partir d’un nombre aléatoire.<br />

23

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

• Destination Address (DA)<br />

Adresse MAC du destinataire d’une MSDU.<br />

• Source Address (SA)<br />

Adresse MAC de l’ém<strong>et</strong>teur d’une MSDU.<br />

• Receiver Address (RA)<br />

Adresse MAC d’un équipements intermédiaire par lequel va transiter une<br />

MSDU.<br />

• Transmitter Address (TA)<br />

Adresse MAC de la dernière station ou équipement par lequel à transité<br />

une MSDU.<br />

2.6.2 Services offert par la couche MAC<br />

La couche LLC 1 dispose des primitives suivantes : MA-UNITDATA.request, MA-<br />

UNITDATA.indication <strong>et</strong> MA-UNITDATA-STATUS.indication. Les primitives de la<br />

couche MAC disposent des paramètres suivant :<br />

Source address (SA)<br />

Adresse de l’ém<strong>et</strong>teur.<br />

Destination address(DA)<br />

Adresse du destinataire.<br />

Routing Information<br />

Doit rester nul dans le cas de <strong>802.11</strong>.<br />

Data<br />

C<strong>et</strong>te MSDU est transportée sans aucune modification <strong>entre</strong> les couches LLC de<br />

l’ém<strong>et</strong>teur <strong>et</strong> du destinataire. La taille maximum de la MSDU ne doit pas excéder<br />

2312 oct<strong>et</strong>s.<br />

1 La couche LLC est directement au-dessus de la couche MAC. Elle accède aux services offerts par la<br />

couche MAC par le biai du MAC SAP.<br />

24

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

Priority<br />

Deux niveaux de priorité sont disponibles : Contention <strong>et</strong> Contention-Free.<br />

Service class<br />

Il existe deux types de classes : Recordable Multicast <strong>et</strong> Strictly Ordrered.<br />

Reception status<br />

Perm<strong>et</strong> d’obtenir le résultat de la réception.<br />

Transmission status<br />

Perm<strong>et</strong> d’otenir de l’information sur la transmission.<br />

2.6.3 Structures des trames MAC<br />

La figure ci-dessous montre la structure générale d’une trame MAC dans <strong>802.11</strong>. Le<br />

champ Frame Control est traité en détail dans la seconde figure car il perm<strong>et</strong> de gérer<br />

plusieurs paramètres lors de la communication.<br />

Figure 4 : Format d’une trame MAC (source : [<strong>WLAN</strong>99])<br />

Champ Frame Control<br />

Figure 5 : Format du champs Frame Control (source : [<strong>WLAN</strong>99])<br />

25

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

Protocole Version indique la version de la norme (<strong>802.11</strong>a, <strong>802.11</strong>b, …)<br />

Type <strong>et</strong> Subtype<br />

Les champs type <strong>et</strong> sous-type perm<strong>et</strong>tent d’identifier la fonction de la trame, il existe<br />

trois types différents ; control, data <strong>et</strong> management. Les sous-types perm<strong>et</strong>tent de<br />

préciser plus encore la fonction de la trame.<br />

Tableau 1 : Combinaisons <strong>entre</strong> Type <strong>et</strong> Subtype (source : [<strong>WLAN</strong>99])<br />

26

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

To DS / From DS<br />

Lorsque le To DS est à 1, cela signifie que la trame est destinée au DS. From DS est à<br />

1 lorsque la trame provient du DS. La figure ci-dessous m<strong>et</strong> en évidence les différentes<br />

possibilités de combiner les bit To DS <strong>et</strong> From DS.<br />

Tableau 2 : Valeurs possibles de To DS <strong>et</strong> From DS (source : [<strong>WLAN</strong>99])<br />

More Frag est à 1 si il y a encore au moins un fragment qui suit.<br />

R<strong>et</strong>ry est à 1 si la trame est une r<strong>et</strong>ransmission d’une trame déjà envoyée<br />

précédemment. C<strong>et</strong>te information est très utile, elle perm<strong>et</strong> à la station réceptrice de<br />

supprimer les duplicatas.<br />

Pwr Mgt<br />

Le bit Pwr Mgt est à 1, si la station qui a émit la trame va passer en mode Doze. Une<br />

trame provenant d’un AP ne peut avoir le bit Pwr Mgt à 1.<br />

More Date<br />

Ce bit est utilisé par l’AP pour indiquer à une station qu’il lui reste au moins une trame<br />

en tampon qui lui est destinée à c<strong>et</strong>te station.<br />

WEP<br />

Si le bit WEP est à 1, cela signifie que le corp de la trame (Frame Body) est crypté.<br />

Order est à 1, si le fragment utilise la classe de service StrictlyOrdered.<br />

27

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

Les champs décrits à la page précédente appartiennent au champ Frame Control<br />

d’une trame MAC. La partie suivante traite des autres champs contenu dans la<br />

trame MAC.<br />

Duration/ID<br />

Ce champ remplit deux fonctions importantes :<br />

• Il peut contenir l’identificateur d’association (AID) lors de l’envoi d’une<br />

trame PS-Poll 1 .<br />

• Perm<strong>et</strong> de transm<strong>et</strong>tre les durées des réservations (NAV) dans la méthode<br />

RTS/CTS.<br />

Tableau 3 : Codage du champ Duration/ID (source : [<strong>WLAN</strong>99])<br />

Address 1 à 4<br />

Une trame MAC peut contenir quatre adresses parmi les cinq définies par la norme ;<br />

BSSID, SA (Source Address), DA (Destination Address), TA (Transmitter Address) <strong>et</strong><br />

RA (Receiver Address). Le tableau suivant montre les différentes combinaisons<br />

possibles des adresses dans une trame MAC.<br />

Tableau 4 : Contenu des champs adresses (source : [<strong>WLAN</strong>99])<br />

1 Voir section sur Power Saving Control<br />

28

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

Sequence Control perm<strong>et</strong> de contrôler le séquencement des fragements. Pour cela le<br />

champ Sequence Control est divisé en deux sous-champs ; Fragment Number <strong>et</strong><br />

Sequence Number. Fragment Number indique sur 4 bits le numéro du fragment de la<br />

MSDU. A l’envoi du premier fragment d’une MSDU, le Fragment Number est<br />

initialisé à zéro, ensuite il est incrémenté à chaque nouveau fragment. Le Sequence<br />

Number (12 bits) indique quant à lui le numéro du fragment par rapport à l’ensemble<br />

de la communication.<br />

Frame Body contient les données, la taille des données doit être comprise en 0 <strong>et</strong><br />

2312 oct<strong>et</strong>s.<br />

FCS détecte <strong>et</strong> contrôle les erreurs au moyen d’un CRC de 32 bits.<br />

2.6.4 Protocoles MAC<br />

<strong>802.11</strong> dispose de trois méthodes pour accéder au canal. Ces trois méthodes se<br />

nomment CSMA/CA 1 , RTS/CTS <strong>et</strong> Polling. Parmis ces méthodes, on distingue deux<br />

types de méthodes; DCF (Distributed Coordination Function) <strong>et</strong> PCF (Point<br />

Coordination Function). CSMA/CA <strong>et</strong> RTS/CTS sont des méthodes dites DCF car la<br />

gestion de l’accès au canal est laissée au stations. A contrario, Polling est une méthode<br />

PCF car l’accès au canal est gérer par un AP. Seules les méthodes PCF perm<strong>et</strong>tent de<br />

garantir la qualité de service.<br />

IFS<br />

Un intervalle de temps appelé IFS (Interframe Space) à été défini pour<br />

perm<strong>et</strong>tre la gestion de l’accès au canal. C<strong>et</strong> intervalle de temps représente le<br />

temps écoulé <strong>entre</strong> deux trames. La norme propose quatre intervalles de temps<br />

différents :<br />

• SIFS (Short ou Small IFS)<br />

• PIFS (Point Coordination Function IFS)<br />

• DIFS (Distributed Coordination Function IFS)<br />

• EIFS (Extended IFS)<br />

SIFS < PIFS < DIFS < EIFS<br />

1 CSMA/CA : Carrier Sense Multiple Access with Collision Avoidance<br />

29

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

2.6.4.1 CSMA/CA<br />

Avant de commencer à ém<strong>et</strong>tre une station doit sonder le canal pour savoir si il<br />

est libre. Si la station désirant ém<strong>et</strong>tre ne détecte aucune activité pendant un<br />

temps DIFS alors elle ém<strong>et</strong> sa trame. Si une activité est détectée sur le canal<br />

pendant la période DIFS, la station diffère l’envoi de la trame <strong>et</strong> lance le<br />

processus de Backoff. Le processus de Backoff (Backoff process) consiste, dans<br />

un premier temps, à calculer un nombre aléatoire compris en zero <strong>et</strong> CW 1<br />

(Contention Window, fenêtre de contention). Ce nombre est ensuite multiplié<br />

avec durée appelée slot time 2 . Le résultat de la multiplication perm<strong>et</strong> à la station<br />

d’initialiser un timer. Le timer est ensuite décrémenté jusqu’à zero. Si le aucune<br />

activité n’est détectée, la station est autorisée à ém<strong>et</strong>tre. Si, au contraire, la<br />

station détecte une activité elle stoppe son timer. Lorsque le canal redevient<br />

libre, la station attend DIFS <strong>et</strong> reprend la décrémentation du timer.<br />

La figure ci-dessous montre l’envoi <strong>et</strong> l’acquittement d’une trame, l’utilisation<br />

des IFS est bien mis en évidence dans c<strong>et</strong> exemple.<br />

Figure 6 : Envoi de donnée avec quittancement (source : Lawrence Landweber, Jun Murai)<br />

1 CW peut prendre des valeurs différentes en fonction de la modulation utilisée. Ainsi en FHSS, CW<br />

peut valoir <strong>entre</strong> 15 <strong>et</strong> 1023, alors qu’en DSSS CW est compris <strong>entre</strong> 31 <strong>et</strong> 1023.<br />

2 Un slot time est intervalle de temps définit par la norme. La durée d’un slot est de 50 μs lorsque la<br />

couche PMD travaille en FHSS <strong>et</strong> 20 μs pour une modulation DSSS.<br />

30

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

Bien que c<strong>et</strong>te méthode perm<strong>et</strong>te de limiter les collisions, il est cependant<br />

possible que deux stations viennent à ém<strong>et</strong>tre en même temps. Dans ce cas, il y<br />

a une collision <strong>et</strong> la trame est perdue. Contrairement aux réseaux câblés utilisant<br />

CSMA/CD, une station <strong>802.11</strong> n’a pas les moyen de détecter une collision.<br />

Chaque trame doit donc être acquittée par la station de destination. Lorsqu’une<br />

trame n’est pas acquittée, la station r<strong>et</strong>ransm<strong>et</strong> la trame après avoir attendu<br />

DIFS <strong>et</strong> un processus de Backoff.<br />

La probabilité d’avoir des collisions sur le canal dépend de la dimension de la<br />

fenêtre de contention CW. Plus la fenêtre est grande, plus la probabilité que les<br />

temps d’attente de deux stations soit identique est faible. Cependant une fenêtre<br />

de contention trop importante nuit aux performances car les temps d’attente<br />

sont plus long. La solution consiste à contrôler dynamiquement la dimension de<br />

la fenêtre de contention. CW est donc recalculé en fonction du nombre de<br />

collisions détectées sur le canal. A chaque collision détectée, la formule est la<br />

suivante :<br />

CW i = 2CW i-1 +1<br />

Équation 1 [MRN<strong>WLAN</strong>]<br />

31

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

2.6.4.2 RTS/CTS<br />

Les <strong>WLAN</strong> sont victimes d’un phénomène appelé « station cachée » (hiddenstation).<br />

La figure ci-dessous perm<strong>et</strong> de mieux comprendre le problème.<br />

Figure 7 : Station cachée<br />

Les stations STA1 <strong>et</strong> STA3 sont trop éloignées l’une de l’autre pour pouvoir<br />

détecter si l’autre est en train de transm<strong>et</strong>tre. Donc si STA1 transm<strong>et</strong> des<br />

informations à STA2 <strong>et</strong> que STA3 désire faire de même, il y aura une collision<br />

car STA3 n’a pas détecter la transmission <strong>entre</strong> STA1 <strong>et</strong> STA2.<br />

RTS/CTS résout le problème des stations cachées. Lorsqu’une stations désire<br />

transm<strong>et</strong>tre une trame, elle commence par envoyer une trame RTS (Request To<br />

Send) après avoir attendu un temps DIFS <strong>et</strong> un temps aléatoire. La trame RTS<br />

perm<strong>et</strong> de réservé le canal pendant la durée de la transmission.<br />

Figure 8 : Trame RTS (source : [<strong>WLAN</strong>99])<br />

32

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

La trame RTS contient la durée de la transmission (champ Duration). Chaque station,<br />

hormis la station destinatrice, sait alors que le canal est réservé <strong>et</strong> pour combien de<br />

temps. Afin de savoir quand elles pourront recommencer à ém<strong>et</strong>tre, les stations utilise<br />

un NAV (N<strong>et</strong>work Allocation Vector). Le NAV est initialisé à partir de la durée<br />

transmise par la trame RTS. Lorsqu’une station reçoit un RTS qui lui est destiné, elle<br />

attend SIFS <strong>et</strong> envoie une trame CTS. Une station n’ayant pas reçu de RTS, car trop<br />

éloignée de la station ém<strong>et</strong>trice, peut recevoir le CTS <strong>et</strong> configurer son NAV.<br />

Figure 9 : Trame CTS (source : [WL99])<br />

Le mécanisme utilisé par RTS/CTS peut laisser penser qu’il est moins performant que<br />

CSMA/CA car il nécessite l’envoi de deux trames avant de pouvoir ém<strong>et</strong>tre de<br />

l’information. Cela est vrai mais seulement dans le cas où la longueur des données est<br />

p<strong>et</strong>ite. Le fait qu’avec RTS/CTS les collisions ne peuvent survenir que pendant l’envoi<br />

de la trame RTS garantit que de longues trames ne seront pas à répéter suite à une<br />

collision. Pour optimiser les transmissions un RTS threshold (seuil) à été introduit.<br />

Lorsque les trames à envoyer sont p<strong>et</strong>ites c’est CSMA/CA qui est utilisé. Dans le cas<br />

où les trames sont plus grandes qu’un certain seuil (RTS Threshold), c’est alors<br />

RTS/CTS qui est utilisé.<br />

Figure 10 : Fonctionnement de RTS/CTS (source : Lawrence Landweber, Jun Murai)<br />

33

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

2.6.4.3 Polling<br />

La méthode du Polling est une méthode PCF (Point Coordination Function),<br />

elle nécessite un point de coordination (PC, Point Coordination). Le point de<br />

coordination est un AP, le Polling ne fonctionne donc pas dans un réseau ad<br />

hoc.<br />

Le PC contrôle périodiquement l’envoi des trames pendant des périodes sanscontention<br />

(CFP, Contention-Free Period). Les CFP sont alternées avec des<br />

périodes de contention DCF durant lesquelles les stations sont habilitées à<br />

envoyer des trames. La fréquence des répétitions des CFP est déterminée par le<br />

CFPRate (taux de périodes sans-contention). Une CFP commence par la<br />

transmission d’un beacon. Le beacon contient la durée de la CFP<br />

(CFPMaxDuration), ce qui perm<strong>et</strong> aux stations du BSS d’initialiser leur NAV 1 ,<br />

garantissant ainsi qu’aucune d’<strong>entre</strong> elles n’ém<strong>et</strong>tra pendant la CFP.<br />

Figure 11 : PCF <strong>et</strong> DCF (source : Lawrence Landweber, Jun Murai)<br />

Lorsque le PC désire commencer une CFP, il attend PIFS avant de transm<strong>et</strong>tre le<br />

beacon. Comme les stations en mode DCF ne peuvent ém<strong>et</strong>tre qu’après un temps<br />

DIFS, le PC est certain de prendre le contrôle car DIFS est plus grand que PIFS. Afin<br />

1 Le NAV est un compteur qui indique à chaque station si elle est autorisée à ém<strong>et</strong>tre. (Voir page<br />

précédente)<br />

34

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

de déterminer l’ordre des stations avec lesquelles il doit dialoguer, le PC tient à jours<br />

une liste appelée Polling List. C<strong>et</strong>te liste contient les adresses (AID, Assiociation<br />

Identififier) des stations désirant communiquer avec le PC. Les stations sont ensuite<br />

consultées à tour de rôle par le PC en fonction de la liste. Les stations attendent SIFS<br />

avant de répondre au PC <strong>et</strong> le PC attend à nouveau SIFS avant de passer à la station<br />

suivante. Le PC termine une CFP par une trame CF-End. Lorsque les stations<br />

recoivent un CF-End, elle efface leur NAV <strong>et</strong> sont à nouveau habilité à travailler en<br />

DCF. Le CF-End marque le passage d’une période sans contention (CFP) à une<br />

période avec contention.<br />

En plus du CF-end <strong>et</strong> du beacon, deux autres trames ont été spécifiées pour le<br />

polling ; CF-Poll <strong>et</strong> CF-Ack. CF-Poll perm<strong>et</strong> au PC de désigné la station avec laquelle<br />

il désire communiquer. CF-Ack est utilisé aussi bien par le PC que par les stations<br />

pour acquitter les trames reçues.<br />

Le Polling, contrairement à CSMA/CA <strong>et</strong> RTS/CTS, perm<strong>et</strong> de garantir la qualité de<br />

service.<br />

2.6.5 Fragmentation<br />

Afin d’optimiser les performances, la couche MAC offre un service de<br />

fragmentation. En eff<strong>et</strong>, dans le cas où la probabilité d’erreur par bit est<br />

importante, le fait d’envoyer des trames trop longues rend la probabilité qu’elles<br />

soient erronées trop importante. Pour diminuer le risque de devoir réenvoyer<br />

une trame suite à une erreur, il s’agit de diminuer la dimension des trames en les<br />

fractionnant en trames plus p<strong>et</strong>ites.<br />

La fragmentation est différente pour CSMA/CA <strong>et</strong> RTS/CTS. Avec CSMA/CA,<br />

lorsqu’une station à accès au canal, elle le conserve jusqu’à ce que tous les fragments<br />

soient transmis. Chaque segment doit biensur être acquitter séparément.<br />

Avec RTS/CTS, le principe est un peu différent. Lorsqu’une station a pris le contrôle<br />

du canal, les autres stations ont initialisé leur NAV. Le NAV des stations qui ne<br />

communiquent pas doit être réinitialisé par les deux stations pendant la<br />

communication. Pour cela, les nouvelles durées de réservation pour la réinitialisation<br />

des NAV sont incluse dans les fragments <strong>et</strong> les acquittements échangés par les<br />

35

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

stations. A la fin de la transmission, le dernier fragment <strong>et</strong> le dernier acquittement ne<br />

contiennent aucune réservation (durée de la reservation égale à 0).<br />

2.6.6 Synchronisation<br />

Toutes les stations appartenant à un même BSS sont synchronisées par la même<br />

horloge. En eff<strong>et</strong> chaque station dispose d’une horloge interne mais se synchronise à<br />

l’horloge commune au BSS. La procédure de synchronisation (TSF, Timing<br />

Synchronisation Function) est réalisée par la diffusion périodique 1 d’un beacon<br />

contenant un timer. La gestion de la synchronisation est différente pour un réseau ad<br />

hoc que pour un réseau basé sur infrastructure.<br />

Synchronisation dans réseau basé sur infrastructure<br />

L’AP est chargé d’envoyer périodiquement le beacon. Dans le cas où le canal est<br />

occupé au moment de la synchronisation, l’émission du beacon est r<strong>et</strong>ardée. Le<br />

temps indiqué dans le beacon est donc incorrecte. L’inéxacitude sera conservée<br />

jusqu’à la procédure de synchronisation suivante, qui intervient TBTT après<br />

(sans compter le r<strong>et</strong>ard).<br />

Synchronisation dans un réseau ad hoc<br />

Un réseau ad hoc ne dispose pas d’AP, c’est donc aux stations de se<br />

synchroniser <strong>entre</strong> elles. Comme pour n’importe quelle trame, toutes les stations<br />

essaient envoyer leur beacon. Les méthode d’accès au canal décrites dans les<br />

paragraphes précédents perm<strong>et</strong>trons de déterminer quelle est la station dont le<br />

beacon sera utilisé pour synchroniser l’ensemble des stations.<br />

2.6.7 Power-Saving Mode<br />

La norme <strong>802.11</strong> définit un moyen d’économiser l’énergie. Cela perm<strong>et</strong> à <strong>802.11</strong> d’être<br />

mieux adapté aux équipements fonctionnant avec des batteries <strong>et</strong> pour qui l’énergie est<br />

précieuse. Pour réduire sa consommation en énergie, une station peut, lorsqu’elle n’a<br />

pas besoin de communiquer, se m<strong>et</strong>tre à l’état Doze. A l’opposer, lorsqu’une station<br />

1 Une période est appelée TBTT (Targ<strong>et</strong> Beacon Transmission Time)<br />

36

<strong>Coexistence</strong> <strong>entre</strong> <strong>WLAN</strong> <strong>802.11</strong> <strong>et</strong> Blu<strong>et</strong>ooth<br />

K. Baumgartner <strong>et</strong> J. Racloz<br />

désirant communiquer doit se trouver dans l’état Awake. Comme pour la<br />

synchronisation, les méthodes de sauvegarde d’énergie sont différentes pour un BSS<br />

basé sur infrastructure <strong>et</strong> un BSS ad hoc.<br />

Sauvegarde d’énergie dans un réseau basé sur infrastrucure<br />

L’AP insère dans une liste les stations qui sont dans le mode doze. Lorsque l’AP reçoit<br />

une trame destinée à une station dans le mode doze, il la conserve en mémoire.<br />

Périodiquement l’AP diffuse un beacon contenant la liste des adresses des stations<br />

pour lesquelles il a un message en mémoire, c<strong>et</strong>te liste est appelée TIM (Traffic<br />