Télécharger - Site personnel de Serge Moutou

Télécharger - Site personnel de Serge Moutou

Télécharger - Site personnel de Serge Moutou

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

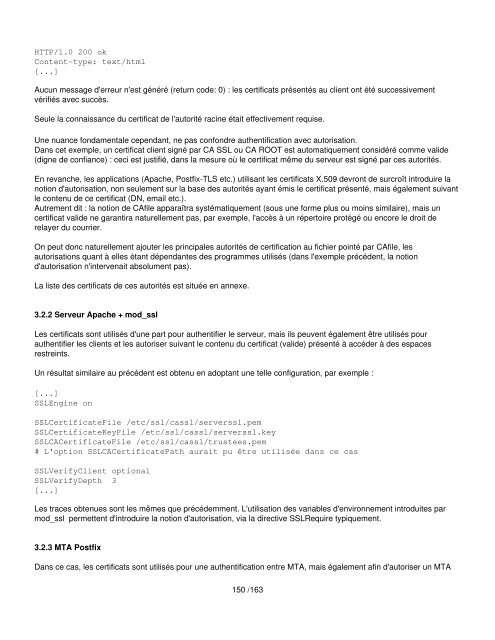

HTTP/1.0 200 ok<br />

Content-type: text/html<br />

[...]<br />

Aucun message d'erreur n'est généré (return co<strong>de</strong>: 0) : les certificats présentés au client ont été successivement<br />

vérifiés avec succès.<br />

Seule la connaissance du certificat <strong>de</strong> l'autorité racine était effectivement requise.<br />

Une nuance fondamentale cependant, ne pas confondre authentification avec autorisation.<br />

Dans cet exemple, un certificat client signé par CA SSL ou CA ROOT est automatiquement considéré comme vali<strong>de</strong><br />

(digne <strong>de</strong> confiance) : ceci est justifié, dans la mesure où le certificat même du serveur est signé par ces autorités.<br />

En revanche, les applications (Apache, Postfix-TLS etc.) utilisant les certificats X.509 <strong>de</strong>vront <strong>de</strong> surcroît introduire la<br />

notion d'autorisation, non seulement sur la base <strong>de</strong>s autorités ayant émis le certificat présenté, mais également suivant<br />

le contenu <strong>de</strong> ce certificat (DN, email etc.).<br />

Autrement dit : la notion <strong>de</strong> CAfile apparaîtra systématiquement (sous une forme plus ou moins similaire), mais un<br />

certificat vali<strong>de</strong> ne garantira naturellement pas, par exemple, l'accès à un répertoire protégé ou encore le droit <strong>de</strong><br />

relayer du courrier.<br />

On peut donc naturellement ajouter les principales autorités <strong>de</strong> certification au fichier pointé par CAfile, les<br />

autorisations quant à elles étant dépendantes <strong>de</strong>s programmes utilisés (dans l'exemple précé<strong>de</strong>nt, la notion<br />

d'autorisation n'intervenait absolument pas).<br />

La liste <strong>de</strong>s certificats <strong>de</strong> ces autorités est située en annexe.<br />

3.2.2 Serveur Apache + mod_ssl<br />

Les certificats sont utilisés d'une part pour authentifier le serveur, mais ils peuvent également être utilisés pour<br />

authentifier les clients et les autoriser suivant le contenu du certificat (vali<strong>de</strong>) présenté à accé<strong>de</strong>r à <strong>de</strong>s espaces<br />

restreints.<br />

Un résultat similaire au précé<strong>de</strong>nt est obtenu en adoptant une telle configuration, par exemple :<br />

[...]<br />

SSLEngine on<br />

SSLCertificateFile /etc/ssl/cassl/serverssl.pem<br />

SSLCertificateKeyFile /etc/ssl/cassl/serverssl.key<br />

SSLCACertificateFile /etc/ssl/cassl/trustees.pem<br />

# L'option SSLCACertificatePath aurait pu être utilisée dans ce cas<br />

SSLVerifyClient optional<br />

SSLVerifyDepth 3<br />

[...]<br />

Les traces obtenues sont les mêmes que précé<strong>de</strong>mment. L'utilisation <strong>de</strong>s variables d'environnement introduites par<br />

mod_ssl permettent d'introduire la notion d'autorisation, via la directive SSLRequire typiquement.<br />

3.2.3 MTA Postfix<br />

Dans ce cas, les certificats sont utilisés pour une authentification entre MTA, mais également afin d'autoriser un MTA<br />

150 /163