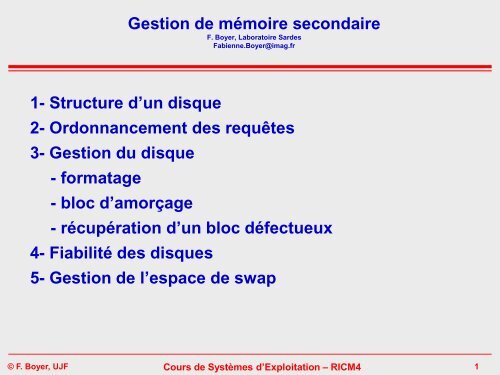

Gestion de mémoire secondaire - Sardes

Gestion de mémoire secondaire - Sardes

Gestion de mémoire secondaire - Sardes

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

• modifying environmental, home and work access and barriers to ensure full participationin one’s normal and expected societal rolesPhysical therapists may also contribute to the <strong>de</strong>velopment of local, national and internationalhealth policies and public health strategies.Settings in which physical therapy is practisedPhysical therapy is <strong>de</strong>livered in a variety of settings which allow it to achieve its purpose.Prevention, health promotion, treatment/intervention, habilitation and rehabilitation take place inmultiple settings that may inclu<strong>de</strong>, but are not confined to, the following:• community based rehabilitation programmes• community settings including primary health care centres, individual homes, and fieldsettings• education and research centres• fitness clubs, health clubs, gymnasia and spas• hospices• hospitals• nursing homes• occupational health centres• out-patient clinics• physical therapist private offices, practices, clinics• prisons• public settings (e.g., shopping malls) for health promotion• rehabilitation centres and resi<strong>de</strong>ntial homes• schools, including pre-schools and special schools• senior citizen centres• sports centres/clubs• workplaces/companiesWhat characterises physical therapy?Assumptions un<strong>de</strong>rlying the knowledge and practice of physical therapyThe following assumptions are embed<strong>de</strong>d in this <strong>de</strong>scription and reflect the central issues ofphysical therapy.Page 4 of 7

Disques durs• Accès aléatoire plus rapi<strong>de</strong> que les supports <strong>de</strong> stockageprécé<strong>de</strong>nts• Latence importante• Capacité : 4 Go (MicroDrive) à 80 Go (Maxtor)• Utilisés pour : le stockage <strong>de</strong> données persistantes La mise en œuvre d’une mémoire virtuelle• Technologies IDE S-ATA (Serial ATA) SCSI (stations <strong>de</strong> travail et serveurs puissants)© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM47

Structure d’un disque dur• Logiquement : Suite <strong>de</strong> blocs contigüs Le bloc est la plus petite unité <strong>de</strong> transfert vers la mémoire centrale• Physiquement : Ensemble <strong>de</strong> plateaux (double faces) Chaque plateau est composé <strong>de</strong> pistes (circonférences sur le plateau) Chaque piste est composée <strong>de</strong> secteurs• Un bloc = un secteur© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM48

Structure d’un disque dur (2)Pistes 0..2Cyclindres 0..20 1 2têtesAdressage:No cylindreNo faceNo secteurplateaux àsimple / double facesbras© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM49

Adressage <strong>de</strong> l’espace disque• Linéarisation <strong>de</strong> l’espace• Un exemple <strong>de</strong> parcours Par secteur Par face Par cylindre© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM410

Adressage <strong>de</strong> l’espace disque• Soit N un numéro <strong>de</strong> secteur logique• N doit être décomposé comme suit :No cylindrencNo facenfNo secteurnsx = N div nbsfns = x div nbscnf = N mod nbsfnc = x mod nbscnbf = nombre <strong>de</strong> faces du disquenbc = nombre <strong>de</strong> cylindres du disquenbsc = nombre <strong>de</strong> secteur par cylindrenbsf = nombre <strong>de</strong> secteurs par face = nbf * nbc© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM411

Opérations élémentaires• Chargement d’un bloc• Déchargement d’un bloc• Un bloc = 1 secteur(ou un nombre fixe <strong>de</strong> secteurs)© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM412

Quantum d’allocation• Taille <strong>de</strong>s blocs gran<strong>de</strong> diversité un disque <strong>de</strong> 20 Mo structuré en secteurs <strong>de</strong> 512octets en contient 40 000 un disque <strong>de</strong> 5Go structuré en secteurs <strong>de</strong> 4Ko encontient 1.2 millionsEn général, blocs <strong>de</strong> 4Ko à 64Ko Définir le quantum d’allocationGRANDPETITPerte d’espaceCoût <strong>de</strong>s algorithmes(Nombre d’unités allouables grand)© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM413

<strong>Gestion</strong> <strong>de</strong>s requêtes disque• Une requête spécifie : type d’opération entrée / sortie adresse disque numéro <strong>de</strong> bloc, traduit par le gestionnaire <strong>de</strong> disque enadresse disque composée adresse mémoire où (ou vers où) copier nb octets à transférer© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM414

Ordonnancement <strong>de</strong>s requêtesdisque• Objectif: minimiser les temps d’accès• Temps d’accès Temps <strong>de</strong> positionnement du bras = temps <strong>de</strong> déplacement <strong>de</strong> la tête <strong>de</strong>lecture/écriture sur la bonne piste Temps <strong>de</strong> positionnement rotationnel = temps d’attente pour que le blocdésiré passe sous la tête Temps <strong>de</strong> transfert• Ban<strong>de</strong> passante = nombre total <strong>de</strong> bits fransférés divisé par letemps total entre l”émission <strong>de</strong> la requête et sa terminaison.© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM415

Algorithmes d’ordonnancementdisque• Objectif : minimiser les déplacements <strong>de</strong> la tête <strong>de</strong>lecture sur les pistes• Différents algorithmes (FCFS, SSTF, SCAN, ...)• Illustration avec une liste <strong>de</strong> requêtes portant sur <strong>de</strong>spistes allant <strong>de</strong> 0 à 199 : 98, 183, 37, 122, 14, 124, 65, 67 Hypothèse : initialement, la tête pointe sur 53© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM416

FCFS• Pros Equitable Ordonné selon l’ordre applicatif• Cons Mouvements non optimisés <strong>de</strong> la tête <strong>de</strong> lecture Balayages incessants possibles© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM417

SSTF (Shortest Seek Time First)• Sélectionner la requête la plus proche <strong>de</strong> la positioncourante <strong>de</strong> la tête• Pros Minimise les temps <strong>de</strong> positionnement• Cons SSTF est une forme <strong>de</strong> scheduling pouvant causer la famine <strong>de</strong>certaines requêtes© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM418

SCAN• SCAN = balayage Parfois appelé algorithme <strong>de</strong> l’ascenceur (ou chasse-neige) La tête démarre à une extrémité et se déplace jusqu’à l’autreextrémité en servant toutes les requêtes au passage (piste parpiste) La tête reprend le déplacement inversé• Pros Temps borné pour chaque requête• Cons Une requête en bout <strong>de</strong> piste attend longtemps© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM419

C-SCAN• Circular-SCAN• Pros Quand la tête arrive à une extrémité du disque, elle retourneimmédiatement au début du disque Fournit un temps d’attente encore plus uniforme que SCAN• Cons Temps <strong>de</strong> déplacement <strong>de</strong> la tête sur le retour non exploité© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM420

C-LOOK• Version <strong>de</strong> C-SCAN Recherche une requête avant <strong>de</strong> traverser le disque Après la <strong>de</strong>rnière requête, le bras retraverse toute la surface dudisque et reprend le service dans le même sens• Version réaliste <strong>de</strong> C-SCAN© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM421

Sélection d’un algorithme• SSTF largement utilisé• SCAN et C-SCAN plus performants pour les systèmesqui font une utilisation intensive <strong>de</strong>s disquesDans tous les cas :• Performance dépend du nombre et type <strong>de</strong>s requêtes• Requêtes peuvent dépendre <strong>de</strong> l’implémentation duSGF (fichiers contigus, chainés, in<strong>de</strong>xé)© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM422

Pilotage <strong>de</strong>s entrées-sorties• E/S synchrones Le processeur est bloqué tant que l’opération d’entrée-sortie n’estpas terminée Utilisé dans <strong>de</strong>s configurations spécialisées uniquement• E/S asynchrones par interruption Le processeur continue d’exécuter <strong>de</strong>s instructions mais estinterrompu à chaque échange <strong>de</strong> données entre la mémoire et lesupport externe• E/S asynchrones par DMA Le DMA contrôle les échanges <strong>de</strong> données entre la mémoire et lesupport externe Le processeur n’est interrompu qu’après le transfert du bloc entier© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM423

Principe du DMASource: www.cs.uiuc.edu/class/fa07/cs423/Lectures/IO01-concepts.ppt© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM424

Entrées-Sorties Tamponnées• Principe Transférer les données par petits bouts coûte cher Transférer un bloc ne coûte pas plus cher que transférer quelques octets Donc il vaut mieux vaut factoriser les transferts• Bufferisation <strong>de</strong>s écritures Les données écrites sont placées dans un buffer Elles seront transférées lorsque le buffer sera plein Implique <strong>de</strong> synchroniser les processus• Bufferisation <strong>de</strong>s lectures Lecture en avance <strong>de</strong> données voisines (pre-fetching)© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM425

Entrées-Sorties Spoolées• Cas <strong>de</strong>s périphériques très lents (imprimantes)• Risque <strong>de</strong> monopoliser les buffers en raison <strong>de</strong> lalenteur du transfert• Les données à imprimer sont transférées dans unfichier sur disque• De façon asynchrone, ces données sont lues par unprocessus qui les envoie à l’imprimante sans passerpar les buffers système© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM426

<strong>Gestion</strong> <strong>de</strong> caches• Optimisation par cache <strong>de</strong> blocs LRU (last frequently used) ou LFU (last frequently used)• Main memory disk caching: cache géré en mémoireprincipale• ON-Disk caching: RAM intégrée au contrôleur disque ATA Disk : 5MB, IBM Ultra 160 : 16MB Avantageux pour les lectures en cas <strong>de</strong> localité d’accès Cher, et complexe pour la gestion <strong>de</strong>s écritures fiables© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM427

<strong>Gestion</strong> du disque• Formatage Formatage physique = découpage en secteursSecteur : en-tête, contenuEn-tete possè<strong>de</strong> un co<strong>de</strong> correcteur d’erreur (ECC), actualisé àchaque écriture Formatage logiqueInstallation <strong>de</strong>s données du système (ex: FAT, ino<strong>de</strong>s, etc)• Partitions Disque contenant <strong>de</strong>s secteurs est divisé en un ou plusieurs groupes <strong>de</strong>cylindres Chaque groupe est considéré comme un disque individuel, un disquelogique© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM428

<strong>Gestion</strong> <strong>de</strong>s secteurs défectueux• Secteurs Initialement défectueux Devenant défectueux en cours d’utilisation• <strong>Gestion</strong> <strong>de</strong>s secteurs défectueux par le contrôleur Au moment du formatage : les secteurs défectueux ne seront jamaisinsérés dans la liste <strong>de</strong>s secteurs libres Réserve <strong>de</strong> secteurs sains pour remplacer <strong>de</strong>s secteurs défectueux• Information <strong>de</strong> contrôle ECC (Error Correcting Co<strong>de</strong>) – valeur dépend du contenu Permet <strong>de</strong> corriger le contenu du secteur si celui-ci a été corrompu© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM429

<strong>Gestion</strong> <strong>de</strong>s pannes• Disque = composant le moins fiable d’un système Le risque <strong>de</strong> panne transitoire est limité (les écritures sontatomiques) Mais le risque <strong>de</strong> panne globale du disque est réél• Sauvegar<strong>de</strong>s Récupération <strong>de</strong>s données <strong>de</strong> reprise• Disques RAID Prévention <strong>de</strong> la perte <strong>de</strong> données (duplication) Parallélisation <strong>de</strong>s accès© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM430

Disques RAID• RAID = Redondant Arrays of Inexpensive Disks Redondance <strong>de</strong>s données Parallélisation <strong>de</strong>s E/S 5 niveaux <strong>de</strong> disques RAID Niveaux 1 et 5 très utilisés• Objectifs Rapidité Fiabilité• RAID SCSI Controller© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM431

Disque RAID 0• Découpage d’une partition en ban<strong>de</strong>s <strong>de</strong> taille égales• Répartition <strong>de</strong>s partitions sur différents disques• Ecritures consécutives réparties selon la stratégieround-robin (striping)Source: I/O Management and Disk Scheduling, engr.smu.edu/~kocan/7343/fall05/sli<strong>de</strong>s© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM432

Disques RAID (niveau 5)• Répartit les blocs <strong>de</strong> parité sur différents disques (pas <strong>de</strong>bottleneck)• 100 disques temps moyen <strong>de</strong> perte <strong>de</strong> données = 90 ans (2à 3 ans avec les gros disques chers)Source: I/O Management and Disk Scheduling, engr.smu.edu/~kocan/7343/fall05/sli<strong>de</strong>s© F. Boyer, UJF Cours <strong>de</strong> Systèmes d’Exploitation – RICM433