3 jours - Groupe ESIC

3 jours - Groupe ESIC

3 jours - Groupe ESIC

- No tags were found...

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

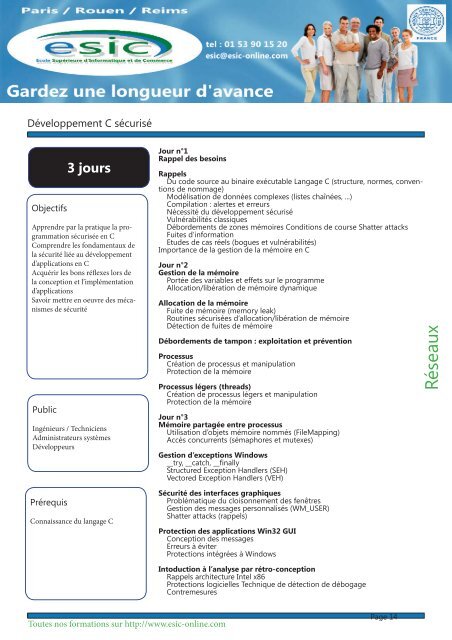

Développement C sécuriséObjectifsApprendre par la pratique la programmationsécurisée en CComprendre les fondamentaux dela sécurité liée au développementd’applications en CAcquérir les bons réflexes lors dela conception et l’implémentationd’applicationsSavoir mettre en oeuvre des mécanismesde sécuritéPublic3 <strong>jours</strong>Ingénieurs / TechniciensAdministrateurs systèmesDéveloppeursJour n°1Rappel des besoinsRappelsDu code source au binaire exécutable Langage C (structure, normes, conventionsde nommage)Modélisation de données complexes (listes chaînées, ...)Compilation : alertes et erreursNécessité du développement sécuriséVulnérabilités classiquesDébordements de zones mémoires Conditions de course Shatter attacksFuites d’informationEtudes de cas réels (bogues et vulnérabilités)Importance de la gestion de la mémoire en CJour n°2Gestion de la mémoirePortée des variables et effets sur le programmeAllocation/libération de mémoire dynamiqueAllocation de la mémoireFuite de mémoire (memory leak)Routines sécurisées d’allocation/libération de mémoireDétection de fuites de mémoireDébordements de tampon : exploitation et préventionProcessusCréation de processus et manipulationProtection de la mémoireProcessus légers (threads)Création de processus légers et manipulationProtection de la mémoireJour n°3Mémoire partagée entre processusUtilisation d’objets mémoire nommés (FileMapping)Accès concurrents (sémaphores et mutexes)Gestion d’exceptions WindowsStructured Exception Handlers (SEH)Vectored Exception Handlers (VEH)RéseauxPrérequisConnaissance du langage CSécurité des interfaces graphiquesProblématique du cloisonnement des fenêtresGestion des messages personnalisés (WM_USER)Shatter attacks (rappels)Protection des applications Win32 GUIConception des messagesErreurs à éviterProtections intégrées à WindowsIntoduction à l’analyse par rétro-conceptionRappels architecture Intel x86Protections logicielles Technique de détection de débogageContremesuresToutes nos formations sur http://www.esic-online.comPage 14