Keselamatan Siber - Akademi Sains Malaysia

Keselamatan Siber - Akademi Sains Malaysia

Keselamatan Siber - Akademi Sains Malaysia

- No tags were found...

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

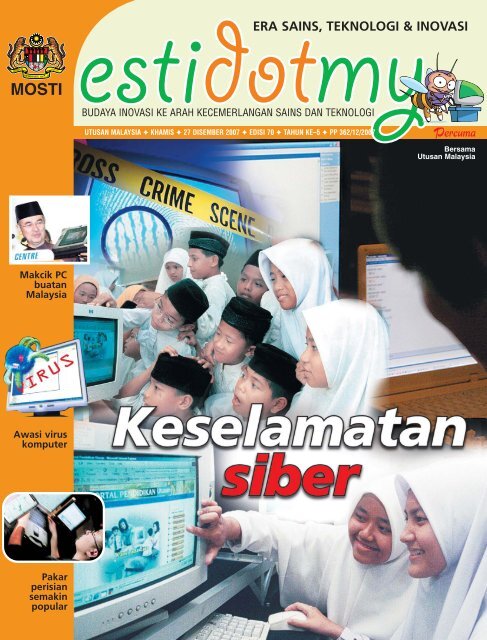

esti cover 20/12/2007 08:53pm Page 1ERA SAINS, TEKNOLOGI & INOVASIMOSTIBUDAYA INOVASI KE ARAH KECEMERLANGAN SAINS DAN TEKNOLOGIUTUSAN MALAYSIA ✦ KHAMIS ✦ 27 DISEMBER 2007 ✦ EDISI 70 ✦ TAHUN KE–5 ✦ PP 362/12/2007PercumaBersamaUtusan <strong>Malaysia</strong>Makcik PCbuatan<strong>Malaysia</strong>Awasi viruskomputerPakarperisiansemakinpopular

estipg02 20/12/2007 05:44pm Page 2Kandungan Disember 2007Isu pembuli siber sudah menjadi satuancaman di dunia Barat dan ia menjadikankanak-kanak sebagai sasarannya.Mengapakah perkara itu berlaku danapakah tujuannya serta cara mengatasinya.Majalah estidotmy kesayangan andapada keluaran bulan ini membawa topik<strong>Keselamatan</strong> siber sebagai satu fokussupaya rakyat <strong>Malaysia</strong> khusususnyapembaca setia diberi pendedahan mengenaiisu tersebut.Apabila menatap keluaran kali ini,pembaca akan mendapat maklumatapakah yang dimaksudkan dengankeselamatan siber dan usaha kerajaan1. CyberSecurityBantu layari Internet dengan selamatmuka 4 & 52. Menangani jenayah sibermuka 6 & 73. Memanfaatkan Internet dalam duniasibermuka 8 & 94. Sejarah-History of Computer Securitymuka 10 & 115. Pengiklanan Internet: Efektif TapiMengancam?muka 12 & 136. Melindungi kanak-anak di alam siberFOKUSmenanganinya serta pelbagai pengetahuanlain yang mungkin baru dalamkotak minda kita.Sebagai contoh, ramai mengetahuiwujudnya Pusat Tindakan Kecemasandan <strong>Keselamatan</strong> ICT Kebangsaan(NISER) dan kini dikenali sebagaiCyberSecurity <strong>Malaysia</strong>.Turut dipaparkan ialah isu-isu jenayahsiber yang selalunya sampai ke pengetahuankita dalam bentuk penipuan,kerosakan atau pengubahsuaian keatas program atau data komputer, kecurianmaklumat, capaian secara tidaksah ke atas sistem, menyalin perisiansecara tidak sah, pengintipan, judi siber,pornografi, penggodam atau Hackersmuka 14 & 157. Chit-chat saintis: Prof RidzaMatematik asas semua ilmu sainsmuka 16 &178. Info esti9. Dunia sains10. Science facts11. Fakta menarik12. <strong>Sains</strong> sana sini13. Kerjayamuka 18 & 19muka 20 & 21muka 22 & 23muka 24 & 25muka 26 & 27muka 28dan penyebaran virusNamun, dunia siber juga menjanjikansatu fenomena positif dengan penggunaaniklan untuk memasarkanbarangan dengan lebih pantas .Apa yang pasti, siber bukan lagi komputeratau gajet semata-mata, tetapi iamencakupi komunikasi dunia tanpasempadan, perhubungan dalam taliandan satu industri tanpa had yang pertumbuhannyaamat pantas.Diharap, inisiatif menerbitkan isu<strong>Keselamatan</strong> <strong>Siber</strong> ini memberi banyakmanfaat dan perkongsian maklumatyang berguna untuk tatapan pembacabagi menghadapi dunia yang semakincanggih.14. Al-Kindi pengasas ilmu kriptologi15. Kuiz16. Estidotsudoku17. Cuba-cuba sains18. Rakan esti19. Kaji selidik20. Postermuka 29muka 30muka 31muka 32muka 33muka 34muka 35Dari Meja MOSTIMinistry Of Science, Technology and InnovationAssalamualaikum dan selamat sejahtera kepada pembacasekalian. Estidotmy kali ini mengetengahkanisu berkaitan ‘<strong>Keselamatan</strong> <strong>Siber</strong>’. Internet kini merupakanmedan bagi mendapatkan pelbagai ilmupengetahuan dari seluruh pelosok dunia. Disebabkanoleh maklumat-maklumat ini bercampur aduk antarayang baik dan buruk, maka impak negatif terhasil.Sebagai pengguna Internet, kita seharusnyabijak memilih ilmu yang berfaedah dan praktikal.Perniagaan dan urusan pejabat semakinberkembang pesat hasil daripada talianperbankan yang kian meluas. Selalunyaapabila kita ingin membayar bil utiliti danpembayaran bil-bil lain, kita akanberatur di kaunter pejabat pos.Kini,bagi memudahkan segala urusandan menjimatkan masa, kitadigalakkan menggunakan kemudahanperbankan Internet yang sememangnyasemakin mendapat tempatdi kalangan pengguna. Pengiklananmelalui Internet juga adalah efektif danmampu menarik perhatian orang ramaidi serata dunia.Dengan berkembangnya ilmu siber,maka berkembang juga serangan virusterhadap komputer dan sistem.<strong>Keselamatan</strong> siber tidak lagi terjaminsekiranya pengguna tidak mengambillangkah-langkah pencegahan awal bagimenangani virus.Terdapat pelbagai jenis perisian antivirus dipasaran. Bagi menjamin keselamatan siber,pengguna seharusnya mendapatkan perisianantivirus, anti-spyware and firewall. Maklumat lanjutboleh didapati di dalam naskah ini.Kali ini kerjaya yang difokuskan ialah pakar perisiankomputer. Antara cabang kerjaya ini ialah jurutera sistem,perunding perisian dan penyenggara perisian.Sekian, salam mesra daripada warga MOSTI.Selamat Tahun Baru 2008!Kementerian<strong>Sains</strong>, Teknologidan Inovasi(MOSTI)Fokus Sejarah <strong>Sains</strong> sana-siniKeluaran 30 JanuariCyberSecurity menggalas cabaranberat menangani ancaman siber yangdihadapi terutama oleh kanak-kanak...Virus menjadi satu ancamanbesar dalam isu keselamatan siberyang harus ditangani...NICE 2007 membuktikan anak tempatanmampu menghasilkan inovasibertaraf dunia........ muka 4 dan 5... muka 10 dan 11... muka 26 dan 27

estipg04 / 5 20/12/2007 05:47pm Page 024Disember2007fokus5Disember2007aanajlislehngatuarafaanodelkanak-Oleh KHAIRUNNISA SULAIMANCyberSecuritybantu layari Internetdengan selamatADAM, 7, sering mendapat pelbagaimesej dan pesanan seperti ancamandan ugutan menerusi YahooMessenger (YM), e-mail dan khidmatpesanan ringkas (SMS) telefon bimbitnya.Kemurungan yang dilaluinya disedariayahnya yang kemudian mendapatkanbantuan daripada Cyber999.Dengan pertolongan Cyber999, seorangkanak-kanak yang juga jiran Adam dikenalpastiterlibat menyebarkan fitnah dankata-kata ugutan.Kisah berkenaan memang berlakubukan saja di negara maju tetapi juganegara membangun seperti <strong>Malaysia</strong>.Bukan saja kanak-kanak malah sesiapasaja termasuk agensi kerajaan, swasta sertaperbankan terdedah kepada jenayah siberseperti pembuli siber, pencerobohan sistemdan laman web, penyebaran kodberbahaya, penipuan melalui Internetseperti pelaburan dan phishing untukmencuri kata laluan, percubaan mencerobohdan mesej remeh.<strong>Keselamatan</strong> siber mula menarik perhatianpada 1997 apabila Pasukan TindakanKecemasan Komputer <strong>Malaysia</strong> (MyCert)ditubuhkan di bawah MIMOS Berhadbagi menangani masalah isu keselamatankomputer di kalangan pengguna Internet.Tidak lama selepas itu Pusat TindakanKecemasan dan <strong>Keselamatan</strong> ICTKebangsaan (NISER) telah ditubuhkanpada 24 Januari 1998 bagi menangani isukeselamatan ICT dalam negara.NISER dilancarkan secara rasmi olehPerdana Menteri Datuk Seri AbdullahAhmad Badawi (ketika itu TimbalanPerdana Menteri) pada 10 April 2001.Di bawah keputusan kabinet, NISERtelah dibangunkan sebagai organisasi nonprofitcompany limited by guarantee dibawah Kementerian <strong>Sains</strong>, Teknologi danInovasi (MOSTI) dan dinamakan Cyber-Security <strong>Malaysia</strong>.Ketua Pegawai Eksekutifnya, HusinJazri berkata, CyberSecurity <strong>Malaysia</strong>merupakan sebuah pusat hentian koordinasibagi semua keselamatan siberkebangsaan bertujuan mengurangkanpendedahan ancaman terhadap sistemICT dan rangkaian.HUSIN Jazri menunjukkan kemudahan Cyber Security.“<strong>Keselamatan</strong> siber terbahagi kepadadua komponen iaitu security dan safety,”katanya semasa ditemui di pejabatnyabaru-baru ini.Security merujuk kepada aspek keselamatanteknikal termasuk memeliharakomputer dan sistem atau rangkaian yangbersambung ke alam siber dari pelbagaiancaman yang boleh melemahkan ataumeruntuhkan sistem.Sementara safety pula merujuk kepadaaspek kemanusiaan yang meliputi penggunaanteknologi ICT secara selamat untukmengelakkan daripada diperdaya dan terpengaruhdengan elemen-elemen yangtidak sihat dalam Internet.Sebagai pusat hentian keselamatansiber, CyberSecurity <strong>Malaysia</strong> bertujuanuntuk meningkatkan keyakinan dalamteknologi dan modal insan.Objektif CyberSecurity <strong>Malaysia</strong> adalahmenyediakan langkah pencegahan, pendidikan,promosi mengenai isu keselamatansiber di negara ini yang merangkumi:●●●●pencegahan, penyiasatan dan resolusipiawaian dan amalan baikpengurusan perniagaan berterusankaunseling bagi mangsa jenayah siber● mengurangkan pendedahan kepadarangkaian dan sistem ICT;● memperkukuhkan negara dalam teknologikeselamatan siber dan modalinsan tanpa bergantung kepada negaralain.Husin berkata, peranan CyberSecurity<strong>Malaysia</strong> semakin besar sebagai agensikeselamatan siber merangkumi pencegahan,pendidikan, promosi serta strategipencegahan bagi tujuan keselamatan.CyberSecurity <strong>Malaysia</strong> bertindak sebagaiagensi keselamatan selain pakar rundingkepada kerajaan dan jabatan kerajaan,swasta dan individu.Ini sebagai tambahan kepada perkhidmatansedia ada seperti Tindakbalas SemasaKecemasan atau Cyber999, PerkhidmatanPengurusan Kualiti <strong>Keselamatan</strong>dan Latihan merangkumi kesedarandan kecekapan.“Sehingga kini CyberSecurity <strong>Malaysia</strong>telah membantu pelbagai pihak menyelesaikanmasalah berhubung keselamatansiber termasuk pencerobohan, penggodam,penipuan, malicious code (berniatjahat), gangguan, penafian perkhidmatan,”katanya.INTERNET menawarkan segala-galanya termasuk pengaruh negatif.Husin berkata, sama seperti perkhidmatanbomba dan penyelamat, Cyber999memberikan bantuan bagi mereka yangmenghadapi masalah di alamsiber.“Misalnya apabila komputerdiserang virus yang tidakdapat dikesan oleh anti-virusyang ada, masalah berkenaanperlu diselesaikan dengansegera,” katanya.Husin menambah mangsaboleh menghubungi Cyber-999 secara dalam talian danpertolongan biasanya dapatdiselesaikan di alam maya.Bagi membantu merekayang memerlukan pertolongan,tenaga kerja yang terlibatadalah di kalangan profesionaldan pakar dalam bidang masingmasing.Mengenai kerahsiaan pelanggan, Husinmenjelaskan, pihak CyberSecurity<strong>Malaysia</strong> amat menjaga maklumat peribadipelanggan.Cyber999 mengendalikan kes-kes termasukpencerobohan komputer peribadi,cubaan menceroboh misalnya penggunaanspyware atau scanner.Berdasarkan statistik insiden yang dilaporkankepada CyberSecurity <strong>Malaysia</strong>,bagi Januari hingga November tahun ini,39 peratus melibatkan pencerobohankomputer, 35 peratus penipuan di Internettermasuk insiden phishing dan 17 peratusmelibatkan kod berbahaya (malware).Mesej remeh (spam) kian meningkat ketahap yang memaksa organisasi memasangpenapis (filter) untuk menghalangkebanjiran spam.HUSIN JAZRIMengambil contoh ancaman jenayah,Husin berkata, terdapat pelanggan yangmengadu menerima ancaman tetapi merekatidak tahu bagaimanauntuk menyelesaikannya.Terdapat juga pelangganyang diugut dengan pelbagaicara seperti menyiarkan gambartidak senonoh di dalamlaman web.“Sehingga kini kami telah telahmenyelesaikan banyak masalahberkenaan ancamanjenayah siber,” katanya.Selain itu Cyber999 jugamenangani masalah penafianperkhidmatan apabila sesebuahlaman web dibanjiri denganpaket-paket Internet(Internet packet) yang mengganggusistem.“Insiden initidak boleh dipandangremeh keranajika dibiarkanberlarutan bolehmenyebabkankelumpuhan kepadasesebuahorganisasi ataunegara,” katanya.Bagi memberikanmaklumatkepada penggunaI n t e r n e t ,CyberSecuritymenerbitkanmakalah setiaptiga bulan yangboleh dimuatturun secara percuma.“Perkhidmatan yang diberikan berasaskannombor giliran dan kami mengutamakanmasalah kecemasan yang melibatkanancaman nyawa atau kelumpuhan perkhidmatan.“Semua masalah pengadu akan dilayandan diselesaikan dengan sebaik mungkin,”katanya.Orang ramai digalakkan mendapatkanmaklumat lebih lanjut mengenai keselamatanmembeli-belah dalam talian, chatting,e-mel dan mesej remeh, penipuandalam talian dan tip penggunaan komputerselamat dengan melayari laman webkhas yang disediakan oleh CyberSecurity<strong>Malaysia</strong>di http://www. esecurity.org.my/bm/ index.htm“Kami percaya dengan menyampaikanmaklumat yang tepat kepada penggunaInternet, mereka akan lebih yakin dalammenghadapi risiko di alam maya dan bijakdalam mengambil langkah-langkah keselamatanyang sesuai,” katanya.Walaupun CyberSecurity <strong>Malaysia</strong> bukanpihak berkuasa tetapi ia memainkanperanan penting dalam forensik digital.CyberSecurity <strong>Malaysia</strong> telah membantumenyelesaikan pelbagai masalah berhubungforensik digital merangkumi buktipengimejan digital, penyiasatan dan analisisbagi membantu pihak berkuasa.Bagi mereka yang ingin mengetahuilebih lanjut mengenai CyberSecurity <strong>Malaysia</strong>boleh dihubungi CyberSecurity <strong>Malaysia</strong>di talian 03-89926888, faks 03-89453250, e-mail: info@cybersecurity.-org.my atau laman web www.cybersecurity.org.myMereka yang ingin mendapatkan bantuanmengenai masalah siber boleh menghubungiCyber999 menerusi laman webwww.mycert.org.my, telefon 03-8992 6969dan faks 03-8945 3205 (waktu pejabat), e-mel:cyber999@cybersecurity.org.my, SMS019-281 3801 dan telefon bimbit 019-2665850 (24 jam sehari).KANAK-KANAK perlu dibantu melayari Internet dengan selamat

estipg06/7 20/12/2007 05:51pm Page 026Disember2007fokus7Disember2007Oleh KHAIRUNNISA SULAIMANINTERNET merupakan alat komunikasiterkini yang dapat menyebarkanmaklumat dengan cepatdan berkesan.Namun apabila tidak siapa yangdapat mengawal perjalanan maklumatdi dunia siber, berjuta-juta laman webtelah diwujudkan justeru pelbagaimaklumat dapat disebarkan sama adaidea, ideologi, propaganda yang tidakdiketahui kesahihannya.Kini Internet mengatasi hampir alatkomunikasi sekarang seperti mediacetak, telefon dan televisyen yanghanya menyampaikan maklumat satuhala kepada orang ramai berbandingInternet yang bersifat interaktif.Media tradisional dibatasi hadgeografi misalnya penyebaran buku,majalah atau suratkhabar memerlukankos, tenaga buruh, kemudahan asasdan pengangkutan yang mengehadkanpenyebaran maklumat tetapimemudahkan pengawalan maklumat.Internet memungkinkan seseorangmenyebarkan maklumat dan berinteraksidengan orang lain yang mungkinberibu-ribu kilometer jauhnya.Walaupun Internet merupakan lubukilmu pengetahuan tetapi tanpa penge-BEBERAPA ciri keselamatan yang diperkenalkan bagimengatasi jenayah siber.Menanganijenayah siberSATU masalah utama untuk membezakan ancaman siber dengan fizikal adalahmenentukan siapa yang menyerang dan mengapa.tahuan mendalam mengenai duniasiber mendedahkan pengguna kepadapelbagai jenayah di alam siber.Semua pengguna Internet sebenarnyaterdedah kepada penjenayah siberyang sentiasa mengambil kesempatanke atas pengguna yang leka.Sama ada sebagai mangsa kepadajenayah atau peralatanbagi jenayahatau kedua-duanyaseperti operasi input,pemprosesandata, operasi outputdan komunikasi datatelah digunakan denganteliti untuk tujuanyang tidak sihat.Jenis jenayahsiber yang biasa kitadengar adalah penipuan,kerosakanatau pengubahsuaianke atas programatau data komputer,kecurian maklumat,capaian secara tidaksah ke atas sistem, menyalin perisiansecara tidak sah, pengintipan, judisiber, pornografi, penggodam atauHackers dan penyebaran virus.Pengguna sentiasa berhadapandengan bentuk jenayah baru selarasdengan kepesatan pembangunankomputer.Isu yang ingin di bincangkan di sinibukanlah berkenaan bagaimanajenayah dilakukan tetapi mengapakahjenayah ini sukar dibendung danbeberapa faktor yang dikenal pastiialah penjenayah sukar dikesan,kepentingan ekonomi, berbeza takrifanjenayah, kepentingan ketenteraandan sikap manusia.Siapakah penjenayah siber? Apakahjenayah yang dilakukan? Di manajenayah dilakukan? Kalau jenayah lainsenang dikenali contohnya perompaktentu sekali memegang senjata, penculikmeminta wang tebusan tetapibagaimana mengenali penjenayahsiber?Satu masalah utama untuk membezakanancaman siber dengan fizikaladalah menentukan siapa yang menyerangsistem kita, mengapa, bagaimanadan dari man' - Michael A. Vatisdari FBI.Penjenayah siber adalah golonganberpengetahuan ataupun profesionalyang boleh menjadi sesiapa saja danmereka melakukan jenayah secarabersendirian atau diupah oleh pihaktertentu.Dalam era globalisasi sesebuahnegara akan ketinggalan jika masihbergantung kepada kaedah tradisionaldalam urusan ekonomi tetapi merekaperlu bergerak seiring dengan negaranegarayang mengamalkan K-ekonomi.Bagi negara membangun kepakarandalam bidang teknologi maklumatamat terhad dan bagi mengatasinyamereka perlu membuka pintu untukpelaburan luar.<strong>Malaysia</strong> contohnya telah membinaMultimedia Super Corridor (MSC),iaitu sebuah kawasan seluas 15 km x50 km selatan Kuala Lumpur untukmenarik syarikat teknologi bertarafdunia menggunakan MSC sebagaipusat untuk menguji teknologi.Bagi menarik pelaburan asing, MSC<strong>Malaysia</strong> telah memperkenalkan sebuahsenarai yang dikenali sebagaiRang Jaminan (Bill of Guarantees)yang antara jaminannya ialah tiadapenapisan internet.Ini bermakna semua orang bolehmenggunakan internet dengan bebastermasuklah penjenayah siber.Apakah yang dimaksudkan denganjenayah siber?Jenayah membawa maksud aktivitikecurian, penipuan, pemalsuan, perasugut dan sebagainya manakala jenayahsiber melibatkan segala aktiviti jenayahyang biasa dilakukan seperti ke-INTERNET menawarkan perkhidmatan dalam talian yangboleh mengelakkan salah guna.SALAH satu kaedah yang digunakan dalam jenayah siber ialah memalsukan identiti.curian, penipuan dan peras ugut.Seorang penyelidik jenayah siberdan keselamatan untuk SRI Internationaldi Menlo Park, California, AmerikaSyarikat (AS), Donn B. Parker berkatajenayah siber adalah perlakuan yangmempunyai niat dan dikaitkan dengankomputer melalui apa cara dan menyebabkanmangsa menderita ataumenyebabkan penderitaan, kerugianberterusan.Jabatan Kehakiman AS menguatkanlagi definisi ini dengan mengatakanjenayah siber adalah aktiviti yang tidaksah di mana pengetahuan teknologikomputer digunakanuntuk merealisasikannya.Takrifan jenayah siberantara negara berbezamisalnya bagi negaraIslam, judi, pornografi,pengiklanan seksadalah suatu jenayahtetapi bukan jenayah dinegara Barat.Dunia tanpa sempadanmenjanjikan peluangserta ancaman,kesejahteraan sertakemusnahan, dan keamananserta peperangandan akibat semakinsaling berhubungan,maka sistem danrangkaian maklumatkini terdedah kepadapelbagai ancaman danmudah diserang.Keadaan ini mewujudkanisu baru tentangkeselamatan, sepertiyang disebut dalam OECD Guidelinesfor the Security of Information Systemsand Networks: Towards A Culture ofSecurity.Sesetengah negara, seperti ASmeletakkan perlindungan daripadaserangan siber dan jenayah teknologitinggi sebagai salah satu keutamaanpenting kerana teknologi maklumatbukan sahaja mengaburkan sempadanantara perkhidmatan dan sempadanantara dunia ketenteraan dengandunia awam, tetapi juga mengaburkansempadan keselamatan.Jenayah siber sering dilakukan olehmanusia yang mempunyai perangainegatif biasanya secara suka-sukaatau mencuba ilmu yang baru dipelajaridan kebanyakannya dalam lingkungan20-an.Oleh itu, undang-undang siber tidakbermakna jika masih terdapat orangyang bersikap negatif dan menggunakankemajuan komputer ke arahnegatif.Undang-undang siber tidak bolehdiharapkan untuk melindungi penggunadari ancaman jenayah komputer keranadalam dunia tanpa sempadan, seranganmungkin dilakukan dari benuayang berlainan atau orang di sebelahkita dan amat malang sekali kerana kitasukar mengenali siapa mereka dan darimana mereka menyerang kita.Walau bagaimanapun, kita perlumengambil langkah untuk melindungisistem komputer kita sendiri.Lengkapkan diri kita dengan ilmutentang komputer dan mungkin kitaboleh melindungi sistem komputerdengan pelbagai perisian keselamatanyang berada di pasaran.

estipg8/9 20/12/2007 05:57pm Page 028Disember2007fokus9Disember2007AWASI kerahsiaan data peribadi anda untuk mengelakkan jenayah siber.Memanfaatkan Internetdalam dunia siberOleh MOHD. KHUZAIRI ISMAILTIDAK dinafikan, Internet hari ini sudahmenjadi sebahagian daripadakeperluan manusia dan di sesetengahbidang, ia merupakan aset yangpaling penting.Bidang perniagaan misalnya, memerlukansokongan sepenuhnya teknologiInternet ini bagi membolehkan ahli perniagaanmengembangkan sayap perniagaanke seluruh dunia tanpa memerlukanmereka merantau.Namun, ketika Internet ini dilihat sebagaisalah satu medium perniagaanyang sangat berkesan, ia sebenarnyaturut membawa impak negatif dandalam keadaan-keadaan tertentu bolehmenjadi sangat berbahaya.Jika ada yang beranggapan seranganvirus yang mampu melumpuhkan operasisyarikat yang sudah terlalu biasaberlaku adalah salah impak yang sangatberbahaya itu, ia sebenarnya adalahancaman yang sangat rendah dalamdunia Internet ketika ini.Sebaliknya apa yang sangat membimbangkanindividu yang sering berurusanmenggunakan Internet ini adalahmasalah kecurian data peribadi ataulebih tepat identiti mereka.Jenayah kecurian identiti di dalamInternet ini sudah terlalu kerap dilaporkantermasuk di negara ini dan ia kebiasaannyamembabitkan pengguna lamanweb berasaskan perbankan danjualan atas talian.Ia dilakukan oleh penjenayah Internetdengan menyebarkan virus dalam bentukprogram yang serupa dengan paparanantara muka laman web tertentuatau borang transaksi tanpa penggunamenyedari bahawa program itu sebenarnyaadalah palsu.Sebaik memasukkan data-data peribadike dalam laman web palsu tersebutseperti nombor kad pengenalan dannombor kod kredit, ia akan disimpanoleh penjenayah Internet dan merekaboleh menggunakan maklumat peribadiitu sesuka hati.Keadaan ini sememangnya sangatmembimbangkan pengguna Internetkerana kesan yang dibawakan sekiranyamenjadi mangsa manusia yangtidak bertanggungjawab ini sangat buruk.Mangsa mungkin terpaksa menanggungbeban kewangan yang tinggi dandalam keadaan yang lebih buruk, identitimereka digunakan untuk melakukanjenayah yang lebih besar.Untuk itu adalah sangat penting untukpengguna Internet memahami bagaimanajenayah kecurian identiti ini bolehberlaku serta langkah-langkah yangperlu diambil supaya tidak menjadimangsa.Terdapat beberapa cara yang digunakanoleh penjenayah Internet ini ataudalam istilah komputer disebut penggodam(hacker) mencuri identiti andaantaranya:● menggunakan paket sniffer - cara iniadalah yang paling cepat untuk mendapatkanapa saja maklumat.Konsep kerjanya adalah denganmenggunakan program yang dapat melihatatau membuat fail yang boleh dimasukdaripada data yang dikirim olehlaman web penjualan atas talian yangmereka serang (hack).Umumnya laman web yang diserangini tidak mempunyai enkripsi keselamatanatau laman web tanpa tanpa sistemkeselamatan yang bagus.● membuat program spyware, trojan,worm dan sebagainya - virus ini berfungsisebagai keylogger (programyang mencatat aktiviti papan kekunci)dan program ini disebarkan menerusie-mel sebagai fail yang disertakan(attachment), laman sembang (chatting)atau pesanan pantas (messaging).Program ini akan mencatat semuaaktiviti komputer anda dan mengirimsemula kepada penggodam.● membuat laman web phising - lamanweb ini dibangunkan sangat menyerupailaman web asli tanpa boleh disedaripengguna tetapi menggunakanalamat yang diubah suai.Apabila pengguna memasukkan dataperibadi mereka ke laman web ini yangmereka sangka adalah laman websebenar, segala identiti mereka itu sebenarnyadihantar terus kepada penggodam.● menyerang laman web perbankanatau jualan atas talian dan mencurimaklumat peribadi pelanggan mereka- kaedah ini sebenarnya amat sukardilakukan tetapi bukanlah sesuatuyang mustahil.Umumnya hacker akan menggunakankaedah yang dikenali sebagai suntikan(injection) iaitu dengan memasukkanskrip yang dapat dijalankan oleh pelayanlaman web itu atau dalam erti katayang lain, berjaya memecahkan firewallatau dinding keselamatannya.Bagi pengguna kebanyakan atauorang biasa, kaedah mencuri identitiyang digunakan oleh penjenayah siberini terlalu tinggi untuk difahami.Namun, terdapat beberapa kaedahyang boleh diambil bagi mengelak daripadamenjadi mangsa penjenayah iniantaranya:● Hadkan pembelian dalam talian andahanya daripada laman web yangmenggunakan piawaian keselamatanterkini, seperti penggunaan SSL(Secure Socket Layer), iVEST dantandatangan digital.Laman web yang menggunakan SSLmemaparkan alamat seperti https://-www. (seperti perkhidmatan dalam talianmaybank2u; http://www.maybank2-u.com.my).● Sebelum mengisi borang dalam talian,pastikan anda membaca disclaimersatau pernyataan penyangkalandari penyedia laman web tersebut.Jika mereka tidak mempunyai pernyataanini, dinasihatkan jangan mengisiborang yang disediakan walaupuntawaran dirasakan sangat menarik danberguna kepada diri anda.Selalunya jika pihak penyedia lamanweb benar-benar ingin berurusansecara telus, pernyataan penafian iniperlu disertakan.● Pastikan setiap laman web e-dagangmengemukakan ciri keselamatanterkini sebelum anda membuat pembelian.Jika tidak yakin, sila hubungipengendali laman web, dan dapatkankepastian dari mereka.MENCEROBOH maklumat individu merupakan satu jenayah siber.

estipg10 11 20/12/2007 06:01pm Page 0210Disember2007history11Disember2007History of Computer SecurityCompiled by: KHAIRUNNISASULAIMANCOMPUTER security is abranch of informationsecurity applied to boththeoretical and actualcomputer systems.Computer security is abranch of computer sciencethat addresses enforcement of'secure' behavior on the operationof computers.The definition of 'secure'varies by application, and istypically defined implicitly orexplicitly by a security policythat addresses confidentiality,LEVEL of security computer system.integrity and availability ofelectronic information that isprocessed by or stored oncomputer systems.The traditional approach isto create a trusted securitykernel that exploits specialpurposehardware mechanismsin the microprocessor toconstrain the operating systemand the application programsto conform to the securitypolicy.These systems can isolateprocesses and data to specifierdomains and restrict accessand privileges of users.In addition to restrictingactions to a secure subset, asecure system should still permitauthorized users to carryout legitimate and usefultasks.Security by designThe technologies of computersecurity are based onlogic. There is no universalstandard notion of whatsecure behavior is.‘Security’ is a concept that isunique to each situation. Securityis extraneous to the functionof a computer application,rather than ancillary to it,thus security necessarilyimposes restrictions on theapplication's behavior.There are several approachesto security in computing,sometimes a combinationof approaches is valid:1 Trust all the software toabide by a security policybut the software is nottrustworthy (this is computerinsecurity).2 Trust all the software toabide by a security policyand the software is validatedas trustworthy (bytedious branch and pathanalysis for example).3 Trust no software butenforce a security policywith mechanisms that arenot trustworthy (again thisis computer insecurity).4 Trust no software butenforce a security policywith trustworthy mechanisms.Many systems unintentionallyresult in the first possibility.Approaches one and threelead to failure.Since approach two isexpensive and non-deterministic,its use is very limited.Because approach numberfour is often based on hardwaremechanisms and avoidabstractions and a multiplicityof degrees of freedom, it ismore practical.Combinations of approachestwo and four are often usedin a layered architecture withthin layers of two and thicklayers of four.There are myriad strategiesand techniques used to designsecurity systems. There arefew, if any, effective strategiesto enhance security afterdesign.One technique enforces theprinciple of least privilege togreat extent, where an entityhas only the privileges that areneeded for its function.That way even if an attackergains access to one part of theWE have to make sure security ofcomputer system shielded from anyinterference.system, fine-grained securityensures that it is just as difficultfor them to access the rest.Furthermore, by breakingthe system up into smallercomponents, the complexity ofindividual components isreduced, opening up the possibilityof using techniques suchas automated theorem provingto prove the correctness of crucialsoftware subsystems.This enables a closed formsolution to security that workswell when only a single wellcharacterizedproperty can beisolated as critical, and thatproperty is also assessable tomath.The early Multics operatingsystem was notable for itsearly emphasis on computersecurity by design, and Multicswas possibly the very first operatingsystem to be designedas a secure system from theground up.In spite of this, Multics' securitywas broken, not once, butrepeatedly.The strategy was known as'penetrate and test' and hasbecome widely known as anon-terminating process thatfails to produce computersecurity.This led to further work oncomputer security that prefiguredmodern security engineeringtechniques producingclosed form processes that terminate.If the operating environmentis not based on a secure operatingsystem capable of maintaininga domain for its ownexecution, and capable of protectingapplication code frommalicious subversion, andcapable of protecting the systemfrom subverted code, thenhigh degrees of security areunderstandably not possible.While such secure operatingsystems are possible and havebeen implemented, most commercialsystems fall in a 'lowsecurity' category becausethey rely on features not supportedby secure operatingsystems.In low security operatingenvironments, applicationsmust be relied on to participatein their own protection.There are ‘best effort’ securecoding practices that can befollowed to make an applicationmore resistant to malicioussubversion.In commercial environments,the majority of softwaresubversion vulnerabilitiesresult from a fewknown kinds of codingdefects.Common softwaredefects include bufferoverflows, format stringvulnerabilities, integeroverflow, and code/-command injection.Some common languagessuch as C andC++ are vulnerable to allof these defects (seeSeacord, ëSecureCoding in C and C++í).Other languages, suchas Java, are more resistantto some of these defects,but are still prone to code/-command injection and othersoftware defects which facilitatesubversion.Recently another bad codingpractise has come underscrutiny; dangling pointers.The first known exploit for thisparticular problem was presentedin July 2007.Before this publication theproblem was known but consideredto be academic andnot practically exploitable.In summary, 'secure coding'can provide significant paybackin low security operatingenvironments, andtherefore worth the effort.Still there is no knownway to provide a reliable degreeof subversion resistancewith any degree or combinationof 'secure coding.'The following terms used inengineering secure systemsare explained below.Firewalls can either behardware devices or softwareprograms. They provideexcellent protection fromonline intrusion.Automated theorem provingand other verification toolscan enable critical algorithmsand code used insecure systems to be mathematicallyproven to meettheir specifications.Thus simple microkernelscan be written so thatwe can be sure they don'tcontain any bugs: egEROS and Coyotos.A bigger OS, capable ofproviding a standard APIlike POSIX, can be builton a microkernel usingsmall API servers runningas normal programs.If one of these API servershas a bug, the kerneland the other serversare not affected: e.g.Hurd.Cryptographic techniquescan be used to defend data intransit between systems,reducing the probability thatdata exchanged between systemscan be intercepted ormodified.Some of the following itemsmay belong to the computerinsecurity article:Do not run an applicationwith known security flaws.Either leave it turned off until itcan be patched or otherwisefixed, or delete it and replace itwith some other application.Publicly known flaws are themain entry used by worms toautomatically break into a systemand then spread to othersystems connected to it.Cryptographic techniquesinvolve transforming information,scrambling it so it becomesunreadable duringINFORMATIONtechnology is nowwidely conqueredour world.transmission.The intendedrecipient can unscramblethe message, buteavesdroppers cannot.Backups are a way of securinginformation; they areanother copy of all the importantcomputer files kept inanother location.These files are kept on harddisks, CD-Rs, CD-RWs, andtapes.Suggested locations forbackups are a fireproof, waterproof,and heat proof safe, orin a separate, offsite locationthan that in which the originalfiles are contained.There is also a fourth option,which involves using one of thefile hosting services that backsup files over the Internet forboth business and individuals.Backups are also importantfor reasons other than security.Natural disasters, such asearthquakes, hurricanes, ortornadoes, may strike thebuilding where the computer islocated.The building can be on fire,or an explosion may occur.There needs to be a recentbackup at an alternate securelocation, in case of such kind ofdisaster.The backup needs to bemoved between the geographicsites in a secure manner, soas to prevent it from beingstolen.The most secure computersare those not connected to theInternet and shielded from anyinterference.In the real world, the mostsecurity comes from operatingsystems where security is notan add-on.

estipg12 20/12/2007 06:03pm Page 02Disember2007semasa12 13Disember2007Pengiklanan Internet:Efektif tapi mengancamOleh AZILA ALYA DAHALANPERTUMBUHAN mendadakteknologi Internet telah mencetuskansatu revolusi dalamindustri pengiklanan.Ramai peniaga kini beralih kepadakaedah pengiklanan menerusi Internetuntuk mengiklankan perniagaan merekakerana keupayaannya menyebarkanmaklumat serta mampumenarik perhatianorang ramai diserata dunia.Sehingga Mac2007, jumlah penggunaInternetseluruh dunia telahmencecah sehingga1.1 bilion,Ramai peniagakini beralihkepada kaedahpengiklananmenerusiInternet untukmengiklankanperniagaan merekakeranakeupayaannyamenyebarkanmaklumat sertamampumenarik perhatianorang ramaidi serata duniaterdiri daripadagolongan kanakkanaksehinggawarga emas.Terdapat pelbagaiteknik pengiklananmenerusiInternet yangdigunakan sepertitetingkap muncul(pop-up window),kata kunci di enjinpencarian, pengiklananmenerusibanner, pengiklananmedia pelbagai(Rich Media),kajian dan penawarandan lainlainlagi.Lebih menariklagi pengiklananInternet ini tidak memerlukan kosyang tinggi malah boleh dibuat tanpabayaran sekiranya individu tersebutmempunyai kepakaran dalam bidangpembangunan laman web.Tambahan pula pengiklanan diInternet tidak mempunyai badanpenapisan dan individu boleh mengiklankanapa saja maklumat yangmereka inginkan.Namun terdapat sebilangan pihaktelah menyalahgunakan kemudahanteknologi yang sedia ada.Disebabkan pengiklanan Internettidak mempunyai sebarang sekatandan penapisan, golongan yang tidakbertanggungjawab ini telah mengambilkesempatan mengiklankan produkprodukdan perkhidmatan-perkhidmatanyang tidak bermoral dan tidakberkualiti.Apa yang menyedihkan pengiklananseperti ini dilakukan denganteknik pop up window iaituia dengansendirinya akan menyiarkan iklantersebut tanpa kawalan daripadapengguna Internet.Walaupun terdapat kemudahanpenyekat tetingkap (pop up blocker),namun berapa ramaikah yang tahumenggunakannya?Dan sekiranya pengiklanan melaluiteknik tersebut boleh dielakkan, bagaimanapula untuk mengawal jenispengiklanan yang menggunakan teknikRich Media di mana iklan tersebutakan terbuka dengan sendirinya sekiranyakursor tetikus diletakkan di atasnya?Laman web lucah umpamanya, kajianmenunjukkan terdapat sebanyak4.2 juta laman web tersebut di Internet,iaitu 12 peratus daripada jumlahkeseluruhan laman web di Internet.Pertumbuhan pesat laman-lamanweb lucah ini telah mengwujudkanpersaingan antara pengendali-pengendalilaman web.Laman-laman web lucah ini menawarkangambar dan video lucah, perkhidmatanseks dan peralatan keperluanseks.Pengendali laman web ini berusahamempromosikan laman web merekamenerusi pengiklanan.Lazimnya pengendali laman weblucah akan mempromosi produk danperkhidmatan mereka menerusi teknikpengiklanan banner yang memerlukanseseorang mengklik ke bannertersebut untuk ke laman web mereka.Lebih menyedihkan, mereka meletakkangambar-gambar lucah di dalamiklan mereka untuk menarik ramaipengunjung.Teknik pengiklanan menerusi popupwindow sering juga digunakan olehpengendali laman web lucah untukmempromosi laman web mereka.Walau apa pun teknik pengiklananyang mereka gunakan, namun jelas iamelanggar tatasusila dan peradabankita.Selain itu, baru-baru ini kita seringdidedahkan dengan isu-isu skim pelaburanInternet. Ramai yang telah tertipudan menjadi mangsa.Persoalannya, bagaimana merekaterpengaruh? Apa yang pasti di siniialah peranan yang dimainkan olehiklan-iklan yang dipaparkan di Internet.Tanpa menggunakan visual atau video,pengguna Internet mudah diperdayahanya dengan menggunakanperkataan-perkataan yang boleh menarikminat mereka seperti "Inginmenjadi JUTAWAN?" atau "PendapatanLUMAYAN dalam masa SEMING-GU!!!".Malah mereka turut mempromosikanskim pelaburan mereka menerusie-mel dengan menggunakanINTERNETsebagai mediummemasarkanbarangan.testimoni tentang kejayaan pengirimmemperoleh sejumlah wang yangbanyak dalam masa seminggu danpelbagai lagi cerita kejayaan merekayang menceburi skim pelaburan tersebut.Biasanya mereka yang mempunyaimasalah kewangan serta cetek pengetahuanmengenai ilmu-ilmu pelaburanakan mudah terpengaruh denganskim-skim sebegini.Kita juga sering diganggu denganbentuk pengiklanan yang menawarkanperjudian 'ala kasino'.Lazimnya pengendali laman web inicuba mempromosikan laman merekadengan menawarkan permainan 'alakasino' beserta pulangan lumayan.Golongan remaja biasanya mudahteruja untuk mencuba dan boleh menjerumuskangolongan ini ke dalamkancah perjudian.Tidak kurang juga, terdapat segelintirpengiklanan mengiklankan produkprodukyang dicurigai kualitinya sepertiproduk-produk kecantikan, produkpelangsing badan, vitamin, ubatubatandan lain-lain lagi.Produk sebegini lazimnya tidakmendapat atau gagal mendapat kelulusandaripada pihak berkuasa.Pengguna Internet yang obses dengankecantikan dan keterampilan diriakan mudah tertarik dengan penjelasantentang keberkesanan produktersebut tanpa mengetahui kesansampingannya.Seperti yang kita sedia maklum, golongankanak-kanak dan remaja adalahgolongan yang mudah dijajahpemikirannya.Mereka mudah terpengaruh denganiklan-iklan yang dipaparkan di Internet.Kemunculan pengiklanan Internetyang tidak beretika ini, dikhuatiri bolehmenjerumuskan mereka kepada elemen-elemenyang tidak bermoral.Bayangkan kanak-kanak berusia 10tahun atau remaja berusia 16 tahunbermain permainan di Internet dan ditengah-tengah permainan mereka diganggudengan iklan-iklan yang tidakbermoral.Sudah pasti mereka akan tertarikuntuk mengetahuinya dengan lebihlanjut dan mendorong mereka untukmembuka laman web tersebut.Untuk mengatasi masalah ini,peranan ibu bapa amat pentingdalam mengawal aktiviti anakanakmereka.Apa yang boleh dilakukan ialahdengan mengaktifkan pop-upblocker.Mereka juga boleh menyekatpembukaan laman web lucahdengan menyenaraikan lamanyang tidak diingini ini di penetap(setting) pelayar Internet (browser)mereka.Namun begitu kemudahansebegini hanya terdapat di dalamversi terbaru pelayar-pelayar Internetseperti Internet Explore, Firefox atauOpera.Walaupun pengiklanan Internetyang tidak beretika ini mampu disekat,namun ia tidak bererti sekiranya individuitu sendiri tidak mempunyai kesedarandaripada segi moral.MENCARI maklumatdengan melayariInternet.Tepuk dada tanya selera, bagaimanakita hendak menerima dan menepissesuatu yang tidak baik untukdiri kita.Penulis bertugas sebagai EksekutifPenyelidik Polisi di BahagianPenyelidikanDasar Strategikdan Media <strong>Siber</strong>,CyberSecurity<strong>Malaysia</strong>.MENGGUNAKANInternet dalammempromosi lebihpantas.ANDA perlumemanfaatkanInternet danbukansebaliknya.

estipg14 20/12/2007 06:11pm Page 0214 15Disember2007sejenakKESERONOKANbegini bolehmenjadi bala jikatidak diawasi.Melindungi kanak-kanakdi alam siberOleh: REDY JEFFRYMOHAMAD RAMLIgay itu apa?" Apakahagaknya jawapananda apabila anak perempuananda yang ber-"AYAH,usia tujuh tahun mengajukan soalantersebut? Anda mungkin mempunyaijawapan kepada soalan itu. Namun bagaimanakahanda akan memberitahunya?Sebagai ibu bapa, anda perlu bersediauntuk mendengar dan menjawabsoalan sebegini.Bagi kanak-kanak di peringkat usiaini, pelbagai persoalan bermain di fikiranmereka dan ibu bapa adalah merupakansumber utama bagi anak-anakuntuk mendapatkan jawapannya.Kebiasaannya kanak-kanak akanterus bertanya mengenai sesuatu perkarayang bermain di fikirannya sehinggalahdia merasa puas dengan jawapanyang diberikan.Dalam sesetengah kes, ada ibu bapamemberi pelbagai alasan untuk tidakmenjawab soalan daripada anak-anak.Apatah lagi jika soalan tersebutmenyentuh isu berkaitan seksual yangdianggap tabu dalam masyarakat kita.Sama ada kerana malu atau tidaktahu jawapannya, ibu bapa tadi mengambiljalan mudah dengan melaranganak-anak daripada terus bertanya.Bagi ibu bapa, tindakan menghalanganak-anak daripada terus bertanyaadalah 'jawapan' kepada soalan yangdiajukan oleh anak-anak.Awas! Jika anda berhadapan dengansenario ini dan mengambil jalan mudahdengan melarang anak-anak daripadaterus bertanya, anda sebenarnya bukanmenamatkan rasa ingin tahu anakanaksebaliknya membuat mereka terusingin tahu.Rasa ingin tahu yang membuak-buakakan mendorong anak anda untukmencari sumber lain yang boleh memberikannyajawapan. Anak anda mungkinakan bertanya pada adik-beradikatau keluarga terdekat yang lain untukmendapatkan jawapan.Tetapi bayangkan jika anak andamencari jawapan tentang gay denganmenaip perkataan 'gay' di laman webenjin gelintar Google.Mengungguli senarai carian Googleapabila perkataan 'gay' dicari ialahGay.com, iaitu gerbang global bagimereka yang mengamalkan gaya hidupgay, lesbian, dan biseksual.Laman web ini diwujudkan bagimemberi informasi kepada merekayang mengamalkan gaya hidup songsangitu serta bagi mereka yang ingintahu apa sebenarnya gaya hidup songsangtersebut.Bayangkan jika anak perempuan andayang ingin tahu mengenai gay melayarilaman web tersebut. Bagi kanak-kanakberusia tujuh tahun, kebanyakan kandungandi laman web Gay.com itu sukar difahamisementelah ia menggunakan bahasaInggeris.Tapi jangan ambil mudah 'penemuan'anak anda itu kerana dia sebenarnyatelah diperkenalkannya dengan satualam baru yang memberinya seribumacam lagi persoalan untuk dijawab.Sekiranya Gay.com tidak memberianak anda sebarang jawapan kepadanya,bayangkan pula senario ini.Menduduki tangga kedua carianGoogle tadi adalah laman web Wikipedia,yang menerangkan makna gay manakalatangga ketiga hingga kesembilanadalah laman-laman web yang mengandungimaklumat tentang homoseksual,filem, berita, premis hiburan, blog, videoKANAK-KANAK perlu dibimbing menggunakan Internet.dan sukan yang kesemuanya khas untukgolongan yang mengamalkan cara hidupsongsang gay.Anda sebagai ibu atau bapa, adakahsenario di atas tidak mencetuskan kebimbangandi hati? Sesungguhnya anda wajibmerasa bimbang apatah lagi jika andamahu anak anda mengetahui apa yangperlu sahaja mengenai gay dan bukannyakeseluruhan gaya hidup gay.Menerokai dunia internet tanpa persediaanbaik dari segi ilmu, panduan danperlindungan boleh diibaratkan sepertimembuka 'kotak pandora', apatah lagi bagikanak-kanak.Jika senario tersebut diambil kira dananak-anak anda dibiarkan menerokaiinternet tanpa sebarang panduan, pengawasandan perlindungan keselamatan,mereka bukan sahaja terdedah kepadamaklumat mengenai dunia gay, malahpintu dunia pornografi sedikit demi sedikitterbuka hanya dengan satu klik tetikus.Isu pornografi di internet bukan baru semalamdibincangkan. Perjuangan untukmenangani isu pornografi di internet samabesar dan pentingnya dengan tanggungjawabmemerangi ancaman seperti seranganvirus, kod berbahaya, penipuandalam talian, penggodaman, pencurianidentiti, phishing dan pelaburan internet.Namun sebagai seorang ayah atau ibu,kebimbangan terhadap pendedahan kepadadunia pornografi adalah lebih utama.Tidak seperti ancaman lain yang disebutdi atas, pornografi baik dalam apabentuk sekalipun hanya mendatangkanpengaruh negatif kepada penggemarnya,apatah lagi kepada kanak-kanak.Di <strong>Malaysia</strong>, pornografi di Internet walaupunbelum boleh dianggap di tahap serius,namun situasi sekarang cukup membimbangkan.Laman web lucah yang memaparkangambar dan klip video khasnya yangberformat 3GP semakin mudah ditemui dialam siber.Apa yang mengaibkan ialah pelakudalam gambar dan klip video tersebutadalah di kalangan rakyat tempatan,khasnya golongan remaja terutama remajaMelayu.Soal bagaimana rakaman klip videoatau gambar tersebut dilakukan adalahsoal lain.Persoalan utama sekarang ialah bagaimanakita sebagai pengguna dan ibu bapamahu membendung anak-anak daripadamelayari laman web ini yang bukansahaja mudah diwujudkan malah memuatnaik atau turun klip video atau gambarberkenaan boleh dilakukan dalam masayang singkat khasnya melalui teknologiblog.Bayangkan jika anak-anak anda terjumpaklip video atau gambar lucah rakyattempatan ini semasa membuat pencariandi Google.Bermula dengan pertanyaan "apa itugay?" anak anda akan menemui banyaklagi bahan-bahan berunsur negatif diinternet jika anda tidak melakukan sesuatuuntuk menghalang anak anda menemuibahan-bahan tersebut sedari mula.Apa pula yang akan anak anda temuijika dia menaip perkataan 'seks' atau 'sex'di Google?Anda tentu tidak mahu anak-anak andamengklik senarai pertama hasil carianbagi kedua-dua perkataan tersebut keranaseperti juga perkataan 'gay', duaperkataan itu juga akan membawa anakanda menonton klip video yang mengandungikelucahan yang melampau.Jadi sediakan jawapan bagi apa jugasoalan tentang 'seks' sebelum anakanda mencarinya di internet.Keupayaan anak-anak zaman sekarangmenggunakan komputer kadangkalamembuat ibu bapa jauh ketinggalandalam dunia internet ini. Janganmemandang rendah kebijaksanaananak-anak anda walapun dia baru berusiatujuh tahun.Kanak-kanak zaman sekarang tidakseperti kanak-kanak yang lahir sekitartahun 1970-an yang hanya baru mengenalkomputer sekitar tahun 90-an.Komputer bagi kanak-kanak zaman inibukanlah sesuatu yang asing.Apatah lagi sekiranya anda sebagaibapa atau ibu yang mempunyai komputerperibadi (PC) atau komputer ribaberserta talian internet di rumah.Anda harus menerima hakikatbahawa hari ini internet memungkinkananak anda mendapat apa juga jawapankepada persoalan yang bermain di fikirannya.Ini sudah pasti memudahkantugas anda sebagai ibu bapa keranainternet boleh menjawab soalan-soalantersebut bagi pihak anda.Namun persoalannya adakah andabersedia menghadapi kesan daripada'jawapan' yang ditemui oleh anak andadi internet? Ini kerana 'jawapan' di internettidak diklasifikasikan mengikut betulatau salah.Internet ibarat sebatang sungai, didalamnya terdapat pelbagai khazanahyang memberi manfaat dan tidakkurang juga yang memudaratkan.Jika anda mahu anak-anak anda terjunke dalam sungai sama ada untukmandi atau menangkap ikan, pastikananda mengajarnya berenang atau memberitahunyatentang ikan-ikan manayang boleh ditangkap terlebih dahulu.Begitu jugalah dengan Internet. Lengkapkanlahanak anda dengan persediaanyang membolehkan dia membezakanantara yang betul dan salah atausetidak-tidaknya sediakan perlindunganuntuknya sebelum dia memasuki sungaiyang bernama internet itu.Penulis merupakan PenganalisisMedia <strong>Siber</strong> CyberSecurity<strong>Malaysia</strong>.DENGAN hanya kliktetikus kanak-kanak terdedahdengan pengaruhnegatif dalam Internet.Disember2007

estipg16 20/12/2007 06:18pm Page 0216Disember2007chit-chat17Disember2007Apakah bidang kepakaran Profsekarang?Prof. RidzaMatematik asassemua ilmu sains‘AS R T P’ mungkin tidak membawaapa-apa maksud danmungkin juga ia mempunyaimaksud yang tersembunyi;mungkin ‘tikus’ atau ‘makan’ ataumengikut apa sahaja yang kitamahukan.“Sejak kecil lagi kita semua telahbermain menggunakan kod-kod rahsiasemasa berbual atau menulis bagimenghalang orang lain tahu mengenaiapa yang kita bicarakan,”kata Ketua Kluster <strong>Keselamatan</strong>Maklumat MIMOS Berhad, Prof.Dr. Mohamed Ridza Wahiddin.Tanpa disedari, ini menunjukkankeselamatan telah menjadisatu keutamaan biarpun ketika dibangku sekolah lagi.Antara warga pertama yangmendapat Ijazah KedoktoranTertinggi (Doctor of Science, DSc)dari University of Manchester,United Kingdom dalam bidangMatematik, Prof. Ridza amatmemberi penekanan terhadapmatematik.Ijazah tersebut dianugerahkankepada mereka yang telah mempamerkanpenyelidikan bermututinggi setelah lebih 10 tahunmenerima Ijazah KedoktoranFalsafah, PhD.Semuanya berkaitan denganmatematik, sama ada kita mahumendalami bidang fizik atau biologi,perubatan mahupun bioteknologisemuanya harus bermula denganmatematik.Memulakan pengajian dalam bidangfizik kemudian memilih bidang matematikgunaan, Prof. Ridza memang kayadengan pengalaman terutama dalamkeselamatan maklumat.Ikuti temu bual ringkas KHAIRUN-NISA SULAIMAN bersama beliausemasa majlis Media Gateway MIMOS.Bhd. di Langkawi, Kedah baru-baru ini.PROF RIDZA: Bidang kepakaran sayasekarang adalah pemodelan matematikdan fizik kuantum.BiodataApakah keistimewaan bidang ini?PROF RIDZA: Bagi saya pemodelanmatematik dan fizik kuantum merupakanasas kepada sains komunikasimoden kini dan masa depan.Secara ringkas apakah yang bolehProf katakan mengenai keselamatansiber ?PROF RIDZA: <strong>Keselamatan</strong> siberamat berkaitan dengan data dan maklumatyang ingin dilindungi daripadamereka yang tidak berhak untuk mencapainya.Mereka yang terlibat dalam mencurimaklumat atau penggodam terdiri daripadaindividu, kumpulan atau organisasiyang tidak bertanggung jawab.Apakah mata pelajaran yang disarankanbagi mereka yang meminatibidang berkenaan?PROF RIDZA: Saya menyarankanmereka yang meminati bidang keselamatansiber mendalami bidang sainsmatematik, fizik, bioinfomatik, sainskomputer, kejuruteraan komunikasi dankejuruteraan elektronik.Ini kerana kini bidang keselamatansiber bersifat multi-disciplinary.Bagaimanakah cara untuk menanamminat pelajar dalam bidang matematik?Nama: Mohamed Ridzabin WahiddinTarikh lahir: 10 Mei 1962Asal: Petaling Jaya,SelangorStatus: BerkahwinJawatan: Ketua Kluster<strong>Keselamatan</strong>Maklumat MIMOS Bhd.Pengalaman:● Pensyarah dan KetuaJabatan di JabatanMatematik UniversitiMalaya(UM) denganjawatan terakhir sebagaiProfesor.● Profesor dan TimbalanDekan di Kulliyyah <strong>Sains</strong>,Universiti Islam Antarabangsa(UIA)PROF RIDZA: Menceritakan bagaimanasesuatu kaedah atau teori matematikyang baru diajar ada kaitannyadengan alam sekitar.Ini boleh diperkukuhkan denganpenggunaan animasi menerusi ‘ComputerAided Graphics’ bagi memupukminat dalam pembelajaran.Apakah masalah pelajar kita yangtidak meminati bidang matematik?PROF RIDZA: Sebagai manusia, pelajar-pelajarlazimnya risau kepadasuatu yang baru diperkenalkan.Jika proses pengenalan kepadamatematik tidak dijalankan dengan baiksama ada oleh ibu bapa atau guru makapelajar akan menghindarkan diri darimatematik dari awal lagi.<strong>Akademi</strong>k:● 1984 - Ijazah SarjanaMuda (Kepujian) Fizik;UMIST, Manchester, U.K.● 1987 - Ijazah Sarjana (FizikTeori); Jabatan Matematik,UMIST,Manchester, U.K.● 1989 - Ijazah Doktor Falsafah(Fizik Teori); JabatanMatematik, UMIST,Manchester, U.K.● 1992 - Diploma dalamPengajian Islam, UniversitiIslam Antarabangsa(UIA) <strong>Malaysia</strong>.● 2004 - DSc (IjazahKedoktoran Tertinggi)UMIST, Manchester, U.K.Bidang penyelidikan: OptikKuantum dan<strong>Keselamatan</strong> MaklumatKita juga tidak mempunyai idoladalam bidang matematik, bagaimanakita boleh mengatasi masalah berkenaan?PROF RIDZA: Jika kita masih tiadaidola dalam bidang tertentu, tidak lewatuntuk diusahakan supaya berjayadiadakan.Sama seperti contoh klasik angkasawannegara kita yang berjaya menjadiidola sekarang ini.Bagi menjayakannya, pihak mediadengan kerjasama kerajaan berperananuntuk mewar-warkan beberapa tokohsains matematik tanah air yang sediaada; walau pun bilangan mereka inikecil tetapi mereka sudah mula dikenalidi seluruh dunia.Anugerah (antaranya):● Anugerah Saintis MudaNegara (Strategik) 1994● Anugerah PerkhidmatanCemerlang UniversitiMalaya 1995, 1996, 1998dan 2001● Anugerah PERSAMA(Persatuan <strong>Sains</strong>Matematik <strong>Malaysia</strong>) bagikategori penulisan bukukarya asli terbaik 2004Keahlian dan persatuan:● Felo Institut Fizik <strong>Malaysia</strong>● Naib Presiden (1997 -1999) dan ahli seumurhidup Persatuan <strong>Sains</strong>Matematik <strong>Malaysia</strong>.● Ahli Persatuan OptikAmerika Syarikat(sejak 1995)

estipg18/19 20/12/2007 06:20pm Page 0218 19Disember2007Info estiApakah yangdikatakanphishing?DALAM pengkom-puteran,phishing adalahsatu cubaan jenayahbagi mendapatkanmaklumat sensitif sepertikata kunci, dan maklumatkad kredit dengan menyerupaientiti yang dipercayaidalam laman-laman web diInternet.Biasanya perbankanatas talian (online banking),eBay, Pay Pal menjadisasaran.Phishing biasanya dilakukanmelalui penghantarane-mail atau mesej segera(Instant Message) danbiasanya membawa penggunaterus memberikanmaklumat peribadi merekadi laman web berkenaan.Phishing merupakan satucontoh teknik kejuruteraansosial yang digunakanuntuk menipu pengguna.Kejadian phishing yangpertama telah direkodkanpada alt.online-service.America-online Usenetnewsgroup pada 2 Januari1996 walaupun kejadianphishing telah dibincangkandalam majalah penggodamsebelum itu.Teknik phishing pernahditerangkan secara terperincipada awal 1987 dalamkertas dan penyampaian diInternational HP UserGroup, Interex.Perkataan phishing diambildaripada fishing danjuga phreaking dan penggunaanumpan yang canggihbagi mendapatkanmaklumat kewangan dankata kunci.Memahamimaksudbotnet?BOTNET adalah perkataan yang digunakan bagi koleksiperisian robot atau bot yang berfungsi secara autonomosatau automatik.Ia bergerak dalam kumpulan komputer 'zombie' yangdikawal secara mudah alih oleh penggodam.Ini juga merujuk kepada rangkaian komputer menggunakanperisian pengkomputeran taburan.Perkataan botnet boleh digunakan bagi merujuk kepadasatu kumpulan bot seperti IRC bot, perkataan yangbiasa digunakan bagi merujuk kepada sekumpulan compromisedcomputer (dinamakan komputer zombie) yangmenjalankan program biasanya dirujuk sebagai cecacing,kuda Trojan atau backdoor (lubang) di bawahkawalan satu infrastruktur.Botnet originator (bot herder) boleh mengawal kumpulanberkenaan secara mudah alih dan biasanya atassebab-sebab yang mencurigakan.Bot biasanya bergerak secara sembunyi dan bot baruboleh menyaring persekitaran mereka secara automatikdan mengembangkan fungsi dengan menggunakankelemahan pengguna.Bot biasanya boleh menyaring dan berkembang tetapiapa yang lebih menakutkan ia boleh menjadi botnet yangmengawal sesuatu komuniti.Proses mencuri sumber pengkomputeran sebagaihasil sistem digabungkan menjadi botnet kadang-kaladirujuk sebagai scrumping.Botnet telah menjadi sebahagian daripada Internet,biasanya sesuatu yang tersembunyi.Biasanya botnet akan melibatkan pelbagai sumberperhubungan seperti dial-up, ADSL dan kabel dan pelbagaijenis rangkaian seperti pendidikan, korporat, kerajaandan kadang-kala ketenteraan.Kadang-kala pengawal akan bersembunyi dalampelayan IRC pada laman pendidikan atau korporat dimana sambungan berkelajuan tinggi boleh menyokongbilangan bot yang lebih banyak.Dalam beberapa kes, botnet berjaya ditemui dandikeluarkan dari Internet, misalnya polis Belanda menemui1.5 jutanod botnetdan di Norway,ISP Telenorberjayamenghalang10,000 nodbotnet.Kajianmendapatisatu perempatdaripadasemua komputerperibadiyang berhubungdenganInternetmempunyaibotnet.Bagaimana enkripsi berfungsi?DALAM kriptografi, enkripsi adalahproses mengubah sesuatu maklumat(seperti teks biasa) bagi menjadikannyatidak boleh dibaca sesiapakecuali mereka yang mempunyaipengetahuan tertentu yang biasanyadirujuk sebagai kunci.Hasilnya adalah maklumat yangdienkrip dan dekripsi pula adalahproses sebaliknya apabila maklumatberkenaan boleh dibaca semula.Enkripsi telah lama digunakan dalamketenteraan dan kerajaan bagimerahsiakan komunikasi.Kini enkripsi digunakan bagi melindungimaklumat dalam pelbagai sistemawam seperti komputer, rangkaian(seperti Internet e-commerce),telefon mudah alih, mikrofon tanpawayar, interkom tanpa wayar, peralatanBluetooth dan mesin perbankanautomatik.Enkripsi juga digunakan dalampengurusan hak digital bagi mengehadkanpenggunaan bahan hak ciptadan dalam perisian untuk melindungisalinan semula terhadap kejuruteraanreverse dan perisian lanun.VIRUS komputer adalah programkomputer yang menyalin diri sendiritanpa kebenaran atau pengetahuanpengguna.Bagaimanapun perkataan virusbiasanya digunakan bagi merujukkepada pelbagai jenis program malwareyang berlainan.Virus boleh mengubah salinanMengenali virus komputer?atau salinan berkenaan bolehmengubah dirinya sendiriseperti apa yang berlakudalam virus metamorpik.Virus hanya boleh bergerakdari satu komputerke komputer lain apabilahos dibawa ke komputeryang tidak dijangkiti misalnyaoleh pengguna yangsecara tidak sengajamenghantarnya menerusirangkaian atau Internetatau dengan membawadalam media mudah alih sepertidisket floopy, CD atau pemacuUSB.Selain itu virus boleh tersebarkepada komputer la in dengan menjangkitifail pada rangkaian sistemfail atau sistem fail yang boleh diaksesoleh komputer lain.Kadang-kala virus disalah erti dengancecacing komputer dan kudaTrojan.Cecacing boleh tersebar kepadakomputer lain tanpa memerlukan hosdan kuda Trojan.Enkripsi secara amnya bolehmelindungi mesej peribadi dan rahsiatetapi teknik lain masih diperlukanbagi mengesahkan integriti dan ketulenanmesej seperti messageauthentication code (MAC) atau tandatangandigital.Piawaian dan perisian dan perkakasankritografik bagi melakukanenkripsi telah berada di pasarantetapi memastikan kejayaan keselamatanmerupakan satu cabaran.Banyak komputer peribadi sekarangdisambung dengan Internet dankepada rangkaian kawasan setempat(LAN) memudahkan penyebarankod malicious (mencurigakan).Hari ini virus mungkin juga bolehmengambil kesempatan terhadapperkhidmatan rangkaian sepertiworld wide web, e-mail dan sistemperisian fail sehingga sukar menentukanantara virus dan cecacing.Terdapat beberapa virus yangdiprogramkan untuk memusnahkankomputer dengan memusnahkanprogram, memadamkan fail ataumemformat semula cakera keras.Sementara yang lain bukan direkauntuk melakukan kerosakan tetapireplikasi diri sendiri dan menjadikankehadirannya diketahui dengan teks,video atau mesej audio.Virus berkenaan boleh menjadimasalah bagi pengguna komputerdan mengambil memori komputeryang digunakan oleh program sah.Hasilnya ia akan menyebabkankehilangan data dan kerosakan padasistem.Disember2007

estipg20 12/20/07 9:00 AM Page 0220Disember2007Dunia sains21Disember2007AVG 7.5 FREE EDITIONLaman Web : http://www-.grisoft.com- AVG 7.5 memiliki kelebihan sepertikemas kini automatik, melindungi komputerdaripada serangan virus secara mendadakdan yang paling menarik adalah kemampuananti-virus ini dalam melakukanimbasan e-mel yang ada di dalam e-melluar.AOL ACTIVE VIRUS SHIELDLaman Web: http://www.activevirusshield.com- Perisian anti-virus percuma inididasarkan kepada salah satuprogram anti-virus berbayar terbaikiaitu Kaspersky Antivirusdan mengimbas dengan cemerlangserta melakukan kemaskinisecara automatik dari makmalKaspersky. Ia telah mendapatulasan yang sangat baik di kalanganpengguna Internet dan menjadisalah satu perisian anti-virusyang disyorkan.Oleh MOHD. KHUZAIRI ISMAILWaspada seranganViruskan virus tidak dapat menulis dirinyake dalam storan tersebut.AVIRA ANTIVIRUSLaman Web: http://www.freeav.com/- Anti-virus ini melindungi PCdari serangan virus hingga termasukvirus makro dan trojanserta variannya. Kekurangannyaadalah tidak disediakan kemaskinisecara automatik sebaliknyaperlu dilakukan secara manual.PERNAH berdepan dengan masalahkomputer dijangkiti virus?Bagi anda yang baru memilikikomputer dan tidak pasti denganpetanda bahawa komputer anda sebenarnyasudah diserang virus, beberapapetua di bawah boleh dijadikanpetunjuk.● Komputer anda beroperasi lebihperlahan daripada biasa dan keadaanitu pula berlaku secara berterusanatau konsisten.● Komputer anda tiba-tiba berhentiatau tidak memberi sebarang tindakbalas dan berlaku agak kerap.● Komputer tiba-tiba dihidupkan semula(restart) atau crash dan ini terjadibeberapa minit sekali.● Komputer tiba-tiba restart dan tidakboleh beroperasi seperti biasa lagi.● Aplikasi komputer tidak berjalanseperti sepatutnya. Cakera keras(hardisk) atau pemacu keras (diskdrive) tidak boleh diakses.● Aktiviti aplikasi komputer sepertimencetak tidak beroperasi sepertisepatutnya.Sering berlaku amaran kesilapanyang aneh dan tidak pernah berlakusebelumnya.● Sering kelihatan menu atau kotakdialog yang rosak.Sekiranya komputer anda menunjukkantanda-tanda di atas, besarkemungkinan komputer anda telahdijangkiti virus.Justeru dalam situasi ini, apakahyang perlu anda lakukan? Langkahpaling utama adalah mendapatkananti virus untuk membunuh virus-virusini namun, dalam kebanyakan situasi,mencegah virus itu sebelum ia berjayamemasuki komputer adalah lebih baik.Berikut pula ada panduan pencegahanvirus yang boleh anda ikuti.1. Jangan menggunakan disket, pendrive atau sebarang storan yangtidak diketahui puncanya.● Storan yang tidak diketahui inimungkin telah tercemar denganvirus. Amalan write-protect hendaklahdilakukan selalu bagi mempasti-2.Jangan sesekali menggunakan perisiancetak rompak.● Perisian cetak rompak lazimnyaialah perangkap penulis virus. Perisiansebenar yang telah dimodifikasidengan memasukkan virus ini lazimnyadijual dengan harga yang amatmurah.3. Jangan membuka e-mel yang mempunyaiattachment (disertai fail ataudokumen).● Teknologi internet telah digunakansepenuhnya oleh penulis virus. Viruskini mampu disebarkan melaluipembacaan e-mel yang telah tercemar.Kebanyakan e-mel ini akanmengandungi fail attachment dan iatetap mengandungi virus walaupundihantar oleh orang yang anda kenali.4. Gunakan Perisian Anti-Virus.● Perisian anti-virus ialah perisian utilitiuntuk mengesan dan memusnahkanvirus. Terdapat perisian ini yangboleh didapati secara percuma diInternet.Pilihan-pilihan anti virus yang bolehdimuat turun secara percuma dariInternet.AVAST 4 HOME EDITIONLaman Web: http://www.avast.com- Avast 4 Home Edition ialahsatu pakej anti-virus yang lengkapuntuk pengguna persendirian. Iamempunya dua antaramuka -untuk novis dan untuk penggunamahir, pengimbas virus denganStandard Shield (yang melindungikomputer dari membuka danmelaksanakan program malware)dan juga pengimbas e-mel yangakan mengimbas semua e-melyang masuk atau keluar. Avast 4Home juga boleh diakses diWindows Explorer dengan menubutang kanan tetikus dan jugadidatangkan dengan screen saveristimewa yang boleh mengimbassistem sewaktu komputer andatidak aktif. Perisian ini adalah percubaanuntuk 60 hari pertama dananda boleh terus menggunakannyasecara percuma denganmendaftar di laman webnya untukmendapatkan kunci pengaktifanpercuma melalui e-mel.BITDEFENDER8 FREE EDITIONLamanWeb: http://www.bitdefender.com- BitDefender Free Editionmengandungi pengimbas virus,pengemaskini dalam talian tetapibagi versi percuma, ia tidakmempunyai pengimbas secaramasa sebenar (real-time) danjuga tidak mengimbas e-mel. Iaakan mengimbas fail denganpantas termasuk fail-fail arkibseperti zip dan boot sector.

estipg24 20/12/2007 07:08pm Page 02fakta menarik24DisemberDisember2007200725Kronologi sejarah virus komputerVirus komputerancaman dunia siber■■■■■■■■■■1950s - Bell Labs membuat suatupermainan video eksperimentaldimana pemainnya menggunakanprogram jahat untuk menyerangkomputer pemain lawannya.1975 - Penulis kisah sains fiksyen,John Brunner, membayangkansuatu worm komputer menyebarmelalui jaringan.1984 - Fred Cohen memperkenalkanistilah virus komputer didalam buku jurnalnya.1986 - Virus komputer pertamabernama Brain ditulis oleh duaorang bersaudara di Pakistan.1987 - Worm yang bernamaChristmas tree menyerangjaringan komputer IBM.1988 - Worm internet menyebarpada jaringan US DARPA.1992 - Tercetusnya kebimbangandi seluruh dunia terhadap virusMichelangelo.1994 - Good Times, virus hoaxpertama muncul di dunia.1995 - Virus dokumen pertamayang bernama Concept ditemukan.1998 - CIH atau Chernobyl menjadivirus pertama yang mampumengganggu cakera keras komputer.■ 1999 - Mellisa, virus yang disebarkanmelalui e-mel mula merebakke seluruh dunia. Kemudianvirus Bubbleboy, menjadi viruspertama yang menyerang komputerketika pengguna membaca e-mel.■ 2000 - Love Bug, menjadi virus e-mel yang sangat berjaya. Padasaat itu juga ditemukan virus padasistem operasi Palm.■ 2001 - Virus yang mendakwadirinya berisi foto pemain tenisAnna Kournikova menyerang komputerdi seluruh dunia.■ 2002 - David L Smith, pembuatvirus Mellisa, dihukum penjaraselama 20 bulan oleh hakimAmerika Syarikat.■ 2003 - Worm Blaster disebarkan diinternet dengan memanfaatkankelemahan pada sistem operasiWindows. Pada waktu yang samajuga virus e-mel yang bernamaSobig turut tersebar sekali gusmenjadikan bulan Ogos 2003sebagai bulan terburuk untuk insidenvirus pada tahun tersebut.■ 2004 - Pembuat worm Netsky danBagle saling bersaing untukmeraih efek yang paling besar.DUNIA siber berhadapan dengan pelbagaiancaman cecacing, virus dan pelbagai.Oleh MOHD. KHUZAIRI ISMAILKETIKA virus komputer pertamakali tersebar, tidak ramai yangmenganggapnya akan menjadiancaman utama kepada dunia siberseperti hari ini.Ini kerana, virus tersebut yang dikenalisebagai Brain dibangunkan secaratidak sengaja oleh pasangan adikberadik Basit dan Amjad Farooq Alviyang berasal dari Pakistan.Mereka pada mulanya membangunkanBrain sebagai sebuah programuntuk melindungi hak cipta perisianperubatan mereka daripada dicerobohi.Bagaimanapun program itu bertukarmenjadi sebaliknya apabila ia mengisisetiap ruang di dalam disket menyebabkannyatidak lagi boleh digunakan.Semenjak itu, Brain menjadi populardan mencetus pembangunan pelbagaiprogram lain sepertinya dan semakincanggih seiring dengan perkembanganpesat teknologi komputer.Berikut disenaraikan beberapa jenisvirus komputer berbahaya yang mengancamkeselamatan pengguna siberdi seluruh dunia.Virus komputerVirus komputer merupakan suatuprogram yang dicipta untuk pelbagaitujuan dan juga boleh tersembunyi didalam sesebuah perisian.Virus komputer berkemampuanmenyalin diri dan menjangkiti bahagianatau program lain dalam komputer,dokumen dan sebagainya.Apabila program yang dijangkiti itudioperasikan, virus tersebut akan mengaktifserta melakukan salinan dirisendiri dan mendatangkan kerosakanseperti membuat paparan skrin,memadam data dan pelbagai kemusnahanlain.CecacingWorm atau cecacing berkemampuanmelakukan eksploitasi terhadapkelemahan suatu sistem operasi sertamenyalin diri pada rangkaian komputer.Antara cecacing yang pernah menyerangpengguna komputer adalahWorm Code Red yang mengeksploitasikelemahan Windows 2000.AdwareProgram yang memunculkan pop-upiklan atau iklan yang tersembunyi yangdimasukkan oleh pembuat program kedalam sesebuah program menyebabkanpengguna terpaksa menerimaiklan tersebut.SpywareProgram intipan yang berupaya mendapatkandan mengumpul maklumatpengguna sesebuah komputer tanpadisedari. Pencerobohan peribadi iniboleh menguntung pihak pengintip keranasesuatu maklumat terkumpul bolehdijual kepada pihak yang berminat atauuntuk sebarang strategi dan promosiproduk keluaran syarikat mereka.Program intipan ini boleh didatangibersama secara tersembunyi melaluiprogram berbentuk freeware, sharewareatau demo yang boleh dimuatturun dengan mudah di Internet.TrojanProgram ini sangat berbahaya keranaia membolehkan penggodam komputeruntuk mengawal serta melakukansebarang perubahan kepada komputertanpa pengetahuan pengguna komputertersebut. Selain itu ia juga berkemampuanmencipta, menghapus danmemindah sesuatu fail tanpa diketahui.SpamMelibatkan kegiatan e-mel yang tidakdiundang kehadirannya yang dihantardalam jumlah yang banyak dandilakukan sekadar sebagai hiburanatau aktiviti pengiklanan yang salahiaitu tanpa kebenaran penerimanya. Iakebiasaannya menyebabkan kepadapengguna daripada segi ruang e-meldan masa.

estipg26 20/12/2007 07:14pm Page 0226 sains sana-sini DisemberDisember2007272007PERDANA Menteri, Datuk Seri Abdullah Ahmad Badawi danMenteri <strong>Sains</strong>, Teknologi dan Inovasi, Datuk Seri Dr. JamaludinJarjis majlis penutupan NICE 2007 di PWTC, baru-baru ini.NICE 2007berlangsung cemerlangOleh MOHD. KHUZAIRI ISMAILMENERIMA kunjungan seramaikira-kira 10,000 orang ramai,Pameran dan PersidanganInovasi Kebangsaan 2007 (NICE2007) yang berlangsung di PusatDagangan Dunia Putra (PWTC) pada27 dan 30 November lalu mencatatkansejarah yang cukup penting kepadaperkembangan budaya reka ciptaserta penyelidikan dan pembangunan(R&D) di negara ini secara keseluruhannya.Sesuai dengan tema acara tahunanini iaitu Menjana Kekayaan danKesejahteraan Sosial, NICE 2007 disimpulkanberjaya menepati objektifpenganjurannya iaitu untuk mewujudkankesedaran mengenai kepentinganinovasi.Pengajuran cemerlang NICE 2007juga dilihat mampu merangsang danmenggalakkan budaya inovasi di setiapperingkat masyarakat <strong>Malaysia</strong> terutamanyadi kalangan generasi muda.Seperti tahun sebelumnya, NICE2007 kali ini mempamerkan bahanbahanpameran dan inovasi sains danteknologi semasa dengan memberitumpuan kepada inovasi produk,perkhidmatan, inovasi sekolah dan inovasiakar umbi.Ia membabitkan 30 pameran akarumbi, 20 pameran kategori produk, 14pameran kategori perkhidmatan dan 10penyertaan daripada peringkat sekolahselain turut disertai oleh institusi penyelidikanyang menerima geran R&D daripadaKementerian <strong>Sains</strong>, Teknologidan Inovasi (MOSTI).NICE 2007 kali ini juga menjadi acaratebesar dengan penganjuran serentakbeberapa acara penting seperti PameranAngkasawan, PersidanganBio<strong>Malaysia</strong> 2007, Waste to Wealth(W2W), ROBOFEST dan Nanotech<strong>Malaysia</strong> 2007.Persidangan Bio<strong>Malaysia</strong> yang merupakanacara perdana tahunan menemukanahli-ahli profesional, eksekutif,usahawan, pelabur dan penggubaldasar dari seluruh dunia seterusnyaberjaya menubuhkan jaringan dan perkongsianpendapat.ROBOFEST pula merupakan pertandinganrobot yang melibatkan beberapaperingkat seperti sekolah rendah,menengah dan institusi pengajiantinggi (IPT) seterusnya menggalakkanbudaya reka cipta di peringkat yanglebih awal.Merangkumi simposium dan forum,Nanotech 2007 yang bertujuan meningkatkanpengetahuan dan pendedahanmengenai pembangunan penyelidikannanoteknologi semasa juga berjayamenarik minat yang menggalakkandaripada orang ramai.Sambutan yang sama turut diterimadi pameran W2W sekali gus berjayamenyampaikan objektinya kepadaorang ramai iaitu untuk meningkatkankesedaran mengenai kepentingandan teknologi sedia ada untuk menjanakekayaan daripada hasilbuangan.NICE 2007 juga pastinyamenjadi detik paling bersejarahbuat MIMOS apabila projekmereka iaitu PrecisionAgriculture menerima AnugerahFrost & Sullivan iaituanugerah ulung yang diterima dinegara Asia dalam kategoriteknologi masa depan berasas-kanketepatan dalam pertanian.DR. Jamaludin Jarjis dan Khairy Jamaludin tertarik denganhasil penyelidikan yang dipamerkan pada NICE 2007.Beberapa peristiwa penting yangbakal menyemarakkan lagi perkembanganbudaya inovasi dan R&D di negaraini dalam beberapa bidang penyelidikankritikal juga berjaya dipersetujuiantaranya:■ pertukaran dokumen pengkomersialandi antara MIMOS dan SCAN.Ini adalah pengkomersialan teknologisekuriti Internet yang dibangunkanoleh MIMOS semasa Rancangan<strong>Malaysia</strong> Kelapan (RMK-8).■ Pertukaran dokumen di antaraCyberSecurity <strong>Malaysia</strong> dan Maybankbertujuan untuk membernarkanMaybank menggunakan programpendidikan keselamatan siber yangdisediakan oleh CyberSecurity <strong>Malaysia</strong>kepada pengguna perbankanInternet seluruh dunia.■ Pertukaran dokumen perjanjian kerjasamadalam penyelidikan danpengkomersialan di antara AgensiNuklear <strong>Malaysia</strong>, Core CompetenciesSdn. Bhd. dan KUB Berhad.■ Pertukaran dokumen perjanjianpenajaan WCIT 2008.■ Pertukaran dokumen di antara <strong>Malaysia</strong>nBiotechnology Corporationdan Nanobiotix.PELAJAR-PELAJAR dari Sek.Men.Teknik, Kuala Lumpur meraikan kejayaan dipilihsebagai pencipta muda.PALING mencuri tumpuan sepanjangpenganjuran NICE 2007 pastinyaAnugerah Inovasi Negara yang penyampaianhadiahnya disempurnakansendiri oleh Perdana Menteri,Datuk Seri Abdullah Ahmad Badawi.Tahun ini sebanyak 73 reka ciptadipertandingkan untuk merebutanugerah berprestij ini dalam empatkategori utama iaitu Produk, AkarUmbi, Perkhidmatan Awam danSekolah.Bank Tisu Negara mencatat sejarahtersendiri apabila dipilih sebagaipenerima anugerah itu kali ini dibawah kategori Perkhidmatan Awamsekali gus membawa pulang hadiahwang tunai berjumlah RM50,000.Institusi yang terletak di KubangKerian, Kelantan ini mendapatANTARAaktivitisempenaNICE 2007.pengiktirafan itu di atas kepakaranmereka sebagai institusi pertama dinegara ini yang mengumpulkan tisutisumanusia untuk tujuan perubatandan rawatan pesakit.Bank Tisu Negara juga telah menghasilkantulang sintetik daripada batukarang dan tulang lembu untuk dipindahkanke badan pesakit bagimenampung kekurangan tulang aslimanusia.Anugerah Inovasi Kebangsaanbagi kategori Produk pula diberikankepada penyelidik Universiti <strong>Sains</strong><strong>Malaysia</strong> (USM), Sureswaran Ramadassyang berjaya membangunkansistem persidangan multimedia yangboleh digunakan tanpa wayar.Turut berkongsi anugerah yangsama ialah penyelidik SIRIM, Dr.Bangga memilikiMakcik PCANTARA yang menarik perhatiansemasa penganjuran NICE 2007adalah prototaip komputer MakcikPC yang dilancarkan sendiri olehPerdana Menteri, Datuk Seri AbdullahAhmad Badawi pada 30 Novemberlalu.Makcik PC adalah komputer keluaranMIMOS Berhad dan dijangkaakan dipasarkan pada tahun 2009,merupakan komputer ternipis di dunia,murah serta sesuai untuk semuaperingkat umur termasuk wargatua.Komputer ini dilengkapi ikon yangmudah difahami seperti masjid, sampulsurat dan troli pada skrin dan dilengkapidengan WiFi, Bluetooth danjaringan Wimax sebagai sambunganrangkaian Internet tanpa wayar.Gajet seberat 800 gram ini juga dilengkapidengan kabel sambungantelevisyen dan dianggarkan berhargaRM537 hingga RM1,008 mengikutspesifikasi.Nama komputer tersebut melambangkanbetapa mudahnya ia digunakanoleh kanak-kanak, golongantua atau ‘makcik-makcik, suri rumah,pelajar dan peniaga kecil.Fazilah Fazan menerusi penyelidikannyamenghasilkan tulang sintetikyang boleh dimanfaatkan untukmerawat tulang dan rahang gigi yangrosak.Kategori Akar Umbi dimenangi olehMohd. Sharizan Ali dari Pusat GiatMara Kuantan yang mereka ciptakereta sorong boleh lipat pelbagai gunadan Bugs Tan Yeow Kiang menerusiciptaannya iaitu besi bersilangringan yang boleh digunakan dipelantar minyak dan kilang.Sementara itu, lapan penciptamuda dari Sekolah Menengah TeknikKuala Lumpur pula dipilih menerimaanugerah itu bagi kategori sekolahmenerusi ciptaan mereka iaitu sistempencegah kemalangan motosikalberkonsepkan ultrasonik.