56e70f90cbcc8c092f036d8005351fd9

56e70f90cbcc8c092f036d8005351fd9

56e70f90cbcc8c092f036d8005351fd9

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

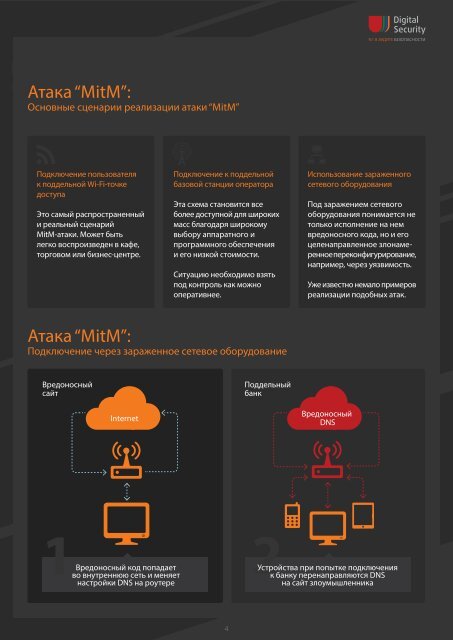

Атака “MitM”:<br />

Основные сценарии реализации атаки “MitM”<br />

Подключение пользователя<br />

к поддельной Wi-Fi-точке<br />

доступа<br />

Это самый распространенный<br />

и реальный сценарий<br />

MitM-атаки. Может быть<br />

легко воспроизведен в кафе,<br />

торговом или бизнес-центре.<br />

Подключение к поддельной<br />

базовой станции оператора<br />

Эта схема становится все<br />

более доступной для широких<br />

масс благодаря широкому<br />

выбору аппаратного и<br />

программного обеспечения<br />

и его низкой стоимости.<br />

Ситуацию необходимо взять<br />

под контроль как можно<br />

оперативнее.<br />

Использование зараженного<br />

сетевого оборудования<br />

Под заражением сетевого<br />

оборудования понимается не<br />

только исполнение на нем<br />

вредоносного кода, но и его<br />

целенаправленное злонамеренное<br />

переконфигурирование,<br />

например, через уязвимость.<br />

Уже известно немало примеров<br />

реализации подобных атак.<br />

Атака “MitM”:<br />

Подключение через зараженное сетевое оборудование<br />

Internet<br />

1 2<br />

4