Prefazione - McGraw-Hill Informatica

Prefazione - McGraw-Hill Informatica

Prefazione - McGraw-Hill Informatica

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

PREFAZIONE<br />

XI<br />

<strong>Prefazione</strong><br />

A chi è rivolto questo manuale sviluppato dal Gruppo di Lavoro congiunto<br />

AICA e CLUSIT, relativo al modulo “IT Security” della ECDL<br />

Advanced? A quali ruoli e a che tipo di attività si indirizza? La risposta<br />

non è immediata e, poiché il programma ECDL Advanced è di portata<br />

europea, è da qui che bisogna partire.<br />

Tutti i Paesi facenti parte dell’Unione Europea hanno differenti criteri<br />

di classificazione dei settori economici e delle relative professioni ma, con<br />

qualche sforzo, tutti possono ricondursi a due fonti sovranazionali:<br />

• il NACE (Nomenclature spéciale des Activités économiques dans la<br />

Communauté Européenne) per i settori merceologici;<br />

• l’ISCO (International Standard Classification of Occupations) per le<br />

occupazioni nei vari settori.<br />

Per il settore ICT, le categorie di riferimento ISCO sono la 213 (Computing<br />

Professionals) e la 312 (Computer Associate Professionals). Chi<br />

siano e quali attività svolgano i “Computing Professionals” è facilmente<br />

intuibile e non serve qui approfondirlo.<br />

Conviene invece indagare meglio il ruolo dei “Computer Associate<br />

Professionals” che hanno come compito principale di “fornire assistenza<br />

agli utenti ... controllare e supervisionare l’operatività dei sistemi ... sviluppare<br />

piccoli programmi finalizzati all’installazione e all’utilizzo dell’hardware<br />

e del software …”.<br />

È evidente da queste indicazioni che i “Computer Associate Professionals”<br />

non sono dei professionisti ICT in quanto la loro estrazione elettiva<br />

è piuttosto dal mondo degli utenti.

XII<br />

PREFAZIONE<br />

Il programma europeo ECDL Advanced, e quindi anche questo volume, si<br />

indirizzano proprio a tale figura definita come “superutente” con esplicito<br />

riferimento alla sua origine.<br />

L’orientamento al migliore impiego della strumentazione disponibile<br />

e al supporto dei colleghi nelle loro attività informatizzate, ne fanno un<br />

ruolo cruciale per il recupero del cosiddetto skills gap, ossia di quella<br />

carenza diffusa di competenze ICT che è caratteristica dell’Europa e che<br />

rischia di essere un freno allo sviluppo.<br />

È convinzione dell’AICA, suffragata da ampi riscontri di mercato e<br />

peraltro condivisa dalle associazioni europee consorelle raggruppate nel<br />

CEPIS (Council of European Professional Informatics Societies) che, su<br />

questa figura, sia necessario investire a livello comunitario, considerata la<br />

struttura produttiva europea (e, in particolare, italiana) a larga prevalenza<br />

di piccole e medie imprese. Queste, infatti, nella loro attività quotidiana,<br />

non sempre possono permettersi (e spesso non saprebbero avvalersene)<br />

delle specializzazioni caratteristiche dei professionisti ICT.<br />

Ma il “superutente” gioca un ruolo importante anche nella Pubblica<br />

Amministrazione dove esiste una molteplicità di uffici decentrati che non<br />

riescono a essere assistiti con la necessaria continuità dalle strutture ICT<br />

centralizzate.<br />

Il manuale che viene qui presentato non esaurisce le competenze definite<br />

a livello europeo per il “superutente”. Tali competenze sono descritte<br />

in dettaglio nel Syllabus dei cinque moduli (Hardware, Operating Systems,<br />

LAN and Network Services, Expert Network Use, Security) che fanno parte<br />

della certificazione ECDL IT Administrator del programma europeo<br />

ECDL Advanced, e che viene riportato per esteso nel volume. Tra questi<br />

moduli il volume sceglie quello riguardante la IT Security, che si riferisce<br />

alle competenze richieste dal compito di coordinamento e di assistenza<br />

riguardanti i vari aspetti della sicurezza informatica. Si tratta del modulo<br />

più innovativo e complesso che fornisce al “superutente” delle reali capacità<br />

di protezione dei dati sensibili che circolano in un’organizzazione.<br />

Giulio Occhini<br />

Presidente AICA

PREFAZIONE<br />

XIII<br />

Presentazione<br />

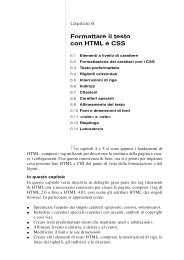

Gli argomenti trattati nel volume sono facilmente riconducibili, grazie ai<br />

riferimenti numerici a margine del testo, alla numerazione ufficiale con<br />

cui essi sono classificati nella certificazione ECDL IT Administrator -<br />

Modulo 5, riportata integralmente in Appendice.<br />

Il contenuto è stato organizzato in capitoli, che possono essere letti<br />

anche in modo indipendente l’uno dall’altro.<br />

Gli autori

XIV<br />

PREFAZIONE<br />

PRESENTAZIONE<br />

Da sinistra verso destra, partendo dalla fila in piedi:<br />

Gabriele Faggioli<br />

Gabriele Faggioli è collaboratore dello Studio Legale Tamburrini Savi &<br />

Associati di Milano.<br />

È specializzato in Information Technology Law, negli aspetti legali<br />

della sicurezza informatica, in contrattualistica informatica e nel diritto<br />

dell’editoria. Collabora con l’Area Sistemi Informativi della SDA Bocconi<br />

per la quale tiene corsi che approfondiscono le tematiche legali e contrattuali<br />

dell’informatica e dei sistemi informativi.<br />

È Presidente di A.N.GA.P. (Associazione Nazionale Garanzia della Privacy).<br />

Scrive articoli per MKT e per Itali@oggi.it ed è autore di alcuni libri<br />

aventi ad oggetto il diritto dell’informatica.<br />

Sua è la quasi totalità del capitolo 8, che descrive gli aspetti legali della<br />

protezione dei dati.<br />

Stefano Zanero<br />

Laureato in Ingegneria <strong>Informatica</strong> presso il Politecnico di Milano, con<br />

una tesi sullo sviluppo di un IDS basato su algoritmi di apprendimento,<br />

attualmente è dottorando di ricerca presso il dipartimento di Elettronica ed<br />

Informazione. Tra i suoi interessi di ricerca attuali figurano la “behavior<br />

engineering” e le performance dei sistemi di sicurezza. È socio dell’Institute<br />

of Electrical and Electronics Engineers e della Association for Computing<br />

Machinery. Svolge l’attività di Information Security Analyst per<br />

IDG Corporation: in tale veste ha partecipato a convegni nazionali ed internazionali,<br />

e cura inoltre la rubrica “Diario di un Security Manager” per<br />

ComputerWorld Italia. Ha svolto e svolge attività private di consulenza<br />

sulle tematiche della sicurezza e dell’integrazione di rete.<br />

Suo è il capitolo 9, che descrive gli aspetti sociali ed etici della sicurezza<br />

dei computer.<br />

Giovanni Franza<br />

Attivo fin dalla fine degli anni ‘70 come consulente nel mondo EDP, ha<br />

partecipato alla definizione di vari sistemi sia nell’ambito delle reti che in<br />

quello della system integration. Le sue esperienze spaziano dalla gestione<br />

statistica delle linee di produzione (Simmenthal) all’integrazione dei Centri<br />

Unici di Prenotazione Ambulatoriale (Magenta) ai sistemi di text retrieval<br />

(Mondadori e Periodici San Paolo). Attualmente si occupa di sicurezza in<br />

sistemi non omogenei tramite soluzioni open source. È autore con Marina

PRESENTAZIONE<br />

PREFAZIONE<br />

XV<br />

Cabrini di diversi libri introduttivi ai sistemi operativi e agli applicativi di ufficio.<br />

Coordina per AICA il gruppo di lavoro italiano che partecipa alla definizione<br />

della certificazione IT Administrator nell’ambito del progetto ECDL.<br />

Sua è la parte finale del capitolo 2, dedicata al protocollo SSH, e quella<br />

iniziale del capitolo 7, dedicata ai protocolli di rete.<br />

Andrea Caccia<br />

Laureato in Ingegneria Elettronica presso il Politecnico di Milano con una<br />

tesi su modellazione di dati in ASN.1, ha operato sia in ambito di progetti<br />

di ricerca europei (RACE ed ESPRIT) su reti a larga banda, sia in ambito<br />

di progetti sulla sicurezza informatica. In particolare si è occupato della<br />

definizione di schemi di directory X.500, della definizione e progettazione<br />

di sistema di pagamento sicuro e di RA e CA in ambito bancario, oltre<br />

a progettazione di PKI per certificatori accreditati presso AIPA. Attualmente<br />

è responsabile tecnico per lo sviluppo software di progetti PKI di<br />

Innovery. Partecipa regolarmente ai lavori di UNINFO STT.<br />

Suoi sono la gran parte del capitolo 2, dedicato alla confidenzialità e<br />

integrità, e il capitolo 6, relativo all’infrastruttura a chiave pubblica.<br />

Vittorio Asnaghi<br />

Vittorio Asnaghi, laureato in ingegneria elettronica, si è occupato fino al<br />

1990 di sviluppo di software di base presso i laboratori di Honeywell e<br />

Olivetti, in Italia e negli Stati Uniti. Dal 1990 a 1993 è stato direttore R&D<br />

di ESA Software. Dal 1993 la sicurezza delle informazioni è alla base<br />

delle sue attività professionali: ha realizzato in Italia il primo Centro di<br />

Valutazione indipendente per la sicurezza informatica e partecipato a progetti<br />

internazionali per la Difesa. Dal 2003 è libero professionista. Socio<br />

fondatore di CLUSIT, è attualmente membro del comitato direttivo e scrive<br />

regolarmente per la rivista ICT Security.<br />

Suo è il capitolo 1, dedicato ai concetti fondamentali della sicurezza<br />

informatica.<br />

Luca Accornero<br />

Luca Accornero è attivo dalla fine degli anni ‘80 come consulente aziendale.<br />

In particolare ha maturato significative esperienze nell’installazione ed implementazione<br />

di sistemi CAD e nella gestione informatizzata della documentazione<br />

tecnica. Da diversi anni si occupa di formazione nel settore ICT;<br />

dal 1994 collabora con ASPHI (Associazione per lo Sviluppo di Progetti<br />

Informatici per gli Handicappati), occupandosi della progettazione e realiz-

XVI<br />

PREFAZIONE<br />

PRESENTAZIONE<br />

zazione di percorsi formativi per persone disabili. Attualmente è impegnato in<br />

progetti FAD (Formazione A Distanza), nello studio, identificazione ed ottimizzazione<br />

delle metodologie di erogazione di percorsi formativi a distanza.<br />

Suoi sono i capitoli 3, 4, 5, dedicati alla confidenzialità e integrità,<br />

sicurezza di rete e protezione dei dati.<br />

Marina Cabrini<br />

Laureata in Scienze dell’Informazione, si è occupata di definizione e sviluppo<br />

di interfacce utente in progetti di text retrieval su client non omogenei.<br />

Ha tenuto diversi corsi presso l’Università Cattolica di Milano e il<br />

Politecnico di Milano. Autrice insieme a Giovanni Franza di diversi libri<br />

introduttivi ai sistemi operativi e agli applicativi di ufficio. Attualmente è<br />

membro dell’Expert Panel Group della Fondazione ECDL per la definizione<br />

del Syllabus e dei QTB nell’ambito del progetto ECDL.<br />

Sua è la revisione del capitolo 5 e i punti relativi ai cookie del capitolo<br />

8. Si è anche occupata dell’editing del materiale, collazionando e rivedendo<br />

i contributi di tutto il gruppo.<br />

Claudio Telmon<br />

Consulente freelance nel campo della sicurezza delle reti informatiche,<br />

particolarmente per quanto riguarda la progettazione e valutazione della<br />

sicurezza di reti e servizi. Svolge regolarmente attività didattica, in particolare<br />

per il Dipartimento di <strong>Informatica</strong> dell’Università di Pisa. Membro<br />

del Comitato Direttivo del CLUSIT.<br />

Sua è la quasi totalità del capitolo 7, relativo alla sicurezza di rete.<br />

Ringraziamenti<br />

Gli autori desiderano ringraziare varie persone, che verranno citate in ordine<br />

rigorosamente sparso: Andrea Paramithiotti per il contributo dato alle<br />

traduzioni, Oscar Maeran e Viviana Mejani di Piemme <strong>Informatica</strong> per la<br />

pazienza e la disponibilità dimostrata durante la composizione di questo<br />

libro, Luciana Bolla di <strong>McGraw</strong> <strong>Hill</strong> per la fattiva collaborazione e il sostegno<br />

che ci ha dato. Uno speciale ringraziamento va anche ai nostri<br />

partner, che ci hanno sopportati e supportati durante tutte le fasi di stesura<br />

e realizzazione di questo volume. Infine un ringraziamento particolare va<br />

a Giulio Occhini, presidente AICA, che ha dato il via al progetto e che ci è<br />

stato vicino durante tutta la realizzazione.