Prosjekt 3 Komplett svindel

Prosjekt 3 Komplett svindel

Prosjekt 3 Komplett svindel

- No tags were found...

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

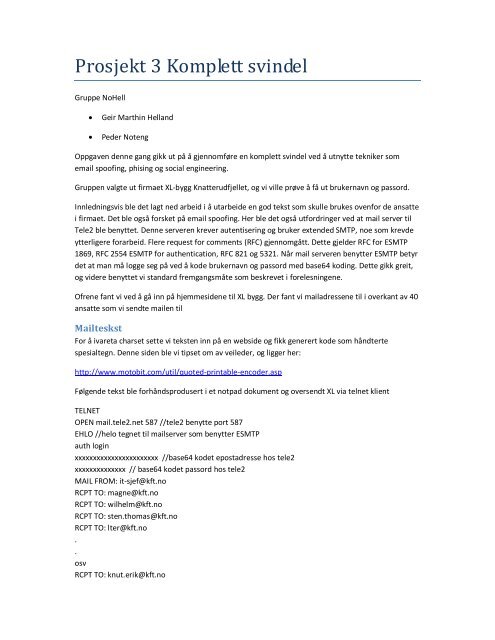

<strong>Prosjekt</strong> 3 <strong>Komplett</strong> <strong>svindel</strong>Gruppe NoHell· Geir Marthin Helland· Peder NotengOppgaven denne gang gikk ut på å gjennomføre en komplett <strong>svindel</strong> ved å utnytte tekniker somemail spoofing, phising og social engineering.Gruppen valgte ut firmaet XL-bygg Knatterudfjellet, og vi ville prøve å få ut brukernavn og passord.Innledningsvis ble det lagt ned arbeid i å utarbeide en god tekst som skulle brukes ovenfor de ansattei firmaet. Det ble også forsket på email spoofing. Her ble det også utfordringer ved at mail server tilTele2 ble benyttet. Denne serveren krever autentisering og bruker extended SMTP, noe som krevdeytterligere forarbeid. Flere request for comments (RFC) gjennomgått. Dette gjelder RFC for ESMTP1869, RFC 2554 ESMTP for authentication, RFC 821 og 5321. Når mail serveren benytter ESMTP betyrdet at man må logge seg på ved å kode brukernavn og passord med base64 koding. Dette gikk greit,og videre benyttet vi standard fremgangsmåte som beskrevet i forelesningene.Ofrene fant vi ved å gå inn på hjemmesidene til XL bygg. Der fant vi mailadressene til i overkant av 40ansatte som vi sendte mailen tilMailteskstFor å ivareta charset sette vi teksten inn på en webside og fikk generert kode som håndtertespesialtegn. Denne siden ble vi tipset om av veileder, og ligger her:http://www.motobit.com/util/quoted-printable-encoder.aspFølgende tekst ble forhåndsprodusert i et notpad dokument og oversendt XL via telnet klientTELNETOPEN mail.tele2.net 587 //tele2 benytte port 587EHLO //helo tegnet til mailserver som benytter ESMTPauth loginxxxxxxxxxxxxxxxxxxxxxxx //base64 kodet epostadresse hos tele2xxxxxxxxxxxxxx // base64 kodet passord hos tele2MAIL FROM: it-sjef@kft.noRCPT TO: magne@kft.noRCPT TO: wilhelm@kft.noRCPT TO: sten.thomas@kft.noRCPT TO: lter@kft.no..osvRCPT TO: knut.erik@kft.no

DATAfrom: ”Thorgrim Wold” to: "Alle ansatte Knatterudfjellet" reply-to: "avdled-IT@kft.no" //her fikk vi ikke satt opp replay til oss selv uten at dette ble vist i en evtsvarmailsubject: VIKTIG MELDING!!MIME-Version: 1.0Content-type: text/html; charset=iso-8859-1Content-transfer-encoding: quoted-printable VIKTIG MELDING TIL ALLE ANSATTEVi har et dataangrep mot oss i dag som s=E5 langt kan ha kostet oss over =900 000 kroner. Det jobbes for fullt med =E5 finne hullet og stoppe =<strong>svindel</strong>en. Det ser ut som at hackerne har kommet inn p=E5 en eller flere =av de ansattes omr=E5der og foretatt <strong>svindel</strong>en derfra. Dette gir spor =til at det er ansatte som har svindlet firmaet.For =E5 kunne spore opp hvor svindlen har blitt gjennomf=F8rt m=E5 =samtlige ansatte umiddelbart endre sine brukernavn og passord ved =E5 =f=F8lge linken i denne mailen. Nye passord vil bli satt i kraft straks =dette angrepet er stoppet. Det vil bli gitt beskjed om n=E5r det nye =passordet er aktivtert.Dette utgj=F8r en stor trussel mot Knatterudfjellet ettersom andre =hackere ogs=E5 kan f=E5 kunnskap om at det er mulig =E5 svindle oss p=E5 =denne m=E5ten. Det er derfor ekstremt viktig at disse opplysningene ikke =lekker til utenforst=E5ende f=F8r vi har klart =E5 identifisere angrepet =og stoppet det. V=E6r meget varsom med hvem dere sender email til i dag. =Sjekk at det er virkelige personer dere sender mail til.F=F8lg linken under og fyll inn brukernavn, passord og trykk Lagre. Deretter ber du alle andre ansatte p=E5 din avdeling gj=F8re det =samme umiddelbart. S=F8rg for at ingen utenforst=E5ende oppfatter denne =krisen.Med hilsenfor Knatterudfjellet Trelast ASThorgrim WoldTlf 69 35 56 60Logg p=E5________________________________________Mottakeren har selv ansvar for =E5 sjekke om denne e-post og dens =

vedlegg inneholder virus eller andre typer feil eller mangler. Avsender =p=E5tar seg ikke noen form for ansvar for tap eller skader av noen art =som eventuelt blir p=E5f=F8rt direkte eller indirekte fra denne e-post =eller dens vedlegg..QUITHos mottakeren så mailen slik ut:WebsideDenne mailen peker videre til en webside hvor brukerne skal skrive inn sine brukerdata, deriblantbrukernavn, gammelt passord og nytt passord.Web siden ble satt opp på skolens server men ved å registrere en adresse som lignet knatterudfjelletsin adresse ble dette rutet videre til skolens server slik at man ikke skulle adressen skulle avsløres forenkelt.Original adresse for xl bygg er:http://knatterudfjellet.xl-bygg.no/adressen vi benyttet er:http://knatterudfjellet-xl-bygg.no-ip.info

tjeneste for å sette opp en ”fake” adresse er hos no-ip, og var gratisSidene som de ansatte fikk opp så slik ut:Som man ser er det informasjon nederst på siden som indikerer at dette ikke er helt som det skal.Registrering av informasjonKoden som lå bak siden lagret informasjonen i en fil med de gjeldende parametrer som brukeren lainn sammen med tidsmerking av hver enkelt registrering.Social EngineeringEn stadig mer utbredt måte å skaffe seg informasjon eller stjele fra bedrifter og enkeltpersoner, ersåkalt Social Engineering. Det går ut på å overvåke, forvirre eller lure personer til å gi fra seginformasjon de absolutt ikke burde gitt fra seg. Dette gjøres i et stort omfang.På internett kan man bli ”fulgt opp” over lengre tid av en person eller gruppe som ønsker å stjele noefra deg. Dette kan være alt fra eiendeler du har hjemme, via personopplysninger til bankkonti.Mange har ”venner” på bl.a. Facebook som de ikke aner hvem er og som kan ha helt andre hensikter

enn å bli venn med deg. Kanskje er de mer opptatt av personlige opplysninger om deg som bosted,når du er hjemme, når du er på ferie etc. Informasjonen utnytter de til å begå uønskede handlinger.De kan også sende deg mail og be om din bistand i en eller annen sak. Nigeria-brevene som de flestenå har mottatt i en eller flere utgaver, er kanskje et av de mer kjente forsøkene på Social Engineeringvia mail.Det finnes også en rekke saker som er lik vårt eksperiment hvor objektet utsettes for fiktive krisersom har oppstått og blir bedt om å gi informasjon som de overhode ikke burde gi fra seg. Man spillerpå stressfaktoren og utnytter dette til egen vinning.Andre virkemidler som er velkjente er de som tar direkte kontakt med objektet og forvirrer dem,eller lurer dem til å gi fra seg informasjon eller verdier. Vi har blant annet sett hvordan en gruppeorganiserer seg og spiller på typiske faktorer som lett forvirrer objektet, for eksempel vakre kvinnerfår lett kontakt med menn, hyggelige og hjelpsomme personer som plutselig dukker opp og taroppmerksomheten din mens en annen raner deg. Det finnes mange slike eksempler fra nyhetbildetde siste årene, spesielt har det blitt fokusert mot organiserte bander fra øst-europa som bruker disseteknikkene.Vårt forsøk gikk ut på å avlede de to mest sentrale personene i målfirmaet ved arrangere et møtemed dem. Dermed ville de være blokkert den tiden angrepet pågikk. For å maksimere utfallet ville ennærmere studie av de ansattes forhold til og kunnskap om IT-sikkerhet vært nødvendig. Det kunnevært gjort ved f.eks. å besøke forretningene, observere de ansatte, velge potensielle ”gode” ofre,skaffe oss informasjon om emailen til de aktuelle ved å være fiktive kunder og be om tilbud til våremail etc.Tidsbegrensningen gjorde at vi valgt noen snarveier. Vi var også litt for forsiktige (les ”pinglete”) medtanke på konsekvenser for oss selv og bedriften og valgte å avtale med daglig leder før vi satte i gang.Vi skulle blokkere IT-sjefen i form av et møte mens angrepet pågikk. Dette måtte vi dessverre ogsåforenkle fordi det ikke var mulig å få til et møte med vedkommende innen rimelig tid. Men vi fikkgehør for vårt ønske om møte og hadde det på plass før vi valgte å forkorte ned tiden og informereIT-sjefen.Virkemidlene:- Svindeltrussel mot bedriften à fare for bedriftens økonomi- Svindel via de ansattes brukernavn og passord à kan det være en ansatt???- Hastesak med stor tyngde à Stressfaktor- Frykt for at informasjonen kan spre seg til andre à Lojalitetsfølelse for egen arbeidsplass- Utfør først – informèr deretter kollegaer à Viktighet, haster veldig (”livreddende”)Et reelt angrep ville hatt vesentlig bedre research for målutvelgelse, bedre selektering av tidspunkthvor de med tilsynelatende mer kompetanse var borte fra arbeidsplassen, bedre selektering avmålobjekt – ikke alle på maillisten.

Oppgaven ga oss likevel et så stort antall brukernavn og passord at vi ved et reelt tilfelle med en godorganisering kunne fått utført <strong>svindel</strong> ved bedriften. Vi tenker spesielt om vi hadde rekruttert enansatt til å foreta selve vareuttaket via en annens brukernavn og passord. Det tar litt lengre tid åspore IP-adresser og bestillinger når en som normalt befinner seg i systemet utfører <strong>svindel</strong>en. Ved åhacke intranettet hvor bestillingene foregår, ville også skaden kunne blitt stor.En ansatt oppdaget nesten umiddelbart at noe var galt når angrepet ble innledet og alarmen gikk. Enrekke emails ble sendt ut til alle de ansatte og demmet dermed opp for de som ennå ikke hadderukket å ”lage” nye passord. Meget våkent av vedkommende.<strong>Prosjekt</strong>et har vært meget interessant og gir både oss, bedriften og de ansatte gode kunnskaper omfarene ved dette når vi presenterer forsøket for dem i slutten april/begynnelsen av mai d.å. Vi serfrem til denne presentasjonen.ResultatTotalt fikk vi inn 8 registreringer, hvorav en var tom. Av totalt 46 utsendte mail er ikke dette så ille(for ofrene). For vår side var det kanskje ikke så mange som vi håpet på, men her er i utgangspunkteten registrering tilstrekkelig til å kunne logge seg på systemet.Vi hadde ikke noen direkte tilgang til systemene hos xl-bygg og kunne slik sett ikke utnyttetinformasjonen. Hadde dette vært en reell situasjon ville forberedelsene vært bedre ved å funnet uthvordan vi kunne skaffet oss tilgang.Daglig leder og IT-leder var godt informert, og hadde samtykket i det vi gjorde, og det er et ønske fravirksomheten at vi presenterer de funnene vi fikk. Dette kan vel derfor betraktes som et White hack