Sistemi za odkrivanje vdorov

Sistemi za odkrivanje vdorov

Sistemi za odkrivanje vdorov

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

SISTEMI ZA ODKRIVANJE VDOROV<br />

Zagotavljanje varnega informacijskega sistema je <strong>za</strong> sistemske upravitelje izjemno <strong>za</strong>htevna<br />

naloga, saj se napade hekerjev in škodljivih programskih kod pogosto <strong>za</strong>zna šele tedaj, ko<br />

nastopi škodni dogodek (kraja intelektualne lastnine, razkritje poslovne skrivnosti, prenehanje<br />

delovanja informacijskega sistema in podobno) – torej prepozno. Zaradi tega je nujno, da<br />

napade hekerjev in delovanje škodljivih programskih kod <strong>za</strong>znamo, preden nam lahko<br />

škodijo.<br />

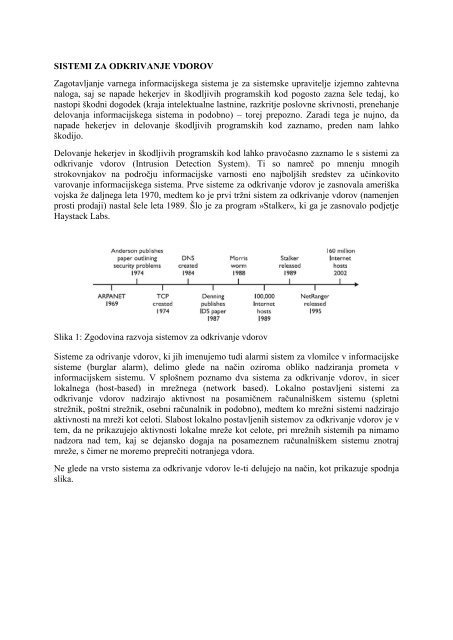

Delovanje hekerjev in škodljivih programskih kod lahko pravočasno <strong>za</strong>znamo le s sistemi <strong>za</strong><br />

<strong>odkrivanje</strong> <strong>vdorov</strong> (Intrusion Detection System). Ti so namreč po mnenju mnogih<br />

strokovnjakov na področju informacijske varnosti eno najboljših sredstev <strong>za</strong> učinkovito<br />

varovanje informacijskega sistema. Prve sisteme <strong>za</strong> <strong>odkrivanje</strong> <strong>vdorov</strong> je <strong>za</strong>snovala ameriška<br />

vojska že daljnega leta 1970, medtem ko je prvi tržni sistem <strong>za</strong> <strong>odkrivanje</strong> <strong>vdorov</strong> (namenjen<br />

prosti prodaji) nastal šele leta 1989. Šlo je <strong>za</strong> program »Stalker«, ki ga je <strong>za</strong>snovalo podjetje<br />

Haystack Labs.<br />

Slika 1: Zgodovina razvoja sistemov <strong>za</strong> <strong>odkrivanje</strong> <strong>vdorov</strong><br />

Sisteme <strong>za</strong> odrivanje <strong>vdorov</strong>, ki jih imenujemo tudi alarmi sistem <strong>za</strong> vlomilce v informacijske<br />

sisteme (burglar alarm), delimo glede na način oziroma obliko nadziranja prometa v<br />

informacijskem sistemu. V splošnem poznamo dva sistema <strong>za</strong> <strong>odkrivanje</strong> <strong>vdorov</strong>, in sicer<br />

lokalnega (host-based) in mrežnega (network based). Lokalno postavljeni sistemi <strong>za</strong><br />

<strong>odkrivanje</strong> <strong>vdorov</strong> nadzirajo aktivnost na posamičnem računalniškem sistemu (spletni<br />

strežnik, poštni strežnik, osebni računalnik in podobno), medtem ko mrežni sistemi nadzirajo<br />

aktivnosti na mreži kot celoti. Slabost lokalno postavljenih sistemov <strong>za</strong> <strong>odkrivanje</strong> <strong>vdorov</strong> je v<br />

tem, da ne prikazujejo aktivnosti lokalne mreže kot celote, pri mrežnih sistemih pa nimamo<br />

nadzora nad tem, kaj se dejansko dogaja na posameznem računalniškem sistemu znotraj<br />

mreže, s čimer ne moremo preprečiti notranjega vdora.<br />

Ne glede na vrsto sistema <strong>za</strong> <strong>odkrivanje</strong> <strong>vdorov</strong> le-ti delujejo na način, kot prikazuje spodnja<br />

slika.

Slika 2: Shematski prikaz delovanja sistemov <strong>za</strong> <strong>odkrivanje</strong> <strong>vdorov</strong><br />

<strong>Sistemi</strong> <strong>za</strong> <strong>odkrivanje</strong> <strong>vdorov</strong> temeljijo na osnovi strojnih in programskih delov. Tipični so<br />

sestavljeni iz zbiralca prometa (traffic colector), motorja <strong>za</strong> analiziranje zbranega prometa<br />

(analysis engine), podatkovne baze (singnature database) <strong>za</strong> prepoznavo napadov ter<br />

uporabniškega vmesnika ter generatorja poročil (user interface and reporting).<br />

Zbiralec prometa (traffic colector) zbira podatke o aktivnostih v lokalnem omrežju in jih<br />

posreduje sistemu <strong>za</strong> <strong>odkrivanje</strong> <strong>vdorov</strong>. V mrežnih sistemih <strong>za</strong> <strong>odkrivanje</strong> <strong>vdorov</strong> je zbiralec<br />

prometa običajno mehanizem <strong>za</strong> kopiranje prometa mrežnih pove<strong>za</strong>v, ki deluje na podoben<br />

način kot vohunska programska oprema (sniffer). Motor <strong>za</strong> analiziranje zbranega prometa<br />

(analysis engine) zbira podatke o aktivnostih v lokalni mreži in jih primerja z vzorci vnaprej<br />

znanih »sumljivih« ter zlonamernih aktivnostih, ki so shranjene v podatkovni bazi (singnature<br />

database) <strong>za</strong> prepoznavanje napadov. Uporabniški vmesnik in generator poročil (user<br />

interface and reporting) pa služita upravitelju sistema kot sredstvo <strong>za</strong> posredovanje podatkov<br />

in poročil o dogajanju v lokalnem omrežju. <strong>Sistemi</strong> <strong>za</strong> <strong>odkrivanje</strong> <strong>vdorov</strong> lahko generirajo<br />

alarme tudi v primeru, ko do napada ni prišlo. Tovrsten pojav imenujemo lažni alarmi (false<br />

positives). Včasih pa sistemi <strong>za</strong> <strong>odkrivanje</strong> <strong>vdorov</strong> ne javijo dejanskega napada. Tovrsten<br />

pojav s tujko imenujemo false negatives.<br />

Ker se slovenska podjetja večinoma odločajo <strong>za</strong> mrežne rešitve odrivanja <strong>vdorov</strong>, se bomo<br />

poglobili v njihovo delovanje in uporabo. Ti sistemi so kot nalašč <strong>za</strong> <strong>odkrivanje</strong> zlonamernih<br />

aktivnosti, kot so <strong>za</strong>vračanje storitev (Denial of service), skeniranje vrat (port scans),<br />

pošiljanje zlonamerih podatkovnih paketov (malicious pavets), skeniranje ranljivosti sistema<br />

(vulnerability scanning), pošiljanje virusov, trojancev in črvov, tuneliranje (tunneling) ter<br />

<strong>odkrivanje</strong> gesel s pomočjo napada»brute-force«.<br />

Mrežni sistemi <strong>za</strong> odrivanje <strong>vdorov</strong> morajo biti postavljeni v demilitarizirano cono (DMZ),<br />

kjer lahko spremljajo promet s svetovnega spleta v lokalno mrežo in obratno.

Slika3: Shematski prikaz delovanja sistemov <strong>za</strong> <strong>odkrivanje</strong> <strong>vdorov</strong><br />

Mrežni sistemi <strong>za</strong> odrivanje <strong>vdorov</strong> imajo prednosti in slabosti. Prednosti mrežnega sistema<br />

<strong>za</strong> odrivanje <strong>vdorov</strong> so, da z majhnim številom sistemov <strong>za</strong> odrivanje <strong>vdorov</strong> pokrijemo<br />

celoten informacijski sistem, razvijanje, vzdrževanje in nadgradnja mrežnega sistema <strong>za</strong><br />

odrivanje <strong>vdorov</strong> so bistveno lažji in hitrejši od lokalno postavljenih sistemov, mrežni sistem<br />

<strong>za</strong> <strong>odkrivanje</strong> <strong>vdorov</strong> pa daje upravitelju tudi sliko delovanja celotnega informacijskega<br />

sistema, s čimer je bistveno lažje odkrivati napade na mrežo kot celoto. Slabosti mrežnega<br />

sistema <strong>za</strong> odrivanje <strong>vdorov</strong> so, da je mrežni sistem <strong>za</strong> <strong>odkrivanje</strong> <strong>vdorov</strong> povsem neuporaben<br />

oziroma nekoristen <strong>za</strong> nadziranje šifriranega prometa (npr. IPSec pove<strong>za</strong>va), ne nadzira<br />

prometa znotraj lokalne mreže ter mora pregledovati veliko število podatkov, kar pomeni, da<br />

morajo biti izjemno zmogljivi, kar posledično pomeni, da so tudi občutno dražji od lokalnih<br />

sistemov <strong>za</strong> odrivanje <strong>vdorov</strong>. Največ težav se pogosto pojavi tam, kjer je prisotna gigabitna<br />

ali hitrejša podatkovna linija, saj mora mrežni sistem <strong>za</strong> <strong>odkrivanje</strong> <strong>vdorov</strong> pregledovati<br />

veliko količino podatkov v realnem času.<br />

Mrežne sisteme <strong>za</strong> odrivanje <strong>vdorov</strong> delimo še na pasivne in aktivne. Pasivni mrežni sistemi<br />

<strong>za</strong> odrivanje <strong>vdorov</strong> spremljajo promet in v primeru »napada« posredujejo upravitelju<br />

opozorilo, medtem ko aktivni mrežni sistemi <strong>za</strong> odrivanje <strong>vdorov</strong> reagirajo na vdor z vnaprej<br />

določenim ukrepom.<br />

<strong>Sistemi</strong> <strong>za</strong> <strong>odkrivanje</strong> <strong>vdorov</strong> so ključnega pomena <strong>za</strong> učinkovito varovanje informacijskih<br />

sistemov pred napadi hekerjev in škodljivih programskih kod. Brez njih se namreč ne more<br />

<strong>za</strong>gotoviti dovolj učinkovitega varovanja informacijskih sistemov, saj nikoli ne vemo, ali<br />

postavljene <strong>za</strong>ščite dejansko delujejo ali ne. Številna podjetja se poleg sistemov <strong>za</strong> <strong>odkrivanje</strong><br />

<strong>vdorov</strong> odločijo še <strong>za</strong> sisteme <strong>za</strong> preventivo <strong>vdorov</strong>. Ti po odkritju napada s strani sistema <strong>za</strong><br />

<strong>odkrivanje</strong> <strong>vdorov</strong> samodejno spremenijo nastavitve požarnih zidov in varnostnih sistemov<br />

tako, da preprečijo nadaljevanje napadov. V Sloveniji le peščica podjetij uporablja sisteme <strong>za</strong><br />

<strong>odkrivanje</strong> <strong>vdorov</strong>, saj vodilni ljudje slepo <strong>za</strong>upajo v <strong>za</strong>ščito njihovih informacijskih sistemov.<br />

Koliko poslovnih skrivnosti, pomembnih dokumentov, elektronskih sporočil in drugih<br />

pomembnih dokumentov je bilo odtujenih, pa pogosto vedo samo spletni kriminalci.