ßàØÃÂâÕàë áÕÓÞÔÃÂï - Xakep Online

ßàØÃÂâÕàë áÕÓÞÔÃÂï - Xakep Online

ßàØÃÂâÕàë áÕÓÞÔÃÂï - Xakep Online

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

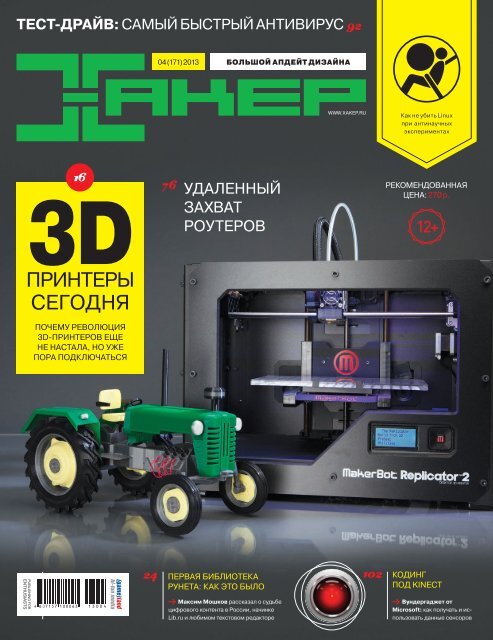

ТЕСТ-ДРАЙВ: САМЫЙ БЫСТРЫЙ АНТИВИРУС 9204 (171) 2013 БОЛЬШОЙ АПДЕЙТ ДИЗАЙНАWWW.XAKEP.RUКак не убить Linuxпри антинаучныхэкспериментах163DПРИНТЕРЫСЕГОДНЯ76УДАЛЕННЫЙЗАХВАТРОУТЕРОВРЕКОМЕНДОВАННАЯЦЕНА: 270 р.12+ПОЧЕМУ РЕВОЛЮЦИЯ3D-ПРИНТЕРОВ ЕЩЕНЕ НАСТАЛА, НО УЖЕПОРА ПОДКЛЮЧАТЬСЯ24ПЕРВАЯ БИБЛИОТЕКАРУНЕТА: КАК ЭТО БЫЛО102КОДИНГПОД KINECTМаксим Мошков рассказал о судьбецифрового контента в России, начинкеLib.ru и любимом текстовом редактореВундергаджет отMicrosoft: как получать и использоватьданные сенсоров

РЕВОЛЮЦИЯПРОИЗВОДСТВА?XVI–XVII векаИзобретатель Томас Севери патентует водяной насос,в основе которого используется паровой двигатель. Экспериментоказывается неудачным: устройство не толькомаломощно, но и постоянно взрывается. Однако вскоре появляютсясразу несколько удачных паровых машин, которыевпоследствии навсегда поменяют подход к производству.Ручной труд заменяется машинным. Начинается промышленнаяреволюция.XX векПубликуются первые статьи о технологиях послойногосоздания физического объекта на основе виртуальной3D-модели. Становится возможным создавать предметыне по заранее заготовленной форме, а по чертежу. Это тожемаленькая революция, но она по большей части остаетсянезаметной. Наверное, потому, что стоимость подобныхгаджетов начиналась от 10–20 тысяч долларов.XXI векТехнологии 3D-печати развиваются и находят самыенеожиданные применения: начиная от печати человеческихкостей и заканчивая печатью деталей для ракет NASA.Но главное другое. Одна за другой появляются недорогиемодели 3D-принтеров, которые позиционируютсякак домашние. 3D-принтер дома! Возможность создаватьреальные предметы на своем письменном столе! Ломаетсясуществующий подход к производству. Теперь не нужныпресс-формы и дорогущее оборудование, чтобы что-либопроизвести. Достаточно загрузить его 3D-модель и простонажать на кнопку «печать». И вот он, возможно — новыйiPhone. Вот, быть может, тысячи и миллионы новых изобретателей,у которых раньше были связаны руки. Не это линовая революция производства?P. S. Мир стремительно меняется. И мы меняемся вместес ним. Оцени наш новый дизайн. В нашем ChangeLog’е изменениядолжны были стать небольшим апдейтом, но в результатеполучился, что называется, мажорный релиз.Надеемся, тебе понравится.Степан «Step» Ильин,главред Хtwitter.com/stepahГлавный редакторЗаместитель главного редакторапо техническим вопросамШеф-редакторВыпускающий редакторЛитературный редакторPCZONE и UNITSX-MOBILE и PHREAKINGВЗЛОМUNIXOID и SYN/ACKMALWARE и КОДИНГРЕДАКТОРЫ РУБРИКАрт-директорДизайнерВерстальщикВыпускающий редакторUnix-разделSecurity-разделМонтаж видеоPR-менеджерARTDVDСтепан «step» Ильин (step@real.xakep.ru)Андрей «Andrushock» Матвеев (andrushock@real.xakep.ru)Илья Илембитов (ilembitov@real.xakep.ru)Илья Курченко (kurchenko@real.xakep.ru)Евгения ШариповаИлья Илембитов (ilembitov@real.xakep.ru)Андрей «Andrushock» Матвеев (andrushock@real.xakep.ru)Юрий Гольцев (goltsev@real.xakep.ru)Антон «ant» Жуков (zhukov.a@real.xakep.ru)Андрей «Andrushock» Матвеев (andrushock@real.xakep.ru)Александр «Dr. Klouniz» Лозовский (alexander@real.xakep.ru)Алик ВайнерЕгор ПономаревВера СветлыхРАЗМЕЩЕНИЕ РЕКЛАМЫАнтон «ant» Жуков (ant@real.xakep.ru)Андрей «Andrushock» Матвеев (andrushock@real.xakep.ru)Дмитрий «D1g1» Евдокимов (evdokimovds@gmail.com)Максим ТрубицынАнна Григорьева (grigorieva@glc.ru)ООО «Рекламное агентство «Пресс-Релиз»Тел.: (495) 935-70-34, факс: (495) 545-09-06, advert@glc.ruДиректор по дистрибуцииРуководитель отдела подпискиМенеджер спецраспространенияДИСТРИБУЦИЯПОДПИСКАТатьяна Кошелева (kosheleva@glc.ru)Ирина Долганова (dolganova@glc.ru)Нина Дмитрюк (dmitryuk@glc.ru)Онлайн-магазин подписки: http://shop.glc.ruФакс для отправки купонов и квитанций на новые подписки: (495) 545-09-06Телефон отдела подписки для жителей Москвы: (495) 663-82-77Телефон для жителей регионов и для звонковс мобильных телефонов: 8-800-200-3-999Для писем: 101000, Москва, Главпочтамт, а/я 652, Хакер. В случае возникновения вопросов по качеству печати и DVD-дисков: claim@glc.ru. Издатель: ООО «Гейм Лэнд», 119146, г. Москва, Фрунзенская 1-я ул., д. 5. Тел.: (495) 934-70-34, факс: (495) 545-09-06. Учредитель:ООО «Врублевский Медиа», 125367, г. Москва, Врачебный проезд, д. 10, офис 1. Зарегистрировано в Министерстве РоссийскойФедерации по делам печати, телерадиовещанию и средствам массовых коммуникаций ПИ № ФС77-50451 от 04 июля 2012 года.Отпечатано в типографии Scanweb, Финляндия. Тираж 200 000 экземпляров. Мнение редакции не обязательно совпадает с мнениемавторов. Все материалы в номере предоставляются как информация к размышлению. Лица, использующие данную информациюв противозаконных целях, могут быть привлечены к ответственности. Редакция не несет ответственности за содержание рекламныхобъявлений в номере. За перепечатку наших материалов без спроса — преследуем. По вопросам лицензирования и полученияправ на использование редакционных материалов журнала обращайтесь по адресу: content@glc.ru. © ООО «Гейм Лэнд», РФ, 2013

24ПРАВОЧИТАТЬИнтервью с Максимом Мошковым16НОВАЯЭПОХА DIY3D-принтеры — тема, которая увлекаетвсех, кто о ней хотя бы раз услышит.Но в реальности эти устройства ещедалеки от мейнстрима. Слишкомсложны, слишком ненадежны, слишкомограничены в возможностях. Но тебяведь это не останавливает, правда?Давай посмотрим, что можно сделатьуже сейчас.22ПЕРВАЯМОДЕЛЬДля того чтобы прийти в хакспейси начать работать с 3D-принтером,тебе нужно сделать свою модель.Поэтому давай научимся делать этои преодолеем единственное препятствиена твоем пути в мир 3D-печати.СПЕЦИАЛИСТЫНАШЛИ ИЗЪЯНВ СИСТЕМЕДВУХЭТАПНОЙАВТОРИЗАЦИИСЕРВИСОВGOOGLELib.ru óñïåë íàáðàòü 5 ãèãàáàéò òåêñòîâ. Ïîñëå èñêà«ÊÌ îíëàéí» â 2004 ãîäó ïîïîëíåíèå îñòàíîâèëîñü7

АПРЕЛЬ 2013№ 171MEGANEWS 4 Все новое за последний месяцКОЛОНКА СТЁПЫ ИЛЬИНА 14 Про бесплатный Wi-FiPROOF-OF-CONCEPT 15 Запись информации в сервисные разделы HDDНОВАЯ ЭПОХА DIY 16 Почему революция 3D-принтеров еще не настала, но уже пора подключатьсяПЕРВАЯ МОДЕЛЬ 22 Как мы познакомились с 3D-печатью на примере собственного логотипаПРАВО ЧИТАТЬ 24 Интервью с Максимом МошковымПОДНИМИТЕ МНЕ ВЕКИ 31 Как заставить Мак работать за тебя с помощью Automator и AppleScriptБУНТАРИ БЕЗ ПРИЧИНЫ 34 Лучшие интернет-браузеры, которыми никто не пользуетсяКАК ПРОДАВАТЬ ДРУЗЕЙ 40 Зарабатываем деньги на пабликах ВКонтактеОПЕРАЦИЯ НА СЕРДЦЕ 44 Выбираем кастомное ядро для своего Android-аппаратаОТСТУПЛЕНИЕ ДЕСКТОПОВ 50 Превращаем планшет в полноценное рабочее местоЧЕРЕЗ ЭМУЛЯЦИЮ К ЗВЕЗДАМ 54 V-USB — программная реализация USB для AVREASY HACK 60 Хакерские секреты простых вещейОБЗОР ЭКСПЛОЙТОВ 64 Анализ свеженьких уязвимостейМОБИЛЬНЫЕ ОКНА: ПРОВЕРКА НА ПРОЧНОСТЬ 70 Разбираем по косточкам модель безопасности Windows PhoneАТАКА НА РОУТЕР 76 Как ошибки в админке маршрутизаторов могут выдать полный доступ к роутеруЗАЩИТНЫМ ФИЛЬТРАМ ВОПРЕКИ 80 Атаки на веб-приложения через Request-URIКОЛОНКА АЛЕКСЕЯ СИНЦОВА 84 Hardening — путь самураяЛОМАЕМ ВМЕСТЕ 86 Инструменты для коллективного реверсинга приложений и проведения пентестовX-TOOLS 90 7 утилит для исследователей безопасностиСАМЫЙ БЫСТРЫЙ АНТИВИРУС 92 Первое тестирование, проведенное при информационной поддержке Капитана Очевидность!ZEROACCESS: ПОЛНАЯ БИОГРАФИЯ 65 Дожили! Уже и биографии вирусов публикуют!БРАТСТВО НОД 100 Шестая версия антивирусной линейки от ESETКОДИМ ДЛЯ KINECT ПОД WINDOWS 102 Подслушиваем, подсматриваем и записываем через Кинект. И это только начало!СЕРИАЛИЗАЦИЯ БЕЗ НАПРЯГА 106 Разбираемся с protobufЗАДАЧИ НА СОБЕСЕДОВАНИЯХ 109 Подборка интересных заданий, которые дают на собеседованиях7 СТОЛПОВ LINUX 114 Обзор ключевых технологий ядра LinuxПОДУШКА БЕЗОПАСНОСТИ 118 Создаем отказоустойчивую среду для экспериментов на основе Ubuntu 12.10ПОГРАНИЧНЫЙ ЗАСЛОН 124 Организация безопасного доступа к интернету с помощью UserGate Proxy & Firewall 6.0ИСПЫТАНИЕ ГОСТЯМИ 128 Разворачиваем Wi-Fi HotSpot с использованием технологии Captive PortalНОВЫЕ ГОРИЗОНТЫ 132 Используем nginx для выполнения интересных и нестандартных задачКРОХА-СЕРВЕР 138 Buffalo LinkStation MiniУТОНЧЕННЫЙ МЫСЛИТЕЛЬ 139 ASUS EeeBox PC EB1033FAQ 140 Вопросы и ответыДИСКО 143 8,5 Гб всякой всячиныWWW2 144 Удобные web-сервисы

MEGANEWSНовость месяцаOpera недавно добраласьдо отметки в 300миллионов пользователей,подсчитавсуммарное количествоюзеров на ПК и мобильныхустройствахOPERA ПЕРЕХОДИТНА WEBKITWEBKIT СТАНОВИТСЯ СТАНДАРТОМ DE FACTO ДЛЯ МОБИЛЬНЫХ УСТРОЙСТВНорвежский браузер Opera существует с 1994 года,и за этот долгий срок он сумел заслужить любовь многихпользователей (особенно в странах СНГ). Браузер работална движке Presto, который некогда создавался, чтобысоставить конкуренцию Netscape и Internet Explorer. И вотнедавно компания объявила о том, что новые продуктыбудут использовать движок WebKit для рендеринга и V8для обработки JavaScript. То есть продукты будут основыватьсяна опенсорсном браузере Chromium и его компонентах.Получается, что интерфейсная часть браузера будет разрабатыватьсязакрыто, а движок — открыто, на основе Chromiumи V8. В общем-то, новость хорошая. Представители Opera поясняют,что поддержка стандартов у WebKit просто великолепная,в нем есть все необходимое и в компании не видят смысла«изобретать велосипед». Лучше заняться чем-то действительноновым и полезным, взяв уже готовый WebKit за основу.Также штат оперы сократился на 10% —из компании ушел 91 сотрудник. В основном онизанимались разработкой Presto и веб-технологий.Opera оказала большое влияние на развитиеHTML5 и таких технологий, как WebGLЗа все время доля Opera на рынке браузеровтак и не поднялась выше 3%Для простых пользователей этиперемены вообще должны пройтинезамеченными, разве что улучшитсясовместимость со многимисайтами, особенно с мобильными.Разработчики тоже пострадатьне должны — расширения будутработать и с новой версией браузера;разработан инструмент для конвертацииOEX-расширений в новыйформат, и подготавливается подробнаядокументация по данным вопросам. Но увы, делать движок Presto опенсорснымв Opera не собираются. Представитель компании прокомментировалэто так: «Выложить в опенсорс такой продукт, как Presto, — это год работыбольшой команды по подготовке документации и дальнейшей модерациипроцесса развития и разработки. Это слишком затратно, и мы лучше потратимресурсы на разработку нового, чем на поддержкустарого». Выкладывать исходники в сыром видетакже не планируется. Возможно, проблема в том,что код движка лицензирован у других компаний (например,у Adobe), но открыто об этом не говорится.Первым обновленным продуктом стал мобильныйбраузер для Android, названый Opera (Opera Mini продолжитсуществование для смартфонов с версиейAndroid старше, чем 2.3 Gingerbread). Новинку показалина Mobile World Congress 2013. Версия для десктоповпоявится позже.

ХАКЕР 04 /171/ 2013 MEGANEWS 5ПОЧЕМУТОРМОЗИТCHROME?«САМЫЙ БЫСТРЫЙ БРАУЗЕР», ВОЗМОЖНО, НЕ ТАК УЖ БЫСТРЛюбопытная статья появилась в блоге компанииAptiverse.com. Некий Алекс Хастингс проанализировал,насколько снижается производительность GoogleChrome спустя несколько недель после его установки.Что вдвойне интересно — после попадания на Reddit и в СМИ статьябыла удалена с ресурса, а блог закрыт вовсе.В статье Хастингс рассказал, что заметил деградацию производительностипопулярного браузера и решил провести опыт.Он попросил двадцать добровольцев установить на компьютерыХром и некую программу мониторинга. Как показала практика,Chrome работает с кешем и историей посещенных сайтов не так,как остальные браузеры. Обычно эти данные хранятся нескольконедель или месяцев, а после удаляются, по вполне очевидным причинам.Chrome же хранит данные бессрочно, то есть вечно.В итоге временные файлы, кеш и история вместе с индекснымифайлами истории за каждый месяц (плюс дистрибутив каждойновой версии браузера) могут занимать несколько гигабайт пространствана жестком диске. Но исследователь отметил, что делоне только в разрастании кеша, но и в некорректной реализациикарты хешей в infinite_cache.cc. Задержка навигации составляла 10миллисекунд в первый день использования и примерно 90 миллисекундспустя 30 дней. Получается, что чем дольше работает Хром,тем медленнее.Исследователь поясняет — дело и в особенностях WebKit. В среднемдвижок насчитывает 2,1 выражения C++ на функцию, тогда как у Firefoxэтот показатель равен 6,3. Это приводит к чрезмерному количеству запросовvtable, и страдает производительность.ЗАРЯДИСЬ ОТ КОФЕ!НЕОБЫЧНАЯ ЗАРЯДКА, ПОСТРОЕННАЯ НА ДРЕВНЕМ ПРИНЦИПЕКаждый день на рынок выходят все новые и новые гаджеты, круче,быстрее и мощнее прошлых поколений, но вот аккумуляторыв своем развитии за ними явно не очень поспевают. Чтобы исправитьситуацию, производители предлагают нам все новые зарядныеустройства — беспроводные, работающие от солнечных батарей, накапливающиеэнергию благодаря движениям человека и так далее. Забавныйпроект такого рода появился недавно на Kickstarter. Девайс под названиемonE Puck разрабатывает компания Epiphany Labs, и нужный для начала производствапорог в 100 тысяч долларов уже успешно преодолен.Идея в основе этого зарядного устройства стара: в основе лежит принципдвигателя Стирлинга («периодический нагрев и охлаждение рабочеготела с извлечением энергии из возникающего при этом изменения объемарабочего тела»). Достаточно поставить на поверхность зарядного устройствакружку с горячим чаем или кофе (или что-то холодное, только с другой стороны),и onE Puck начнет генерировать энергию, отдавая ее гаджету. Устройствоспособно заряжать девайсы, ток заряда которых не превышает 1000 мА. Подобнаяштука была бы просто незаменима в дороге.Двенадцать уязвимостейв ПО приходится на одного пользователя,по данным «ЛабораторииКасперского». Самым дырявымПО признан Adobe Shockwave/FlashPlayer.Хипстеры ликуют: месячнаяаудитория сервиса Instagramнаконец превысила отметку 100миллионов человек. На достижениепланки у сервиса ушло два с половинойгода.«OLED-дисплеи ужасны, на ихцвета невозможно положиться»,— заявил глава Apple Тим Кукна конференции для инвесторов,прошедшей в Сан-Франциско.Evernote взломали. Нектосумел получить доступ к БД с адресамиe-mail и парольными хешами(с солью) всех юзеров сервиса,а это более 50 миллионов человек.

6MEGANEWSХАКЕР 04 /171/ 2013ПРЕДСТАВЛЕНАPLAYSTATION 4ПЕРВЫЕ ПОДРОБНОСТИ О НОВОЙ КОНСОЛИСостоялся официальный анонс Sony PlayStation 4,где показали новый контроллер, но не показалисаму консоль :). Конечно же, стоит начать с железа.Sony рассказали, что базироваться новая приставкабудет на специальном восьмиядерном процессоре x86-64AMD поколения Jaguar, разработанном AMD совместно с Sony,и видеопроцессоре, основанном на AMD Radeon GCN. Консольполучит 8 Гб ОЗУ GDDR5, встроенный жесткий диск (по слухам160–500 Гб) и BD/DVD-привод.Показанный на презентации контроллер получил названиеDualShock 4. Основным его отличием от предыдущих моделейстал тачпад, микрофон и дополнительные кнопки (в том числекнопка «Share», которая позволяет делиться избраннымимоментами). Также геймпад оснастили сенсором, похожимна Move. Представлена и новая 3D-камера PlayStation 4 Eye,по функционалу напоминающая Kinect.Sony PS4 сможет воспроизводить игры для приставокпредыдущих поколений, но не будет совместима с дискамидля них. Чтобы поиграть во что-то старое доброе, придется воспользоватьсяоблаком. Механизма переноса сейвов при этомне предусмотрено.Новая консоль должнапоступить в продажув конце года. ЦенаPS4 пока неизвестна.Интересно, как сложатсяотношения новинкисо Steam Box, которуюоблака и работабез диска не смущают,да и с интеграцией с социальнымисервисамиполный порядок.СЕГОДНЯСТОИТОДИНBITCOINВ конце 2011года BitCoinоцениваливсего в 2 доллараза одну единицу— мало ктоверил, что BitCoinпроживет долгои кто-то будетвоспринимать еговсерьез. Но всевышло иначе.Стремительныйрост последнихмесяцев обусловленвыходомкрупной биржиMT GOX, на которойторгуется BC,на рынок США.В Великобритании в результате исследованиявыяснили, что нынешниедети проведут почти четверть жизни, глядяна какие-то экраны — смартфонов, телевизоров,планшетов, мониторов и такдалее. То же исследование показывает,что 22% опрошенных предпочитают обсуждатьвопросы в Сети, а не встречатьсялично.Миллиард долларов должназаплатить Google, чтобы и далееоставаться поиском по умолчаниюна устройствах Apple. Ранее этотплатеж составлял лишь 82 миллионадолларов.О поддержке грядущейFirefox OS уже объявили 18 производителейоборудования и операторовсвязи, включая «Вымпелком»,«Мегафон», Alcatel, Huawei и LG.

ХАКЕР 04 /171/ 2013 MEGANEWS 7ОБХОД ДВУХФАКТОРНОЙАВТОРИЗАЦИИ GOOGLEТАК ЛИ БЕЗОПАСНА ДВУХСТУПЕНЧАТАЯ АВТОРИЗАЦИЯ, КАК НАС УВЕРЯЮТ?Часто на страницах журнала мы приводим слова экспертов, которые рекомендуютиспользовать двухфакторную аутентификацию, если это возможно. К сожалению,как выясняется, и двухфакторная авторизация имеет дыры, дажеесли речь идет о Google. Метод обхода двухфакторной аутентификации Googleобнаружили ресерчеры из компании Duo Security (blog.duosecurity.com). Стоитсразу сказать, что информацию об уязвимости они опубликовали, лишь дождавшись выходаофициального фикса (хотя ждать пришлось долго — с лета прошлого года).Итак, как это работало? Для получения контроля над аккаунтом Google в обход двухфакторнойавторизации нужно лишь перехватить/достатьпароль приложения (ApplicationСлабость ASPпаролейв обманчивомвпечатлении,будто онипредоставляютдоступ к конкретномуприложению,а не полный доступк аккаунтуSpecific Password). ASP генерируютсядля приложений, не поддерживающих двухфакторнуюаутентификацию и не использующихвеб-форму. Для каждого приложения парольсвой. После они хранятся на устройствеи используются вместо основного пароля.В случае, к примеру, потери смартфонаесть возможность просто сменить ASPпаролидля приложений, не трогая основного.Но, как пишут авторы исследования,«принято считать, будто ASP предоставляютдоступ к конкретному приложению, а не полномасштабныйдоступ к аккаунту, и в этой иллюзиикроется большая опасность».Так, в последних версиях Androidи Chrome OS в браузерах Google заработалмеханизм автологина в Google-аккаунт. Этоозначает буквально следующее: после тогокак ты в первый раз свяжешь свой смартфон(или другое устройство) с аккаунтом Google, браузер более не станет запрашивать авторизациючерез веб-форму, а будет использовать уже существующую. Беда в том, что этоправило распространялось и на страницу настроек аккаунта Google. Ту самую, где находитсявосстановление пароля, добавление и редактирование e-mail и телефонных номеров,на которые будет выслана информация при сбросе пароля. В блоге авторы подробно описывают,как сумели эксплуатировать уязвимость, во многом вдохновляясь постами НиколаяЕленкова в блоге Android Explorations (nelenkov.blogspot.ru).Вывод был неутешителен: имея на руках только логин и ASP-пароль (который можноперехватить), достаточно выполнить запрос к android.clients.google.com/auth, и ты залогинилсяна страницу настроек аккаунта. Недавнее исправление научило Google определять,как именно ты авторизовался — с помощью MergeSession URL или с помощью обычногологина и пароля, используя двухфакторную аутентификацию. Страница настроек теперьдоступна только в последнем случае.0102AMAZON ДЕЛАЕТСОБСТВЕННУЮ ВАЛЮТУВиртуальную валюту Coins (каждый «койн» равенодному центу) будут использовать для оплаты приложенийи другого контента на устройствах компании.Разработчики смогут обменять заработанные Coinsна реальные деньги за вычетом 30%, которые Amazonоставляет себе.УКРАИНА — ПИРАТСКАЯСТРАНА № 1Международный альянс интеллектуальной собственности(IIPA) пришел к неожиданному выводу,назвав Украину самой пиратской страной (позадиостались Россия, Индия и Китай), раем для неавторизованнойкомпьютерной техники и базой для распространенияэтого в государства ЕС.03Забавное совпадение, но недавно представители Twitter сообщили о том, что компания тоже работаетнад внедрением двухфакторной авторизации. На такой шаг компания решилась после того,как в феврале в результате хакерской атаки были скомпрометированы 250 миллионов аккаунтов.ХОСТИНГ ОТ ПИРАТСКОЙПАРИИНаша Пиратская партия запустила проектpiratehost.net. Хостинг интересен тем, что доступк нему будет ограничен для российских чиновников(не все же им ограничивать). «Пираты» пообещаливнести в собственный черный список известные IPадресагосорганов и «копирастов».

8 MEGANEWSХАКЕР 04 /171/ 2013ШАНТАЖ?ПОЧЕМУ БЫ И НЕТВМЕСТО ПИРАТОВ В РОССИИ БОРЮТСЯ С РАЗРАБОТЧИКАМИНа Западе проблема книжного пиратства стоитне так остро, как в наших палестинах, ведьтам существует удобный Amazon и множестводругих сервисов, благодаря которым хорошои авторам, и читателям. Куда проще купить электроннуюверсию книги, потратив на это пару баксов, нежели убитьполчаса времени на поиски пиратской копии в торрентахили файлообменниках (где можно попросту не обнаружитьискомое). Увы, у нас ситуация диаметрально противоположная.Наши пиратские библиотеки под завязкунабиты контентом, их адреса известны всем и каждому, а противопоставить им до сих порпочти нечего — легальные ресурсы демонстрируют весьма бедный выбор литературы,не отличаются оперативностью и к тому же существуют в каком-то параллельном авторамкниг измерении (гонорары от продаж электронных версий книг — очень грустная тема).Не буду касаться моральной стороны проблемы и углубляться в рассуждения на тему«Пиратство — хорошо это или плохо?». Лучше я расскажу тебе невеселую историю о том,чем занимаются легальные поставщики книжного контента вместо попыток привлечь пользователейи бороться с пиратами. Есть такое удобное Android-приложение Moon+ Reader —популярная читалка (более 5 миллионов установок). Автор отнюдь не злостный пират,он даже не знает русского языка и вряд ли знает, что творится на этом рынке в странах СНГ.Представь его удивление, когда пришло уведомление о том, что его приложение будетудалено из Google Play по жалобе «ЛитРес» из-за нарушения DCMA. Повод был прекрасен:приложение содержит ссылки (!) на каталоги интернет-библиотек, которые «ЛитРес» считаетпиратскими. Приложение действительно удалили. А потом благодаря постам шокированногоразработчика в Сети поднялось возмущение, и стали выясняться подробности.Оказалось, что «ЛитРес» предлагал отозвать жалобу, если разработчик согласится получитьи использовать черный список сайтов, которые нельзя будет добавить в программудаже вручную. За это щедрый и добрый «ЛитРес» даже предлагал поделиться с авторомпроцентом с продажи своих книг через программу. Более того, письмо с похожими угрозамии требованием встроить в программу черный список поступило и автору другой популярнойчиталки — Cool Reader (тоже несколько миллионов установок). Получается,что вместо того, чтобы бороться с пиратами, «ЛитРес» решил бороться с авторами приложений-читалок(их так легко «прижать» с помощью DCMA), которые к книгам, пиратами прочему не имеют ни малейшего отношения. Рассуждая здраво, с тем же успехом можно«жаловаться» на браузеры — в них тоже много нехороших ссылок открыть можно. Но коговолнует какой-то здравый смысл?История с Moon+ Reader, на удивление, закончилась хорошо. На Хабре и 4PDA обсуждениеэтого произвола набрало огромное количество комментариев, волну подхватилиизвестные блогеры и СМИ. Видимо, благодаря этому справедливость и восторжествовала:разработчик удалил большинство ссылок на русские каталоги (не встраивая никакогочерного списка, конечно же), и Moon+ Reader вернулся в строй. А «ЛитРесу» слили рейтингпочти под единицу.0102СПАСИБО, ЧТО КАЧАЛИ!Режиссер популярнейшего сериала Game ofThrones Дэвид Петрарка поблагодарил всех, ктокачает сериал из торрентов. Пиратство, по мнениюДэвида, лишь увеличивает популярность шоу (и оригинальнойкнижной саги), а также прибавляет платныхподписчиков телеканалу HBO.ИСХОДНИКИ PHOTOSHOP1.0 ОПУБЛИКОВАНЫИсходный код Photoshop 1.0.1, написанный ТомасомКнолом в 1990 году, стал музейным экспонатом.Его опубликовал музей компьютерной истории, расположенныйв городе Маунтин-Вью, в Калифорнии.Большая часть кода (83%) написана на языке Pascal,а 17%— на ассемблере процессора Motorola 68000.К сожалению, эта ситуацияне нова. Из AppStore таким образомуже «выжили» приложение«Читатель»,заблокировав егопо жалобе компании«ЛитРес», представлявшейинтересы издательства«Эксмо».03ЖИЗНЬ ПОСЛЕTHE PIRATE BAYВышла документальная лента «TPB AFK: ThePirate Bay Away From Keyboard», посвященная судьбеоснователей «Пиратской бухты» после знаменитогосудебного процесса. Фильм выпущен под лицензиейCreative Commons, так что его можно бесплатно скачатьс торрентов или посмотреть на YouTube.

ХАКЕР 04 /171/ 2013 MEGANEWS 9БИЛЛ ГЕЙТСПООБЩАЛСЯС НАРОДОМЭКС-ГЛАВА MICROSOFT ОТВЕТИЛ НА ВОПРОСЫПОСЕТИТЕЛЕЙ REDDITНа Reddit регулярно проводят своеобразные интервьюс известными личностями, так называемые сессии вопросов-ответов«Ask Me Anything» (спросите меня о чемугодно). Интервьюерами выступают сами пользователи(в комментах), которым гости отвечают в режиме более или менеереального времени. На этот раз пообщаться с публикой решил БиллГейтс, к которому можно относиться по-разному, но недооцениватьего вклад в наше с тобой сегодня трудно. Вот некоторые интересныемоменты разговора:В: Вы все еще программируете, если да, то на каком языке?О: Не так много, как хотелось бы. Я пишу на C, C# и немного на Basic.Удивительно, но новые языки так и не привели к упрощению программирования.Было бы здорово, если бы школьники знакомилисьс программированием.В: Насколько правдоподобен фильм «Пираты Кремниевой долины»(известный фильм о становлении компании Apple и Microsoft)и то, как там изобразили вас?О: Меня там показали довольно точно (в фильме, естественно, показанхаризматичный. — Прим. ред.).В: Назовите самую дешевую вещь, которая может вас порадовать.О: Дети. Чизбургеры. Онлайн-курсы MIT.В: А где вы находите дешевых детей?О: Их приносит аист.В: Осталось ли еще хоть что-то, что бы вы хотели сделать в этойжизни?О: Сделать так, чтобы она не заканчивалась.Билл Гейтс много рассказывало деятельности ихсовместного с женой благотворительногофонда«Фонд Билла и МелиндыГейтс», а также сказал,что, если бы не появилисьмикропроцессоры, он,возможно, занялся бымедициной или теоретическойматематикой.ЗОМБИ-АПОКАЛИПСИСОТ ХАКЕРОВУДАЧНЫЙ ПРАНК НЕ НА ШУТКУ НАПУГАЛ ОБЫВАТЕЛЕЙНеизвестные взломали американскую телестанцию KRTV (системуэкстренного оповещения) и объявили на несколько районов Монтаныо начале зомби-апокалипсиса. В эфире появилась бегущаястрока, а голос за кадром сообщил: «Тела мертвых встают из могили атакуют живых людей». Как сообщается в местной газете, минимум четырежителя города Грейт-Фоллс обратились за разъяснениями в полицию.В 1938 году более изощренным образом провернул аналогичный трюкзнаменитый режиссер Орсон Уэллс («Гражданин Кейн»). Накануне Хэллоуинана радио была запущена целая передача в новостном жанре, основаннаяна книге «Война миров» Герберта Уэллса. Часовой новостной сюжет подавалсяэпизодами, прерывая другие программы на радиостанции (как и полагаетсясрочной новостной сводке), в которых сообщалось, что марсианеначали высаживаться в пригородах Нью-Джерси. В программу приглашалисьвымышленные эксперты и репортеры, вещавшие непосредственно с местасобытий. Естественно, многие купились на изощренную «утку».Впрочем, размеры всеобщей паники могли быть преувеличены газетчиками,желавшими показать, что, хотя радио (относительно новый для того времениканал информации) и способно оповещать оперативнее печатных СМИ,обеспечить такую же достоверность оно не в силах. Ничего не напоминает?Публика принимает Windows8 даже хуже, чем Vista. Спустятри месяца после релиза «восьмерку»нашли лишь на 2,26% ПК (поданным Net Applications).Медаль для бойцов киберфронтаучредило МинобороныСША. Знак отличия получил названиеDistinguished Warfare Medal(медаль за выдающееся ведениевойны).Похоже, iCloud фильтруетконтент по ключевым словам.Так, обнаружилось, что файлсо словами «barely legal teens»(«подростки слегка за 18») не желаетотправляться с iCloud на почту.Создатель Minecraft МаркусПерсон уже заработал более 100миллионов долларов, но не знает,что с этим делать. На Reddit он признался,что все это «weird as fuck» :).

10MEGANEWSХАКЕР 04 /171/ 2013АВТОМАТ ПОПРОДАЖЕ BITCOINПОКУПАТЬ КРИПТОВАЛЮТУ СКОРО БУДЕТ ВОЗМОЖНО ГДЕ УГОДНОСоздатели автоматанадеются, что скоро такие«банкоматы» будутразмещаться в отелях,барах, на остановкахтранспорта и вообще— всюду. Ведькриптовалюта дорожает,завоевываетвсе больше доверия.Например, часть сотрудниковArchive.orgсогласились получатьзарплату в BC.732— НОВЫЙ ШТРАФMICROSOFTМИЛЛИОНА$Власти Евросоюза оштрафовалиMicrosoft за то, что в Windows 7 SP1отсутствует экран выбора браузера.Напомним, что по решению от 2009года компания обязана даватьевропейцам такую возможностьво всех версиях Windows. Microsoftобъяснила происшествие ошибкойпри подготовке сервис-пака. Кстати,говорят, что факап мелкомягкихвскрылся по наводке Google.Несмотря на прогнозы злопыхателей, виртуальная валюта BitCoin живее всехживых и стремительно развивается. В свете последних успехов криптоденег,не так уж удивительно появление автомата, принимающего деньги бумажныеи меняющего их на BitCoin. Такой девайс создали американцы Зак Харви и МэттУитлок, дав ему незамысловатое название The Bitcoin Machine. Принцип работы«биткоиномата» таков: понадобится установить биткоин-клиент для Android на смартфонили планшет, сгенерировать QR-код кошелька и поднести экран устройства к камере TheBitcoin Machine. Ну и, конечно, понадобятся обычные бумажные деньги. Необычный «банкомат»работает на базе компьютера Raspberry Pi и от любой беспроводной сети. Он распознаетQR-код и перечислит нужное количество биткоинов на соответствующий кошелек.Зачисление денег происходит немедленно после того, как в приемник банкомата поступилибумажные долларовые купюры, по текущему курсу BTC/USD. После этого банкоматпоказывает QR-код со ссылкой для проверки транзакции.МИЛЛИОНОВДОЛЛАРОВНА ДИАЛАПЕПарадоксально, но факт —на диалапе до сих пор можно зарабатыватьденьги. Этим успешнозанимается компания AOL, некогдаодин из крупнейших провайдеровСША. Согласно квартальному отчету,диалап приносит компаниипримерно полмиллиарда долларовза полугодие! Больше, чем остальныесервисы, вместе взятые.Оказалось, что MicrosoftOffice 2013 нельзя перенестина другой комп. Даже в случаеполомки или модификации. Лицензияэтого не предусматривает.Совсем.Магазин Android-приложенийYandex.Store запустила компания«Яндекс». Площадка содержитболее 50 тысяч приложений, всепроверены «Антивирусом Касперского».

ХАКЕР 04 /171/ 2013 11КАК МОЖНОПОДКЛЮЧИТЬСЯК ГИГАБИТНОМУ WI-FIУЖЕ СЕЙЧАС?АДАПТЕРЫ ДЛЯПОДКЛЮЧЕНИЯК 802.11AC ОТ ASUSЧуть больше года прошло междупервой демонстрацией домашнихустройств, поддерживающих стандарт802.11ac, и уже в февральском номеремы рассказывали тебе о роутере ASUSRT-AC66U. Мощнейшая железка, позволяющаятебе организовать домагигабитный Wi-Fi. Роутер построенна базе RT-N66U, одного из лучшихустройств на рынке, поэтому ожидаемо,что он стал только круче. Остаетсятолько одно «но»: а что по новомустандарту уже можно подключитьк AC66U? Ну, кроме другого AC66U.Оказывается, почти все — нужнотолько иметь правильный «ключик».Точнее, один из двух ключиков.2800руб.ДЛЯ ДЕСКТОПОВ:ASUS PCE-AC66Внешняя двухдиапазонная антеннаподключается через адаптерк разъему PCI Express. Внушительнаяконструкция обеспечиваетподключение на скорости до 1,3гигабит в секунду. Антенна при этомкрепится прямо к корпусу компьютера.В целом — хорошее решениедля HTPC и файловых серверов,до которых по какой-то причиненельзя дотянуться проводом.Александр Расмусrasmus@real.xakep.ru1950руб.ДЛЯ НОУТБУКОВ: ASUS USB-AC53Адаптер в виде USB-адаптера, обеспечивающийподключение на скорости 867мегабит в секунду. Адаптер может стоятьв подставке или крепиться к крышке ноутбукас помощью специальной прищепки.Также в комплекте — USB-удлинитель.На правах рекламы

12MEGANEWSХАКЕР 04 /171/ 2013«ЖЕЛЕЗНЫЕ» ВЕСТИИЗ СТАНА GOOGLEОЧКИ GOOGLE GLASS И «ХРОМБУК» ПРЕМИУМ-КЛАССАВстане «корпорации добра» все время что-то происходит, но последний месяцбыл особенно богат на заметные события. И главным из них стал ноутбукChromebook Pixel. Новинка поразительна тем, что это ноутбук стоимостьюот 1300 долларов, но работающий по-прежнему на основе Chrome OS — гипертрофированногобраузера, непригодного для запуска сколь-нибудь мощныхприложений или игр.Как отмечают авторы Gizmodo и The Verge, получившие новинку на обзор, это одиниз самых совершенных ноутбуков на сегодняшний день. Дизайн новинки напоминаетApple и некоторые корпоративные ноутбукиHP и Dell — устройство выполнено в корпусеВзаимодействиес Google Glass преимущественноосуществляетсяс помощью голосовыхкоманд(хотя Брин говорили о сенсорномуправлении)из анодированного алюминия. Сенсорный (!)дисплей диагональю 13" имеет разрешение2560 × 1700 пикселей (соотношение сторон3:2) и обеспечивает плотность пикселей239 PPI. Для сравнения, раз уж мы вспомнилиApple, 13-дюймовый и 15-дюймовыйMacBook Pro с дисплеем Retina выдают 227и 220 PPI соответственно. Базируется всеэто богатство на двухъядерном Intel Core i5(1,8 ГГц), графике Intel HD Graphics 4000и комплектуется ОЗУ в объеме 4 Гб (DDR3).Новинка выходит в двух версиях: с накопителемна 32 Гб и поддержкой только Wi-Fi и с накопителемна 64 Гб, с поддержкой Wi-Fi с LTE.Стоимость моделей составляет 1299 и 1449долларов соответственно. Покупателямустройства также предоставляется 1 Тб местав сервисе Google Drive бесплатно на три года,раз уж основной принцип Chrome OS — это«облачность». Стоит сказать, что без ноутбука терабайт пространства в Google Drive обойдетсяв 1800 баксов за три года. Обзоры новинки почти в унисон заключают: «Это отличныйноутбук, который никто не купит».Внятно объяснить логику Google с этим продуктом не удалось еще никому. Отличноежелезо и по меньшей мере рискованная программная платформа. Конечно, с учетом того,что в США дела с LTE обстоят лучше, идея облачной системы не выглядит так утопично,как это было бы в России, но западные обозреватели тоже не прониклись идеей. «Кажется,Google не заметила важную тенденцию для гаджетов последних лет. Не имеет значения начинкаустройства, важно то, что оно умеет делать, важна экосистема», — пишут в Gizmodo.Стартовал и проект Google Glass, обзаведшийся сайтом: google.com/glass/start. Согласнослухам, Google определилась с ценой и датой выхода очков дополненной реальности —устройство, скорее всего, появится в продаже в конце текущего года и будет стоить менее1500 долларов.0102ФАЙЛООБМЕННИК MEGAПЛАТИТ ЗА УЯЗВИМОСТИОбещанная Кимом Доткомом программа поощренияза найденные дырки уже заработала. Обменникпредлагает до 10 000 евро за баг (в зависимостиот его сложности и потенциала). Имеются и первыерезультаты — только за первую неделю работы программыбыло обнаружено семь уязвимостей.ЗА АВТОРОМ CRYPTOCATСЛЕДЯТ СПЕЦСЛУЖБЫНадим Кобейсси — автор Cryptocat сообщилв блоге, что за ним следят. Оказалось, Cryptocat вдругпопытался подключиться к Канадской службе разведкии безопасности. Кобейсси подозревает, что винойтому бекдор, но решил не поднимать панику, позжедаже удалив пост.03Chromebook Pixel — прекрасная игрушка для гиков. Помимо прочего, новинка оснащена клавиатуройс подсветкой, стеклянным тачпадом, HD-веб-камерой и защищена стеклом GorillaGlass. Пока настораживает лишь ценник.В МЕТРО НЕ БУДЕТХАЛЯВНОГО WI-FIНи один из сотовых операторов не захотел принятьучастия в аукционе за право развернуть в московскомметро бесплатную сеть Wi-Fi, потратив на это не менее1,3 миллиарда рублей. В «Мегафоне» осторожнопояснили, что «условия аукциона не обеспечиваютокупаемость проекта».

ХАКЕР 04 /171/ 2013 MEGANEWS 13КОМПЬЮТЕРОВВ МИРЕ ЗАРАЖЕНЫКомпания PandaLabs опубликовалатрадиционный годовой отчет.Согласно документу, почти третьвсех ПК мира инфицированы тойили иной малварью. Хуже всегодела обстоят в Китае: там «болеет»54,89% машин. Зато самые «чистые»компы в Швеции, Швейцариии Норвегии, там показатель зараженийвсего 20–21%.

14HeaderХАКЕР 04 /171/ 2013КОЛОНКАСТЁПЫИЛЬИНАПРО БЕСПЛАТНЫЙWI-FIК ОТКРЫТОМУ ХОТСПОТУПРОИСХОДИТ ПОДКЛЮЧЕНИЕ,НО ИНЕТ НЕ РАБОТАЕТ.Очень часто в сети не работает DHCP-сервер.Устройство не может получить IP-адрес и другиесетевые параметры, поэтому ничего не работает— достаточно посмотреть сетевые настройки,чтобы понять это. Соответственно, если прописатьих вручную, то все часто начинает работать. Но гдеих взять? Можно перебрать самые распространенныеварианты вроде IP-адреса 192.168.0.х, маски255.255.255.0 и шлюза 192.168.0.1, но это не нашметод. Лучше всего запустить на ноуте снифферKismet (www.kismetwireless.net) и посмотреть параметрыдругих клиентов, которые уже работаютв этой сети. Кстати, ничто не мешает послушатьэфир даже не с ноута (особенно сложно это делатьс девайса на винде), а со смартфона. Уже давно существуютверсии Intercepter-NG (intercepter.nerf.ru) для iOS/Android.В СПИСКЕ ТОЧЕК ДОСТУПА НАХОДИТ-СЯ СЕТЬ, ЯВНО ПРЕДНАЗНАЧЕННАЯДЛЯ ГОСТЕЙ (СЛОВА «FREE», «GUEST»В НАЗВАНИИ), ОДНАКО НИКТО НЕ МОЖЕТПОДСКАЗАТЬ КЛЮЧ.Не буду рассматривать вариант пробрутфорситьWPA/WPA2-ключ — на ноутбуке с дискретной картойэто сложно (не говоря о том, что весь процессдовольно геморный). На деле по-прежнему попадаютсяточки, защищенные WEP, — в этом случаеключ подбирается за считаные минуты. Но еслиWEP все же редкость, то чего по-прежнемув изобилии, так это роутеров с включенным механизмомWPS. В прошлом году мы подробнорассказывали о том, что он хорошо поддаетсябрутфорсу. В этом случае при помощи утилитыReaver (code.google.com/p/reaver-wps) можноМне довольно часто приходится быть в разъездах, и поискработающего Wi-Fi часто превращается в занудный квест.С многочисленными хотспотами возникают бесконечныенеполадки. Иной раз кажется, что нормальный инет — этослишком высокое требование к гостинице/кафе. Очень частос этой проблемой ничего не сделаешь, однако есть нескольколайфхаков, которые могут быть полезными в охоте на Сеть.довольно быстро получить все необходимые данныедля подключения к сети. Рекомендую такжепрогу WPScrackGUI (sourceforge.net/projects/wpscrackgui) — GUI-надстройку для Reaver, в которойимеется небольшая предопределеннаябаза PIN, соответствующих первым шести символамМАС-адреса точки доступа (у производителячасто есть свой код по умолчанию, с которого лучшеначать перебор).Более того, если у тебя есть физический доступк роутеру, то можно воспользоваться WPSв штатном режиме (с помощью PIN-кода, написанногона роутере или с помощью WPS-кнопки).Эта технология как раз и предназначена для того,чтобы упростить установку соединения :).ТОЧКА ДОСТУПА ОТКРЫТАЯ, НО ПОД-КЛЮЧЕНИЕ ОСУЩЕСТВЛЯЕТСЯ ЧЕРЕЗWELCOME-СТРАНИЦУ ПРИ ПОМОЩИКЛЮЧА. ПРОБЛЕМА — КЛЮЧ РАБОТАЕТТОЛЬКО НА ОДНОМ УСТРОЙСТВЕ.Бывают ситуации, когда сессия жестко привязываетсяк MAC-адресу устройства. Это особеннообломно, когда подключился к хотспотус мобильного телефона, а потом нужно сделатьчто-то с ноута. Если дополнительный ключ найтине удается, то единственный способ — поменятьна ноуте MAC-адрес (предварительно отключивот сети смартфон, разумеется). Под виндойв этом поможет Technitium MAC Address Changerv6 (tmac.technitium.com), в Linux и OS X это делаетсяпрямо из консоли.ХОТСПОТ ПРЕДОСТАВЛЯЕТ БЕСПЛАТ-НЫЙ ИНЕТ, НО ТОЛЬКО НА 15–30 МИНУТ.Существует целый ряд условно-бесплатных хотспотов,когда некоторое время интернетом можнопользоваться бесплатно, но потом тебе будетпредложено заплатить. Привязка, как правило,осуществляется по MAC, имени хоста и иногдак хедерам браузера. Соответственно, если с ними«поиграть», то легко можно представиться новымклиентом и получить дополнительный лимит.ХОТСПОТ ПРЕДЛАГАЕТ УСТАНОВИТЬКОРНЕВОЙ СЕРТИФИКАТ.Это не хак про получение инета, но важный нюанспри использовании открытых хотспотов. Оченьтебе рекомендую поднять свой собственныйVPN (например, на базе бесплатного инстансав Amazon EC2) и пускать весь свой трафик в зашифрованномвиде. Более того, я уже несколькораз встречал предложение добавить корневойSSL-сертификат на смартфон. Думаю, ты понимаешь,что означает такое действие пользователя:владельцы хотспота в этом случае получаютвозможность слушать твой SSL-трафик. Никогдана такие предложения не соглашайся. z

ХАКЕР 04 /171/ 2013 Header15Proof-of-ConceptЗАПИСЬ ИНФОРМАЦИИ В СЕРВИСНЫЕ РАЗДЕЛЫ HDDЧТО ЭТО ТАКОЕВо всех жестких дисках есть так называемыесервисные разделы. Производительзаписывает туда программы для обслуживаниядиска: модули SMART, модулираннего обнаружения ошибок, модули самодиагностикии так далее. Туда же дублируетсяинформация с потенциальносбойных секторов на диске. Сервисныеразделы не следует путать с другими скрытымиобластями диска, такими как DCO(Device configuration overlay) и HPA (HostProtected Area), поскольку те предназначеныдля других целей.Информация в сервисных разделахнаходится вне адресного пространстваLBA и недоступна с помощью стандартныхATA-команд. Запись и чтение осуществляютсяспецифичными для каждого производителякомандами и специальнымпрограммным обеспечением. В большинствеслучаев специфичные для вендоракоманды держатся в секрете, но зачастуюпроизводитель выпускает утилиты для работыс сервисными разделами. Одиниз примеров — программа wdidle3.exe(bit.ly/d7Vg7Q) от компании Western Digitalи ее опенсорсный аналог idle3-tools (bit.ly/REsXhH). Еще один пример — программаHDDHackr (bit.ly/XOPF8c) для модификациизаписей в системных разделах HDD техже самых Western Digital.На жестких дисках существуют и другиерезервные области, в которые можнозаписать информацию. Это флеш-память(обычно около одного мегабайта), неиспользуемыесекторы за пределами LBA,а также дорожки, доступ к которым теоретическиможно получить с помощью неиспользуемыхголовок, имеющихся в HDD.ЗАЧЕМ ЭТО НУЖНОВо-первых, иногда требуется простоскрыть информацию от беглого осмотра.Например, при въезде в США на таможнепроверяют содержимое всех электронныхносителей. Правоохранительные органымогут затеять такую проверку для своихнужд, но обычно она не идет дальшесканирования общедоступных секторовна диске. Никто не пытается проникнутьв сервисные разделы — криминалистыдо сих пор не сообразили, что их можноприспособить для хранения информации.Во-вторых, запись информации в сервисныеразделы — это использование бонусногодискового пространства. Объемдискового пространства, которое выделяетсяпод сервисные разделы, может бытьразным. Например, в диске WD2500KS-00MJB0 семейства Hawk объемом 250 Гб(прошивка 02AEC) в сервисные разделызаписывается две копии файлов, по 6 Мбкаждая. Под разделы выделяется примерно23 Мб (64 трека по 720 секторов на каждом)на каждой стороне пластины. В этоймодели HDD шесть поверхностей пластин(головки с 0 по 5), но копия сервисных файловзаписывается только на двух из них (головки0 и 1), а остальные четыре областирезервируемого пространства остаютсянеиспользуемыми. Таким образом, общийобъем резервируемого места составляетоколо 141 Мб, из них занято 12 Мб.Для сравнения: в модели WD10EACS-00ZJB0 на 1 Тб с восемью поверхностями(головки с 0 по 7) общий объем резервируемогоместа составляет около 450 Мб,из них занято всего лишь 52 Мб, по 26 Мбна каждой из двух поверхностей (головки0 и 1). То есть мы на «халяву» получаем почти400 Мб дискового пространства. Почемубы не использовать этот бонус?КАК ЭТО РАБОТАЕТИнформация в сервисных разделах важнадля работы устройства, так что производительобычно записывает ее в несколькихкопиях для сохранности. Повреждениеэтой информации ведет к потере работоспособностидиска. Кстати, некоторыепрофессиональные программы для восстановленияHDD, такие как Ace LaboratoryPC3000, способны вернуть неработающиедиски к жизни, восстановив информациюв сервисных разделах.Запись информации в сервисные разделывозможна только с помощью специальногопрограммного обеспечения,которое использует фирменные командыдля доступа к этим разделам.Израильский специалист Ариэль Беркман(Ariel Berkman) из компании RecoverInformation Technologies написал статью(bit.ly/ZBGD2v) о работе с сервисными отделамиHDD, а также выложил PoC-кодпрограммы (bit.ly/UXpBcC) для записи94 Мб информации в сервисный отделдиска Western Digital 250GB Hawk. На этомдиске примерно 141 – 12 = 129 Мб свободногодискового пространства в сервисныхразделах. Чтобы гарантировать неприкосновенностьсистемной информации, PoCпрограммазаписывает случайно сгенерированныйнабор данных (с рассчитаннымMD5-хешем для проверки надежности записи)только в те области, которые должныбыть свободными на каждой поверхности:4 × 64 × 720 × 512 байт.Автор предупреждает, что его концептуальныйкод может привести к потереданных и порче HDD, так что использоватьпрограмму можно исключительно на свойстрах и риск.ЗАПИСЬ ИНФОРМАЦИИВ СЕРВИСНЫЙ РАЗДЕЛroot@Shafan1:~/SA# dd if=/dev/urandom count=184320 > random-file ; md5sum random-file184320+0 records in 184320+0 records out94371840 bytes (94MB) copied, 12.8187s, 7.4MB/s0baca7245e1efa160512a6217c13a7b0 random-fileroot@Shafan1:~/SA# ./SA-cover-poc -p 0x0170-w ./random-fileusing port address: 0x0170Model: WDC WD2500KS-00MJB0S/N: WD-WCANK5391702F/W Ver: 02.01C03LBA24:268435455 LBA48:488397168Service area sectors-per-track (720)Service area tracks (64)Num of heads(6)Unused reversed space (94371840 bytes)writing head(2) track(-1)....writing head(5) track(-64)root@Shafan1:~# dd if=/dev/zero of=/dev/sdbbs=1Mdd: writing '/dev/sdb': No space left on device238476+0 records in 238475+0 records out250059350016 bytes (250GB) copied, 4732.86s,52.8MB/sroot@Shafan1:~/SA# ./SA-cover-poc -p 0x0170-r after-dding-dev-zerousing port address: 0x0170Model: WDC WD2500KS-00MJB0S/N: WD-WCANK5391702F/W Ver: 02.01C03LBA24:26843 5455 LBA48:488397168Service area sectors-per-track (720)Service area tracks (64)Num of heads(6)Unused reversed space (94371840 bytes)reading head(2) track(-1)....reading head(5) track(-64)root@Shafan1:~/SA# md5sum after-dding-dev-zero0baca7245e1efa160512a6217c13a7b0after-dding-dev-zero

16COVERSTORYХАКЕР 04 /171/ 2013Илья Илембитовilembitov@real.xakep.ruПОЧЕМУ РЕВОЛЮЦИЯ3D-ПРИНТЕРОВ ЕЩЕНЕ НАСТАЛА, НО УЖЕПОРА ПОДКЛЮЧАТЬСЯНОВАЯЭПОХАDIYПланируя материал о 3D-печати, мы столкнулись сосвоего рода дежавю. Представь себе, что потребовалосьбы, чтобы написать в 1992–1993 году специальныйвыпуск «Все о Linux», и помножь этот кошмар на страхподвигнуть читателя на пустую трату денег (линукс-тохотя бы бесплатный был), и ты поймешь проблему. Мыне можем сказать тебе сейчас: пойди и купи вот этотпринтер. Слишком рано. Но мы расскажем тебе, почемуэто интересно и с чего можно начать уже сейчас.

ХАКЕР 04 /171/ 2013 Новая эпоха DIY 17ИСХОДНЫЕМАТЕРИАЛЫДля печати прутком используется в основном дваматериала:Когда заходит речь о 3D-принтерах, я вспоминаю любимыйкомикс Transmetropolitan. Его главный герой Иерусалим Спайдериспользовал машину, которая преобразовывала мусор влюбые продукты, начиная от очков в стиле Google Glass и заканчиваямедикаментами. Не сомневаюсь, что, прочитав это,ты подумаешь «чувак, да это было еще у %имя твоего любимогофантаста%». Прости, я, наверно, не читал. Но смысл в том, чтоэто происходит уже сейчас, на самом деле.Впрочем, все началось еще до трансметрополитана и твоеголюбимого фантаста — считается, что первый 3D-принтербыл запущен в продажу еще в середине 80-х годов компанией3D Systems. Основатель компании и изобретатель технологииЧарльз Халл позиционировал свое детище как инструмент прототипирования.В качестве заготовки для печати использоваласьемкость с фотополимеризующимся веществом, котороекристаллизировалось в нужную форму под воздействием ультрафиолетовогоизлучения. С тех пор появлялось множествоновых способов 3D-печати, использовавших различные материалы(пластик, металл, гипс или даже бумагу), менялись способынанесения вещества, конструкция устройства. Ключевыхмомента два — возможность использовать для производствачертеж, а не заготовленную форму (которую ведь тоже где-тонужно изготовить) и получение продукта путем накопления материала,а не выточки его из болванки.Все это значительно упростило создание как прототипов, таки, в отдельных случаях, самих продуктов. Системы для трехмернойпечати используются для изготовления эскизов, деталей ицелых изделий в инженерных и архитекторских бюро. Тридцатьлет технология совершенствовалась и находила применение всамых различных областях от стоматологии и хирургии до ювелирногодела — но, увы, и стоимость таких машин измеряласьв сотнях тысяч долларов. Поэтому Уоррена Эллиса и твоеголюбимого фантаста конкретно бесило одно жирное «но» — этатехнология была абсолютно недоступна для домашнего примененияили хотя бы мелкосерийного производства. По большомусчету, она остается непригодной для рядовых пользователей исегодня, но произошло главное — в этом направлении началомногое делаться.«Я могу придавать материи25 тысяч форм.И я не твоя долбанаяпепельница»INFOСоздатели Printrbotобещают, что сборка ихнабора займет до шестичасов. Увы, пока прошлослишком мало времени,чтобы мы столкнулисьс кем-нибудь, кто могбы это подтвердить.Но с учетом того, чтоцена самой простоймодели начинается с 400долларов за кит и с 500долларов за собраннуюмодель, интерес явнобудет.АБС (акрилонитрилбутадиенстирол)Непрозрачный материал, застывает при температуре90–103 градуса по Цельсию. Продукт нефтепереработки.Эластичный и ударопрочный — из негоделаются, например, кубики Lego.ПЛА (полилактид)Существует как в прозрачном, так и в непрозрачномвиде. Это биоразлагаемый полимер (хотя, поотзывам бывалых, разложение происходит явно нетак быстро, как принято считать), производят его избиологического сырья (кукуруза, сахарный тростник).Отличается более низкой температурой затвердевания(около 60 градусов по Цельсию). Также материалобеспечивает более высокое качество печати именьшее количество артефактов. Однако сам по себеон более хрупкий, чем АБС-пластик.Основа основТЕХНОЛОГИЯ ПЕЧАТИОсновная технология, которая используется домашними принтерами, — это так называемаяпечать экструзивным методом (Filament Deposition Printing). Тонкий пруток изпластика послойно наносится экструдером-соплом в расплавленном виде согласночертежу. Для этого пруток должен быть равномерной толщины и откалиброван под характеристикисопла, а также не содержать примесей и грязи в материале. Поэтому прощевсего покупать расходники под конкретный принтер, поэтому же желательно братьболее-менее распространенную модель.Тем не менее: периодически начинает встречатьсяи третий материал — ПВC (поливиниловый спирт) —растворимый в воде полимер. На данный момент этосовсем редкий материал, плюс он дороже остальных.Однако растворимость делает ПВС интереснымвариантом для создания подпорок модели — подпоркииз других материалов приходится простоотламывать. С другой стороны, чтобы делать модельиз одного материала, а подпорки — из другого,потребуется принтер с двумя соплами (да еще и поддерживающийпечать ПВС), что также встречается неочень часто. Например, таким принтером являетсяReplicator 2X.

18COVERSTORYХАКЕР 04 /171/ 2013Текущий бум 3D-принтеров начался с моделиPrusa Mendel 2010 года — модификацииболее ранней (2009 год) Mendel авторствачешского инженера Иосифа ПрусыMakerBot Replicator 2:самый известныйна сегодня принтер.2199 долларов на сайтепроизводителя, 90–95тысяч рублей в России.REPRAPREPRAPREPRAPREPRAPПредком большинства моделей, о которых пойдет речь дальше,стали принтеры семейства RepRap. В основе проекта, стартовавшегов 2005 году, лежало две идеи:• чертежи принтеров доступны всем желающим;• любой RepRap может распечатать детали для другого такогоже RepRap.ДОПОЛНИТЕЛЬНАЯИНФОРМАЦИЯСамый подробный труд по современным3D-принтерам и материалам для печати, которыйнам до сих пор попался, — это спецвыпуск журналаMake. Это издание делается магазином товаровдля энтузиастов, который торгует в том числе всеми3D-принтерами, упоминаемыми в журнале. Несмотряна такую пристрастность, бесплатно доступныйспецвыпуск служит отличной отправной точкой привыборе принтера (bit.ly/Mk3D).Также множество полезной информации содержитсяна официальном сайте-вики RepRap.org и в форумесообщества: forums.reprap.org.Интересные обсуждения, как и следовало ожидать,проходят и в соответствующем сообществе в Reddit:www.reddit.com/r/3dprinting. Также существуют каналы,посвященные конкретным семействам принтеров,включая Replicator, Ultimaker и RepRap.UP! Plus: один из самыхдоступных принтеров,продающихся в готовомвиде. 1500 долларов насайте производителя,около 70 тысяч рублейв России. Доступнамладшая модель UP!Mini (900 долларов,40 тысяч рублей), обладающаяменьшейобластью печати.За семь лет было разработано четыре поколения принтеров.С каждой новой моделью разработчики становятся чутьближе к своей конечной цели — сделать RepRap самовоспроизводимым.Однако до сих пор это достигается лишь за счетупрощения конструкции. Для того чтобы на принтере можнобыло распечатать другой принтер, нужно научиться печататьэлектронику и металлические детали. Естественно, сделатьэто на устройстве, способном работать лишь с пластиком,невозможно.Несмотря на то что сборка RepRap не самый простой процесси у проекта нет централизованного канала продажи(устройства распространяют члены сообщества и посредники),у проекта сформировалось большое международное сообщество.Однако самый заметный эффект RepRap ожидаемо заключаетсяв появлении множества коммерческих принтеров наоснове его спецификаций. Текущий бум 3D-принтеров беретсвой отсчет от модели Prusa Mendel 2010 года — модификацииболее ранней (2009 год) Mendel авторства чешского инженераИосифа Прусы. К сожалению, как только дело RepRap былоподхвачено другими, начались и большие проблемы для проекта.Как писал раздосадованный Пруса в своем блоге, на рыноквышло очень большое количество компаний, выпускающихна основе его модификации собственные продукты. По его словам,эти компании начинали дистанцироваться от RepRap, кактолько у них появлялись бюджеты на маркетинг, и потому любыеих попытки ассоциироваться с движением открытого железанужно считать полным буллшитом.Самый известный пример — компания Makerbot Industries,специализирующаяся на готовых 3D-принтерах для домашнихпользователей. Компания выпустила четыре поколения принтеров,привлекла инвестиции на сумму в 10 миллионов долларов(например, от фонда основателя Amazon Джеффа Безоса)и отказалась от открытой модели разработки. Чертежи четвертоймодели Makerbot (Replicator 2) не были опубликованы,что вызвало заслуженную критику со стороны RepRap и энтузиастов.Вообще, если посмотреть на все это, то кажется, чтоопенсорсное комьюнити так ничему и не научилось за все этигоды. Мы ведь уже проходили вопли Ричарда Столлмана о том,что Linux необходимо именовать GNU/Linux, — это все разговорыпримерно о том же. Это трагично, но, кажется, неизбежно.Тем не менее компании Бре Петиса (один из создателей и главаMakerbot Industries, в прошлом — активный член сообществаRepRap) удалось заинтересовать в 3D-печати широкие круги.Возможно, если бы не знали о Replicator, большинство из насне узнало бы и о RepRap. В этом смысле история Linux тоже повторяется,как это ни банально.В итоге, консюмеризация 3D-принтеров стала активно обсуждаемымтрендом. Ее называют третьей промышленной революцией,и неслучайно. Ведь если вдуматься, то на чем стоитсовременное производство вот уже около двух сотен лет? Наэффекте масштаба. Производить и продавать что-либо выгоднотогда, когда ты выпускаешь для огромного рынка, это

19ХАКЕР 04 /171/ 2013Picaso 3D Builder:принтер делаютв России, в Зеленограде.Стоимость —80 тысяч рублей.На нем мы будемпечатать логотипжурнала в следующейстатье.КЛЮЧЕВОЙ ВОПРОСАмериканец Нирав Пател придумал еще один интересный проект для 3D-печати. Изучивдва самых распространенных в США дверных замка, он научился печатать дубликат ключа.Естественно, пластиковый ключ не будет долговечным, поэтому идея заключается в том,чтобы делать одноразовые ключи, например для гостей: bit.ly/1timekey.А вот немецкому хакеру по кличке Ray (уж не знаю, имеется ли в виду имя или же слово«луч») пришло на ум менее безобидное занятие, результатами которого он, впрочем, поделилсяс общественностью. «Лучик» научился печатать ключи от полицейских наручников.Тут нужно понимать контекст: предполагается, что в одном участке все наручникибудут открываться любым ключом. Это делается, чтобы открыть и закрыть наручники моглиразные офицеры. Единственная мера защиты — выдавать ограниченное число ключей,привязанных к конкретным людям. Однако, как продемонстрировал Рэй, создать дубликатвозможно. Естественно, для этого нужно получить оригинал, но тем не менее — производителибольше не могут гарантировать, что ключ не окажется в чужих руках.

20COVERSTORYХАКЕР 04 /171/ 2013ДВЕ 3D-КОТЛЕТЫ-ГРИЛЬ,СПЕЦИАЛЬНЫЙ СОУС-СЫРКак уже говорилось,3D-печать — понятиеочень широкое. Необязательноречь идето печати из пластика.И необязательно конечныйпродукт будет...невкусным. СтартапModern Meadowнадеется научитьсяпечатать 3D-мясо.Название компаниидовольно цинично —«Современный луг».Однако делается всеэто из благих намерений:мясо будет стоить дешевле в производстве и гуманнее в получении (ведьне придется никого убивать). Дело в том, что технологии печати органическихтканей уже существуют, осталось научиться делать ткани, пригодные в пищу,а также найти способ снизить издержки — иначе котлета получится золотой.Стартап уже получил грант от Питера Тиля (знаменитого «ангельского» инвестораFacebook) на сумму от 250 до 350 тысяч долларов.ОСВОБОДИТЕ LEGOКак ты, может быть, уже знаешь, Lego — не единственный конструктор,и даже не первый. Первым был набор Kiddicraft, выпущенныйв 1932 году — за 15 лет до того, как Lego вообщезанялась пластиковыми игрушками. Помимо Lego, существуетмножество малоизвестных серий конструкторов — все онинесовместимы между собой. Даже у самого Lego существуетминимум три главные линейки, кубики которых не всегдастыкуются между собой — это Duplo (для самых маленьких),Technic (для самых старых) и все остальное (то, что понимаетсяпод классическим Lego). Но что, если у ребенка нескольконаборов от разных компаний и он хочет сделать из них всеходну игрушку?Эту проблему для своего сына решил американец ГоланЛевин, инженер и профессор университета Карнеги. Левинсоздал чертежи, по которым можно распечатать 47 «переходников»между различными наборами. Конечно, такиепереходники сделают итоговую поделку менее изящной, нофакт остается фактом — Левину удалось побороть проприетарностьдеталей в конструкторах. Все чертежи доступны наThingiverse: bit.ly/LegoFree.В России такие экзотичные наборы менее известны, поэтомукуда интереснее проекты, связанные с привычным и «банальным»Lego. Например, австралийскому художнику ГрегуПетчковски пришла в голову гениальная мысль. Он замерилскол на каменной ступеньке на улице своего города и сделалмодель, с помощью которой смог «заполнить» это пространствокубиками. Лучше просто посмотри на картинку.Хардкорные киты класса Prusa Mendelпотребуют от 16 до 24 часов на сборку(и речь будет идти о сверлении и паянии)INFOДостаточно большойизвестности добилсябельгийский стартапi.materialise, предлагающийуслуги печати из 16материалов, вплоть дотитана, стали, керамики,золота, серебра, бронзыи латуни.снижает стоимость каждой отдельной единицы. На пути к потребителювстают преграды в виде стоимости производстваи логистики. И вот тут-то и могут помочь 3D-принтеры. Не нужноизготавливать и доставлять диковинку — просто разработай ее,подготовь цифровой макет, протестируй и продай файл с чертежом.Покупатель сможет получить готовый продукт быстрее,чем если бы он доставлялся к нему стандартным образом, —в зависимости от того, имеется ли у него собственный принтер,или же он обращается к услугам посредника, занимающегосяпечатью.Также это открывает большие просторы для небольшогопроизводства. Да, далеко не каждый продукт можно изготовитьна 3D-принтере, но распечатать можно хотя бы его прототипыили мастер-форму для производства — а это уже дает большуюэкономию (все это ведь тоже пришлось бы где-то заказыватьи изготавливать) времени и средств. Кроме того, для определенныхтипов продуктов качество изготовления, внешний видили сравнительно невысокая прочность не так критичны — этомогут быть, например, вспомогательные детали более сложныхустройств. Однако, чтобы все это стало реальностью, домашним3D-принтерам нужно вновь пройти тот же путь, что былпройден промышленными устройствами, и даже больше. Имнужно стать доступными, сформировать экосистему сервисови ПО и продолжить совершенствоваться в техническом плане.Давай посмотрим, что уже сделано и что нужно, чтобы стать частьюэтого движения уже сейчас.Сами принтеры можно сравнить с дистрибутивами, и проходятони сейчас примерно тот же путь. Большинство десктопныхпринтеров стоимостью до 2500–3000 долларов имеют плюсминусодинаковые возможности и принцип работы. Большинствоиз них печатает модели из пластика, не более 20 сантиметровпо каждой стороне, по схожей технологии. Основныевекторы их развития на данном этапе — стабильность работыи удобство использования. Добившись этого, можно будет завоеватьболее широкую аудиторию. Получив рынок, можнобудет снизить стоимость (пока, увы, все действует в соответствиис законом масштаба — если только RepRap внезапно ненаучится на самом деле воспроизводить сам себя). А снизивстоимость и увеличив рынок, уже можно будет заниматься интенсивнымсовершенствованием технологии. Что мы имеемсейчас?Я СЛИШКОМ БЕДЕН, ЧТОБЫ ПОКУПАТЬДЕШЕВЫЕ ВЕЩИ3D-принтеры существуют в двух видах: киты и готовые модели.Киты в среднем стоят до тысячи долларов, готовые модели стоятот двух до двух с половиной тысяч (если учитывать доставкуили цены у перекупщиков). Казалось бы, самый привлекательныйспособ — взять кит и заняться сборкой. Однако, увы, этоподходит далеко не всем. Самые хардкорные киты принтеракласса Prusa Mendel потребуют от 16 до 24 часов на сборку(и речь будет идти о сверлении и паянии), менее сложные наборыпотребуют доработки в основном по программной части —и это тоже достаточно нетривиальный процесс. После этогопридется еще заниматься калибровкой осей рабочей областии поиском нужного материала. Несмотря на то что теоретическипрутки бывают диаметром 1,75 и 3 миллиметра, некоторыеустройства могут иметь не совсем стандартный диаметр сопла.Также некоторые поставщики сырья могут не совсем добросовестноследовать этим стандартам или просто делать пруткинеравномерной толщины, что будет приводить к забиванию

ХАКЕР 04 /171/ 2013 Новая эпоха DIY21Лучше всетакинайтихакспейс илифаблабсопла (если толщина слишком большая) или обрыву мотка(если она слишком маленькая). В сухом остатке, главная проблемакитов — непредсказуемость результата.В общем, мораль простая: если ты все еще читаешь это, токопи на готовое устройство. Если ты в состоянии собрать кит,то, скорее всего, ты уже читаешь 103-страничную инструкциюпо сборке в вики RepRap.ЗАСТЫТЬ В ПЛАСТИКЕЕще одна гениальная идея, зародившаясяв сообществе Thingiverse, — это3D-портреты. С помощью Kinect — знаменитогогаджета, имеющего несколькокамер и датчики глубины, в специальнойпрограмме получается модель лица вформате STL. Инструкцию можно посмотретьздесь: bit.ly/facein3d.Ultimaker: еще один оченьпопулярный принтер, условноотносящийся к среднейценовой категории, но режевстречающийся в России.Продается в готовом виде икак кит. Цена кита — 1200 евро,готового набора — 1700 евро.ГЛАВНОЕ — НАЙТИ КОНСТРУКТИВРешиться на покупку такой игрушки тоже непросто. И скореевсего, если у тебя есть такая возможность, покупать ты егобудешь не для домашнего использования, а для инженерныхпроектов, и тогда у тебя будут вполне конкретные критерииотбора. Все модели одновременно похожи в своих возможностяхи сложны для однозначного сравнения — не существуетдаже принятой всеми производителями методики описанияхарактеристик (таких как скорость печати или точность). Дажедо такого банального варианта, как использование некой эталонноймодели с замером времени и точности печати, рынокеще не дошел.Поэтому для простых смертных самый реалистичный насегодня способ познакомиться с 3D-печатью — это найтисообщество в твоем городе. Настоятельно рекомендуем начатьименно с этого. Это может быть, например, хакерспейс(«Нейрон» в Москве), фаблаб (например, в МИСиСе, а к выходуномера в печать должен открыться и в Санкт-Петербурге,bit.ly/fblbRU). Такие места есть во многих городах, проще всегоих найти, задав вопрос в сообществе — например в соответствующемразделе roboforum.ru (bit.ly/rbfrm3d). В общем,просто найди удобное тебе место и следи за обновлениямина его сайте. Скорее всего, тебе нужно будет дождатьсяанонса соответствующего открытого мероприятия. Например,на момент написания статьи поучаствовать в воркшопепо 3D-печати в «Нейроне» стоило 500 рублей, с собой нужнобыло принести только ноутбук с установленным бесплатнымсофтом из списка. Принтер, расходники и инструктор входят встоимость :). В некоторых хакспейсах доступ к принтеру можнополучить бесплатно, но для этого нужно подготовить проекти предоставить по итогам работы статью-отчет. В большинствеподобных заведений основная активность крутитсявокруг робототехники, поэтому если тебе интересно еще иэто, тебе будут вдвойне рады.Ну а для того, чтобы сходить в фаблаб не впустую, тебе нужноподготовить главное — 3D-модель. О том, как начать этимзаниматься, читай на следующей полосе.

COVERSTORY22 ХАКЕР 04 /171/ 2013В предыдущей статьемы пытались донестидо тебя, что лучшийспособ попробовать3D-печать прямо сейчас— это найти место,где можно пощупать вживую3D-принтер и внаглуюприйти туда со своеймоделью. Дело осталосьза малым — нужно приготовитьэту модель.Максим Воротниковархитектурноебюро «Остоженка»m.divizor@gmail.comПЕРВАЯМОДЕЛЬКАК МЫПОЗНАКОМИЛИСЬС ТРЕХМЕРНОЙПЕЧАТЬЮ НАПРИМЕРЕСОБСТВЕННОГОЛОГОТИПАГДЕ БРАТЬМОДЕЛИwww.thingiverse.comwww.shapeways.comwww.instructables.com/group/123dthepiratebay.se/browse/605Для лучшего понимания объект, созданный в компьютере и существующийтолько в электронном виде, называют моделью,а физическое воплощение модели, полученное тем или инымспособом, включая 3D-печать, — макетом. Начнем с моделирования.В качестве модели мы возьмем логотип нашего журнала.В нашем случае изначально он сохранен в формате PDF, а наша конечнаяцель — получить трехмерную модель в формате STL, и для этого нам нуженспециальный софт.Выбор его у нас широк — от сложных и тяжелых Autodesk AutoCAD и 3dsMax, Rhinoceros 3D и ArchiCAD до бесплатных Google SketchUp и Blender.В качестве наиболее наглядного для объяснения процесса мы выбралиRhinoceros 3D. Бесплатную trial-версию сроком в 90 дней можно скачатьс официального сайта, программа доступна как для Windows, так и для Mac.После установки и запуска Rhino, через File → Import загружаем нашlogo.pdf. В появившемся окне PDF Import Options ничего не изменяем, можноначинать работу (рис. 1).Теперь нам нужно указать область, в пределах которой работает принтер(рис. 2). Возьмем распространенный случай — 20 см на 20 см. По умолчаниюнаша программа Rhino использует миллиметры как систему единиц, такчто наш прямоугольник задается командой Rectangle, где указываем размер200 на 200 (здесь и далее проще все команды набирать на клавиатуре,и отображаться они будут в командной строке в верхней части окна. Что непонятно— удобный хэлп программы и гугл вам в помощь).Квадрат зоны печати у нас получился сильно больше, чем надпись. Мыувеличим ее размер, воспользовавшись командой Scale. Перейдем в видtop, дважды щелкнув по названию окна. Набираем команду, выделяем рамкойобъекты, берем опорную точку (Origin point) за 0 (0, 0, 0 по x, y и z — началокоординат) и вводим значение 4 (увеличение в четыре раза).Теперь нам нужно из линейного двумерного чертежа получить трехмерноетело (в терминологии 3D-печати — solid, замкнутый монолитный

ХАКЕР 04 /171/ 2013Первая модель23Рис. 1. Начинаем работу в RhinoРис. 2. Соотносим исходный логотип с зоной печати принтера — нужно скейлитьРис.3. Переходим в 3DРис. 4. Делаем подложку под логотипомРис. 5. Логотип объединен с подложкойРис. 6. Добавляем красивостиобъект). Для этого сначала перейдем в вид perspective и введем командуExtrude (выдавливание), указываем значение 20 (20 мм). Линии теперь можноудалить (рис. 3).У нас получились отдельные буквы, и нужно сделать для них подложку.Воспользуемся боковой панелью инструментов, выбрав Rectangle: 3 points.Указав по порядку краевые точки прямоугольника, получаем периметр надписи.Далее указываем отступ — команда Offset. Значение дистанции — 5.Направление — от центра. Теперь аналогичным образом создаем из прямо-угольникаобъемное тело — Extrude со значением 10. Получилось,что объекты пересекаются. Перейдем в вид left (рис. 4) и поднимем объектынадписи командой move. Для точности привяжемся к грани подложки.И последнее — надо объединить надпись с подложкой, опять же превративих в единый solid. В этом нам поможет команда BooleanUnion, следуеминструкциям в командной строке. Готово! Перед сохранением просмотримрезультат, выбрав режим отображения Rendered (правый клик по названиюокна) (рис. 5).Дополнительно можно «навести красоту»: срезать фаски с букв, используякоманду ChamferEdge с параметром Distance=1. Указываем курсоромна грани или выбираем их рамкой (рис. 6).И теперь экспортируем. Выделяем наш объект, File → Export Selected,там выбираем нужный нам формат STL. Никаких дополнительных опцийне нужно. Формат binary, выбираемый по умолчанию, нам подходит.Дальнейшие шаги — перед посылкой на печать можно проанализироватьSTL-файл на правильность. С логотипом проблемы вряд ли возникнут,но вот с более сложными моделями — запросто. В первую очередь это касаетсяпустых (непрорисованных) мест в модели. Для этого можно воспользоватьсябесплатными облачными сервисами Netfabb (разработчик профессионального,но дорогостоящего инструмента анализа STL) или болеепростым сервисом willit3dprint.com.

Право читать25ПРАВОБеседовалИлья ИлембитовЧИТАТЬМАКСИМ МОШКОВОСНОВАТЕЛЬ LIB.RULib.ru — одна из ключевых историйдля Рунета. Она повлияла на многиепоследовавшие проекты как интернет-библиотек,так и различных коммерческихплощадок. Это рассказ оположении русскоязычного цифровогоконтента в целом./~MOSHKOWВсе началось в 1994 году. На территории отделения математикив президиуме Академии наук существовала компьютернаяплощадка и компьютерная группа, обеспечивавшаяэлектронную почту и какие-то дополнительные службы дляматематиков. В конце 1993 года туда притащили интернет. Посколькуя там работал, я получил доступ. Пользоваться «в интернете»тогда еще было нечем. Почти ничего не было.Мы стали ковыряться с этими технологиями. У нас тогдабыли WAIS, Gopher, а где-то в середине 1994 года мы услышали,что существует еще один протокол — HTTP, и тут же вседружно принялись создавать веб-странички. Отделение математикиделало сайт для отделения математики, а сотрудникипри этом ваяли еще и личные странички. Каждый выеживался,как мог.Как тогда делали веб-странички? Методом copy-paste.Берем страничку автора WWW Тима Бернса Ли, на которойвисит его фотка и краткая информация на английском языке.Каждый копипастит это к себе, переписывает текст под своюфамилию, со второго раза исправляет фотографию, заодно изучаяHTML методом подражания-обезьянничества. А дальшевозникает желание что-нибудь на эту страничку накидать. Тогдая почти сразу и начал заливать туда свою коллекцию электронныхкнижек. Домен тогда назывался ipsun.ac.msk.su/~moshkow.У нас был могучий текстовый редактор, который написалнаш сотрудник Георгий Прилипко. В редакторе была целаясреда для поддержки программирования и для поддержкипроектов. У нас его называли РК, на мехмате это называлосьМикромиром. Прилипко писал на базе или по мотивам Микромирасвою реализацию для рабочей станции «Беста». Микромирвсе-таки создавался под СМ, а РК запустили на «Бестах»,на UNIX, а потом уже портировали в Linux.Прямо в этой среде, внутри текстового редактора, явыкладывал тексты. Я собирал коллекцию электронных книгбезо всяких интернетов, начиная с 1990 года. За три года текстову меня набралось мегабайтов на двадцать.Я подбирал буквально все, что находил в электроннойформе. Были братья Стругацкие, песни, Beatles, «Иисус Христос— суперзвезда», тексты с туристическими отчетами. Всеукладывалось по полочкам микромировской системы, в редактореРК. Сделав себе веб-странички, мы, как полагается,принялись ждать, кто туда придет. А всего российского интернетатогда было... несколько сайтов в Черноголовке, нескольков Курчатнике да где-то еще. Существовали достаточно большиетусовки русскоязычных людей в американском, немецкоми израильском интернете, но они жили там как-то... без нас.Медитировать на цифры мы начали еще летом 1994года, когда у нас были только «хомячки» с фотографией иссылками типа «мое любимое хобби». Первая статистика гласила,что у меня было, условно, 13 посетителей. Не за день.За месяц. В следующем месяце — 27 посетителей, потом 128.ФАКТЫОкончил механикоматематическийфакультет МГУ.Многократный лауреатинтернет-премии РОТОР.Выступал программистомГазета.ру, Лента.ру,Вести.ру и других.

26ИнтервьюХАКЕР 04 /171/ 2013Когда мы медитировали на статистику начинающего хомячка,цифры были ровно такие.Видимо, в погоне... даже не за популярностью, а заобъемом, дабы хоть что-то поставить на страницу, я потратилпримерно неделю, чтобы перенести туда свою текстовую коллекцию.Заодно, кстати, научился программировать на shell,AWK и сопутствующих языках редактирования текстов.НАПОЛНЯЕМ ПОЛКИ40 000ЧЕЛОВЕКВ ДЕНЬ —ПИК ПОСЕЩАЕ-МОСТИ LIB.RU,ПРИШЕДШИЙСЯНА 2006 ГОДФормат библиотеки — plain text. 76 символов по ширине, такформатировал нам редактор РК — там ровная правая грань,и кое-какая смысловая разметка включалась и выключаласьс помощью парных ASCII управляющих символов. В редактореРК была разметка для включения курсива, подчеркивания,жирности, тусклости. Ровно этими разметками я и баловался,причем в какой-то момент сократив их до минимума — осталосьтолько выделение жирным. Впрочем, через некотороевремя я подумал и решил, что хоть это и plain text, но с HTML,который мы вгоним внутрь, тоже ничего не случится. Поэтомумоя базовая текстовая разметка осталась, но какую-то экзотикуя делал HTML’ем. Сами файлыхранятся в txt. До сих пор каждыйзапрос швыряет результат конвертации.Впрочем, несколько лет назадя все же выкатил перед этим нафронт кеширующий прокси, которыйвсе это потихоньку кеширует.К сожалению, структура Lib.ru создавалась, когда материаловбыло 20 мегабайтов. Системабыла такая: верхняя точка, подней директории, каждая из которыхбыла автором. Когда авторов тридцать— это удобно. Потом, когдаих стало больше, я спохватился ипонял, что у меня есть фантастика,проза, поэзия и в каждом жанресвои авторы. Я сделал второй уровень— жанры. С тех пор системадвухуровневая: жанр, а внутри лежатавторы. Система не очень удобная,но вполне работоспособная.Я категорически не хотел рукамиверстать HTML-код. У меняуже была система хранения, былифайлы, были подписи к ним. Идеязаключалась в том, чтобы взять этои, ничего не меняя внутри, транспортироватьв HTTP. Поэтому я писалCGI-скрипты, заодно выучив,что это такое. Я создал конвертер, который подхватывал моюсистему хранения обычных файлов, превращая их в HTML.Эти скрипты запускались конвейером, штук по шестьна каждый клик. Нужно было взять файл, преобразовать егов мою разметку; это делалось несколькими преобразователями,да еще нужно было кодировку подставить. В общем, когдавозникла хоть какая-то посещаемость, мы быстро обнаружили,что серверу становится... немного тяжеловато.Тогда я выучил язык программирования Perl, на которомвсе это можно осуществить не с помощью пяти скриптов, а припомощи одной не очень большой программы.С тех самых времен, библиотека представляет собойголое дерево файлов (с директорными описательными файлами)с CGI-скриптом-преобразователем, который на ходулепит всю эту лавочку. С тех пор ничего не менялось. Разумеется,я что-то подкручивал, реализовывал дополнительныефичи, вроде поиска и индексатора, но дизайн и структура неизменялись. Как выкладывал все на текстовом редакторе РК,реализованном с помощью Emacs, так до сих пор размещаю.Все это стояло в Академии наук. Потом через какое-товремя мне предоставил площадку сайт «Чертовы кулички»,где я благополучно располагался. У них, по-моему, стоялаFreeBSD, а может быть, и Linux.Последние 8–10 лет Lib.ru находится в M10, на техплощадкеРТКомм. Там у меня два сервера, которые за это времяуже три раза поменялись один на другой. То есть у меняих два и... один, как старший ребенок, отдает младшему своебарахло, а ему мы покупаем новое. Потом еще раз и еще.На одном сервере располагается библиотека и всеостальные сайты, которые я взял на содержание. У менямного (штук двадцать) ресурсов — специализированные библиотечки.И отдельный сервер отведен для системы «Самиздат»и всех ее сайтов. Он порождает более серьезную нагрузку,поэтому для него всегда используется более «взрослое»железо, у библиотеки сервер слабее. С 2000 года, когда якупил свой собственный сервер, и по сей день я используюLinux, Linux и еще раз Linux. Были разные поколения железок,которые менялись одна на другую... но всегда был UNIX, которыйочень быстро стал Linux’ом, да так и остался.GOTTA CATCH ‘EM ALLПрошло примерно полгода после того, как я запустился.Полгода после того, как я вылез в интернет и разместил тамсвои несчастные 20 мегабайт. И я захотел иметь не 20 мегабайт,а все, что там было.За пару месяцев я облазил весь русскоязычный интернет,нашел все книжки, которые там лежали (где бы то нибыло, в какой бы то ни было форме), и все сгреб к себе.Разместить их у меня просто так было невозможно, потомучто в любом месте, где они валялись, они были в собственнойкодировке (у кого-то Windows, у кого-то KOI-8, TeX, где-то вообщетранслит и так далее). Все эти файлы я греб на себя инасильственно, мучительно преобразовывал в свой собственныйформат хранения: бестовская кодировка (практическиперевернутая KOI), своя разметка, подписи и так далее.Получаешь файл в KOI7-R — нужно конвертировать егопод себя. Получаешь в кодировке ГОСТ, выясняется, что утебя этой кодировки нет, и ты не понимаешь, как это делать.Методом тыка и подбора пишешь конвертер, который сперваопределяет, как устроена эта кодировка, а потом конвертируеттекст. У тебя образуется N + 1 кодировщик из еще одной кодировкина свете в твой формат. За несколько месяцев у меняполучилось штук 15–20 таких преобразователей. Каждый приходящийтекст я вручную преобразовывал и тащил к себе.Потом обнаружилось, что в интернете, помимо отдельнолежащих страничек с книжками, попадаются выкладкистаринных BBS. На них книг было достаточно много. Послемне в руки попал CD с коллекцией текстов HarryFan (в основномнаучная фантастика), и я стал пополнять свою библиотекуоттуда. Одновременно читатели библиотеки, счет которым