ÃÂòóуÑÂт - Xakep Online

ÃÂòóуÑÂт - Xakep Online

ÃÂòóуÑÂт - Xakep Online

- No tags were found...

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

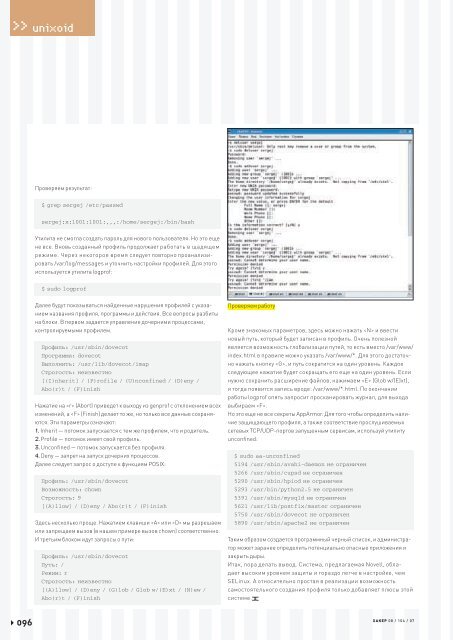

unixoidПроверяем результат:$ grep sergej /etc/passwdsergej:x:1001:1001:,,,:/home/sergej:/bin/bashУтилита не смогла создать пароль для нового пользователя. Но это ещене все. Вновь созданный профиль продолжает работать в щадящемрежиме. Через некоторое время следует повторно проанализировать/var/log/messages и уточнить настройки профилей. Для этогоиспользуется утилита logprof:$ sudo logprofДалее будут показываться найденные нарушения профилей с указаниемназвания профиля, программы и действия. Все вопросы разбитына блоки. В первом задается управление дочерними процессами,контролируемыми профилем.Профиль: /usr/sbin/dovecotПрограмма: dovecotВыполнить: /usr/lib/dovecot/imapСтрогость: неизвестно[(I)nherit] / (P)rofile / (U)nconfined / (D)eny /Abo(r)t / (F)inishНажатие на (Abort) приведет к выходу из genprof с отклонением всехизменений, а (Finish) делает то же, но только все данные сохраняются.Эти параметры означают:1. Inherit — потомок запускается с тем же профилем, что и родитель.2. Profile — потомок имеет свой профиль.3. Unconfined — потомок запускается без профиля.4. Deny — запрет на запуск дочерних процессов.Далее следует запрос о доступе к функциям POSIX:Профиль: /usr/sbin/dovecotВозможность: chownСтрогость: 9[(A)llow] / (D)eny / Abo(r)t / (F)inishЗдесь несколько проще. Нажатием клавиши или мы разрешаемили запрещаем вызов (в нашем примере вызов chown) соответственно.И третьим блоком идут запросы о пути:Профиль: /usr/sbin/dovecotПуть: /Режим: rСтрогость: неизвестно[(A)llow] / (D)eny / (G)lob / Glob w/(E)xt / (N)ew /Abo(r)t / (F)inishПроверяем работуКроме знакомых параметров, здесь можно нажать и ввестиновый путь, который будет записан в профиль. Очень полезнойявляется возможность глобализации путей, то есть вместо /var/www/index.html в правиле можно указать /var/www/*. Для этого достаточнонажать кнопку , и путь сократится на один уровень. Каждоеследующее нажатие будет сокращать его еще на один уровень. Еслинужно сохранить расширение файлов, нажимаем (Glob w/(E)xt),и тогда появится запись вроде: /var/www/*.html. По окончанииработы logprof опять запросит просканировать журнал, для выходавыбираем .Но это еще не все секреты AppArmor. Для того чтобы определить наличиезащищающего профиля, а также соответствие прослушиваемыхсетевых TCP/UDP-портов запущенным сервисам, используй утилитуunconfined:$ sudo aa-unconfined5194 /usr/sbin/avahi-daemon не ограничен5266 /usr/sbin/cupsd не ограничен5290 /usr/sbin/hpiod не ограничен5293 /usr/bin/python2.5 не ограничен5391 /usr/sbin/mysqld не ограничен5621 /usr/lib/postfix/master ограничен5750 /usr/sbin/dovecot не ограничен5890 /usr/sbin/apache2 не ограниченТаким образом создается программный черный список, и администраторможет заранее определить потенциально опасные приложения изакрыть дыры.Итак, пора делать вывод. Система, предлагаемая Novell, обладаетвысоким уровнем защиты и гораздо легче в настройке, чемSELinux. А относительно простая в реализации возможностьсамостоятельного создания профиля только добавляет плюсы этойсистеме.z096xàêåð 08 / 104 / 07